Utgåva

- ESET PROTECT på plats

- ESET PROTECT

- ESET Sårbarhets- och patchhantering

- ESET Endpoint Security och ESET Endpoint Antivirus för Windows

- ESET Endpoint Antivirus för Linux

- ESET Mail Security för Microsoft Exchange Server

- ESET PROTECT Hub

- ESET Företagskonto

- ESET MSP Administratör 2

- ESET Inspect On-Prem och ESET Inspect

- ESET Secure Authentication On-Prem

- ESET Endpoint-kryptering

- ESET Endpoint Security för Android

- ESET Endpoint Security och ESET Endpoint Antivirus för macOS

- ESET Server Security för Linux

- ESET Gateway Security för Linux

- ESET Direct Endpoint Management-plugin för ConnectWise Automate

- ESET Direct Endpoint Management-plugin för N-able N-central

- ESET Direct Endpoint Management-plugin för NinjaOne

- ESET Direct Endpoint Management-plugin för DattoRMM

Lösning för

ESET PROTECT On-Prem

- Generering av PDF-rapporter fungerar inte för ESET PROTECT On-Prem 13.0 (och senare) installerat på Red Hat 10.

- När du skapar installationsprogram i ESET PROTECT On-Prem 13.0 kan det hända att prenumerationen inte fylls i vid hög belastning. I sådana fall måste prenumerationen väljas manuellt.

- I version 11.0 och tidigare fungerar det inte att generera PDF-rapporter för ESET PROTECT On-Prem installerat på Red Hat Enterprise Linux Server 8. För att åtgärda detta problem kan du köpa och installera ett QtWebKit4-paket från tredje part. Detta problem är löst i version 11.1 och senare.

- Datornamn skrivna på hebreiska är oläsliga efter att en rapport har exporterats. För att åtgärda problemet kan användare av Windows-servern aktivera språkstöd. På Windows-servern går du till Kontrollpanelen → Klocka, språk och region → Region → Administrativt → Ändra systemspråk och markerar kryssrutan bredvid Använd Unicode UTF-8 för språkstöd i hela världen. Linux-användare måste installera ytterligare teckensnitt som är kompatibla med vänster till höger-riktningen (LTR).

- macOS Ventura (13)-enhet rapporteras som krypterad med programvara från tredje part även om den inte är krypterad (och inga alternativ för ESET Full Disk Encryption erbjuds). Lösning: Använd en programvaruinstallation (med en licens för ESET Full Disk Encryption) för att installera ESET Full Disk Encryption.

- När du konfigurerar de lösenordsskyddade inställningarna i ett installationsprogram med ESET Endpoint Antivirus/Security version 9.0 eller 9.1 för Windows kanske inställningarna inte tillämpas korrekt. Vi rekommenderar att du konfigurerar lösenordsskyddade inställningar direkt i ESET PROTECT Web Console genom att skapa en policy och tilldela den till specifika datorgrupper för att säkerställa att inställningarna tillämpas korrekt och konsekvent.

- När du uppgraderar till en högre skyddsnivå (t.ex. från ESET PROTECT Advanced till ESET PROTECT Complete) fungerar inte längre dina befintliga uppgifter och tidigare skapade installationsprogram. Du måste återskapa dem för att de ska fungera med den högre skyddsnivån.

- Konfigurationen av Rogue Detection Sensor kan inte hanteras via konsolprinciper.

ESET PROTECT

- Vissa Windows 7-datorer med äldre BIOS kan felaktigt identifieras som berättigade till distribution av ESET Full Disk Encryption av ESET PROTECT.

- macOS Ventura (13)-enhet rapporteras som krypterad med programvara från tredje part även om den inte är krypterad (och inga EFDE-krypteringsalternativ erbjuds)

- Lösning: Använd en uppgift för programvaruinstallation (med en licens för ESET Full Disk Encryption) för att installera ESET Full Disk Encryption.

- När du konfigurerar de lösenordsskyddade inställningarna i ett installationsprogram med ESET Endpoint Antivirus/Security version 9.0 eller 9.1 för Windows kanske inställningarna inte tillämpas korrekt. Vi rekommenderar att du konfigurerar lösenordsskyddade inställningar direkt i ESET PROTECT Web Console genom att skapa och tilldela en policy till specifika datorgrupper för att säkerställa att inställningarna tillämpas korrekt och konsekvent.

- MSP-administratörer som använder ESET Cloud Office Security kan inte filtrera MSP-kunder i instrumentpanelen för ESET Cloud Office Security.

- Linux endpoint 11.x och senare användare kan aktivera Vulnerability & Patch Management, men aktiveringen är begränsad till distributioner som stöds. Därför kan V&PM inte aktiveras på alla Linux-slutpunkter och aktiveringsförsök kommer att misslyckas för distributioner som inte stöds (även om de felaktigt anges som berättigade i ESET PROTECT).

- Tillgängliga korrigeringar som visas i ESET PROTECT kanske inte listar alla relaterade beroenden för Linux slutpunkts- och serverprodukter v12.0 som körs på RHEL, Amazon Linux, Oracle Linux, AlmaLinux eller Rocky Linux. När dessa korrigeringar tillämpas uppgraderas även beroenden som inte listas automatiskt.

- När du uppgraderar till en högre skyddsnivå (t.ex. från ESET PROTECT Advanced till ESET PROTECT Complete) slutar dina befintliga uppgifter och tidigare skapade installationsprogram att fungera. Du måste återskapa dem för att de ska fungera med den högre skyddsnivån.

- Konfigurationen av Rogue Detection Sensor kan inte hanteras via konsolprinciper.

ESET Sårbarhets- och patchhantering

- Efter att ha skannat efter sårbarheter på MS Windows Server visar rapporten inga sårbarheter i operativsystemet.

- Användare av Linux endpoint 11.x och senare kan aktivera Vulnerability & Patch Management, men aktiveringen är begränsad till distributioner som stöds. Därför kan V&PM inte aktiveras på alla Linux-slutpunkter och aktiveringsförsök kommer att misslyckas för distributioner som inte stöds (även om de felaktigt anges som berättigade i ESET PROTECT).

- Tillgängliga korrigeringar som visas i ESET PROTECT kanske inte listar alla relaterade beroenden för Linux slutpunkts- och serverprodukter v12.0 som körs på RHEL, Amazon Linux, Oracle Linux, AlmaLinux eller Rocky Linux. När dessa korrigeringar tillämpas uppgraderas även beroenden som inte listas automatiskt.

ESET Endpoint Security och ESET Endpoint Antivirus för Windows

- applikationsstatusen "Det installerade operativsystemet är föråldrat" visas i ESET Endpoint Antivirus och ESET Endpoint Security v11.0 och senare, flera dagar efter uppgraderingen av operativsystemet till Windows 11. Applikationsstatusen försvinner automatiskt efter 7 dagar.

- applikationsstatusen "Det installerade operativsystemet är föråldrat" visas på LTSB/LTSC-byggnader av Windows 10.

- Under en push-installation till klientdatorer i nätverket kan du se felmeddelandet "Remote Registry Opening (ESET Security Product Info) Result Code: 5 (Åtkomst nekas.)". Detta innebär en behörighetskonflikt.

- Undantag från Ransomware Remediation-mappen kräver manuell efterredigering för att varje post ska fungera - en asterisk måste läggas till.

- ESET-åtgärder finns inte i Windows 11-kontextmenyn efter att produkten har installerats via Windows RDP.

- Vidarebefordran av skrivbordsmeddelanden till e-post fungerar inte via proxy.

Kontrollera behörigheterna för en viss användare

-

Klicka på Start-knappen, skriv regedit och klicka på ikonen Registerredigerare i menyn till vänster eller tryck på Enter-tangenten.

-

Högerklicka på HKEY_LOCAL_MACHINE och välj Behörigheter i menyn.

-

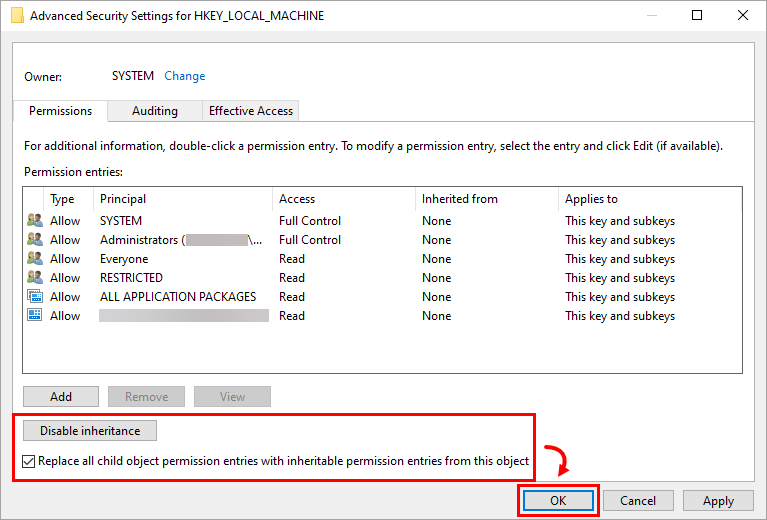

Klicka på Avancerat i fönstret Behörigheter för HKEY_LOCAL_MACHINE.

-

Kontrollera att knappen visar Inaktivera arv och markera kryssrutan bredvid Ersätt alla behörighetsinmatningar för underordnade objekt med behörighetsinmatningar som kan ärvas från det här objektet. Klicka på OK.

Bild 1-1 -

Klicka på OK för att stänga fönstret Behörigheter.

ESET Endpoint Antivirus för Linux

- Program som är installerade under Snap (t.ex. Firefox) kanske inte skannas efter kända sårbarheter, så deras sårbarheter kanske inte listas.

- Sårbarhetsbedömning är inte tillgänglig i Linux Mint version 21.3

ESET Mail Security för Microsoft Exchange

- Under installationen av ESET Mail Security för Microsoft Exchange Server på ett system med Microsoft Exchange Server 2013 SP1 installerat, eller när du uppdaterar din Microsoft Exchange Server 2013 med SP1 medan du redan kör ESET Mail Security för Microsoft Exchange Server, kan du få felmeddelandet "0xC00CE503: MSG_E_COMMENTSYNTAX Felaktig syntax användes i en kommentar". Du löser problemet genom att använda Microsofts hotfix.

- Sårbarhetsskanningar kan för närvarande inte lista sårbarheter för operativsystemen Windows Server.

ESET PROTECT Hub

- Se de kända problemen i ESET PROTECT Hub (länken är endast tillgänglig för registrerade ESET PROTECT Hub-kunder, och du måste logga in för att se innehållet).

ESET Business-konto

- ESA:s användarkvantitet kan överstiga den angivna marginalen.

- Aktiverade EFSU- och ESET Full Disk Encryption-enheter kanske inte visas med en offline-licensfil efter aktivering.

- Återaktivering av ESET Cloud Office Security kan sluta med problem.

- Flera licensborttagningar kan sluta med ett oväntat fel.

- Duplicerade aktiverade enheter kan visas när en licens migreras från ESET License Administrator till ESET Business Account.

- Antalet aktiverade enheter som visas på instrumentpanelen kanske inte synkroniseras med produktanvändningen.

- Nedgradering av en licens till en hemprodukt kanske inte gäller för ett ESET Business-konto.

- Du kan inaktivera licenser med endast upp till 200 platser.

- Filtrering efter LastSeen-status eller sortering efter stigande/fallande ordning fungerar inte i avsnittet Aktiverade enheter i EBA.

ESET MSP Administratör 2

ESET Inspect On-Prem och ESET Inspect

- ESET Inspect On-Prem (alla versioner): När du installerar eller uppgraderar ESET Inspect-servern med ESET PROTECT version 11.1 måste det användarkonto som används i den här processen ha behörigheten ESET Inspect-server och även behörigheten Klientuppgift (hela kategorin) för att installationen eller uppgraderingen ska fungera korrekt.

ESET Secure Authentication på plats

- ESET Secure Authentication version 3.0.69.0 skickar inte radiusattribut

- Det går inte att starta om eller installera om tjänsten ESET Secure Authentication (Active Directory-integrerat läge)

ESET Endpoint Encryption (EEE)

- Det går inte att ladda upp en EEE för ett macOS-klientpaket till en EEE-server i icke-multitenantläge. Du kan verifiera versionsnumret på inloggningsskärmen. Till exempel anger 3.3.0.321 MT att servern är i multi-tenant-läge. 3.3.0.321 indikerar att den är i icke-multi-tenant-läge och kommer att misslyckas.

- Vid installation av en Windows Feature Update misslyckas processen med meddelandet 0xC1900101 - 0x20017 Installationen misslyckades i SAFE_OS-fasen med ett fel under BOOT-operationen.

- Vissa DELL Latitude-system går inte att starta efter att de har blivit Full Disk Encrypted.

- I EEE-klient v5.3.71 och v5.3.75, efter att ha initierat Full Disk Encryption på en dator som hanteras av Direct Endpoint Management (DEM), misslyckas Safe Start och krypteringen startar inte. Fortsätt att använda den tidigare versionen av EEE-klienten tills buggfixen släpps i en senare version.

DELL-system går inte att starta efter ESET Full Disk Encryption

Det är känt att följande DELL Latitude-system påverkas när Legacy BIOS är aktiverat och SATA Operation är inställt på antingen AHCI eller RAID On:

- E7250

- E7350

- E7450 (7000-serien Ultrabook)

- E5250

- E5350

- E5450

- E5550 (bärbar dator i 5000-serien)

System som startas i UEFI-läge är inte kända för att vara påverkade. Vissa versioner av BIOS i dessa DELL Latitude-system har en bugg som gör att Full Disk Encryption inte kan komma åt disken på rätt sätt under start. En svart skärm med en blinkande markör visas när du startar datorn.

Detta kan inträffa direkt efter att systemet har fulldiskkrypterats, men kan också inträffa vid en senare tidpunkt efter flera lyckade omstarter. Detta påverkar inte bara ESET Endpoint Encryption Full Disk Encryption utan även många andra tillverkare av diskkrypteringsprogram.

En BIOS-uppdatering som tillhandahålls av DELL kan lösa problemet.

ESET Endpoint-säkerhet för Android

- På grund av ändringar i Stock Android av Google kan ESET Endpoint Security för Android inte längre utföra de relevanta stegen relaterade till Wipe-kommandot. För att säkerställa åtminstone viss datasäkerhet på Android 6-enheter beter sig detta kommando på samma sätt som Enhanced factory reset. Bland annat kommer till exempel processen i slutändan att resultera i en återställning till fabriksinställningarna.

- På grund av ändringar i Android 7 gör Google det möjligt för användaren att avaktivera en aktiv enhetsadministratör och avinstallera appen i en enda åtgärd. Användare kan nu avinstallera EESA utan att ange administratörslösenordet.

- Om du har en aktiv app på din enhet med skärmöverläggsbehörigheter på din Android 6 (Marshmallow)-enhet kan du inte bevilja behörigheter till någon annan app, inklusive din ESET-produkt. Om du vill aktivera behörigheter för din ESET-produkt måste du inaktivera behörigheter för skärmöverlagring för appen.

ESET Endpoint Antivirus och ESET Endpoint Security för macOS

Version 9.x (ESET Endpoint Security för macOS)

- Skrivskyddade regler i Enhetskontroll kan ibland utlösa ovanligt systembeteende under hantering av flyttbara media.

- V&PM-problem - macOS Scanning och Patching fungerar inte på macOS 26 (Tahoe), samt tredjepartsprogram Patching fungerar inte.

- De tidigare versionerna, 7.1 eller 7.2, migrerade felaktigt TSN RTP-inställningar från version 6. Om användaren uppgraderar från version 6 till en tidigare version av 7.1 eller 7.2 build rekommenderar vi starkt att du installerar version 9, öppnar RTP TSN → För alla filoperationsinställningar och inaktiverar inställningen Avancerad heuristik . Denna inställning var felaktigt inställd på On vid migrering från version 6.

- Proxylösenordet krypteras inte i konfigurationsdumpen.

- Full diskåtkomst förloras efter omstart av macOS Sonoma.

- Detta är ett macOS-problem som Apple känner till och kommer att åtgärda i kommande mindre macOS-utgåvor.

- Vi har lagt till en lösning för detta, och full diskåtkomst går inte förlorad, åtminstone inte på riktig maskinvara. Den kan fortfarande gå förlorad i virtuella miljöer. Lösningen förblir densamma som för version 7.4.

Version 8.x (ESET Endpoint Security för macOS)

- De tidigare versionerna, 7.1 eller 7.2, migrerade felaktigt TSN RTP-inställningar från version 6. Om användaren uppgraderar från version 6 till en tidigare version av 7.1 eller 7.2 rekommenderar vi starkt att du installerar version 9, öppnar RTP TSN → För alla inställningar för filoperationer och inaktiverar inställningen Avancerad heuristik . Denna inställning var felaktigt inställd på On under migreringen från version 6.

- Proxylösenordet krypteras inte i konfigurationsdumpen.

- Full diskåtkomst förloras efter omstart av macOS Sonoma.

- Detta är ett macOS-problem som Apple känner till och kommer att åtgärda i kommande mindre macOS-utgåvor.

- Vi har lagt till en lösning för detta, och full diskåtkomst går inte förlorad, åtminstone inte på riktig maskinvara. Den kan fortfarande gå förlorad i virtuella miljöer. Lösningen förblir densamma som för version 7.4.

Version 7.4 (ESET Endpoint Antivirus för macOS)

- Onboarding-guiden visas under fjärrinstallationen. När guiden körs kommunicerar inte produkten sina statusar till ESET PROTECT Web Console, vilket leder till att administratören inte känner till produktens aktuella status

- Lösning

- Huvudmetod: Skapa en dummy-konfigurationsfil innan du startar fjärrinstallationen.

- Alternativ metod 1: Den lokala användaren avslutar guiden för ombordstigning.

- Alternativ metod 2: Efter installationen startar du om slutpunktsenheten. Detta kommer att avsluta guiden för ombordstigning och produkten kommer att starta korrekt.

- Lösning

ESET Server Security för Linux

ESET Gateway-säkerhet för Linux

- I vissa nätverkskonfigurationer kan du uppleva problem med videostreaming. Det kan till exempel hända att din mediaspelare inte kan fylla videobufferten, vilket orsakar fördröjningar eller synkroniseringsproblem under dina videokonferenser.

Optimera ESET Gateway Security för att förhindra problem med videostreaming

Om du stöter på dessa eller liknande symptom rekommenderar vi att du lägger till ett skanningsundantag för den problematiska streamingadressen i http-katalogen i ESETS-konfigurationskatalogen. Använd följande anvisningar för att utesluta en strömningsadress från skanning:

-

Lägg till den strömningsadress som du vill utesluta från skanning i filen whitelist_url. Om du vill lägga till ett undantag ersätter du exemplet med streamingadressen i följande kommando med den adress som du vill utesluta och kör kommandot:

echo "streaming.address.com:80/*" >> /etc/esets/http/whitelist_url -

För att slutföra tillägget eller borttagningen av URL-adresser måste du starta om ESETS daemon. Använd följande kommando för att utföra en omedelbar omstart:

/etc/init.d/esets_daemon restart

Om du vill ha mer information kan du använda följande kommando för att läsa man-sidan esets_http:

man esets_http