Problema

- ESET PROTECT On-Prem

- ESET PROTECT

- ESET Vulnerabilità e gestione delle patch

- ESET Endpoint Security e ESET Endpoint Antivirus per Windows

- ESET Endpoint Antivirus per Linux

- ESET Mail Security per Microsoft Exchange Server

- Hub ESET PROTECT

- Conto ESET Business

- ESET MSP Administrator 2

- ESET Inspect On-Prem e ESET Inspect

- ESET Secure Authentication On-Prem

- ESET Endpoint Encryption

- ESET Endpoint Security per Android

- ESET Endpoint Security ed ESET Endpoint Antivirus per macOS

- ESET Server Security per Linux

- ESET Gateway Security per Linux

- Plugin di gestione diretta degli endpoint ESET per ConnectWise Automate

- Plugin ESET per la gestione diretta degli endpoint per N-able N-central

- Plugin ESET per la gestione diretta degli endpoint per NinjaOne

- Plugin per la gestione diretta degli endpoint di ESET per DattoRMM

Soluzione

ESET PROTECT On-Prem

- Nella versione 11.0 e precedenti, la generazione di report in PDF non funziona per ESET PROTECT On-Prem installato su Red Hat Enterprise Linux Server 8. Per risolvere questo problema, è possibile acquistare e installare un pacchetto QtWebKit4 di terze parti. Questo problema è stato risolto nella versione 11.1 e successive.

- I nomi dei computer scritti in ebraico sono illeggibili dopo l'esportazione di un report. Per risolvere questo problema, gli utenti di server Windows possono attivare il supporto linguistico. Sul server Windows, accedere a Pannello di controllo → Orologio, lingua e regione → Regione → Amministrativo → Cambia locale di sistema e selezionare la casella di controllo accanto a Usa Unicode UTF-8 per il supporto della lingua in tutto il mondo. Gli utenti Linux devono installare font aggiuntivi compatibili con la direzione da sinistra a destra (LTR).

- il dispositivo macOS Ventura (13) viene segnalato come crittografato con software di terze parti anche se non è crittografato (e non viene offerta alcuna opzione ESET Full Disk Encryption). Soluzione: Utilizzare un'attività di installazione software (con una licenza ESET Full Disk Encryption) per installare ESET Full Disk Encryption.

- Quando si configurano le impostazioni protette da password in un programma di installazione con ESET Endpoint Antivirus/Security versione 9.0 o 9.1 per Windows, le impostazioni potrebbero non essere applicate correttamente. Si consiglia di configurare le impostazioni protette da password direttamente nella Console Web di ESET PROTECT creando un criterio e assegnandolo a gruppi di computer specifici per garantire che le impostazioni vengano applicate in modo accurato e coerente.

- Quando si passa a un livello di protezione superiore (ad esempio, da ESET PROTECT Advanced a ESET PROTECT Complete), le attività esistenti e i programmi di installazione creati in precedenza non funzionano più. È necessario ricrearli per lavorare con il livello di protezione superiore.

- La configurazione del sensore Rogue Detection non può essere gestita tramite i criteri della console.

ESET PROTECT

- Alcuni computer Windows 7 con BIOS legacy potrebbero essere identificati in modo errato come idonei alla distribuzione di ESET Full Disk Encryption da parte di ESET PROTECT.

- il dispositivo macOS Ventura (13) viene segnalato come crittografato con software di terze parti anche se non è crittografato (e non vengono offerte opzioni di crittografia EFDE)

- Soluzione: Utilizzare un'attività di installazione software (con una licenza ESET Full Disk Encryption) per installare ESET Full Disk Encryption.

- Quando si configurano le impostazioni protette da password in un programma di installazione con ESET Endpoint Antivirus/Security versione 9.0 o 9.1 per Windows, le impostazioni potrebbero non essere applicate correttamente. Si consiglia di configurare le impostazioni protette da password direttamente nella Console Web di ESET PROTECT creando e assegnando un criterio a gruppi di computer specifici per garantire che le impostazioni vengano applicate in modo accurato e coerente.

- Gli amministratori MSP che utilizzano ESET Cloud Office Security non possono filtrare i clienti MSP nella dashboard di ESET Cloud Office Security.

- Gli utenti di endpoint Linux 11.x e successivi possono attivare Vulnerability & Patch Management, ma l'attivazione è limitata alle distribuzioni supportate. Pertanto, V&PM non può essere attivato su tutti gli endpoint Linux e i tentativi di attivazione falliranno per le distribuzioni non supportate (anche se erroneamente indicate come idonee in ESET PROTECT).

- Le patch disponibili indicate in ESET PROTECT potrebbero non elencare tutte le relative dipendenze per i prodotti endpoint e server Linux v12.0 in esecuzione su RHEL, Amazon Linux, Oracle Linux, AlmaLinux o Rocky Linux. Quando vengono applicate queste patch, anche le dipendenze non elencate vengono aggiornate automaticamente.

- Quando si passa a un livello di protezione superiore (ad esempio, da ESET PROTECT Advanced a ESET PROTECT Complete), le attività esistenti e i programmi di installazione creati in precedenza non funzionano più. È necessario ricrearli per lavorare con il livello di protezione superiore.

- La configurazione del sensore Rogue Detection non può essere gestita tramite i criteri della console.

ESET Vulnerabilità e gestione delle patch

- Dopo la scansione delle vulnerabilità su MS Windows Server, il rapporto non mostra alcuna vulnerabilità nel sistema operativo.

- Gli utenti di endpoint Linux 11.x e successivi possono attivare Vulnerability & Patch Management, ma l'attivazione è limitata alle distribuzioni supportate. Pertanto, V&PM non può essere attivato su tutti gli endpoint Linux e i tentativi di attivazione falliranno per le distribuzioni non supportate (anche se erroneamente indicate come idonee in ESET PROTECT).

- Le patch disponibili indicate in ESET PROTECT potrebbero non elencare tutte le relative dipendenze per i prodotti endpoint e server Linux v12.0 in esecuzione su RHEL, Amazon Linux, Oracle Linux, AlmaLinux o Rocky Linux. Quando vengono applicate queste patch, anche le dipendenze non elencate vengono aggiornate automaticamente.

ESET Endpoint Security ed ESET Endpoint Antivirus per Windows

- lo stato dell'applicazione "Il sistema operativo installato è obsoleto" viene visualizzato in ESET Endpoint Antivirus e ESET Endpoint Security v11.0 e successivi, alcuni giorni dopo l'aggiornamento del sistema operativo a Windows 11. Lo stato dell'applicazione scompare automaticamente dopo 7 giorni. Lo stato dell'applicazione scompare automaticamente dopo 7 giorni.

- lo stato dell'applicazione "Il sistema operativo installato è obsoleto" viene visualizzato nelle build LTSB/LTSC di Windows 10.

- Durante un'installazione push sui computer client in rete, è possibile che venga visualizzato il messaggio di errore "Apertura registro remoto (ESET Security Product Info) Codice risultato: 5 (Accesso negato)". Ciò indica un conflitto di autorizzazioni.

- Le esclusioni della cartella Ransomware Remediation richiedono una post-modifica manuale per rendere funzionale ogni voce: è necessario aggiungere un asterisco.

- Le azioni ESET non sono presenti nel menu contestuale di Windows 11 dopo l'installazione del prodotto tramite Windows RDP.

- L'inoltro delle notifiche del desktop all'e-mail non funziona tramite proxy.

Controllare le autorizzazioni di un utente specifico

-

Fate clic sul pulsante Start, digitate regedit e fate clic sull'icona dell'editor del Registro di sistema nel menu a sinistra o premete il tasto Invio.

-

Fare clic con il tasto destro del mouse su HKEY_LOCAL_MACHINE e selezionare Autorizzazioni dal menu.

-

Nella finestra Autorizzazioni per HKEY_LOCAL_MACHINE, fare clic su Avanzate.

-

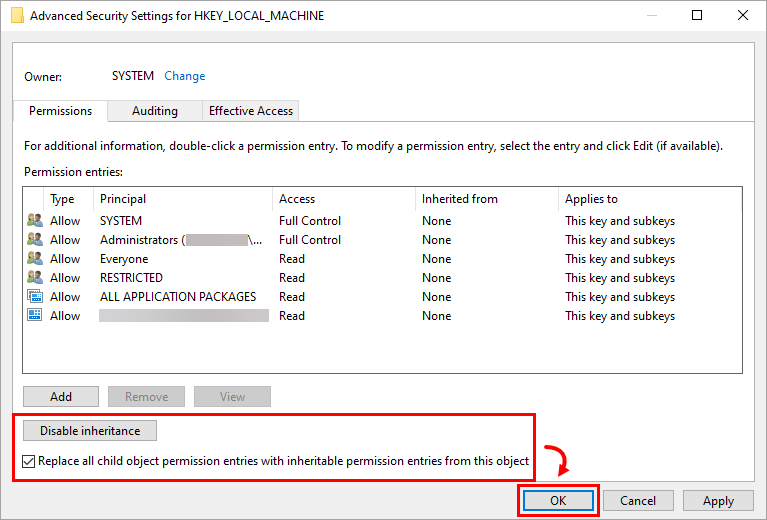

Verificare che il pulsante mostri Disabilita eredità e selezionare la casella di controllo accanto a Sostituisci tutte le voci di autorizzazione degli oggetti figlio con le voci di autorizzazione ereditabili da questo oggetto. Fare clic su OK.

Figura 1-1 -

Fare clic su OK per uscire dalla finestra Autorizzazioni.

ESET Endpoint Antivirus per Linux

- Le applicazioni installate sotto Snap (ad esempio, Firefox) potrebbero non essere sottoposte a scansione per le vulnerabilità note, pertanto le loro vulnerabilità potrebbero non essere elencate.

- La valutazione delle vulnerabilità non è disponibile nella versione 21.3 di Linux Mint

ESET Mail Security per Microsoft Exchange

- Durante l'installazione di ESET Mail Security for Microsoft Exchange Server su un sistema con Microsoft Exchange Server 2013 SP1 installato, o durante l'aggiornamento di Microsoft Exchange Server 2013 con SP1 mentre è già in esecuzione ESET Mail Security for Microsoft Exchange Server, è possibile che venga visualizzato il messaggio di errore "0xC00CE503: MSG_E_COMMENTSYNTAX In un commento è stata utilizzata una sintassi errata". Per risolvere questo problema, applicare la correzione rapida di Microsoft.

- Le scansioni di vulnerabilità non sono attualmente in grado di elencare le vulnerabilità dei sistemi operativi Windows Server.

ESET PROTECT Hub

- Consultate i problemi noti in ESET PROTECT Hub (il link è accessibile solo ai clienti registrati di ESET PROTECT Hub ed è necessario effettuare il login per visualizzare il contenuto).

Account aziendale ESET

- La quantità di utenti ESA potrebbe superare il margine specificato.

- I dispositivi EFSU ed ESET Full Disk Encryption attivati potrebbero non apparire con un file di licenza offline dopo l'attivazione.

- La riattivazione di ESET Cloud Office Security potrebbe causare problemi.

- Le rimozioni multiple di licenze potrebbero causare un errore imprevisto.

- Quando una licenza viene migrata da ESET License Administrator a ESET Business Account, potrebbero apparire dispositivi attivati duplicati.

- Il numero di dispositivi attivati visualizzato sul dashboard potrebbe non sincronizzarsi con l'utilizzo del prodotto.

- Il declassamento di una licenza a un prodotto Home potrebbe non essere applicabile a un Account ESET Business.

- È possibile disattivare licenze con un massimo di 200 posti.

- Il filtro in base allo stato LastSeen o l'ordinamento in ordine crescente/decrescente non funzionano nella sezione Dispositivi attivati di EBA.

ESET MSP Administrator 2

- Vedere i problemi noti di ESET MSP Administrator.

ESET Inspect On-Prem e ESET Inspect

- ESET Inspect On-Prem (tutte le versioni): Quando si installa o si aggiorna il server ESET Inspect utilizzando la versione 11.1 di ESET PROTECT, l'account utente utilizzato in questo processo richiede l'impostazione dell'autorizzazione per il server ESET Inspect e anche l'autorizzazione per l'attività client (l'intera categoria) affinché l'installazione o l'aggiornamento funzionino correttamente.

ESET Secure Authentication On-Prem

- ESET Secure Authentication versione 3.0.69.0 non invia gli attributi radius

- Impossibile riavviare o reinstallare il servizio ESET Secure Authentication (modalità integrata Active Directory)

Crittografia endpoint ESET (EEE)

- Il caricamento di un pacchetto client EEE per macOS in un server EEE in modalità non multi-tenant non riesce. È possibile verificare il numero di versione nella schermata di accesso. Ad esempio, 3.3.0.321 MT indica che il server è in modalità multi-tenant. 3.3.0.321 indica che il server è in modalità non multi-tenant e che si verificherà un errore.

- Durante linstallazione.

- Alcuni sistemi DELL Latitude non riescono ad avviarsi dopo la crittografia completa del disco.

- In EEE client v5.3.71 e v5.3.75, dopo aver avviato la crittografia completa del disco su un computer gestito da Direct Endpoint Management (DEM), l'avvio sicuro non riesce e la crittografia non si avvia. Continuate a utilizzare la versione precedente del client EEE fino a quando la correzione del bug non verrà rilasciata in una versione successiva.

I sistemi DELL non riescono ad avviarsi dopo la Crittografia completa del disco di ESET

I seguenti sistemi DELL Latitude sono noti per essere interessati quando il BIOS Legacy è abilitato e il funzionamento SATA è impostato su AHCI o RAID On:

- E7250

- E7350

- E7450 (Ultrabook serie 7000)

- E5250

- E5350

- E5450

- E5550 (portatile serie 5000)

I sistemi che si avviano in modalità UEFI non sono interessati. Alcune versioni del BIOS di questi sistemi DELL Latitude presentano un bug che impedisce alla Crittografia completa del disco di accedere correttamente al disco durante l'avvio. All'avvio del computer viene visualizzata una schermata nera con un cursore lampeggiante.

Questo problema può verificarsi direttamente dopo che il sistema è stato sottoposto a Crittografia completa del disco, ma può anche verificarsi in un momento successivo dopo numerosi riavvii riusciti. Questo problema non riguarda solo ESET Endpoint Encryption Full Disk Encryption ma anche molti altri produttori di software di crittografia del disco.

Un aggiornamento del BIOS fornito da DELL potrebbe risolvere il problema.

ESET Endpoint Security per Android

- A causa delle modifiche apportate da Google a Stock Android, ESET Endpoint Security per Android non è più in grado di eseguire i passaggi relativi al comando Wipe. Per garantire almeno una certa sicurezza dei dati sui dispositivi Android 6, questo comando si comporta come il reset di fabbrica avanzato. Tra le altre cose, ad esempio, il processo si concluderà con un ripristino delle impostazioni di fabbrica.

- Grazie alle modifiche apportate in Android 7, Google consente all'utente di disattivare un amministratore del dispositivo attivo e di disinstallare l'app in un'unica azione. Gli utenti possono ora disinstallare EESA senza inserire la password di amministrazione.

- Se sul dispositivo Android 6 (Marshmallow) è attiva un'app con autorizzazioni per la sovrapposizione dello schermo, non è possibile concedere autorizzazioni ad altre app, incluso il prodotto ESET. Per abilitare le autorizzazioni per il prodotto ESET, è necessario disabilitare le autorizzazioni di sovrapposizione dello schermo per l'app.

ESET Endpoint Antivirus e ESET Endpoint Security per macOS

Versione 9.x (ESET Endpoint Security per macOS)

- Le regole di sola lettura di Controllo dispositivi a volte innescano strani comportamenti del sistema durante la manipolazione dei supporti rimovibili.

- Problemi di V&PM - Scansione e Patching di macOS non funzionano su macOS 26 (Tahoe), così come le applicazioni di terze parti Patching non funziona.

- Le versioni precedenti, 7.1 o 7.2, hanno migrato erroneamente le impostazioni TSN RTP dalla versione 6. Se l'utente passa dalla versione 6 a una versione precedente della build 7.1 o 7.2, si consiglia vivamente di installare la versione 9, aprire le impostazioni RTP TSN → Per tutte le operazioni sui file e disattivare l'impostazione Euristica avanzata . Questa impostazione era stata erroneamente impostata su On durante la migrazione dalla versione 6.

- La password del proxy non è criptata nel dump di configurazione.

- L'accesso all'intero disco viene perso dopo il riavvio di macOS Sonoma.

- Si tratta di un problema di macOS di cui Apple è a conoscenza e che verrà risolto nelle prossime release minori di macOS.

- Abbiamo aggiunto un workaround per questo problema e l'accesso al disco completo non viene perso, almeno sull'hardware reale. Potrebbe comunque essere perso negli ambienti virtuali. La soluzione rimane invariata rispetto alla versione 7.4.

Versione 8.x (ESET Endpoint Security per macOS)

- Le versioni precedenti, 7.1 o 7.2, migravano erroneamente le impostazioni RTP TSN dalla versione 6. Se l'utente passa dalla versione 6 a una versione precedente della build 7.1 o 7.2, si consiglia vivamente di installare la versione 9, aprire le impostazioni RTP TSN → Per tutte le operazioni sui file e disattivare l'impostazione Euristica avanzata . Questa impostazione era stata erroneamente impostata su On durante la migrazione dalla versione 6.

- La password del proxy non è criptata nel dump di configurazione.

- L'accesso all'intero disco viene perso dopo il riavvio di macOS Sonoma.

- Si tratta di un problema di macOS di cui Apple è a conoscenza e che verrà risolto nelle prossime release minori di macOS.

- Abbiamo aggiunto un workaround per questo problema e l'accesso al disco completo non viene perso, almeno sull'hardware reale. Potrebbe comunque essere perso negli ambienti virtuali. La soluzione rimane invariata rispetto alla versione 7.4.

Versione 7.4 (ESET Endpoint Antivirus per macOS)

- Durante l'installazione remota viene visualizzata la procedura guidata di onboarding. Quando la procedura guidata di onboarding è in esecuzione, il prodotto non comunica i suoi stati a ESET PROTECT Web Console, per cui l'amministratore non è a conoscenza dello stato corrente del prodotto

- Soluzione

- Metodo principale: Creare un file di configurazione fittizio prima di avviare l'installazione remota.

- Metodo alternativo 1: l'utente locale esce dall'installazione guidata.

- Metodo alternativo 2: dopo l'installazione, riavviare il dispositivo endpoint. In questo modo si esce dall'onboarding wizard e il prodotto si avvia correttamente.

- Soluzione

ESET Server Security per Linux

ESET Gateway Security per Linux

- In alcune configurazioni, è possibile che si verifichino problemi con lo streaming video sulla rete. Ad esempio, il lettore multimediale potrebbe non essere in grado di riempire il buffer video, causando ritardi o problemi di sincronizzazione durante le videoconferenze.

Ottimizzare ESET Gateway Security per evitare problemi di streaming video

Se si riscontrano questi sintomi o altri simili, si consiglia di aggiungere un'eccezione di scansione per l'indirizzo di streaming problematico alla directory http della directory di configurazione di ESETS. Per escludere un indirizzo di streaming dalla scansione, utilizzare le seguenti istruzioni:

-

Aggiungere l'indirizzo di streaming che si desidera escludere dalla scansione al file whitelist_url. Per aggiungere un'eccezione, sostituire l'esempio di indirizzo di streaming nel comando seguente con l'indirizzo che si desidera escludere ed eseguire il comando:

echo "streaming.address.com:80/*" >> /etc/esets/http/whitelist_url -

Per completare l'aggiunta/eliminazione degli indirizzi URL, è necessario riavviare il demone ESETS. Utilizzare il seguente comando per eseguire un riavvio immediato:

/etc/init.d/esets_daemon restart

Per ulteriori informazioni, utilizzare il seguente comando per leggere la pagina man di esets_http:

man esets_http