Wydanie

- ESET PROTECT On-Prem

- ESET PROTECT

- ESET Zarządzanie podatnościami i poprawkami

- ESET Endpoint Security i ESET Endpoint Antivirus dla systemu Windows

- ESET Endpoint Antivirus dla systemu Linux

- ESET Mail Security dla Microsoft Exchange Server

- ESET PROTECT Hub

- ESET Business Account

- ESET MSP Administrator 2

- ESET Inspect On-Prem i ESET Inspect

- ESET Secure Authentication On-Premier

- ESET Endpoint Encryption

- ESET Endpoint Security dla systemu Android

- ESET Endpoint Security i ESET Endpoint Antivirus dla macOS

- ESET Server Security dla systemu Linux

- ESET Gateway Security dla systemu Linux

- Wtyczka ESET Direct Endpoint Management dla ConnectWise Automate

- Wtyczka ESET Direct Endpoint Management dla N-able N-central

- Wtyczka ESET Direct Endpoint Management dla NinjaOne

- Wtyczka ESET Direct Endpoint Management dla DattoRMM

Rozwiązanie

ESET PROTECT On-Prem

- W wersji 11.0 i wcześniejszych generowanie raportów PDF nie działa dla ESET PROTECT On-Prem zainstalowanego na Red Hat Enterprise Linux Server 8. Aby rozwiązać ten problem, można kupić i zainstalować pakiet QtWebKit4 innej firmy. Problem ten został rozwiązany w wersji 11.1 i nowszych.

- Nazwy komputerów zapisane w języku hebrajskim są nieczytelne po wyeksportowaniu raportu. Aby rozwiązać ten problem, użytkownicy serwerów Windows mogą włączyć obsługę języka. Na serwerze Windows przejdź do Panelu sterowania → Zegar, język i region → Region → Administracyjne → Zmień ustawienia regionalne systemu i zaznacz pole wyboru obok opcji Użyj Unicode UTF-8 do obsługi języków na całym świecie. Użytkownicy systemu Linux muszą zainstalować dodatkowe czcionki zgodne z kierunkiem od lewej do prawej (LTR).

- urządzenie z systemem macOS Ventura (13) zgłaszane jako zaszyfrowane za pomocą oprogramowania innej firmy, nawet jeśli nie jest zaszyfrowane (i nie są oferowane żadne opcje szyfrowania ESET Full Disk Encryption). Obejście: Użyj zadania instalacji oprogramowania (z licencją ESET Full Disk Encryption), aby zainstalować ESET Full Disk Encryption.

- Podczas konfigurowania ustawień chronionych hasłem w instalatorze z programem ESET Endpoint Antivirus/Security w wersji 9.0 lub 9.1 dla systemu Windows ustawienia mogą nie zostać poprawnie zastosowane. Zalecamy skonfigurowanie ustawień chronionych hasłem bezpośrednio w konsoli ESET PROTECT Web Console poprzez utworzenie zasad i przypisanie ich do określonych grup komputerów, aby zapewnić dokładne i spójne stosowanie ustawień.

- Po uaktualnieniu do wyższego poziomu ochrony (na przykład z ESET PROTECT Advanced do ESET PROTECT Complete) istniejące zadania i wcześniej utworzone instalatory nie będą już działać. Należy je ponownie utworzyć, aby działały z wyższą warstwą ochrony.

- Konfiguracją czujnika wykrywania nieuczciwych działań nie można zarządzać za pomocą zasad konsoli.

ESET PROTECT

- Niektóre komputery z systemem Windows 7 ze starszym systemem BIOS mogą być nieprawidłowo identyfikowane jako kwalifikujące się do wdrożenia szyfrowania ESET Full Disk Encryption przez program ESET PROTECT.

- urządzenie z systemem macOS Ventura (13) zgłaszane jako zaszyfrowane za pomocą oprogramowania innej firmy, nawet jeśli nie jest zaszyfrowane (i nie są oferowane żadne opcje szyfrowania EFDE)

- Obejście: Użyj zadania instalacji oprogramowania (z licencją ESET Full Disk Encryption), aby zainstalować ESET Full Disk Encryption.

- Podczas konfigurowania ustawień chronionych hasłem w instalatorze z programem ESET Endpoint Antivirus/Security w wersji 9.0 lub 9.1 dla systemu Windows ustawienia mogą nie zostać poprawnie zastosowane. Zalecamy skonfigurowanie ustawień chronionych hasłem bezpośrednio w konsoli ESET PROTECT Web Console poprzez utworzenie i przypisanie zasad do określonych grup komputerów, aby zapewnić dokładne i spójne stosowanie ustawień.

- Administratorzy MSP korzystający z ESET Cloud Office Security nie mogą filtrować klientów MSP na pulpicie nawigacyjnym ESET Cloud Office Security.

- Użytkownicy punktów końcowych Linux 11.x i nowszych mogą aktywować Vulnerability & Patch Management, jednak aktywacja jest ograniczona do obsługiwanych dystrybucji. W związku z tym nie można aktywować V&PM na wszystkich punktach końcowych z systemem Linux, a próby aktywacji nie powiodą się w przypadku nieobsługiwanych dystrybucji (nawet jeśli są nieprawidłowo wskazane jako kwalifikujące się w programie ESET PROTECT).

- Dostępne poprawki wyświetlane w programie ESET PROTECT mogą nie zawierać wszystkich powiązanych zależności dla produktów dla punktów końcowych i serwerów Linux w wersji 12.0 działających na systemach RHEL, Amazon Linux, Oracle Linux, AlmaLinux lub Rocky Linux. Po zastosowaniu tych poprawek, zależności niewymienione na liście są również automatycznie aktualizowane.

- Po uaktualnieniu do wyższego poziomu ochrony (na przykład z ESET PROTECT Advanced do ESET PROTECT Complete) istniejące zadania i wcześniej utworzone instalatory przestają działać. Należy je ponownie utworzyć, aby działały z wyższą warstwą ochrony.

- Konfiguracją czujnika wykrywania nieuczciwych działań nie można zarządzać za pomocą zasad konsoli.

ESET Vulnerability & Patch Management (Zarządzanie lukami i poprawkami)

- Po przeskanowaniu w poszukiwaniu luk w systemie MS Windows Server raport nie wyświetla żadnych luk w systemie operacyjnym.

- Użytkownicy punktów końcowych Linux 11.x i nowszych mogą aktywować Vulnerability & Patch Management, jednak aktywacja jest ograniczona do obsługiwanych dystrybucji. Dlatego nie można aktywować V&PM na wszystkich punktach końcowych z systemem Linux, a próby aktywacji nie powiodą się w przypadku nieobsługiwanych dystrybucji (nawet jeśli są nieprawidłowo wskazane jako kwalifikujące się w programie ESET PROTECT).

- Dostępne poprawki wyświetlane w programie ESET PROTECT mogą nie zawierać wszystkich powiązanych zależności dla produktów dla punktów końcowych i serwerów Linux w wersji 12.0 działających na systemach RHEL, Amazon Linux, Oracle Linux, AlmaLinux lub Rocky Linux. Po zastosowaniu tych poprawek niewymienione zależności są również automatycznie aktualizowane.

ESET Endpoint Security i ESET Endpoint Antivirus dla systemu Windows

- status aplikacji "Zainstalowany system operacyjny jest nieaktualny" jest wyświetlany w programach ESET Endpoint Antivirus i ESET Endpoint Security w wersji 11.0 i nowszych kilka dni po aktualizacji systemu operacyjnego do wersji Windows 11. Status aplikacji zniknie automatycznie po 7 dniach.

- status aplikacji "Zainstalowany system operacyjny jest nieaktualny" jest wyświetlany w kompilacjach LTSB/LTSC systemu Windows 10.

- Podczas instalacji push na komputerach klienckich w sieci może zostać wyświetlony komunikat o błędzie "Zdalne otwarcie rejestru (ESET Security Product Info) Kod wyniku: 5 (Odmowa dostępu)". Oznacza to konflikt uprawnień.

- Wykluczenia folderu Ransomware Remediation wymagają ręcznej późniejszej edycji, aby każdy wpis był funkcjonalny - należy dodać gwiazdkę.

- Akcje ESET nie są obecne w menu kontekstowym systemu Windows 11 po zainstalowaniu produktu za pośrednictwem protokołu Windows RDP.

- Przekazywanie powiadomień z pulpitu do wiadomości e-mail nie działa za pośrednictwem serwera proxy.

Sprawdzanie uprawnień określonego użytkownika

-

Kliknij przycisk Start, wpisz regedit i kliknij ikonę Edytor rejestru w menu po lewej stronie lub naciśnij klawisz Enter.

-

Kliknij prawym przyciskiem myszy HKEY_LOCAL_MACHINE i wybierz Uprawnienia z menu.

-

W oknie Uprawnienia dla HKEY_LOCAL_MACHINE kliknij przycisk Zaawansowane.

-

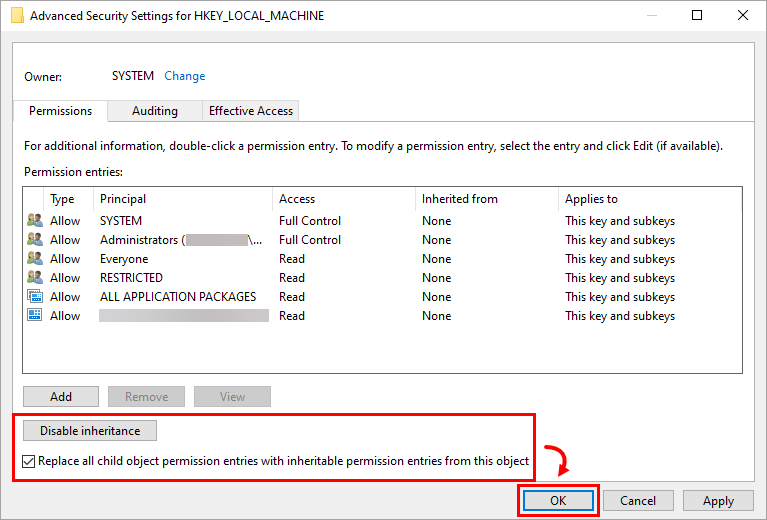

Sprawdź, czy przycisk pokazuje Wyłącz dziedziczenie i zaznacz pole wyboru obok opcji Zastąp wszystkie wpisy uprawnień obiektów podrzędnych wpisami uprawnień dziedziczonymi z tego obiektu. Kliknij przycisk OK.

Rysunek 1-1 -

Kliknij przycisk OK, aby zamknąć okno Uprawnienia.

ESET Endpoint Antivirus for Linux

- Aplikacje zainstalowane w Snap (np. Firefox) mogą nie być skanowane pod kątem znanych luk w zabezpieczeniach, więc ich luki mogą nie być wymienione na liście.

- Ocena podatności nie jest dostępna w systemie Linux Mint w wersji 21.3

ESET Mail Security dla Microsoft Exchange

- Podczas instalacji programu ESET Mail Security for Microsoft Exchange Server w systemie z zainstalowanym programem Microsoft Exchange Server 2013 SP1 lub podczas aktualizacji programu Microsoft Exchange Server 2013 z dodatkiem SP1, gdy program ESET Mail Security for Microsoft Exchange Server jest już uruchomiony, może zostać wyświetlony komunikat o błędzie "0xC00CE503: MSG_E_COMMENTSYNTAX W komentarzu użyto nieprawidłowej składni". Aby rozwiązać ten problem, należy zastosować poprawkę firmy Microsoft.

- Skanowanie pod kątem luk w zabezpieczeniach nie może obecnie wyszczególnić luk w zabezpieczeniach systemów operacyjnych Windows Server.

ESET PROTECT Hub

- Zobacz znane błędy w ESET PROTECT Hub (link jest dostępny tylko dla zarejestrowanych klientów ESET PROTECT Hub i musisz się zalogować, aby wyświetlić zawartość).

Konto ESET Business

- Liczba użytkowników ESA może przekraczać określony margines.

- Aktywowane urządzenia EFSU i ESET Full Disk Encryption mogą nie być wyświetlane z plikiem licencji offline po aktywacji.

- Reaktywacja ESET Cloud Office Security może zakończyć się problemami.

- Wielokrotne usuwanie licencji może zakończyć się nieoczekiwanym błędem.

- Zduplikowane aktywowane urządzenia mogą pojawić się podczas migracji licencji z ESET License Administrator do ESET Business Account.

- Liczba aktywowanych urządzeń wyświetlana na pulpicie nawigacyjnym może nie być zsynchronizowana z wykorzystaniem produktu.

- Obniżenie wersji licencji do produktu Home może nie mieć zastosowania do konta ESET Business.

- Można dezaktywować licencje obejmujące maksymalnie 200 stanowisk.

- Filtrowanie według statusu LastSeen lub sortowanie w kolejności rosnącej/malejącej nie działa w sekcji Aktywowane urządzenia w EBA.

ESET MSP Administrator 2

ESET Inspect On-Prem i ESET Inspect

- ESET Inspect On-Prem (wszystkie wersje): Podczas instalacji lub aktualizacji serwera ESET Inspect przy użyciu programu ESET PROTECT w wersji 11.1 konto użytkownika używane w tym procesie wymaga ustawienia uprawnienia Serwer ESET Inspect, a także ustawienia uprawnienia Zadanie klienta (cała kategoria), aby instalacja lub aktualizacja działała poprawnie.

ESET Secure Authentication On-Prem

- ESET Secure Authentication version 3.0.69.0 not sending radius attributes

- Nie można ponownie uruchomić lub zainstalować usługi ESET Secure Authentication (tryb zintegrowany z usługą Active Directory)

ESET Endpoint Encryption (EEE)

- Przesłanie pakietu klienckiego EEE dla systemu macOS na serwer EEE w trybie bez wielu dzierżawców nie powiedzie się. Numer wersji można sprawdzić na ekranie logowania. Na przykład 3.3.0.321 MT wskazuje, że serwer jest w trybie wielu dzierżawców. 3.3.0.321 wskazuje, że jest w trybie bez wielu dzierżawców i wystąpi awaria.

- Podczas instalacji aktualizacji funkcji systemu Windows proces kończy się niepowodzeniem z komunikatem 0xC1900101 - 0x20017 Instalacja nie powiodła się w fazie SAFE_OS z błędem podczas operacji BOOT.

- Niektóre systemy DELL Latitude nie uruchamiają się po pełnym zaszyfrowaniu dysku.

- W kliencie EEE w wersji 5.3.71 i 5.3.75, po zainicjowaniu pełnego szyfrowania dysku na komputerze zarządzanym przez Direct Endpoint Management (DEM), bezpieczny start nie powiedzie się, a szyfrowanie nie rozpocznie się. Należy kontynuować korzystanie z poprzedniej wersji klienta EEE do czasu wydania poprawki błędu w nowszej wersji.

Systemy DELL nie uruchamiają się po szyfrowaniu ESET Full Disk Encryption

Problem dotyczy następujących systemów DELL Latitude, gdy włączony jest Legacy BIOS, a opcja SATA Operation jest ustawiona na AHCI lub RAID On:

- E7250

- E7350

- E7450 (Ultrabook serii 7000)

- E5250

- E5350

- E5450

- E5550 (laptopy z serii 5000)

Problem nie dotyczy systemów uruchamianych w trybie UEFI. Wiadomo, że niektóre wersje systemu BIOS w tych systemach DELL Latitude mają błąd, który powoduje, że Full Disk Encryption nie może poprawnie uzyskać dostępu do dysku podczas uruchamiania. Podczas uruchamiania komputera wyświetlany jest czarny ekran z migającym kursorem.

Może to wystąpić bezpośrednio po pełnym zaszyfrowaniu dysku, ale może również wystąpić później po wielu udanych ponownych uruchomieniach. Dotyczy to nie tylko ESET Endpoint Encryption Full Disk Encryption, ale także wielu innych producentów oprogramowania do szyfrowania dysków.

Problem może rozwiązać aktualizacja systemu BIOS dostarczona przez firmę DELL.

ESET Endpoint Security dla systemu Android

- Ze względu na zmiany wprowadzone przez Google w systemie Stock Android, ESET Endpoint Security for Android nie może już wykonywać odpowiednich kroków związanych z poleceniem Wipe. Aby zapewnić przynajmniej pewne bezpieczeństwo danych na urządzeniach z Androidem 6, polecenie to zachowuje się tak samo jak Ulepszone przywracanie ustawień fabrycznych. Między innymi proces zakończy się przywróceniem domyślnych ustawień fabrycznych.

- Ze względu na zmiany w systemie Android 7, Google umożliwia użytkownikowi dezaktywację aktywnego administratora urządzenia i odinstalowanie aplikacji w ramach jednej akcji. Użytkownicy mogą teraz odinstalować EESA bez wprowadzania hasła administratora.

- Jeśli na urządzeniu z systemem Android 6 (Marshmallow) masz aktywną aplikację z uprawnieniami do nakładania ekranu, nie możesz przyznać uprawnień żadnej innej aplikacji, w tym produktowi ESET. Aby włączyć uprawnienia dla produktu ESET, należy wyłączyć uprawnienia nakładki ekranu dla aplikacji.

ESET Endpoint Antivirus i ESET Endpoint Security dla macOS

Wersja 9.x (ESET Endpoint Security dla macOS)

- Reguły kontroli urządzeń tylko do odczytu czasami powodują dziwne zachowanie systemu podczas manipulowania nośnikami wymiennymi.

- Problemy z V&PM - Skanowanie i łatanie systemu macOS nie działa w systemie macOS 26 (Tahoe), a także w aplikacjach innych firm.

- Poprzednie wersje, 7.1 lub 7.2, błędnie migrowały ustawienia TSN RTP z wersji 6. Jeśli użytkownik dokona aktualizacji z wersji 6 do poprzedniej wersji kompilacji 7.1 lub 7.2, zdecydowanie zalecamy zainstalowanie wersji 9, otwarcie ustawień RTP TSN → Dla wszystkich operacji na plikach i wyłączenie zaawansowanego ustawienia heurystycznego . To ustawienie zostało błędnie ustawione na Włączone podczas migracji z wersji 6.

- Hasło proxy nie jest szyfrowane w zrzucie konfiguracji.

- Utrata pełnego dostępu do dysku po ponownym uruchomieniu systemu macOS Sonoma.

- Jest to błąd systemu macOS, o którym firma Apple wie i który zostanie naprawiony w nadchodzących mniejszych wydaniach systemu macOS.

- Dodaliśmy obejście tego problemu i dostęp do pełnego dysku nie jest tracony, przynajmniej na rzeczywistym sprzęcie. Nadal może zostać utracony w środowiskach wirtualnych. Obejście pozostaje takie samo jak w wersji 7.4.

Wersja 8.x (ESET Endpoint Security dla macOS)

- Poprzednie wersje, 7.1 lub 7.2, błędnie migrowały ustawienia TSN RTP z wersji 6. Jeśli użytkownik dokona aktualizacji z wersji 6 do poprzedniej wersji kompilacji 7.1 lub 7.2, zdecydowanie zalecamy zainstalowanie wersji 9, otwarcie ustawień RTP TSN → Dla wszystkich operacji na plikach i wyłączenie ustawienia Zaawansowana heurystyka . To ustawienie zostało błędnie ustawione na Włączone podczas migracji z wersji 6.

- Hasło proxy nie jest szyfrowane w zrzucie konfiguracji.

- Utrata pełnego dostępu do dysku po ponownym uruchomieniu systemu macOS Sonoma.

- Jest to błąd systemu macOS, o którym firma Apple wie i który zostanie naprawiony w nadchodzących mniejszych wydaniach systemu macOS.

- Dodaliśmy obejście tego problemu i dostęp do pełnego dysku nie jest tracony, przynajmniej na rzeczywistym sprzęcie. Nadal może zostać utracony w środowiskach wirtualnych. Obejście pozostaje takie samo jak w wersji 7.4.

Wersja 7.4 (ESET Endpoint Antivirus dla macOS)

- Kreator wdrażania jest wyświetlany podczas instalacji zdalnej. Gdy kreator instalacji jest uruchomiony, produkt nie przekazuje swoich statusów do konsoli ESET PROTECT Web Console, co powoduje, że administrator nie jest świadomy bieżącego stanu produktu

- Obejście

- Metoda główna: Utworzenie fikcyjnego pliku konfiguracyjnego przed uruchomieniem instalacji zdalnej.

- Metoda alternatywna 1: Użytkownik lokalny opuszcza kreatora wdrażania.

- Metoda alternatywna 2: Po zakończeniu instalacji należy ponownie uruchomić urządzenie końcowe. Spowoduje to zamknięcie kreatora wdrażania, a produkt uruchomi się poprawnie.

- Obejście

ESET Server Security dla systemu Linux

ESET Gateway Security for Linux

- W niektórych konfiguracjach mogą wystąpić problemy ze strumieniowaniem wideo w sieci. Na przykład odtwarzacz multimedialny może nie być w stanie zapełnić bufora wideo, powodując opóźnienia lub problemy z synchronizacją podczas wideokonferencji.

Zoptymalizuj ESET Gateway Security, aby zapobiec problemom ze strumieniowaniem wideo

W przypadku napotkania takich lub podobnych objawów, zalecamy dodanie wyjątku skanowania dla problematycznego adresu streamingowego do katalogu http w katalogu konfiguracyjnym ESETS. Aby wykluczyć adres przesyłania strumieniowego ze skanowania, należy postępować zgodnie z poniższymi instrukcjami:

-

Dodaj adres strumieniowy, który chcesz wykluczyć ze skanowania, do pliku whitelist_url. Aby dodać wyjątek, zastąp przykładowy adres streamingowy w poniższym poleceniu adresem, który chcesz wykluczyć i uruchom polecenie:

echo "streaming.address.com:80/*" >> /etc/esets/http/whitelist_url -

Aby zakończyć dodawanie/usuwanie adresów URL, należy ponownie uruchomić demona ESETS. Użyj następującego polecenia, aby wykonać natychmiastowy restart:

/etc/init.d/esets_daemon restart

Aby uzyskać więcej informacji, użyj poniższego polecenia, aby przeczytać stronę man esets_http:

man esets_httpWtyczka ESET Direct Endpoint Management dla ConnectWise Automate

Wtyczka ESET Direct Endpoint Management dla N-able N-central

Wtyczka ESET Direct Endpoint Management dla NinjaOne

Wtyczka ESET Direct Endpoint Management dla DattoRMM

- Zobacz znane błędy we wtyczce ESET Direct Endpoint Management dla DattoRMM.