Problem

- ESET PROTECT On-Prem

- ESET PROTECT

- ESET Vulnerability & Patch Management

- ESET Endpoint Security und ESET Endpoint Antivirus für Windows

- ESET Endpoint Antivirus für Linux

- ESET Mail Security für Microsoft Exchange Server

- ESET PROTECT Hub

- ESET Business-Konto

- ESET MSP Verwalter 2

- ESET Inspect On-Prem und ESET Inspect

- ESET Sichere Authentifizierung On-Prem

- ESET Endpoint-Verschlüsselung

- ESET Endpoint Security für Android

- ESET Endpoint Security und ESET Endpoint Antivirus für macOS

- ESET Server-Sicherheit für Linux

- ESET Gateway-Sicherheit für Linux

- ESET Direktes Endpunktverwaltungs-Plugin für ConnectWise Automate

- ESET Direct Endpoint Management-Plugin für N-able N-central

- ESET Direktes Endpunktmanagement-Plugin für NinjaOne

- ESET Direktes Endpunktverwaltungs-Plugin für DattoRMM

Lösung

ESET PROTECT On-Prem

- Die Erstellung von PDF-Berichten funktioniert nicht für ESET PROTECT On-Prem 13.0 (und höher), das auf Red Hat 10 installiert ist.

- Bei der Erstellung von Installationsprogrammen in ESET PROTECT On-Prem 13.0 kann es vorkommen, dass die Subskription unter hoher Last nicht vorausgefüllt wird. In solchen Fällen muss das Abonnement manuell ausgewählt werden.

- In Version 11.0 und früher funktioniert die Erstellung von PDF-Berichten nicht für ESET PROTECT On-Prem, das auf Red Hat Enterprise Linux Server 8 installiert ist. Um dieses Problem zu beheben, können Sie ein QtWebKit4-Paket eines Drittanbieters erwerben und installieren. Dieses Problem ist in Version 11.1 und höher behoben.

- In Hebräisch geschriebene Computernamen sind nach dem Exportieren eines Berichts nicht mehr lesbar. Um dieses Problem zu beheben, können Benutzer von Windows-Servern die Sprachunterstützung aktivieren. Navigieren Sie auf dem Windows-Server zu Systemsteuerung → Uhr, Sprache und Region → Region → Verwaltung → Systemgebietsschema ändern, und aktivieren Sie das Kontrollkästchen neben Unicode UTF-8 für weltweite Sprachunterstützung verwenden. Linux-Benutzer müssen zusätzliche Schriftarten installieren, die mit der Links-Rechts-Richtung (LTR) kompatibel sind.

- macOS Ventura (13) meldet, dass das Gerät mit Software von Drittanbietern verschlüsselt ist, auch wenn es nicht verschlüsselt ist (und keine ESET Full Disk Encryption Optionen angeboten werden). Umgehung: Verwenden Sie eine Softwareinstallationsaufgabe (mit einer ESET Full Disk Encryption-Lizenz), um ESET Full Disk Encryption zu installieren.

- Beim Konfigurieren der kennwortgeschützten Einstellungen in einem Installationsprogramm mit ESET Endpoint Antivirus/Security Version 9.0 oder 9.1 für Windows werden die Einstellungen möglicherweise nicht korrekt angewendet. Wir empfehlen, passwortgeschützte Einstellungen direkt in der ESET PROTECT Web Console zu konfigurieren, indem Sie eine Richtlinie erstellen und diese bestimmten Computergruppen zuweisen, um sicherzustellen, dass die Einstellungen korrekt und konsistent angewendet werden.

- Wenn Sie ein Upgrade auf eine höhere Schutzstufe durchführen (z. B. von ESET PROTECT Advanced auf ESET PROTECT Complete), funktionieren Ihre vorhandenen Aufgaben und zuvor erstellten Installationsprogramme nicht mehr. Sie müssen sie neu erstellen, um mit der höheren Schutzstufe arbeiten zu können.

- Die Konfiguration des Rogue Detection Sensors kann nicht über Konsolenrichtlinien verwaltet werden.

ESET PROTECT

- Einige Windows 7-Computer mit Legacy-BIOS werden von ESET PROTECT möglicherweise fälschlicherweise als geeignet für die Bereitstellung von ESET Full Disk Encryption identifiziert.

- macOS Ventura (13) Gerät wird als verschlüsselt mit Software von Drittanbietern gemeldet, auch wenn es nicht verschlüsselt ist (und keine EFDE-Verschlüsselungsoptionen angeboten werden)

- Umgehung: Verwenden Sie eine Softwareinstallationsaufgabe (mit einer ESET Full Disk Encryption-Lizenz), um ESET Full Disk Encryption zu installieren.

- Beim Konfigurieren der passwortgeschützten Einstellungen in einem Installationsprogramm mit ESET Endpoint Antivirus/Security Version 9.0 oder 9.1 für Windows werden die Einstellungen möglicherweise nicht korrekt angewendet. Wir empfehlen, passwortgeschützte Einstellungen direkt in der ESET PROTECT Web Console zu konfigurieren, indem eine Richtlinie für bestimmte Computergruppen erstellt und zugewiesen wird, um sicherzustellen, dass die Einstellungen korrekt und konsistent angewendet werden.

- MSP-Administratoren, die ESET Cloud Office Security verwenden, können keine MSP-Kunden im ESET Cloud Office Security-Dashboard filtern.

- Benutzer von Linux-Endpunkten 11.x und höher können Vulnerability & Patch Management aktivieren, die Aktivierung ist jedoch auf unterstützte Distributionen beschränkt. Daher kann V&PM nicht auf allen Linux-Endpunkten aktiviert werden, und Aktivierungsversuche für nicht unterstützte Distributionen schlagen fehl (auch wenn sie in ESET PROTECT fälschlicherweise als berechtigt angezeigt werden).

- Die in ESET PROTECT angezeigten verfügbaren Patches enthalten möglicherweise nicht alle Abhängigkeiten für Linux-Endpunkt- und -Serverprodukte v12.0, die auf RHEL, Amazon Linux, Oracle Linux, AlmaLinux oder Rocky Linux laufen. Wenn diese Patches angewendet werden, werden auch nicht aufgeführte Abhängigkeiten automatisch aktualisiert.

- Wenn Sie ein Upgrade auf eine höhere Schutzstufe durchführen (z. B. von ESET PROTECT Advanced auf ESET PROTECT Complete), funktionieren Ihre vorhandenen Aufgaben und zuvor erstellten Installationsprogramme nicht mehr. Sie müssen sie neu erstellen, um mit der höheren Schutzstufe arbeiten zu können.

- Die Konfiguration des Rogue Detection Sensors kann nicht über Konsolenrichtlinien verwaltet werden.

ESET Vulnerability & Patch Management

- Nach dem Scannen auf Sicherheitslücken auf MS Windows Server zeigt der Bericht keine Sicherheitslücken im Betriebssystem an.

- Benutzer von Linux-Endpunkten 11.x und höher können Vulnerability & Patch Management aktivieren, die Aktivierung ist jedoch auf unterstützte Distributionen beschränkt. Daher kann V&PM nicht auf allen Linux-Endpunkten aktiviert werden, und Aktivierungsversuche für nicht unterstützte Distributionen schlagen fehl (auch wenn sie in ESET PROTECT fälschlicherweise als geeignet angezeigt werden).

- Die in ESET PROTECT angezeigten verfügbaren Patches enthalten möglicherweise nicht alle Abhängigkeiten für Linux-Endpunkt- und -Serverprodukte v12.0, die auf RHEL, Amazon Linux, Oracle Linux, AlmaLinux oder Rocky Linux laufen. Wenn diese Patches angewendet werden, werden auch die nicht aufgelisteten Abhängigkeiten automatisch aktualisiert.

ESET Endpoint Security und ESET Endpoint Antivirus für Windows

- der Anwendungsstatus "Das installierte Betriebssystem ist veraltet" wird in ESET Endpoint Antivirus und ESET Endpoint Security v11.0 und höher einige Tage nach dem Upgrade des Betriebssystems auf Windows 11 angezeigt. Der Anwendungsstatus wird nach 7 Tagen automatisch ausgeblendet.

- der Anwendungsstatus "Das installierte Betriebssystem ist veraltet" wird auf LTSB/LTSC-Builds von Windows 10 angezeigt.

- Während einer Push-Installation auf Client-Computern im Netzwerk wird möglicherweise die Fehlermeldung "Remote Registry Opening (ESET Security Product Info) Result Code: 5 (Zugriff wird verweigert.)". Dies deutet auf einen Berechtigungskonflikt hin.

- Die Ausnahmen für den Ransomware-Beseitigungsordner müssen manuell nachbearbeitet werden, damit jeder Eintrag funktioniert - ein Sternchen muss angehängt werden.

- ESET-Aktionen sind im Kontextmenü von Windows 11 nicht vorhanden, nachdem das Produkt über Windows RDP installiert wurde.

- Die Weiterleitung von Desktop-Benachrichtigungen an E-Mail funktioniert nicht über Proxy.

Überprüfen Sie die Berechtigungen eines bestimmten Benutzers

-

Klicken Sie auf die Schaltfläche Start, geben Sie regedit ein und klicken Sie im Menü auf der linken Seite auf das Symbol für den Registrierungseditor oder drücken Sie die Eingabetaste.

-

Klicken Sie mit der rechten Maustaste auf HKEY_LOCAL_MACHINE und wählen Sie im Menü die Option Berechtigungen aus.

-

Klicken Sie im Fenster Berechtigungen für HKEY_LOCAL_MACHINE auf Erweitert.

-

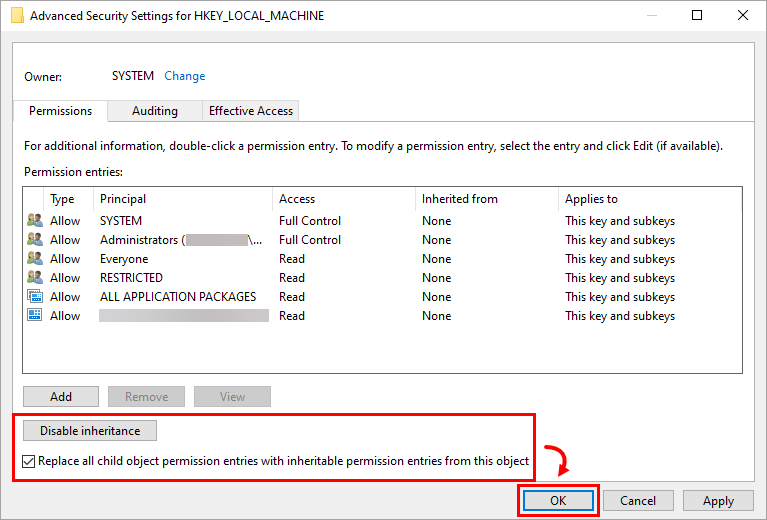

Vergewissern Sie sich, dass die Schaltfläche Vererbung deaktivieren angezeigt wird, und aktivieren Sie das Kontrollkästchen neben Alle Berechtigungseinträge für untergeordnete Objekte durch vererbbare Berechtigungseinträge von diesem Objekt ersetzen. Klicken Sie auf OK.

Abbildung 1-1 -

Klicken Sie auf OK, um das Fenster Berechtigungen zu schließen.

ESET Endpoint Antivirus für Linux

- Anwendungen, die unter Snap installiert sind (z. B. Firefox), werden möglicherweise nicht auf bekannte Schwachstellen gescannt, so dass ihre Schwachstellen nicht aufgelistet werden können.

- Die Schwachstellenanalyse ist in Linux Mint Version 21.3 nicht verfügbar

ESET Mail Security für Microsoft Exchange

- Während der Installation von ESET Mail Security für Microsoft Exchange Server auf einem System, auf dem Microsoft Exchange Server 2013 SP1 installiert ist, oder wenn Sie Ihren Microsoft Exchange Server 2013 mit SP1 aktualisieren, während ESET Mail Security für Microsoft Exchange Server bereits ausgeführt wird, erhalten Sie möglicherweise die Fehlermeldung "0xC00CE503: MSG_E_COMMENTSYNTAX Falsche Syntax wurde in einem Kommentar verwendet". Wenden Sie den Microsoft-Hotfix an, um dieses Problem zu beheben.

- Schwachstellen-Scans können derzeit keine Schwachstellen für die Windows Server-Betriebssysteme auflisten.

ESET PROTECT Hub

- Sehen Sie sich die bekannten Probleme in ESET PROTECT Hub an (der Link ist nur für registrierte ESET PROTECT Hub-Kunden zugänglich, und Sie müssen sich anmelden, um den Inhalt zu sehen).

ESET Business-Konto

- Die Anzahl der ESA-Benutzer überschreitet möglicherweise die angegebene Spanne.

- Aktivierte EFSU- und ESET Full Disk Encryption-Geräte werden nach der Aktivierung möglicherweise nicht mit einer Offline-Lizenzdatei angezeigt.

- Die Reaktivierung von ESET Cloud Office Security kann mit Problemen enden.

- Mehrere Lizenzentfernungen können zu einem unerwarteten Fehler führen.

- Doppelt aktivierte Geräte können erscheinen, wenn eine Lizenz von ESET License Administrator zu ESET Business Account migriert wird.

- Die Anzahl der aktivierten Geräte, die auf dem Dashboard angezeigt wird, stimmt möglicherweise nicht mit der Produktnutzung überein.

- Das Downgrade einer Lizenz auf ein Home-Produkt gilt möglicherweise nicht für ein ESET Business-Konto.

- Sie können nur Lizenzen mit bis zu 200 Plätzen deaktivieren.

- Das Filtern nach dem LastSeen-Status oder das Sortieren nach aufsteigender/absteigender Reihenfolge funktioniert im Abschnitt Aktivierte Geräte der EBA nicht.

ESET MSP Verwalter 2

- Siehe die bekannten Probleme in ESET MSP Administrator.

ESET Inspect On-Prem und ESET Inspect

- ESET Inspect On-Prem (alle Versionen): Bei der Installation oder dem Upgrade des ESET Inspect-Servers mit ESET PROTECT Version 11.1 benötigt das Benutzerkonto, das in diesem Prozess verwendet wird, die Berechtigung für den ESET Inspect-Server und auch die Berechtigung für die Client-Aufgabe (die gesamte Kategorie), damit die Installation oder das Upgrade korrekt funktioniert.

ESET Secure Authentication On-Prem

- ESET Secure Authentication Version 3.0.69.0 sendet keine Radiusattribute

- Neustart oder Neuinstallation des ESET Secure Authentication Dienstes (Active Directory integrierter Modus) nicht möglich

ESET Endpoint Encryption (EEE)

- Das Hochladen eines EEE für ein macOS-Clientpaket auf einen EEE-Server im Nicht-Multi-Tenant-Modus schlägt fehl. Sie können die Versionsnummer auf dem Anmeldebildschirm überprüfen. Beispielsweise zeigt 3.3.0.321 MT an, dass sich der Server im Multi-Tenant-Modus befindet. 3.3.0.321 bedeutet, dass er sich im Nicht-Mandantenmodus befindet und ein Fehler auftritt.

- Bei der Installation eines Windows Feature Updates schlägt der Prozess mit der Meldung 0xC1900101 - 0x20017 The installation failed in the SAFE_OS phase with an error during BOOT operation.

- Einige DELL Latitude-Systeme lassen sich nicht mehr booten, nachdem sie vollständig verschlüsselt wurden.

- In den EEE-Clients v5.3.71 und v5.3.75 schlägt der sichere Start nach dem Starten der vollständigen Festplattenverschlüsselung auf einem von Direct Endpoint Management (DEM) verwalteten Computer fehl, und die Verschlüsselung wird nicht gestartet. Verwenden Sie weiterhin die vorherige Version des EEE-Clients, bis die Fehlerbehebung in einer späteren Version veröffentlicht wird.

DELL-Systeme lassen sich nach ESET Full Disk Encryption nicht starten

Die folgenden DELL Latitude-Systeme sind bekanntermaßen betroffen, wenn das Legacy-BIOS aktiviert ist und der SATA-Betrieb entweder auf AHCI oder RAID On eingestellt ist:

- E7250

- E7350

- E7450 (Ultrabook der Serie 7000)

- E5250

- E5350

- E5450

- E5550 (5000er Laptop-Serie)

Es ist nicht bekannt, dass Systeme, die im UEFI-Modus gestartet werden, betroffen sind. Bestimmte Versionen des BIOS in diesen DELL Latitude-Systemen weisen bekanntermaßen einen Fehler auf, der dazu führt, dass die Festplattenverschlüsselung beim Start nicht korrekt auf die Festplatte zugreifen kann. Beim Starten Ihres Computers wird ein schwarzer Bildschirm mit einem blinkenden Cursor angezeigt.

Dies kann direkt nach der vollständigen Verschlüsselung des Systems auftreten, aber auch zu einem späteren Zeitpunkt nach mehreren erfolgreichen Neustarts. Dies betrifft nicht nur ESET Endpoint Encryption Full Disk Encryption, sondern auch viele andere Hersteller von Software zur Festplattenverschlüsselung.

Ein von DELL zur Verfügung gestelltes BIOS-Update kann das Problem beheben.

ESET Endpoint Security für Android

- Aufgrund von Änderungen in Stock Android durch Google kann ESET Endpoint Security für Android die relevanten Schritte im Zusammenhang mit dem Befehl Wipe nicht mehr ausführen. Um zumindest eine gewisse Datensicherheit auf Android 6-Geräten zu gewährleisten, verhält sich dieser Befehl wie ein erweiterter Werksreset. Unter anderem führt der Prozess letztendlich zu einer Wiederherstellung der Werkseinstellungen.

- Aufgrund von Änderungen in Android 7 ermöglicht Google dem Benutzer, einen aktiven Geräteadministrator zu deaktivieren und die App in einer einzigen Aktion zu deinstallieren. Benutzer können EESA nun deinstallieren, ohne das Administrator-Passwort eingeben zu müssen.

- Wenn Sie auf Ihrem Gerät eine aktive App mit Bildschirmüberlagerungsberechtigungen auf Ihrem Android 6 (Marshmallow)-Gerät haben, können Sie keiner anderen App Berechtigungen erteilen, auch nicht Ihrem ESET-Produkt. Um Berechtigungen für Ihr ESET-Produkt zu aktivieren, müssen Sie die Bildschirm-Overlay-Berechtigungen für die App deaktivieren.

ESET Endpoint Antivirus und ESET Endpoint Security für macOS

Version 9.x (ESET Endpoint Security für macOS)

- Nur-Lese-Regeln von Device Control können manchmal ungewöhnliches Systemverhalten bei der Manipulation von Wechselmedien auslösen.

- V&PM-Probleme - macOS Scanning und Patching funktionieren nicht unter macOS 26 (Tahoe), sowie Anwendungen von Drittanbietern Patching funktioniert nicht.

- In den Vorgängerversionen 7.1 und 7.2 wurden die TSN-RTP-Einstellungen von Version 6 fälschlicherweise migriert. Wenn der Benutzer ein Upgrade von Version 6 auf eine frühere Version des 7.1 oder 7.2 Builds durchführt, empfehlen wir dringend, Version 9 zu installieren, die Einstellungen RTP TSN → Für alle Dateioperationen zu öffnen und die Einstellung Erweiterte Heuristik zu deaktivieren. Diese Einstellung wurde bei der Migration von Version 6 fälschlicherweise auf Ein gesetzt.

- Das Proxy-Passwort wird im Konfigurationsdump nicht verschlüsselt.

- Der volle Festplattenzugriff geht nach dem Neustart von macOS Sonoma verloren.

- Dies ist ein macOS-Problem, das Apple kennt und in kommenden kleineren macOS-Versionen beheben wird.

- Wir haben einen Workaround für dieses Problem hinzugefügt, und der volle Festplattenzugriff geht nicht verloren, zumindest nicht auf echter Hardware. In virtuellen Umgebungen kann er dennoch verloren gehen. Die Problemumgehung bleibt dieselbe wie in Version 7.4.

Version 8.x (ESET Endpoint Security für macOS)

- In den Vorgängerversionen 7.1 und 7.2 wurden die TSN-RTP-Einstellungen von Version 6 fälschlicherweise migriert. Wenn der Benutzer ein Upgrade von Version 6 auf eine frühere Version des 7.1 oder 7.2 Builds durchführt, empfehlen wir dringend, Version 9 zu installieren, die Einstellungen RTP TSN → Für alle Dateioperationen zu öffnen und die Einstellung Erweiterte Heuristik zu deaktivieren. Diese Einstellung wurde bei der Migration von Version 6 fälschlicherweise auf Ein gesetzt.

- Das Proxy-Kennwort wird im Konfigurationsdump nicht verschlüsselt.

- Der volle Festplattenzugriff geht nach dem Neustart von macOS Sonoma verloren.

- Dies ist ein macOS-Problem, das Apple kennt und in kommenden kleineren macOS-Versionen beheben wird.

- Wir haben einen Workaround für dieses Problem hinzugefügt, und der volle Festplattenzugriff geht nicht verloren, zumindest nicht auf echter Hardware. In virtuellen Umgebungen kann er dennoch verloren gehen. Die Problemumgehung bleibt dieselbe wie in Version 7.4.

Version 7.4 (ESET Endpoint Antivirus für macOS)

- Der Onboarding-Assistent wird während der Remote-Installation angezeigt. Wenn der Onboarding-Assistent läuft, übermittelt das Produkt seinen Status nicht an die ESET PROTECT Web Console, so dass der Administrator nicht über den aktuellen Status des Produkts informiert ist

- Umgehung

- Hauptmethode: Erstellen Sie eine Dummy-Konfigurationsdatei, bevor Sie die Remote-Installation starten.

- Alternative Methode 1: Der lokale Benutzer verlässt den Einführungsassistenten.

- Alternative Methode 2: Starten Sie das Endgerät nach der Installation neu. Dadurch wird der Einführungsassistent beendet, und das Produkt wird korrekt gestartet.

- Umgehung

ESET Server Security für Linux

ESET Gateway-Sicherheit für Linux

- In bestimmten Netzwerkkonfigurationen kann es zu Problemen beim Videostreaming kommen. Zum Beispiel kann Ihr Media Player nicht in der Lage sein, seinen Videopuffer zu füllen, was zu Verzögerungen oder Synchronisationsproblemen während Ihrer Videokonferenzen führt.

Optimieren Sie ESET Gateway Security, um Probleme beim Videostreaming zu vermeiden

Wenn Sie auf diese oder ähnliche Symptome stoßen, empfehlen wir Ihnen, eine Scan-Ausnahme für die problematische Streaming-Adresse in das http-Verzeichnis des ESETS-Konfigurationsverzeichnisses aufzunehmen. Um eine Streaming-Adresse vom Scannen auszuschließen, gehen Sie wie folgt vor:

-

Fügen Sie die Streaming-Adresse, die Sie von der Überprüfung ausschließen möchten, der Datei whitelist_url hinzu. Um eine Ausnahme hinzuzufügen, ersetzen Sie das Beispiel der Streaming-Adresse im folgenden Befehl durch die Adresse, die Sie ausschließen möchten, und führen Sie den Befehl aus:

echo "streaming.adresse.com:80/*" >> /etc/esets/http/whitelist_url -

Um das Hinzufügen oder Entfernen von URL-Adressen abzuschließen, müssen Sie den ESETS-Daemon neu starten. Verwenden Sie den folgenden Befehl, um einen sofortigen Neustart durchzuführen:

/etc/init.d/esets_daemon restart

Weitere Informationen finden Sie in der man-Seite zu esets_http mit folgendem Befehl:

man esets_http