Questão

- ESET PROTECT no local

- ESET PROTECT

- Gerenciamento de Patches e Vulnerabilidades da ESET

- ESET Endpoint Security e ESET Endpoint Antivirus para Windows

- ESET Endpoint Antivirus para Linux

- ESET Mail Security para Microsoft Exchange Server

- Hub do ESET PROTECT

- Conta Empresarial da ESET

- ESET MSP Administrator 2

- ESET Inspect On-Prem e ESET Inspect

- ESET Secure Authentication no local

- ESET Endpoint Encryption

- ESET Endpoint Security para Android

- ESET Endpoint Security e ESET Endpoint Antivirus para macOS

- ESET Server Security para Linux

- ESET Gateway Security para Linux

- Plugin do ESET Direct Endpoint Management para ConnectWise Automate

- Plugin do ESET Direct Endpoint Management para N-able N-central

- Plug-in do ESET Direct Endpoint Management para NinjaOne

- Plug-in do ESET Direct Endpoint Management para DattoRMM

Solução

ESET PROTECT no local

- Na versão 11.0 e anteriores, a geração de relatórios em PDF não funciona para o ESET PROTECT On-Prem instalado no Red Hat Enterprise Linux Server 8. Para corrigir esse problema, você pode comprar e instalar um pacote QtWebKit4 de terceiros. Esse problema foi resolvido na versão 11.1 e posteriores.

- Os nomes de computadores escritos em hebraico ficam ilegíveis depois que um relatório é exportado. Para corrigir esse problema, os usuários do servidor Windows podem ativar o suporte a idiomas. No servidor Windows, navegue até Painel de controle → Relógio, idioma e região → Região → Administrativo → Alterar localidade do sistema e marque a caixa de seleção ao lado de Usar Unicode UTF-8 para suporte a idiomas em todo o mundo. Os usuários do Linux devem instalar fontes adicionais compatíveis com a direção da esquerda para a direita (LTR).

- dispositivo macOS Ventura (13) relatado como criptografado com software de terceiros, mesmo que não esteja criptografado (e nenhuma opção do ESET Full Disk Encryption seja oferecida). Solução alternativa: Use uma tarefa de instalação de software (com uma licença do ESET Full Disk Encryption) para instalar o ESET Full Disk Encryption.

- Ao configurar os ajustes protegidos por senha em um instalador com o ESET Endpoint Antivirus/Security versão 9.0 ou 9.1 para Windows, os ajustes podem não ser aplicados corretamente. Recomendamos configurar os ajustes protegidos por senha diretamente no Console Web do ESET PROTECT, criando uma política e atribuindo-a a grupos de computadores específicos para assegurar que os ajustes sejam aplicados de forma precisa e consistente.

- Ao atualizar para um nível de proteção superior (por exemplo, do ESET PROTECT Advanced para o ESET PROTECT Complete), suas tarefas existentes e instaladores criados anteriormente não funcionarão mais. Você deve recriá-los para que funcionem com o nível de proteção superior.

- A configuração do Sensor de Detecção de Rogue não pode ser gerenciada através das políticas do console.

ESET PROTECT

- Alguns computadores Windows 7 com BIOS legado podem ser identificados incorretamente como elegíveis para a implantação do ESET Full Disk Encryption pelo ESET PROTECT.

- dispositivo macOS Ventura (13) relatado como criptografado com software de terceiros, mesmo que não esteja criptografado (e nenhuma opção de criptografia EFDE seja oferecida)

- Solução alternativa: Use uma tarefa de instalação de software (com uma licença do ESET Full Disk Encryption) para instalar o ESET Full Disk Encryption.

- Ao configurar os ajustes protegidos por senha em um instalador com o ESET Endpoint Antivirus/Security versão 9.0 ou 9.1 para Windows, os ajustes podem não ser aplicados corretamente. Recomendamos configurar as configurações protegidas por senha diretamente no Console Web do ESET PROTECT criando e atribuindo uma política a grupos de computadores específicos para garantir que as configurações sejam aplicadas de forma precisa e consistente.

- Os administradores de MSP que utilizam o ESET Cloud Office Security não podem filtrar os clientes MSP no painel de controle do ESET Cloud Office Security.

- Os usuários do endpoint Linux 11.x e posteriores podem ativar o Vulnerability & Patch Management, no entanto, a ativação está limitada às distribuições suportadas. Portanto, o V&PM não pode ser ativado em todos os terminais Linux e as tentativas de ativação falharão para distribuições não suportadas (mesmo que incorretamente indicadas como elegíveis no ESET PROTECT).

- Os patches disponíveis mostrados no ESET PROTECT podem não listar todas as dependências relacionadas para os produtos de ponto de extremidade e servidor Linux v12.0 em execução no RHEL, Amazon Linux, Oracle Linux, AlmaLinux ou Rocky Linux. Quando esses patches são aplicados, as dependências não listadas também são atualizadas automaticamente.

- Quando você atualiza para um nível de proteção mais alto (por exemplo, do ESET PROTECT Advanced para o ESET PROTECT Complete), suas tarefas existentes e instaladores criados anteriormente param de funcionar. Você deve recriá-los para trabalhar com o nível de proteção superior.

- A configuração do Sensor de detecção de invasão não pode ser gerenciada através das políticas do console.

Gerenciamento de vulnerabilidades e patches da ESET

- Após o rastreamento de vulnerabilidades no MS Windows Server, o relatório não exibe nenhuma vulnerabilidade no sistema operacional.

- Os usuários do Linux endpoint 11.x e posteriores podem ativar o Vulnerability & Patch Management, no entanto, a ativação é limitada às distribuições suportadas. Portanto, o V&PM não pode ser ativado em todos os terminais Linux e as tentativas de ativação falharão para distribuições não suportadas (mesmo que incorretamente indicadas como elegíveis no ESET PROTECT).

- Os patches disponíveis mostrados no ESET PROTECT podem não listar todas as dependências relacionadas para os produtos de ponto de extremidade e servidor Linux v12.0 em execução no RHEL, Amazon Linux, Oracle Linux, AlmaLinux ou Rocky Linux. Quando esses patches são aplicados, as dependências não listadas também são atualizadas automaticamente.

ESET Endpoint Security e ESET Endpoint Antivirus para Windows

- o status do aplicativo "O sistema operacional instalado está desatualizado" é exibido no ESET Endpoint Antivirus e ESET Endpoint Security v11.0 e posteriores, vários dias depois da atualização do sistema operacional para o Windows 11. O status do aplicativo desaparecerá automaticamente após 7 dias.

- o status do aplicativo "O sistema operacional instalado está desatualizado" é exibido nas compilações LTSB/LTSC do Windows 10.

- Durante uma instalação push em computadores clientes na rede, pode ser exibida a mensagem de erro "Abertura remota do registro (Informações do produto de segurança da ESET) Código de resultado: 5 (Acesso negado.)". Isso significa um conflito de permissões.

- As exclusões da pasta Ransomware Remediation requerem pós-edição manual para que cada entrada seja funcional - um asterisco precisa ser anexado.

- As ações da ESET não estão presentes no menu de contexto do Windows 11 depois que o produto é instalado através do Windows RDP.

- O encaminhamento de notificações do Desktop para o e-mail não funciona via proxy.

Verificar as permissões de um usuário específico

-

Clique no botão Iniciar, digite regedit e clique no ícone do editor do Registro no menu do lado esquerdo ou pressione a tecla Enter.

-

Clique com o botão direito do mouse em HKEY_LOCAL_MACHINE e selecione Permissions (Permissões ) no menu.

-

Na janela Permissões para HKEY_LOCAL_MACHINE, clique em Avançado.

-

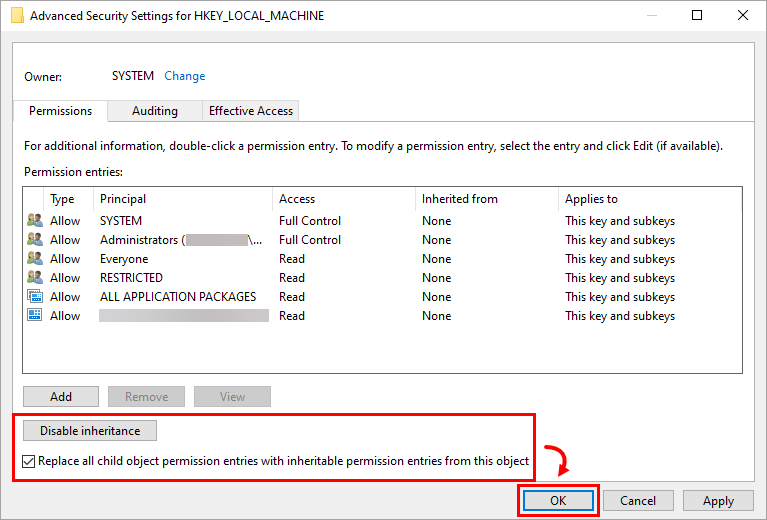

Verifique se o botão mostra Desativar herança e marque a caixa de seleção ao lado de Substituir todas as entradas de permissões de objetos filhos por entradas de permissões herdáveis deste objeto. Clique em OK.

Figura 1-1 -

Clique em OK para sair da janela Permissões.

ESET Endpoint Antivirus para Linux

- Os aplicativos instalados no Snap (por exemplo, Firefox) podem não ser verificados quanto a vulnerabilidades conhecidas, portanto, suas vulnerabilidades podem não ser listadas.

- A avaliação de vulnerabilidades não está disponível na versão 21.3 do Linux Mint

ESET Mail Security para Microsoft Exchange

- Durante a instalação do ESET Mail Security para Microsoft Exchange Server em um sistema com o Microsoft Exchange Server 2013 SP1 instalado, ou ao atualizar seu Microsoft Exchange Server 2013 com o SP1 enquanto já estiver executando o ESET Mail Security para Microsoft Exchange Server, você pode receber a mensagem de erro "0xC00CE503: MSG_E_COMMENTSYNTAX Foi utilizada uma sintaxe incorreta em um comentário". Para resolver esse problema, aplique o hotfix da Microsoft.

- As varreduras de vulnerabilidade atualmente não podem listar vulnerabilidades para os sistemas operacionais Windows Server.

Hub do ESET PROTECT

- Veja os problemas conhecidos no Hub do ESET PRO TECT (o link é acessível apenas para clientes registrados do Hub do ESET PROTECT, e você deve fazer login para visualizar o conteúdo).

Conta Empresarial da ESET

- A quantidade de usuários ESA pode exceder a margem especificada.

- Os dispositivos EFSU e ESET Full Disk Encryption ativados podem não aparecer com um arquivo de licença off-line após a ativação.

- A reativação do ESET Cloud Office Security pode terminar com problemas.

- A remoção de múltiplas licenças pode terminar em um erro inesperado.

- Dispositivos ativados duplicados podem aparecer quando uma licença é migrada do ESET License Administrator para a ESET Business Account.

- O número de dispositivos ativados exibidos no painel de controle pode não se sincronizar com o uso do produto.

- O downgrade de uma licença para um produto Home pode não se aplicar a uma Conta Comercial da ESET.

- Você pode desativar licenças com até 200 assentos.

- A filtragem por status LastSeen ou a classificação por ordem ascendente/descendente não funciona na seção Dispositivos ativados do EBA.

ESET MSP Administrator 2

ESET Inspect On-Prem e ESET Inspect

- ESET Inspect On-Prem (todas as versões): Ao instalar ou atualizar o servidor ESET Inspect usando o ESET PROTECT versão 11.1, a conta de usuário que está sendo utilizada neste processo requer a permissão do servidor ESET Inspect definida e também a permissão da Tarefa do cliente (toda a categoria) definida para que a instalação ou atualização funcione corretamente.

Autenticação segura da ESET no local

- ESET Secure Authentication versão 3.0.69.0 não está enviando atributos radius

- #Não é possível reiniciar ou reinstalar o serviço do ESET Secure Authentication (modo integrado do Active Directory)' target='_blank'#@#

Criptografia de Ponto de Extremidade da ESET (EEE)

- O upload de um EEE para um pacote de cliente macOS em um servidor EEE no modo não multilocatário falhará. É possível verificar o número da versão na tela de login. Por exemplo, 3.3.0.321 MT indica que o servidor está no modo multilocatário. 3.3.0.321 indica que ele está no modo não multilocatário e sofrerá falhas.

- Ao instalar uma Atualização de Recursos do Windows, o processo falha com a mensagem 0xC1900101 - 0x20017 A instalação falhou na fase SAFE_OS com um erro durante a operação de BOOT.

- Alguns sistemas DELL Latitude não conseguem inicializar depois de terem sido criptografados em disco completo.

- No cliente EEE v5.3.71 e v5.3.75, após iniciar a criptografia de disco completo em um computador gerenciado pelo Direct Endpoint Management (DEM), o Safe Start falhará e a criptografia não será iniciada. Continue usando a versão anterior do cliente EEE até que a correção do bug seja lançada em uma versão posterior.

Os sistemas DELL falham na inicialização após a criptografia de disco completo da ESET

Os seguintes sistemas DELL Latitude são conhecidos por serem afetados quando o BIOS legado está ativado e a operação SATA está definida como AHCI ou RAID On:

- E7250

- E7350

- E7450 (Ultrabook série 7000)

- E5250

- E5350

- E5450

- E5550 (laptop da série 5000)

Não se sabe se os sistemas que iniciam no modo UEFI foram afetados. Sabe-se que determinadas versões do BIOS desses sistemas DELL Latitude têm um bug que faz com que a criptografia de disco completo não consiga acessar o disco corretamente durante a inicialização. Uma tela preta com um cursor piscando é exibida ao iniciar o computador.

Isso pode ocorrer diretamente após a criptografia total do disco do sistema, mas também pode ocorrer posteriormente, após várias reinicializações bem-sucedidas. Isso afeta não apenas o ESET Endpoint Encryption Full Disk Encryption, mas também muitos outros fabricantes de software de criptografia de disco.

Uma atualização do BIOS fornecida pela DELL pode corrigir o problema.

ESET Endpoint Security para Android

- Devido às mudanças no Stock Android pelo Google, o ESET Endpoint Security para Android não pode mais executar os passos relevantes relacionados ao comando Wipe. Para garantir pelo menos alguma segurança de dados em dispositivos Android 6, esse comando se comporta da mesma forma que a redefinição de fábrica aprimorada. Entre outras coisas, por exemplo, o processo terminará com uma restauração das configurações padrão de fábrica.

- Devido às alterações no Android 7, o Google permite que o usuário desative um administrador de dispositivo ativo e desinstale o aplicativo em uma única ação. Os usuários agora podem desinstalar o EESA sem digitar a senha do administrador.

- Se você tiver um aplicativo ativo em seu dispositivo com permissões de sobreposição de tela em seu dispositivo Android 6 (Marshmallow), não poderá conceder permissões a nenhum outro aplicativo, incluindo seu produto ESET. Para ativar as permissões para seu produto ESET, é necessário desativar as permissões de sobreposição de tela para o aplicativo.

ESET Endpoint Antivirus e ESET Endpoint Security para macOS

Versão 9.x (ESET Endpoint Security para macOS)

- As regras de somente leitura do Controle de Dispositivos às vezes desencadeiam um comportamento estranho do sistema durante a manipulação de mídias removíveis.

- Problemas de V&PM - O escaneamento e a correção do macOS não estão funcionando no macOS 26 (Tahoe), assim como a correção de aplicativos de terceiros não está funcionando.

- As versões anteriores, 7.1 ou 7.2, migraram erroneamente as configurações de TSN RTP da versão 6. Se o usuário fizer upgrade da versão 6 para uma versão anterior da compilação 7.1 ou 7.2, é altamente recomendável instalar a versão 9, abrir as configurações RTP TSN → Para todas as operações de arquivo e desativar a configuração Heurística avançada . Essa configuração foi erroneamente definida como Ativada pela migração da versão 6.

- A senha do proxy não é criptografada no dump de configuração.

- O acesso total ao disco é perdido após a reinicialização do macOS Sonoma.

- Esse é um problema do macOS que a Apple conhece e que será corrigido nas próximas versões menores do macOS.

- Adicionamos uma solução alternativa para isso, e o acesso total ao disco não é perdido, pelo menos em hardware real. Ele ainda pode ser perdido em ambientes virtuais. A solução alternativa permanece a mesma da versão 7.4.

Versão 8.x (ESET Endpoint Security para macOS)

- As versões anteriores, 7.1 ou 7.2, migraram erroneamente as configurações do TSN RTP da versão 6. Se o usuário atualizar da versão 6 para uma versão anterior da compilação 7.1 ou 7.2, é altamente recomendável instalar a versão 9, abrir as configurações RTP TSN → Para todas as operações de arquivo e desativar a configuração Heurística avançada . Essa configuração foi erroneamente definida como Ativada pela migração da versão 6.

- A senha do proxy não é criptografada no dump de configuração.

- O acesso total ao disco é perdido após a reinicialização do macOS Sonoma.

- Esse é um problema do macOS que a Apple conhece e que será corrigido nas próximas versões menores do macOS.

- Adicionamos uma solução alternativa para isso, e o acesso total ao disco não é perdido, pelo menos em hardware real. Ele ainda pode ser perdido em ambientes virtuais. A solução alternativa permanece a mesma da versão 7.4.

Versão 7.4 (ESET Endpoint Antivirus para macOS)

- O assistente de integração é mostrado durante a instalação remota. Quando o assistente de integração está sendo executado, o produto não comunica seu estado ao Console Web do ESET PROTECT, o que faz com que o administrador não conheça o estado atual do produto

- Solução alternativa

- Método principal: Crie um arquivo de configuração fictício antes de iniciar a instalação remota.

- Método alternativo 1: O usuário local sai do assistente de integração.

- Método alternativo 2: após a instalação, reinicie o dispositivo de endpoint. Isso encerrará o assistente de integração e o produto será iniciado corretamente.

- Solução alternativa

ESET Server Security para Linux

ESET Gateway Security para Linux

- Em determinadas configurações, você pode ter problemas com o streaming de vídeo em sua rede. Por exemplo, seu reprodutor de mídia pode não conseguir preencher o buffer de vídeo, causando atrasos ou problemas de sincronização durante suas videoconferências.

Otimize o ESET Gateway Security para evitar problemas de transmissão de vídeo

Se você encontrar esses sintomas ou outros semelhantes, recomendamos que adicione uma exceção de rastreamento para o endereço de streaming problemático ao diretório http do diretório de configuração do ESETS. Para excluir um endereço de streaming do rastreamento, use as instruções a seguir:

-

Anexe o endereço de streaming que deseja excluir do rastreamento ao arquivo whitelist_url. Para adicionar uma exceção, substitua o exemplo de endereço de streaming no comando a seguir pelo endereço que você deseja excluir e execute o comando:

echo "streaming.address.com:80/*" >> /etc/esets/http/whitelist_url -

Para finalizar a adição/remoção de endereços de URL, é necessário reiniciar o daemon do ESETS. Use o seguinte comando para executar uma reinicialização imediata:

/etc/init.d/esets_daemon restart

Para obter mais informações, use o seguinte comando para ler a página de manual do esets_http:

man esets_httpPlugin do ESET Direct Endpoint Management para o ConnectWise Automate

- Consulte os problemas conhecidos no plug-in do ESET Direct Endpoint Management para o ConnectWise Automate.