Problem

- die Warnmeldung "ICMP-Angriff" oder "DNS-Cache-Poisoning-Angriff" wird in ESET Home und Small Office Produkten für Windows angezeigt

- "Erkannter ARP-Cache-Poisoning-Angriff" wird in den Netzwerkschutz-Protokolldateien aufgezeichnet

- Der technische Support von ESET verweist Sie auf diesen Artikel, um Ihren DNS-Cache zu leeren

- Erstellen Sie eine Ausnahme für internen IP-Verkehr

- Führen Sie das Tool DNS Flush aus (nur DNS Poisoning)

Lösung

Wenn die Firewall fälschlicherweise eine Bedrohung für Ihr System erkennt, können Sie eine Ausnahme für den internen IP-Verkehr erstellen. Wenn das Problem nicht behoben ist, führen Sie das Tool DNS flush aus.

Erstellen Sie eine Ausnahme für den internen IP-Verkehr

-

Stellen Sie fest, ob die in der Benachrichtigung erkannte IP-Adresse in den folgenden Bereich fällt (wobei "x" für 0-255 steht):

- 172.16.x.x-172.31.x.x

- 192.168.x.x

- 10.x.x.x

-

Überprüfen Sie die IP-Adressen in der Benachrichtigung:

- Wenn die erkannte IP-Adresse innerhalb des oben aufgeführten sicheren Bereichs liegt, öffnen Sie das Hauptprogrammfenster Ihres ESET Windows-Produkts und fahren Sie mit Schritt 3 fort

- Wenn die erkannte IP-Adresse nicht innerhalb des oben aufgeführten sicheren Bereichs liegt oder keine Netzwerkperipheriegeräte in Ihrem Netzwerk verwendet werden, befindet sich das von der Firewall erkannte Gerät in einem öffentlichen Netzwerk und könnte eine Gefahr für Ihr System darstellen. Lesen Sie den Abschnitt über das ESET DNS-Flush-Tool und verwenden Sie es, um alle Dateien zu reparieren, die durch DNS-Cache-Vergiftung beschädigt wurden

-

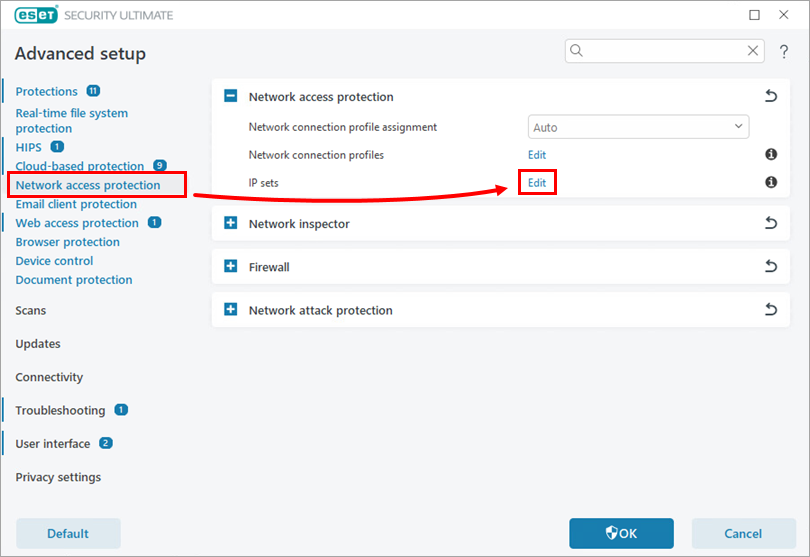

Drücken Sie die F5-Taste, um die erweiterten Einstellungen zu öffnen.

-

Klicken Sie auf Netzwerkzugriffsschutz und dann auf Bearbeiten neben IP-Sets.

Abbildung 1-1 -

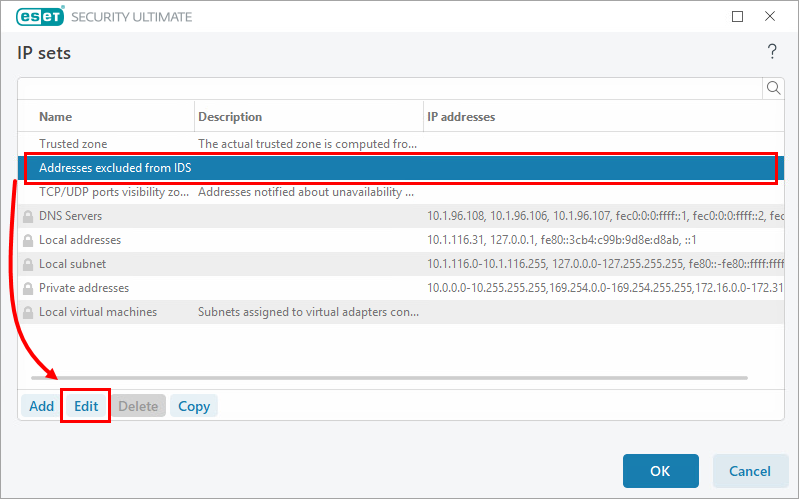

Wählen Sie im Fenster IP-Sets die Option Adressen, die von IDS ausgeschlossen sind, und klicken Sie auf Bearbeiten.

Abbildung 1-2 -

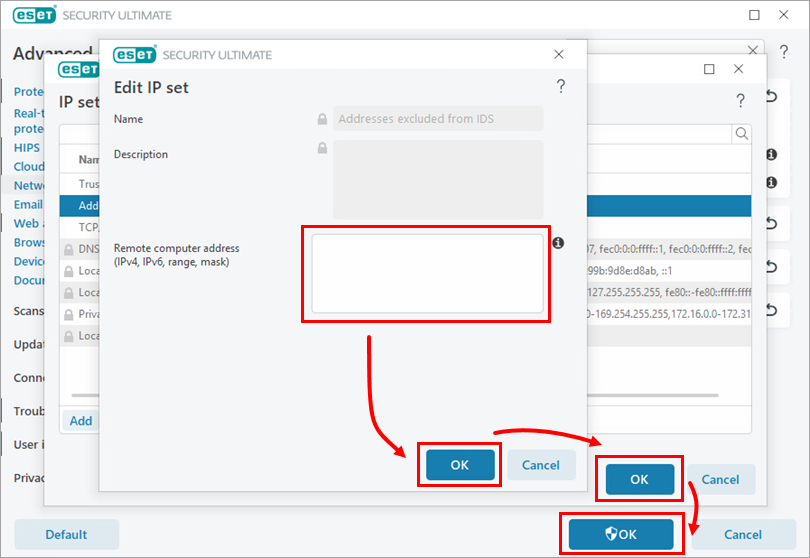

Geben Sie in das Feld Remote-Computeradresse (IPv4, IPv6, Bereich, Maske) die IP-Adressen ein, die fälschlicherweise als Bedrohung erkannt wurden. Klicken Sie dreimal auf OK, um Ihre Änderungen zu speichern und das erweiterte Setup zu beenden.

Sie sollten nun keine Meldungen mehr über Angriffe von einer internen IP-Adresse sehen, von der Sie wissen, dass sie sicher ist. Wenn das Problem weiterhin besteht, führen Sie das Tool DNS flush aus.

Abbildung 1-3

Ausführen des DNS-Flush-Tools (nur DNS-Poisoning)

Anstatt ipconfig /flushdns in der Eingabeaufforderung einzugeben, können Sie das ESET DNS-Flush-Tool verwenden, um Ihren DNS-Cache zu leeren.

-

Laden Sie das DNS-Flush-Tool herunter und speichern Sie die Datei auf Ihrem Desktop.

-

Navigieren Sie zu Ihrem Desktop, extrahieren oder öffnen Sie Flush DNS.zip und doppelklicken Sie auf Flush DNS.exe. Das Tool wird Ihren DNS-Cache automatisch leeren und registrieren.

-

Öffnen Sie nach dem Neustart Ihres Computers Ihr ESET-Produkt und run a Computer scan.

Der Computer-Scan sollte beendet werden, ohne eine Infektion zu erkennen. Wenn keine Bedrohung erkannt wird, sind keine weiteren Maßnahmen erforderlich.

Need further assistance? Contact ESET Technical Support.