問題

- Windows 用 ESET home および small office 製品で、「ICMP 攻撃」または「DNS キャッシュポイズニング攻撃」の警告メッセージが表示される。

- ネットワーク保護ログファイルに「検出された ARP キャッシュポイズニング攻撃」のレコードが記録される

- ESETテクニカルサポートは、DNSキャッシュをフラッシュするために以下の記事を参照するよう指示しました。

- 内部IPトラフィックの例外を作成する

- DNSフラッシュツールを実行する(DNSポイズニングのみ)

解決方法

ファイアウォールがシステムに対する脅威を誤って検出した場合、内部IPトラフィックに対して例外を作成することができます。問題が解決しない場合は、DNSフラッシュツールを実行します。

内部 IP トラフィックの例外を作成する

-

通知で検出されたIPアドレスが次の範囲に含まれる番号であるかどうかを判断します(「x」は0~255):

- 172.16.x.x-172.31.x.x

- 192.168.x.x

- 10.x.x.x

-

通知内のIPアドレスを確認します:

- 検出された IP アドレスが上記の安全な範囲内にある場合は、ESET Windows 製品のメイン プログラム ウィンドウを開き、ステップ 3に進みます。

- 検出された IP アドレスが上記の安全な範囲内にない場合、またはネットワーク上で現在使用中のネットワーク周辺機器がない場合、ファイアウォールによって検出されたデバイスはパブリックネットワーク上にあり、システムに対する脅威となる可能性があります。ESET DNS-Flushツールのセクションを参照し、DNSキャッシュポイズニングによって破損した可能性のあるファイルを修復するために使用します。

-

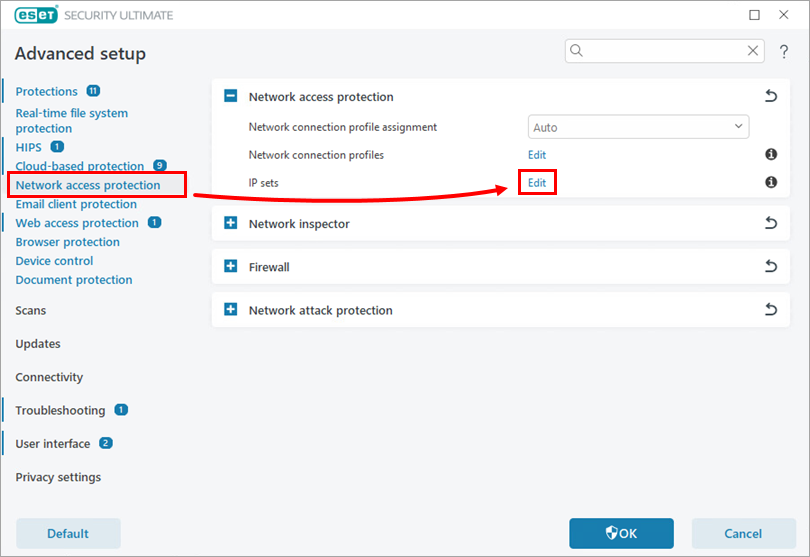

Network access protection] をク リ ックし、 [IP sets] の横にある [Edit]をク リ ックします。

図1-1 -

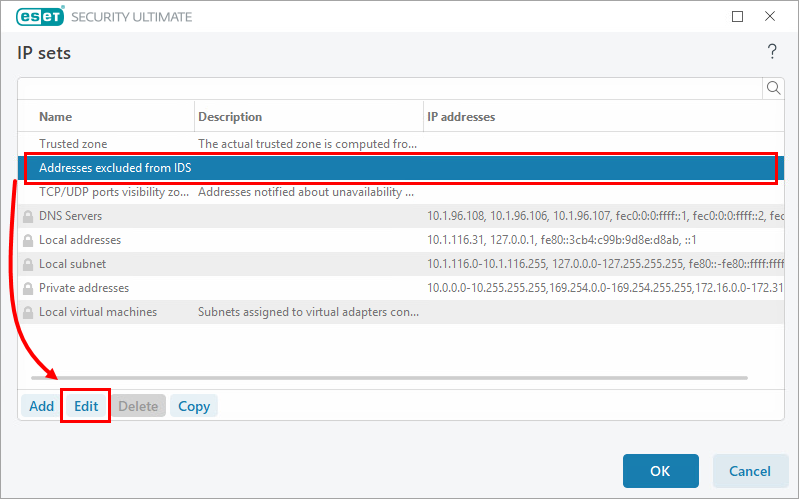

IPセット]ウィンドウで、[IDSから除外されるアドレス]を選択し、[編集]をクリックします。

図1-2 -

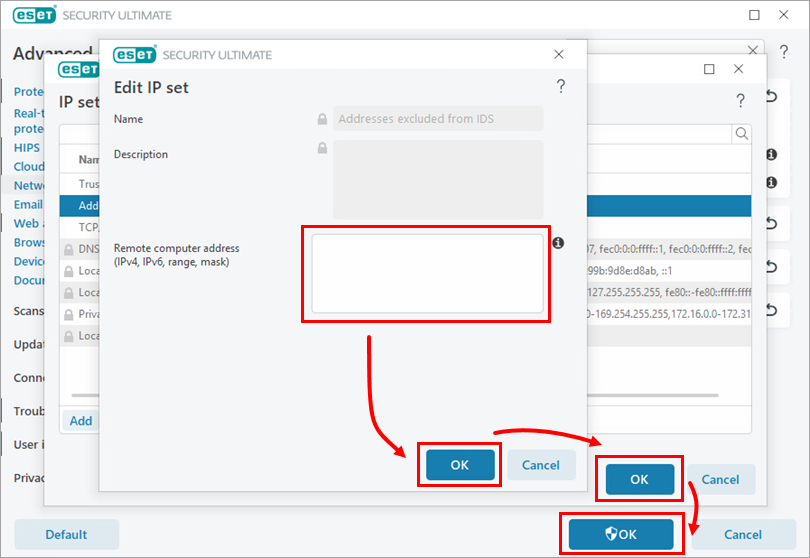

リモートコンピュータアドレス(IPv4、IPv6、範囲、マスク)」フィールドに、脅威として誤って検出されたIPアドレスを入力します。OK] を3 回クリックして変更を保存し、Advanced setup を終了します。

安全だとわかっている内部IPアドレスからの攻撃に関するメッセージが表示されなくなるはずです。問題が解決しない場合は、DNSフラッシュツールを実行します。

図1-3

DNSフラッシュツールの実行(DNSポイズニングのみ)

コマンドプロンプトでipconfig /flushdns を入力する代わりに、ESET DNS Flush ツールを使用して DNS キャッシュをフラッシュすることができます。

-

DNS-Flushツールをダウンロードし、ファイルをデスクトップに保存します。

-

デスクトップに移動し、Flush DNS.zipを展開または開き、Flush DNS.exeをダブルクリックします。ツールが自動的にDNSキャッシュをフラッシュし、登録します。

-

コンピュータが再起動したら、ESET製品を開き、コンピュータスキャンを実行する。

感染が検出されずにコンピュータスキャンが終了するはずです。脅威が検出されない場合、それ以上のアクションは必要ありません。

Need further assistance? Contact ESET Technical Support..