Problem

- Konfigurer yderligere antispam-indstillinger i ESET Mail Security til Microsoft Exchange Server

- Opret en politik i ESET PROTECT eller ESET PROTECT On-Prem med yderligere antispam-indstillinger for ESET Mail Security for Microsoft Exchange Server for at beskytte mod ransomware-malware (filkoder)

- Opret manuelt en ESET PROTECT-politik/konfigurer indstillingerne i ESET Mail Security for Microsoft Exchange Server

- Download og importer ESET PROTECT-politikken

- Eksempel på filtrering af ransomware-dropper

Click an image to open the ESET Knowledgebase article for anti-ransomware best practices and additional product configurations:

Detaljer

Klik for at udvide

Ved hjælp af standard Antispam-regler bliver indgående e-mails allerede filtreret på selve mailserveren. Dette sikrer, at den vedhæftede fil, der indeholder den ondsindede dropper, ikke leveres til slutbrugerens postkasse, og at ransomware ikke kan udføres.

For yderligere at hjælpe med at forhindre ransomware-malware på din Microsoft Exchange-server skal du oprette følgende regler i den nyeste ESET Mail Security for Microsoft Exchange Server eller oprette og anvende en ESET PROTECT-politik.

Løsning

Opret manuelt en ESET PROTECT-politik/konfigurer indstillingerne i ESET Mail Security for Microsoft Exchange Server

-

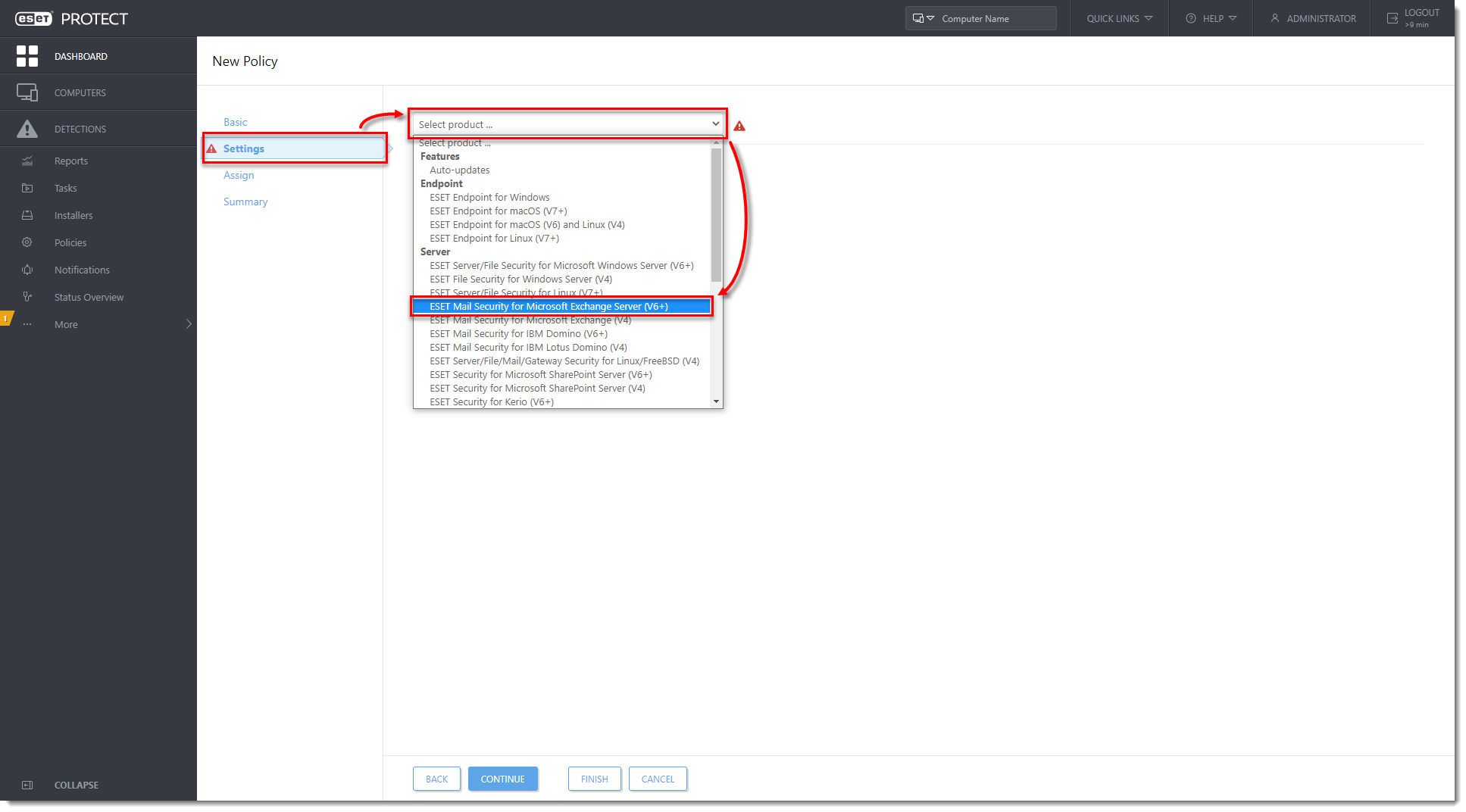

Åbn ESET PROTECT eller ESET PROTECT On-Prem. Klik på Opret ny politik i rullemenuen Hurtige links.

ESET Mail Security til brugere af Microsoft Exchange Server:

Åbn hovedprogramvinduet for dit ESET Windows-produkt, tryk på F5-tasten for at få adgang til Avanceret opsætning, og fortsæt til trin 3.

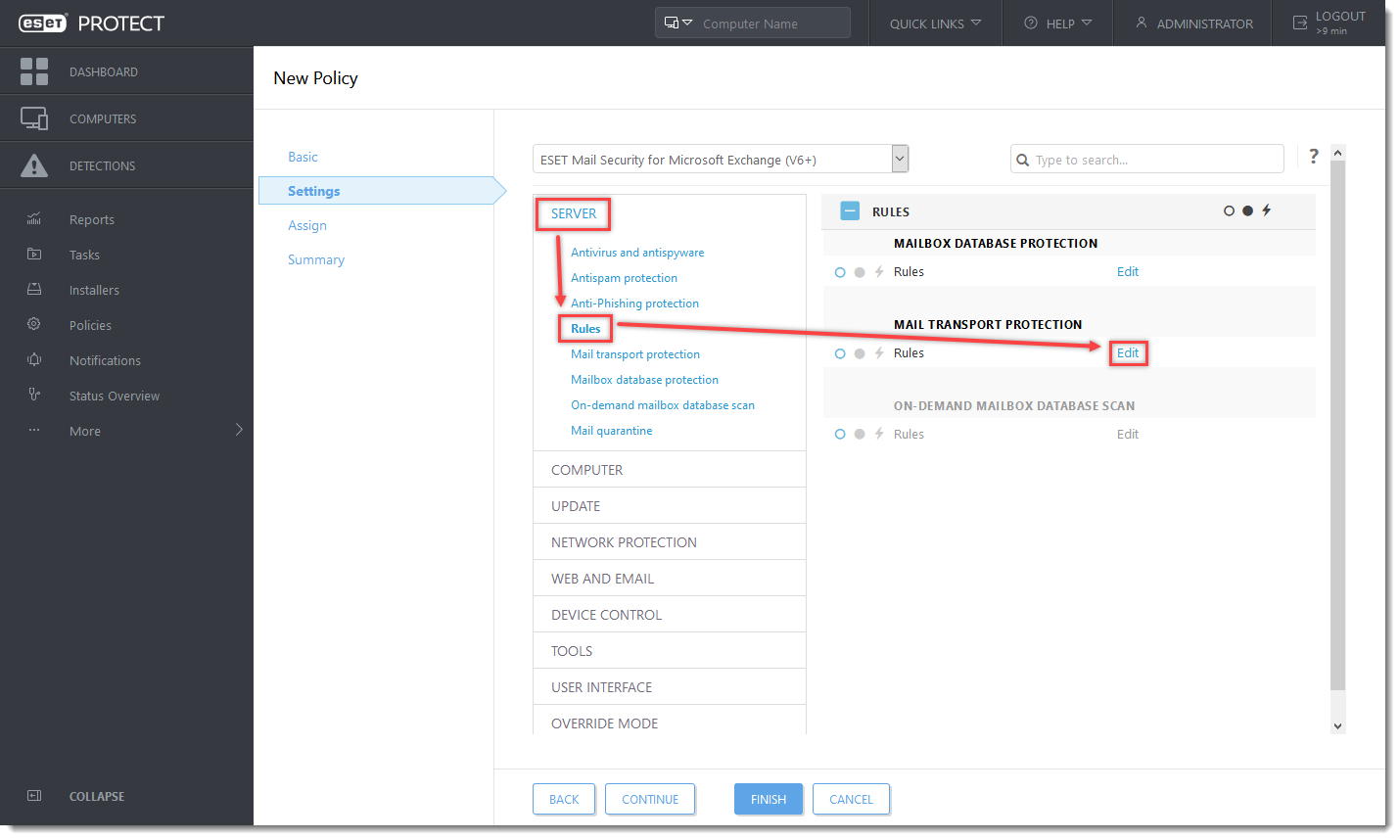

- Klik på Indstillinger , og vælg ESET Mail Security for Microsoft Exchange Server (V6+) i rullemenuen Vælg produkt.

Klik på billedet for at se det større i et nyt vindue

Klik på billedet for at se det større i det nye vindue

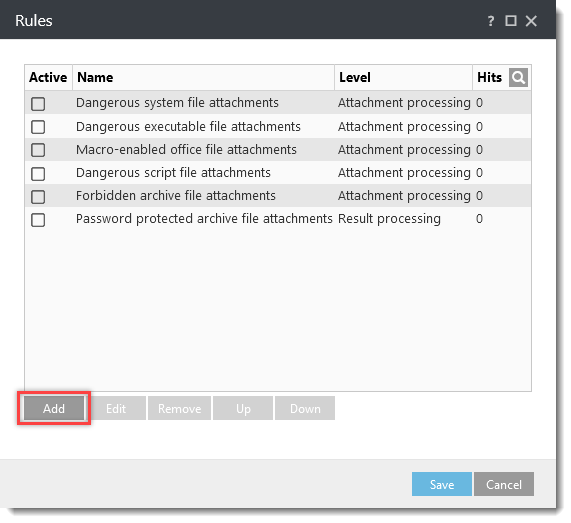

- Klik på Tilføj for at oprette en regel, der sætter almindelige ransomware-droppere i karantæne.

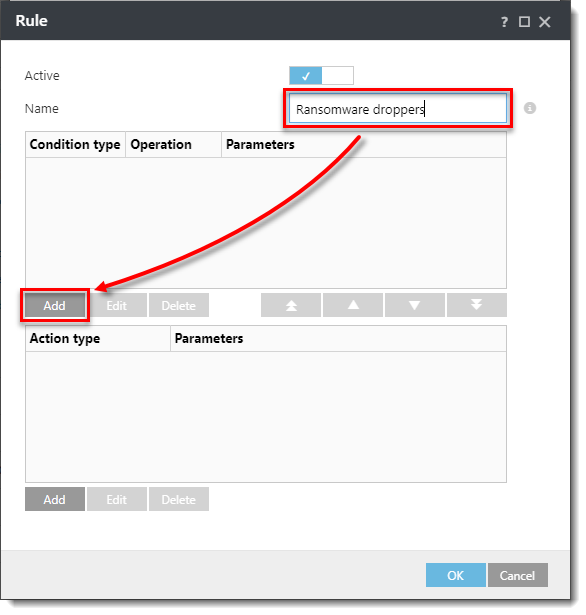

- Skriv Ransomware-droppere i feltet Navn. Klik på Tilføj under afsnittet Betingelsestype.

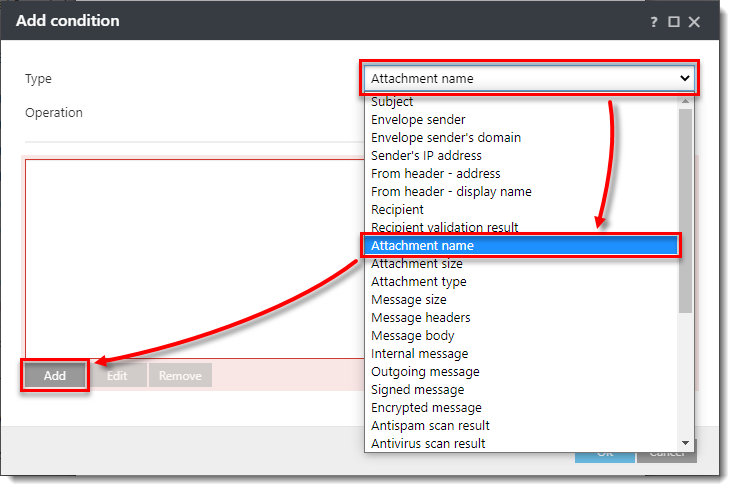

- Vælg Attachment name i rullemenuen Type , og klik på Add.

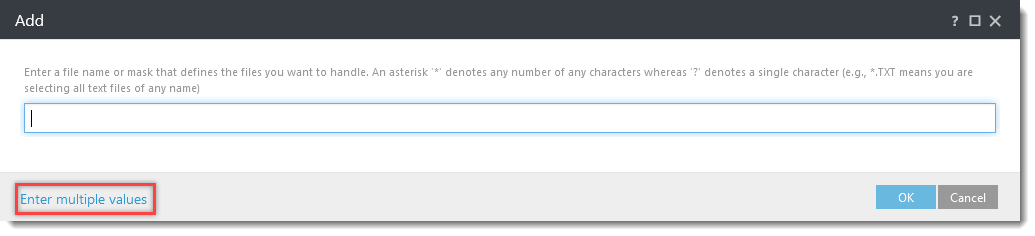

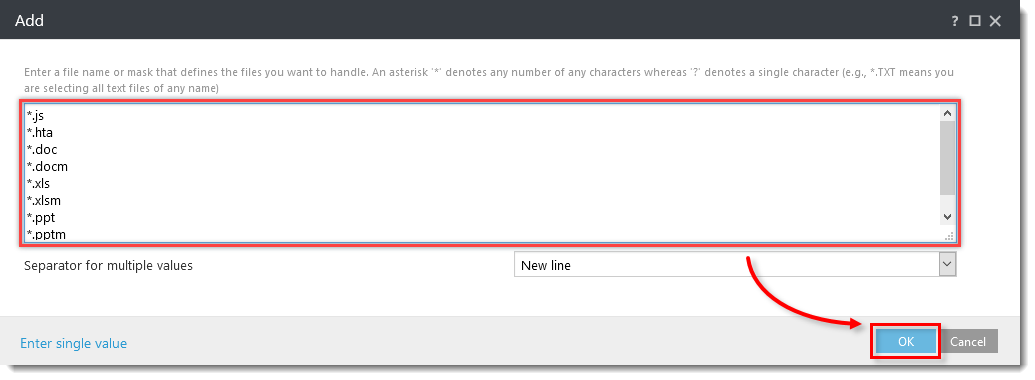

- Klik på Indtast flere værdier.

-

Skriv følgende filnavne, tryk på Return eller Enter efter hvert navn, og klik på OK → OK.

- *.js

- *.hta

- *.doc

- *.docm

- *.xls

- *.xlsm

- *.ppt

- *.pptm

- *.vbs

- *.bat

- *.wsf

- *.7z

- *.zip

- *.rar

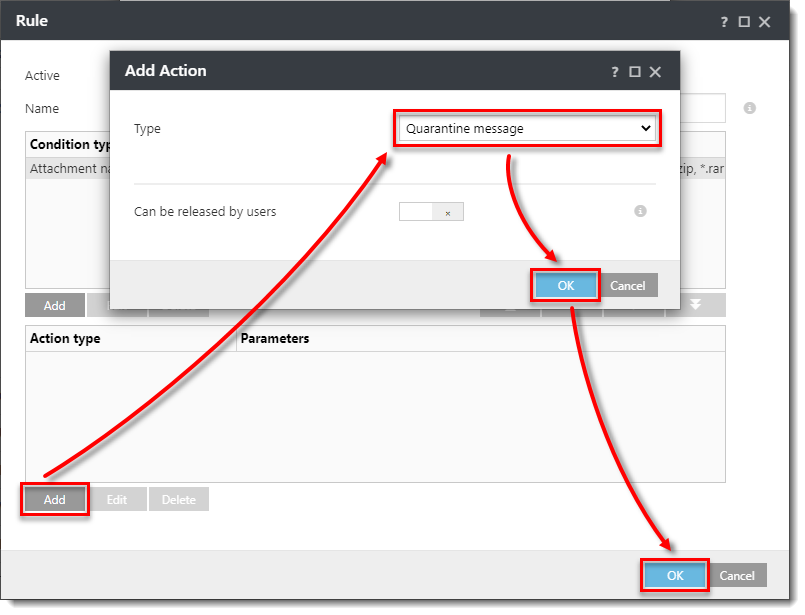

- Klik på Tilføj under Handlingstype, og vælg din foretrukne handling i rullemenuen Type. I dette eksempel har vi valgt Karantænebesked. Klik på OK → OK.

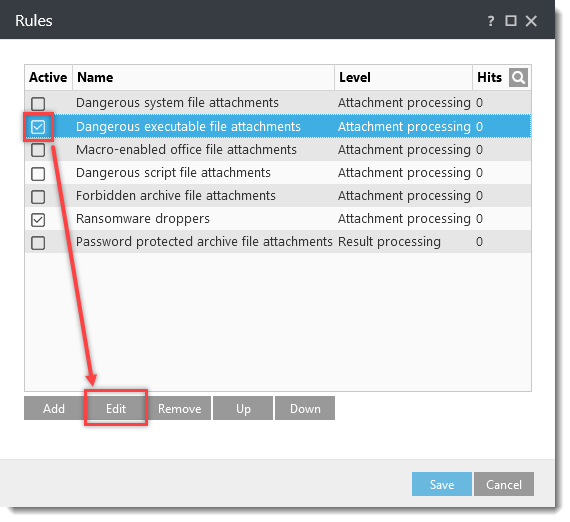

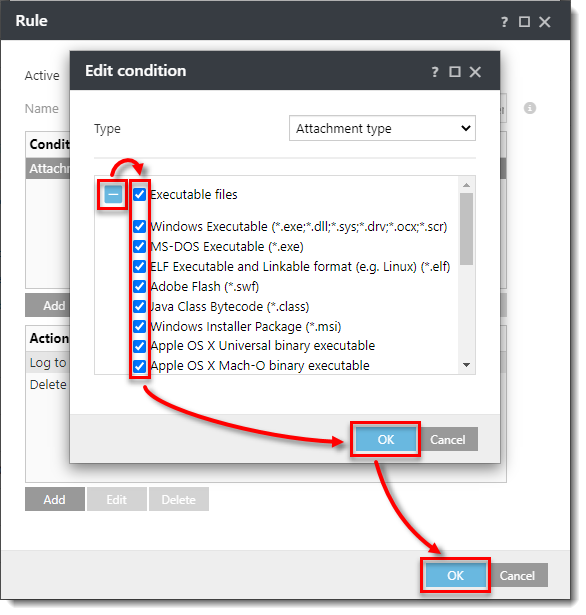

- Marker afkrydsningsfeltet ved siden af Farlige eksekverbare vedhæftede filer, og klik på Rediger.

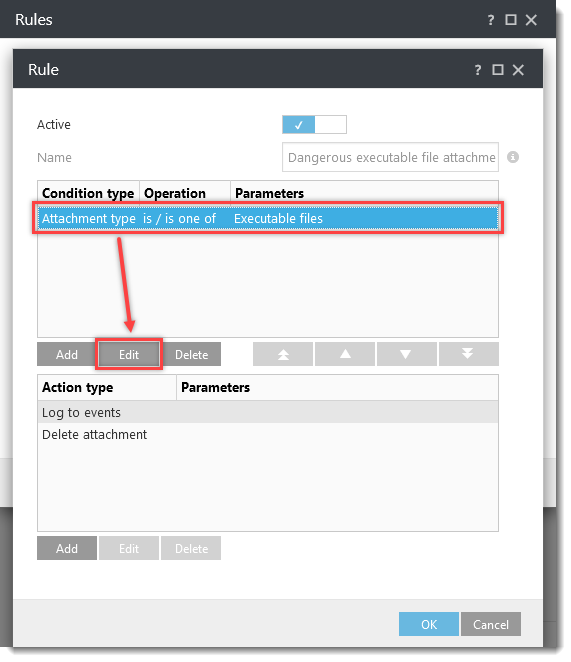

- Vælg posten under Condition type, og klik på Edit.

- Klik på plus-ikonet

for at udvide Eksekverbare filer, marker afkrydsningsfeltet ud for hver filtype, du vil tillade i dit systemmiljø (hvis du markerer afkrydsningsfeltet, fjernes markeringen af elementet fra at blive slettet af den handlingstype , du valgte i trin 10 ovenfor), og klik derefter på OK → OK.

for at udvide Eksekverbare filer, marker afkrydsningsfeltet ud for hver filtype, du vil tillade i dit systemmiljø (hvis du markerer afkrydsningsfeltet, fjernes markeringen af elementet fra at blive slettet af den handlingstype , du valgte i trin 10 ovenfor), og klik derefter på OK → OK.

Følgende eksekverbare vedhæftede filer behandles. Hvis dit netværksmiljø kræver brug af nogle af disse filformater, kan du ændre, hvilke filformater der blokeres. De fleste virksomheder vil måske fravælge filformaterne .exe og .msi.

-

- Windows Executable (*.exe, *.dll,* .sys*, *.drv; *.ocx, *.scr)

- MS-DOS-kørbar fil (*.exe)

- ELF Executable and Linkable format (f.eks. Linux) (*.elf)

- Adobe Flash (*.swf)

- Java klasse-bytekode (*.class)

- Windows-installationspakke (*.msi)

- Apple OS X Universal binær eksekverbar fil

- Apple OS X Mach-O binær eksekverbar fil

- Eksekverbar Android-fil (*.dex)

-

Klik på Gem i vinduet Regler . Udvid Tildel for at tildele politikken til en klient eller gruppe; ellers skal du klikke på Udfør i skærmbilledet Ny politik - indstillinger. Hvis den er tildelt, vil dine politikindstillinger blive anvendt på målgrupperne eller klientcomputerne, når de tjekker ind i ESET PROTECT eller ESET PROTECT On-Prem.

ESET Mail Security til brugere af Microsoft Exchange Server:

Hvis du bruger ESET Mail Security for Microsoft Exchange Server uden fjernadministration, skal du klikke på OK → OK.

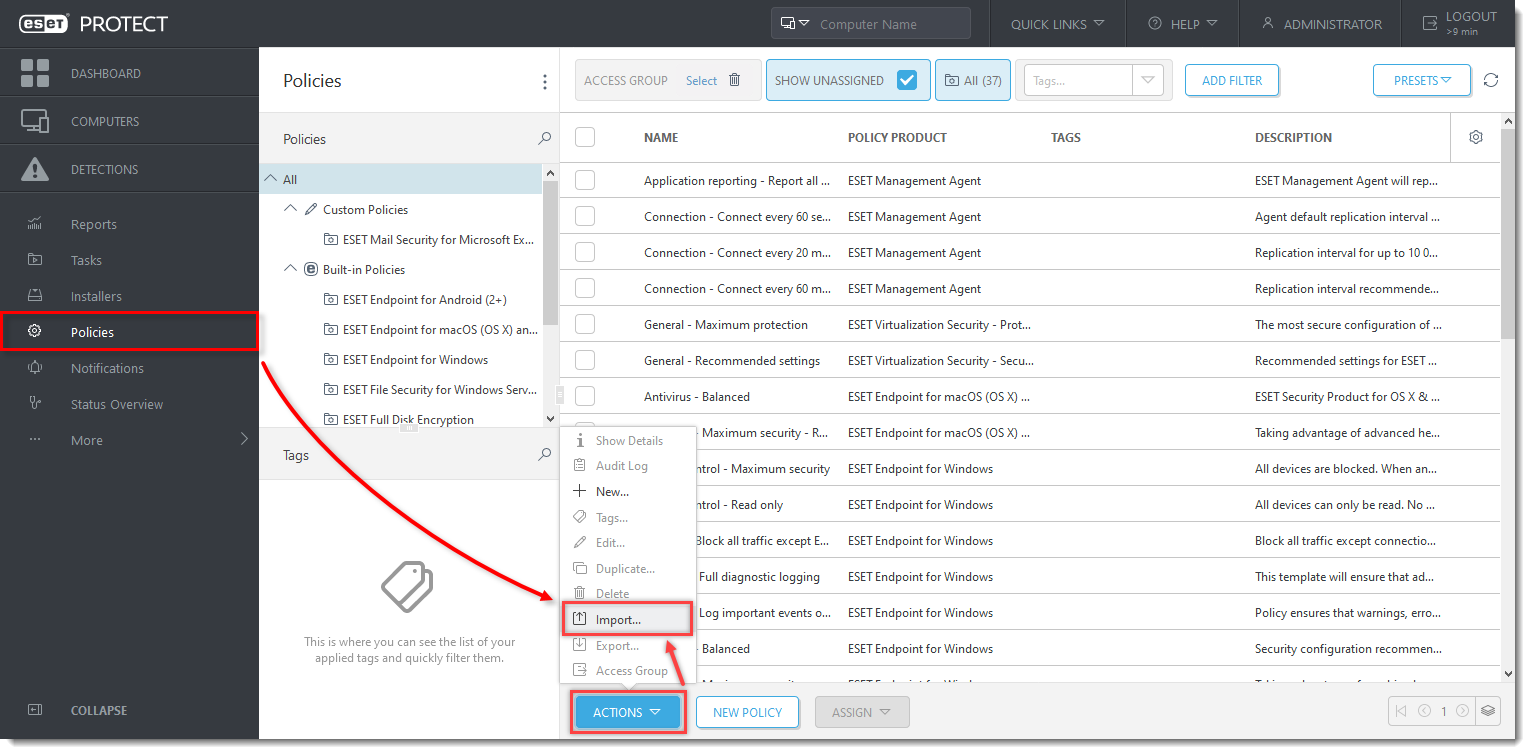

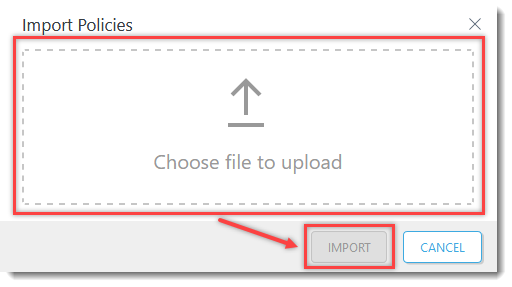

Download og importer ESET PROTECT-politikken

ESET PROTECT-politikken for ESET Mail Security for Microsoft Exchange Server med yderligere antispam-indstillinger til beskyttelse mod ransomware-malware (filkoder) kan downloades og importeres fra nedenstående link.

ESET PROTECT-politikken er kun tilgængelig for den seneste version af ESET-produkter. Kompatibilitet med tidligere versioner kan ikke garanteres.

-

Download den ekstra ESET PROTECT-politik for ransomware-beskyttelse.

-

Åbn ESET PROTECT eller ESET PROTECT On-Prem. I hovedmenuen.

- Klik på Politikker → Handlinger → Importer.

Klik på billedet for at se det større i et nyt vindue

- Klik på Choose file to upload, vælg den downloadede politik, og klik på Import.

-

Tildel politikken til en klient, eller tildel politikken til en gruppe. Politikindstillingerne vil blive anvendt på målgrupperne eller klientcomputerne, når de tjekker ind i ESET PROTECT eller ESET PROTECT On-Prem.

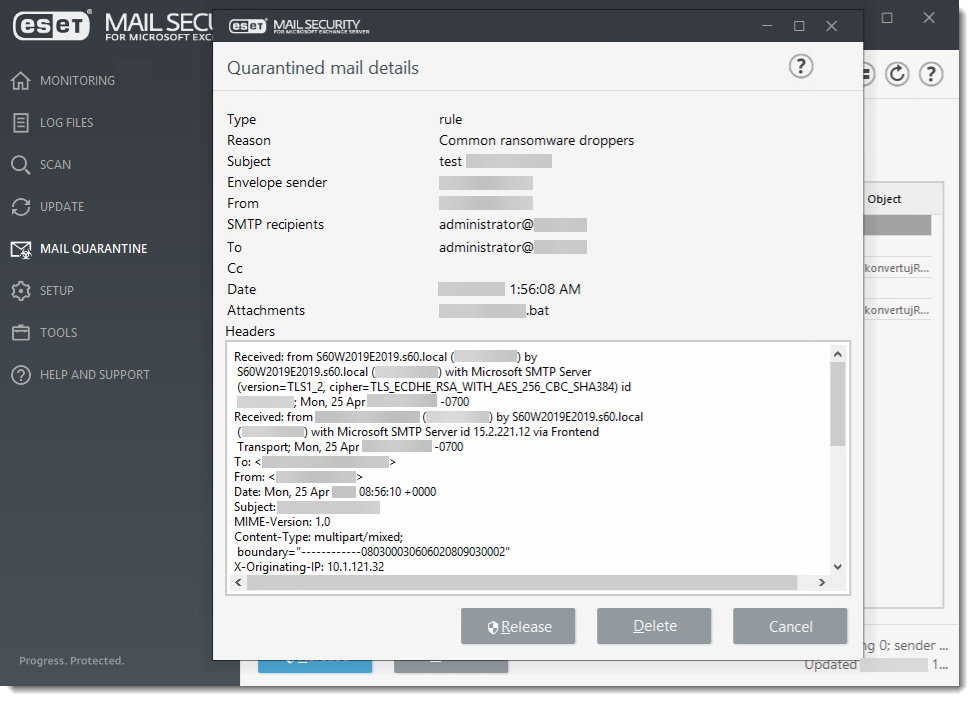

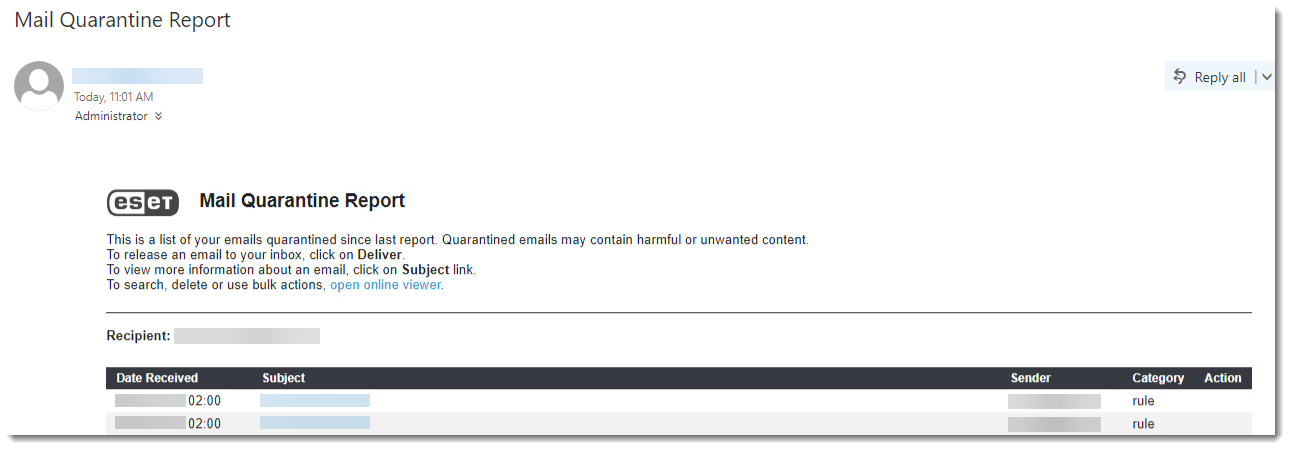

Eksempel på filtrering af ransomware-dropper

Følgende er et eksempel på en politik for ransomware-dropper, der filtrerer en ransomware-dropper sammen med en tilsvarende mailkarantænerapport: