Problema

- Configurar los ajustes de las políticas Antispam de ESET Remote Administrator (6.3 o superior) en ESET Mail Security para Microsoft Exchange Server para protegerse del código malicioso Filecoder (ransomware)

Haga clic en cada imagen para abrir una nueva ventana para conocer configuraciones de políticas y mejores prácticas anti-ransomware adicionales:

Detalles

Al utilizar las reglas de Antispam correctas, los correos electrónicos entrantes son filtrados por el propio servidor de correos. Este accionar asegura que el archivo adjunto que contiene el dropper malicioso no sea entregado en el buzón del usuario y el ransomware no pueda ejecutarse.

Solución

Para ayudar a impedir el ingreso de ransomware en su servidor Microsoft Exchange, cree las siguientes reglas de la política en ESET Remote Administrator versión 6.3 o superior:

- Haga clic en Admin → Políticas, seleccione la Política del Agente que será aplicada en el servidor (su política principal predeterminada) y luego haga clic en Políticas → Editar.

Alternativamente, puede crear una nueva política en ESET Remote Administrator (6.x).

- Expanda Configuración y haga clic en Servidor → Reglas.

- Dentro de Protección del transporte de correo electrónico, haga clic en Editar junto a Reglas.

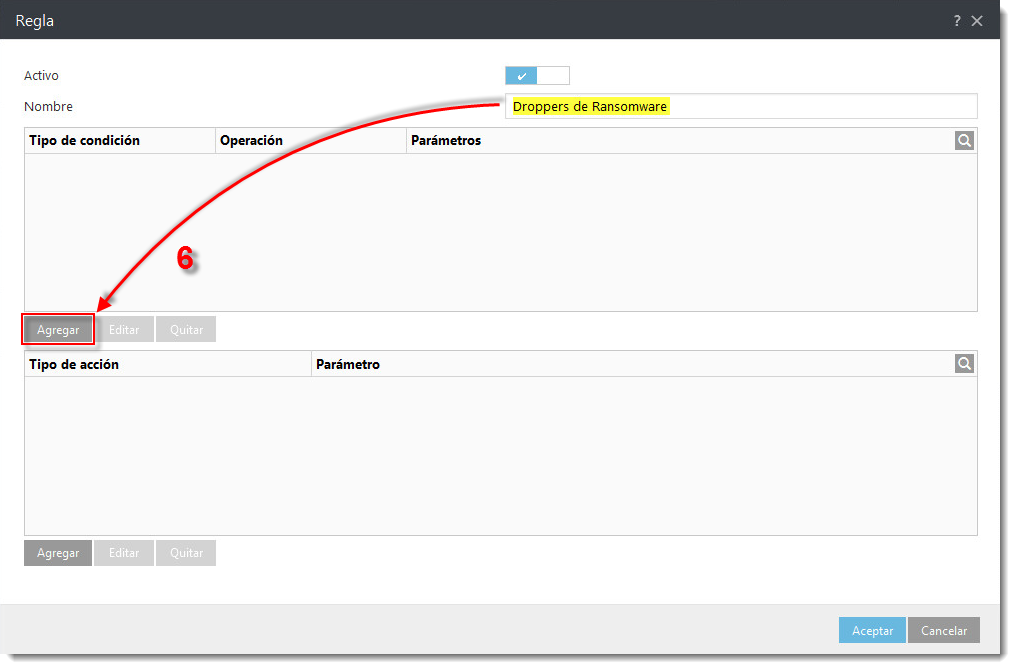

Figura 1-1

Haga clic sobre la imagen para ampliarla

- Haga clic en Agregar para crear una regla para la cuarentena de droppers comunes de ransomware.

Figura 1-2

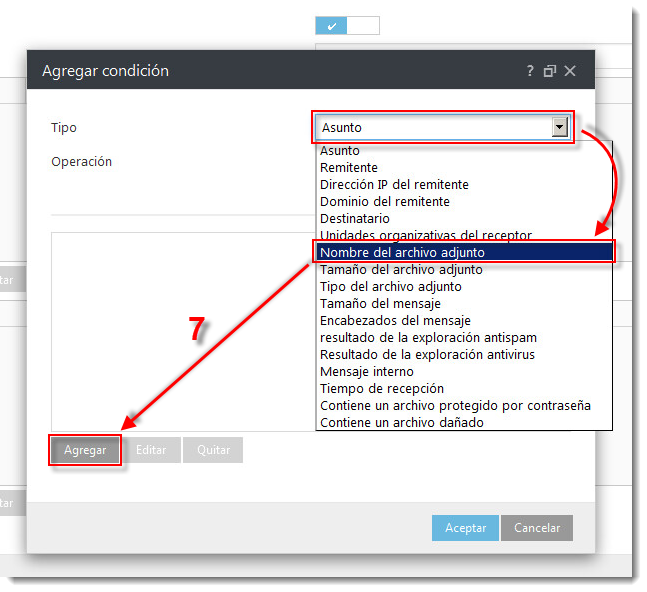

- Ingrese un nombre para la nueva regla, por ejemplo "Droppers de Ransomware".

- Dentro de la sección Tipo de condición, haga clic en Agregar.

Figura 1-3

Haga clic sobre la imagen para ampliarla

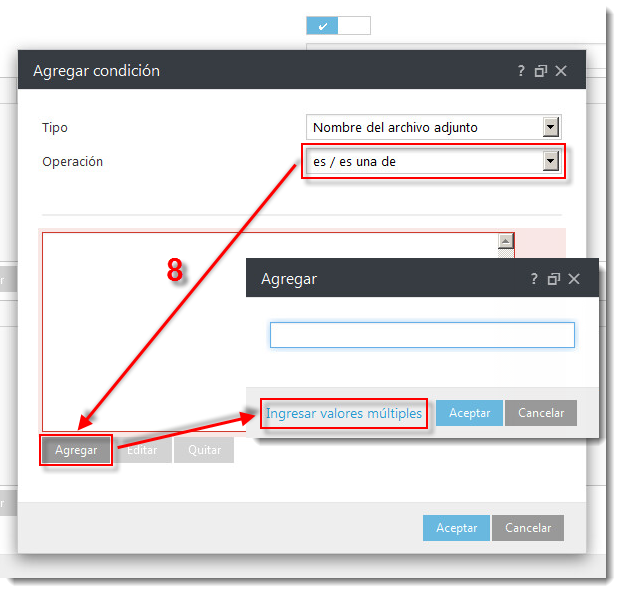

- En el menú desplegable Tipo, seleccione Nombre del archivo adjunto y luego haga clic en Agregar.

Figura 1-4

Haga clic sobre la imagen para ampliarla

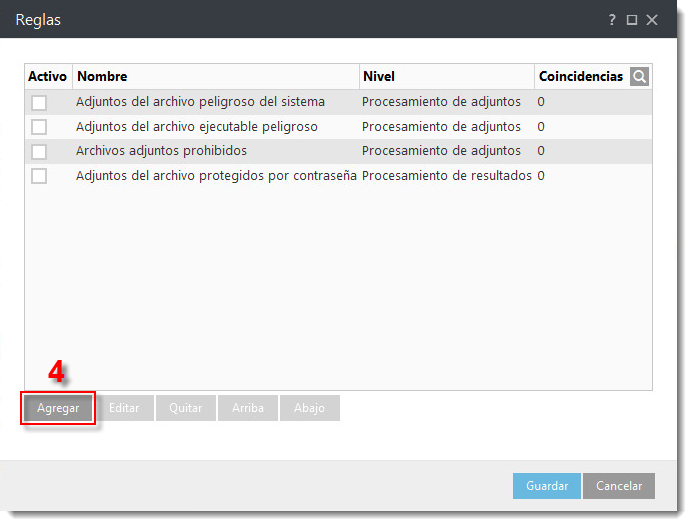

- Seleccione la opción es / es una de, dentro del menú desplegable de Operación, haga clic en Agregar y luego en Ingresar valores múltiples.

Figura 1-5

Haga clic sobre la imagen para ampliarla

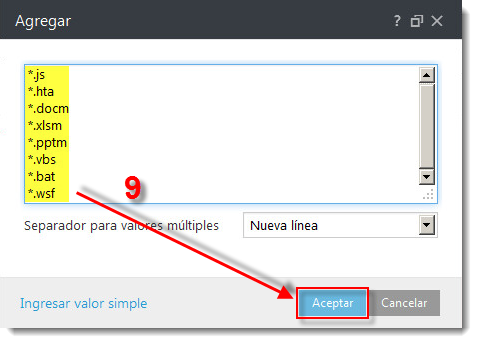

- Escriba las siguientes extensiones de archivos, presionando Return o Enter en su teclado luego de cada ingreso. Haga clic en Aceptar dos veces.

- *.js

- *.hta

- *.doc

- *.docm

- *.xls

- *.xlsm

- *.ppt

- *.pptm

- *.vbs

- *.bat

- *.wsf

- *.7z

- *.zip

- *.rar

Figura 1-6

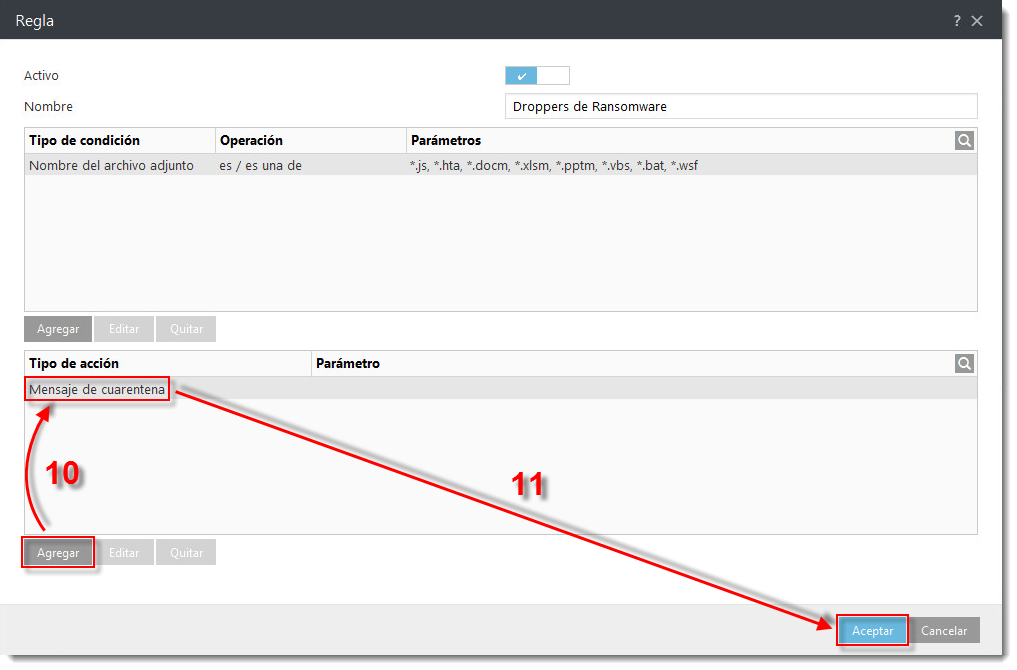

- Haga clic en Agregar en la sección Tipo de acción. Seleccione la acción de su preferencia. En este ejemplo hemos elegido Mensaje de cuarentena.

-

Haga clic en Aceptar.

Figura 1-7

-

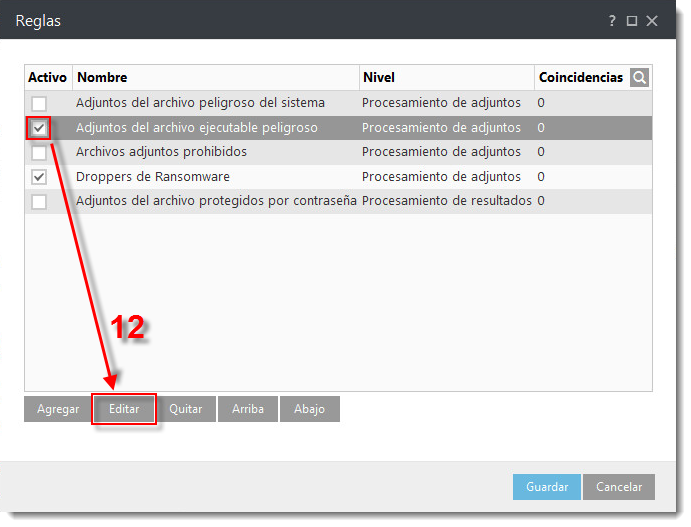

Seleccione el casillero próximo a Adjuntos del archivo ejecutable peligroso y luego haga clic en Editar.

Figura 1-8

-

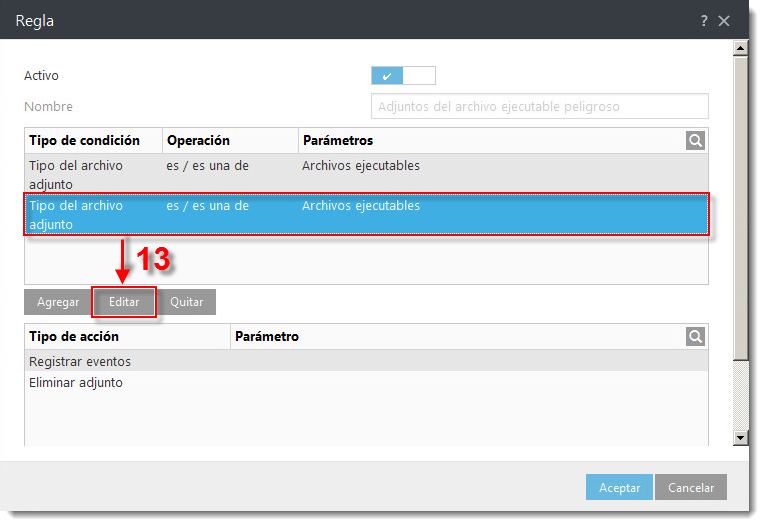

Haga clic sobre la entrada de Tipo de condición para seleccionarla y haga clic en Editar.

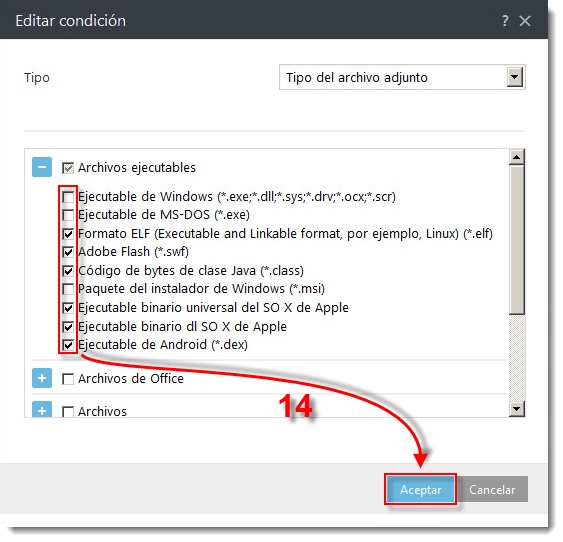

Los siguientes archivos ejecutables adjuntados son procesados — si su entorno de red requiere el uso de cualquiera de tales formatos de archivos podrá modificar cuáles serán bloqueados. En la mayoría de los casos se deseará desmarcar los formatos .exe y .msi.- Windows Executable (*.exe, *.dll,* .sys*, *.drv; *.ocx, *.scr)

- MS-DOS Executable (*.exe)

- ELF Executable and Linkable format (por ejemplo, Linux) (*.elf)

- Adobe Flash (*.swf)

- Java Class Bytecode (*.class)

- Windows Installer Package (*.msi)

- Apple OS X Universal binary executable

- Apple OS X Mach-O binary executable

- Android executable (*.dex)

Figura 1-9

- Haga clic sobre el ícono

para expandir los Archivos ejecutables, seleccione el casillero próximo a cada tipo de archivo que desea permitir en el entorno de su sistema (seleccionar el casillero deseleccionará el elemento para ser eliminado del Tipo de acción que eligió en el paso 10) y luego haga clic en Aceptar dos veces.

para expandir los Archivos ejecutables, seleccione el casillero próximo a cada tipo de archivo que desea permitir en el entorno de su sistema (seleccionar el casillero deseleccionará el elemento para ser eliminado del Tipo de acción que eligió en el paso 10) y luego haga clic en Aceptar dos veces.

Figura 1-10

- En la ventana Reglas, haga clic en Guardar.

- Si creó una nueva política, expanda Asignar para asignarla a un grupo. De lo contrario, haga clic en Finalizar en la pantalla Editar/Nueva política – Configuración.

Los ajustes de su política serán aplicados al grupo de objetivos o equipos luego de que se reporten a ESET Remote Administrator.