Escenario

- Desea Configurar reglas adicionales de HIPS en los siguientes productos ESET para Windows o crear una política en ESET PROTECT con ajustes adicionales de HIPS para protegerse ante Filecoder (ransomware)

- ESET Endpoint Security

- ESET Endpoint Antivirus

- ESET Mail Security para Microsoft Exchange

- ESET File Security para Microsoft Windows Server

Haga clic en cada imagen para abrir una nueva ventana para conocer configuraciones de políticas y mejores prácticas anti-ransomware adicionales:

Detalles

El Sistema de prevención de intrusiones basado en el Host (HIPS) se encuentra incluido en ESET Endpoint Security, ESET Endpoint Antivirus, ESET Mail Security para Microsoft Exchange y ESET File Security para Microsoft Windows Server. HIPS monitorea la actividad del sistema y emplea un conjunto de reglas predefinidas con el fin de reconocer un comportamiento sospechoso del sistema.

Cuando esta clase de actividad es identificada, el mecanismo de autodefensa de HIPS detiene el programa o proceso amenazante para evitar la potencial actividad dañina. Al prohibir la ejecución estándar de JavaScript y otros scripts, el ransomware no logra ser descargado o ejecutado. Para ayudar aún más a impedir que el ransomware ingrese en sistemas Windows, cree las siguientes reglas en los productos coporativos de ESET con HIPS o cree y aplique una Política en ESET PROTECT.

Solución

-

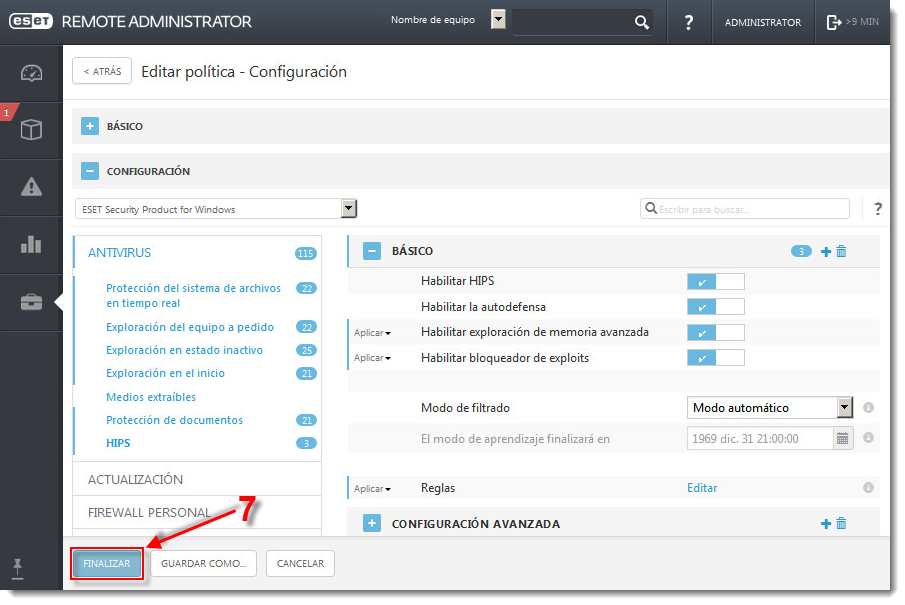

Abra la Consola web de ESET Remote Administrator (ERA Web Console) en su navegador e inicie sesión. ¿Cómo abro ERA Web Console?

- Haga clic en Admin → Políticas, seleccione la política del Agente que se encuentra siendo aplicada a su servidor (su política predeterminada) y luego haga clic en Políticas → Editar.

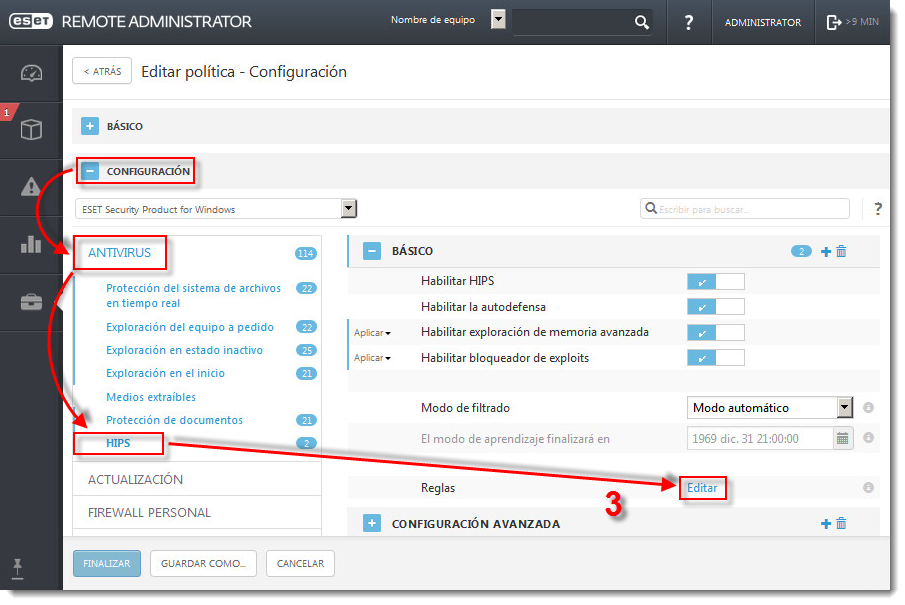

Alternativamente, puede crear una nueva política en ESET Remote Administrator (6.x). - Expanda Configuración → Antivirus, haga clic en HIPS y luego en el vínculo Editar próximo a Reglas.

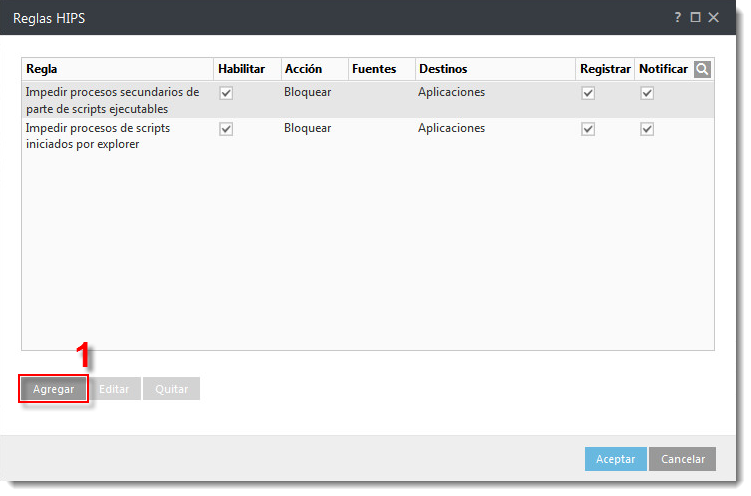

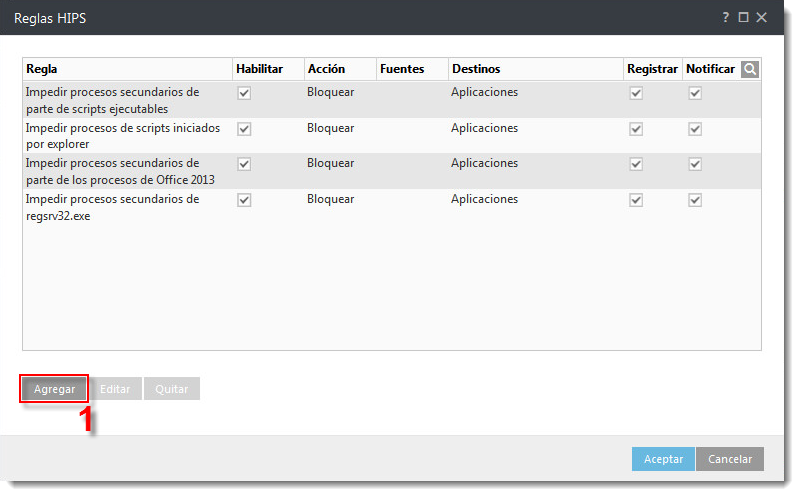

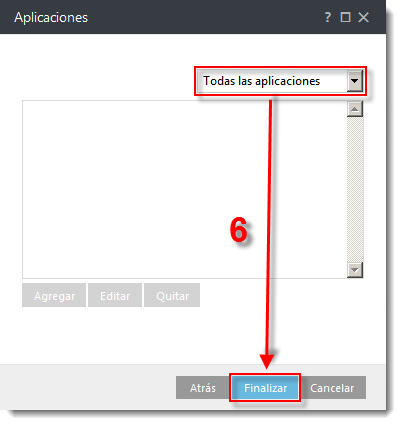

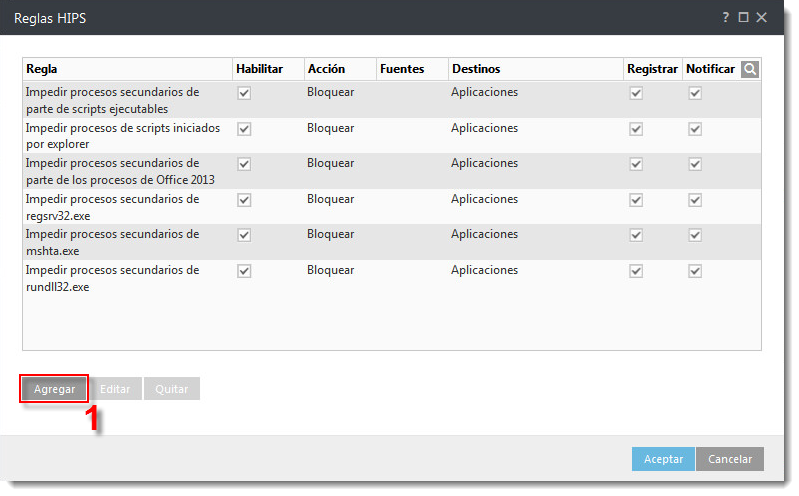

Figura 1

Haga clic sobre la imagen para ampliarla

Haga clic sobre el símbolo + para expandir cada sección que permitirá crear las reglas de HIPS rules para los procesos sugeridos.

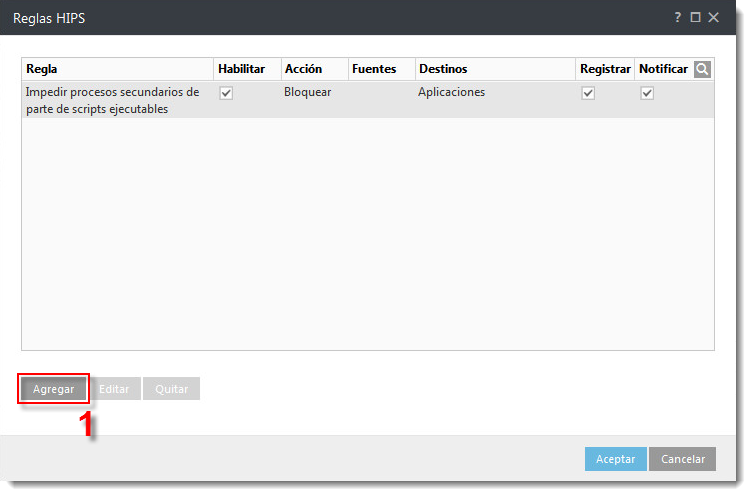

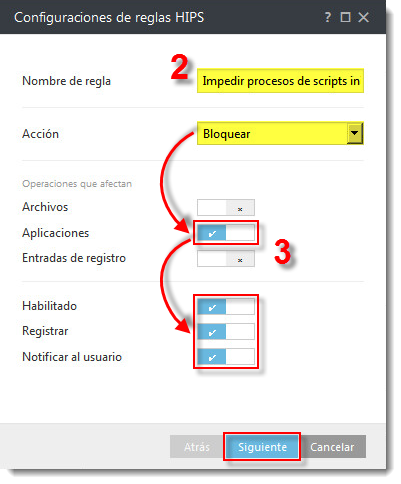

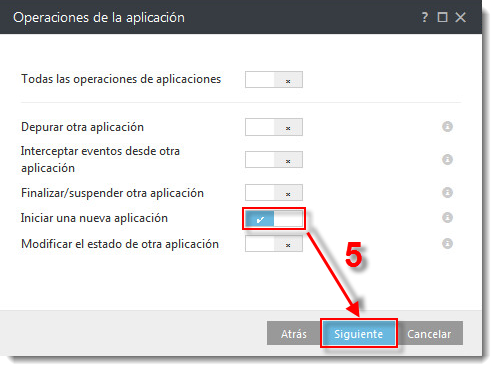

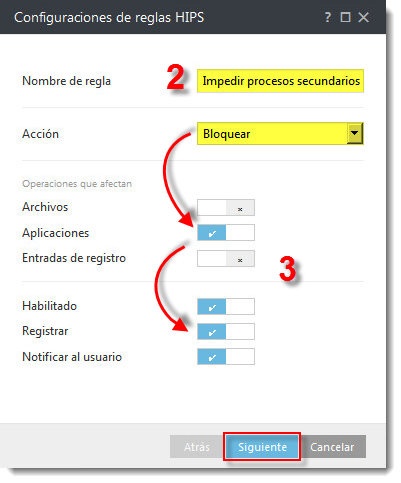

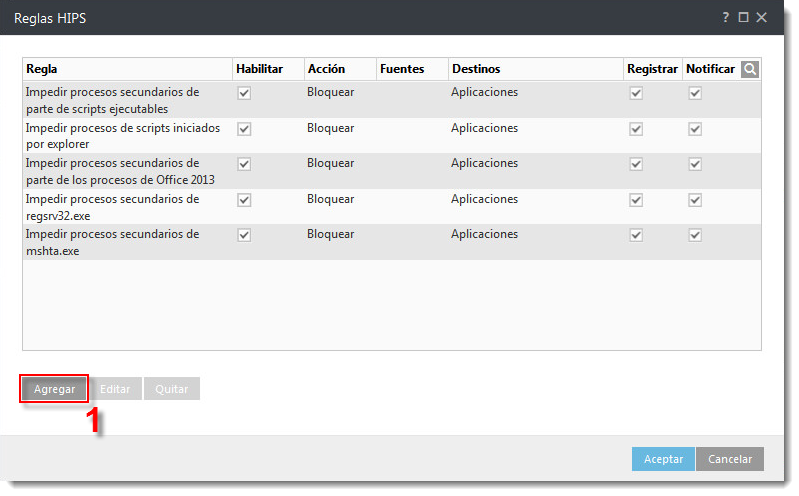

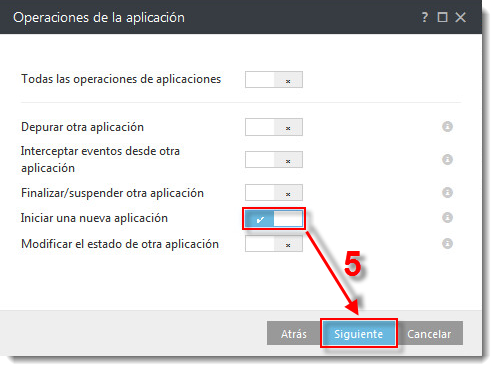

I. Impedir procesos secundarios de parte de scripts ejecutables

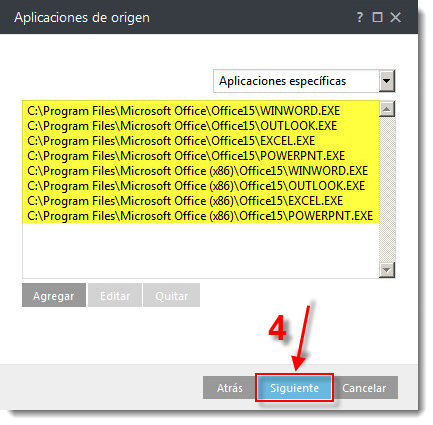

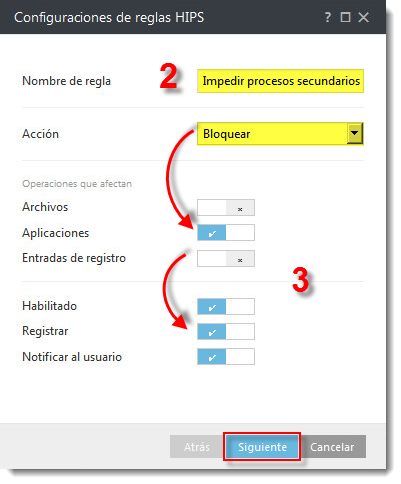

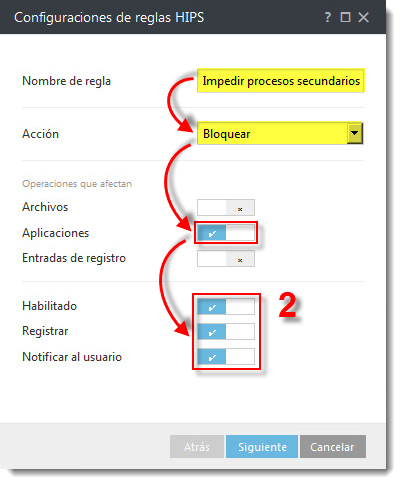

- Haga clic en Agregar, y escriba “Impedir procesos secundarios de parte de scripts ejecutables” dentro del campo Nombre de regla.

- Dentro del menú desplegable Acción, seleccione Bloquear.

Habilite las siguientes opciones:

- Aplicaciones

- Habilitado

- Registrar

- Notificar al usuario

Figura 1-1

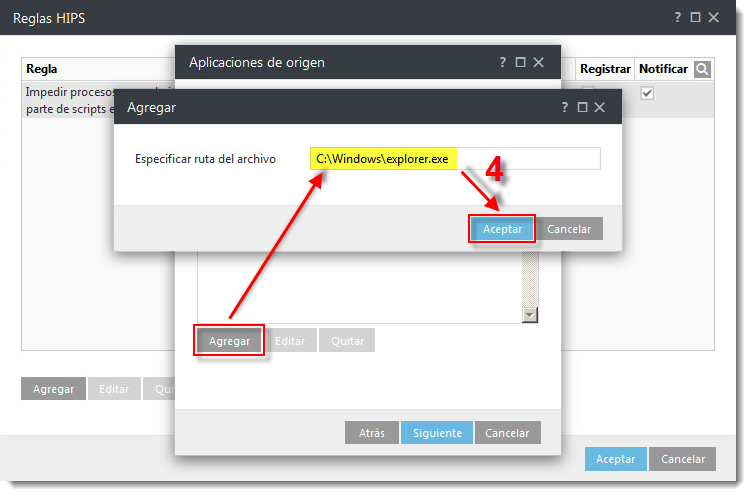

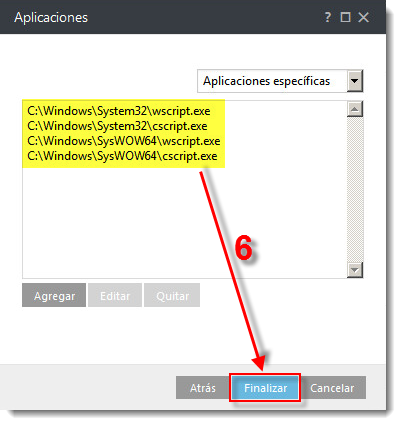

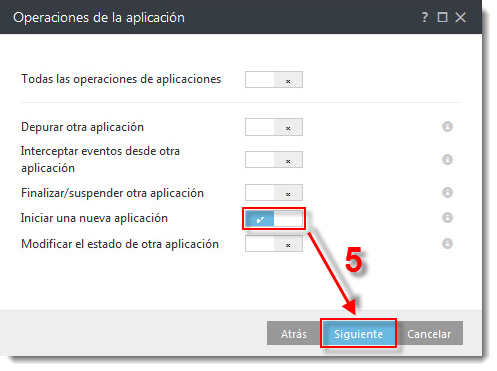

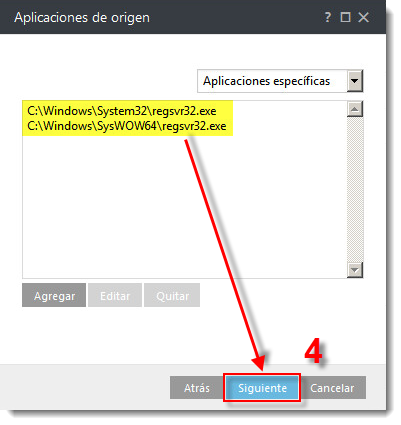

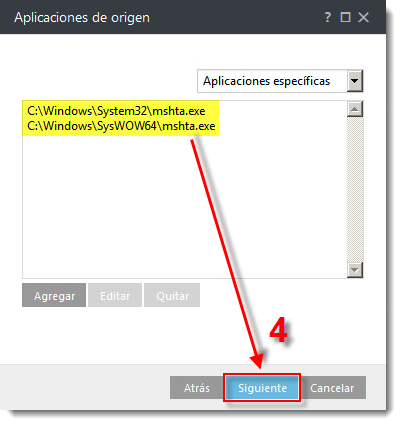

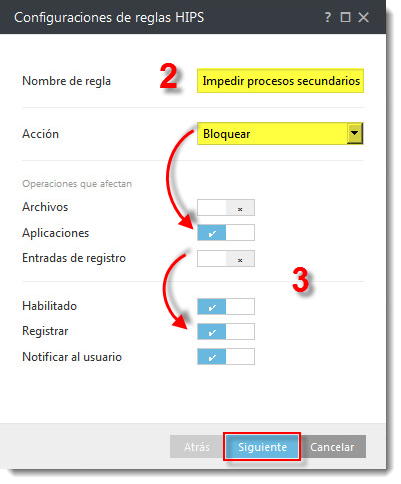

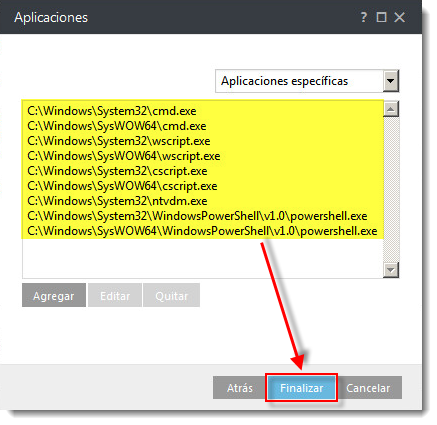

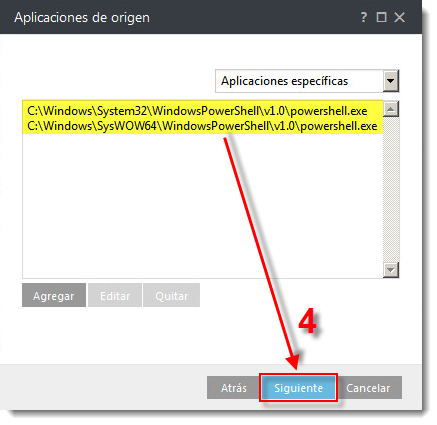

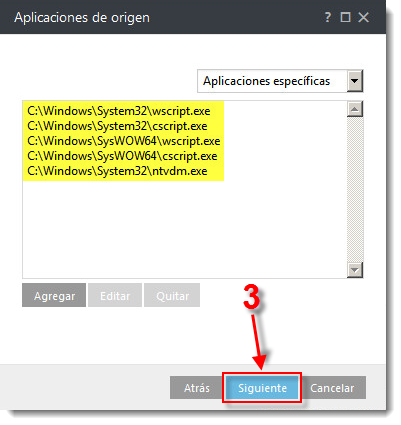

- Haga clic en Siguiente y, dentro de la ventana Aplicaciones de origen, haga clic en Agregar e ingrese las siguientes entradas, haciendo clic en Aceptar y en Agregar luego de cada ingreso:

- C:\Windows\System32\wscript.exe

- C:\Windows\System32\cscript.exe

- C:\Windows\SysWOW64\wscript.exe

- C:\Windows\SysWOW64\cscript.exe

- C:\Windows\System32\ntvdm.exe

Figura 1-2

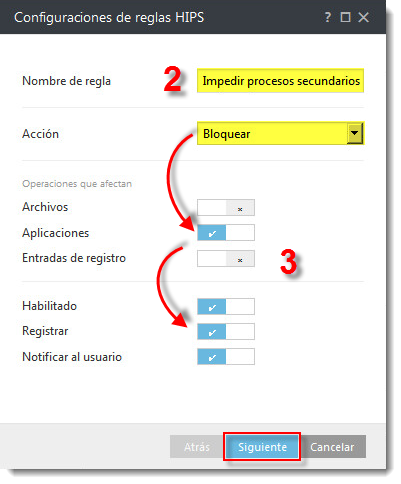

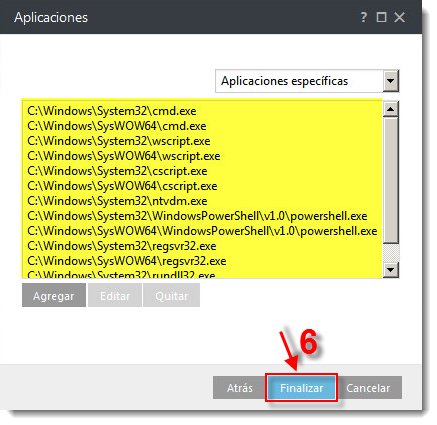

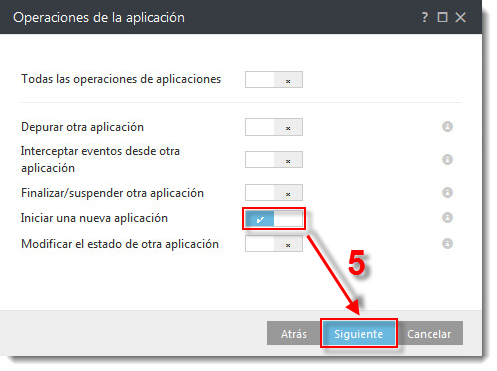

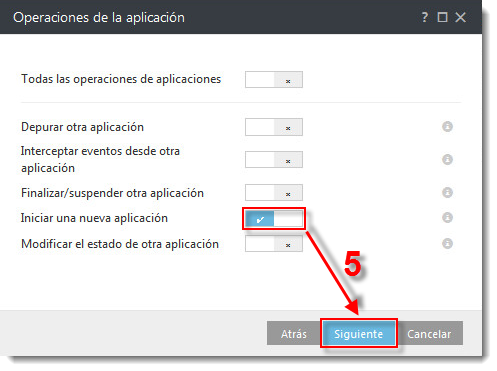

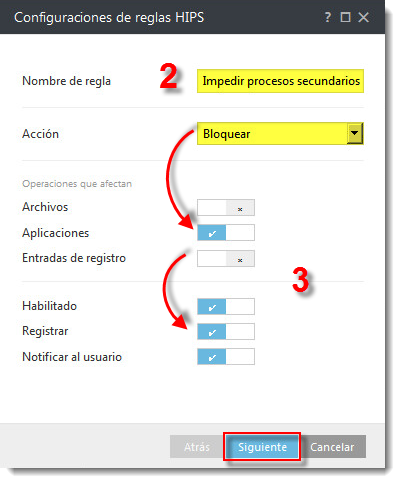

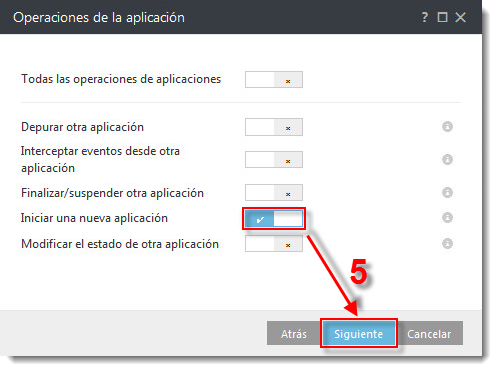

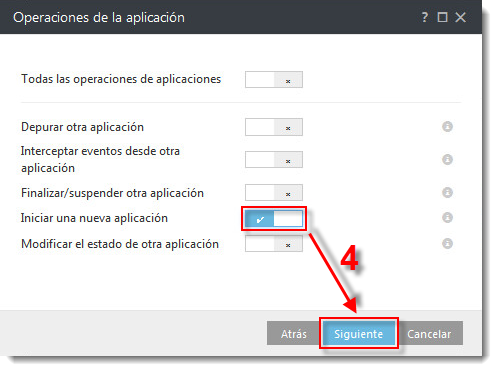

- Haga clic en Siguiente, haga clic sobre la barra deslizante próxima a Iniciar una nueva aplicación para activarla y por último en Siguiente.

.

Figura 1-3

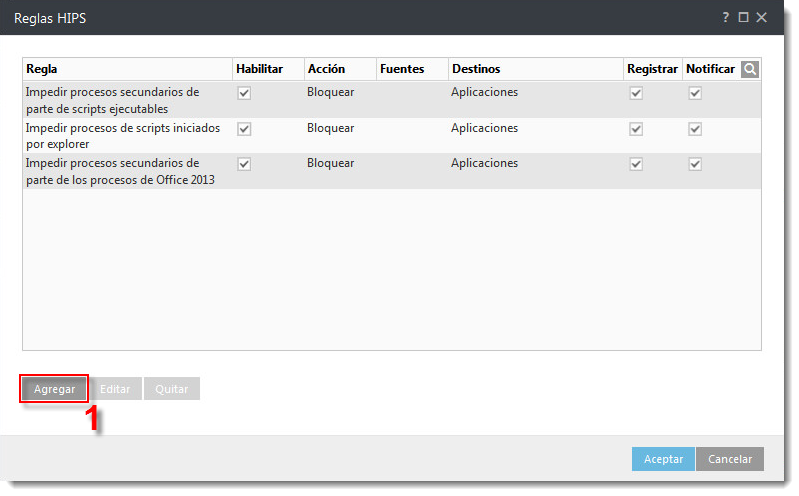

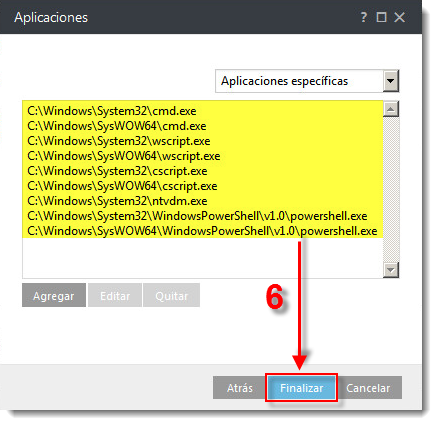

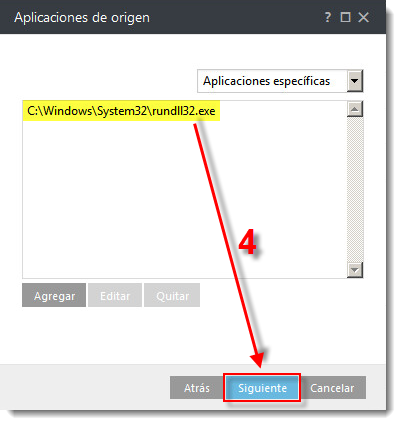

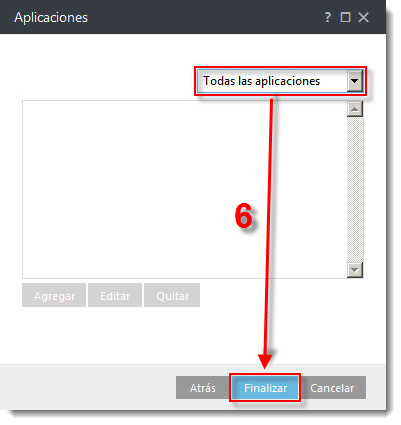

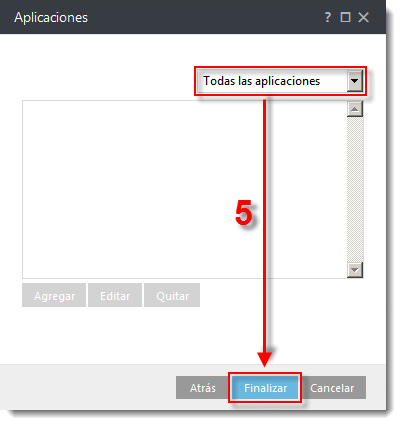

- Seleccione Todas las aplicaciones dentro del menú desplegable y haga clic en Finalizar.

Figura 1-4

Conserve abierta la ventana de Reglas HIPS y continúe con la próxima sección.