Problemstilling

- Konfigurere flere antispam-innstillinger i ESET Mail Security for Microsoft Exchange Server

- Opprett en policy i ESET PROTECT med ekstra antispam-innstillinger for ESET Mail Security for Microsoft Exchange Server for å beskytte mot skadelig programvare for løsepengevirus (filkoder)

- Opprett en ESET PROTECT-policy manuelt/konfigurer innstillingene i ESET Mail Security for Microsoft Exchange Server

- Last ned og importer ESET PROTECT-policyen

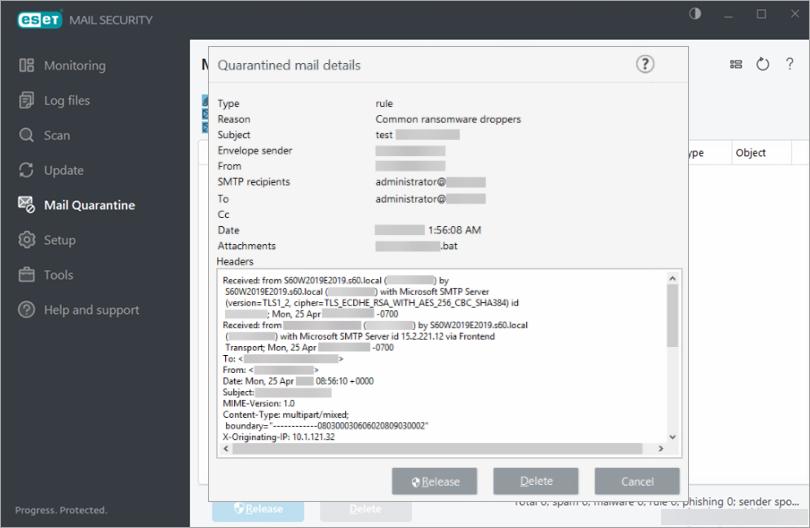

- Eksempel på filtrering av ransomware-dropper

Detaljer

Klikk for å utvide

Ved hjelp av standard Antispam-regler filtreres innkommende e-poster allerede på e-postserveren. Dette sikrer at vedlegget som inneholder den ondsinnede dropperen ikke blir levert til sluttbrukerens postkasse, og at løsepengeviruset ikke kan kjøres.

For å forhindre skadevare i form av løsepengevirus på Microsoft Exchange-serveren din ytterligere, kan du opprette følgende regler i den nyeste ESET Mail Security for Microsoft Exchange Server, eller opprette og bruke en ESET PROTECT-policy.

Løsning

Opprett en ESET PROTECT-policy manuelt/konfigurer innstillingene i ESET Mail Security for Microsoft Exchange Server

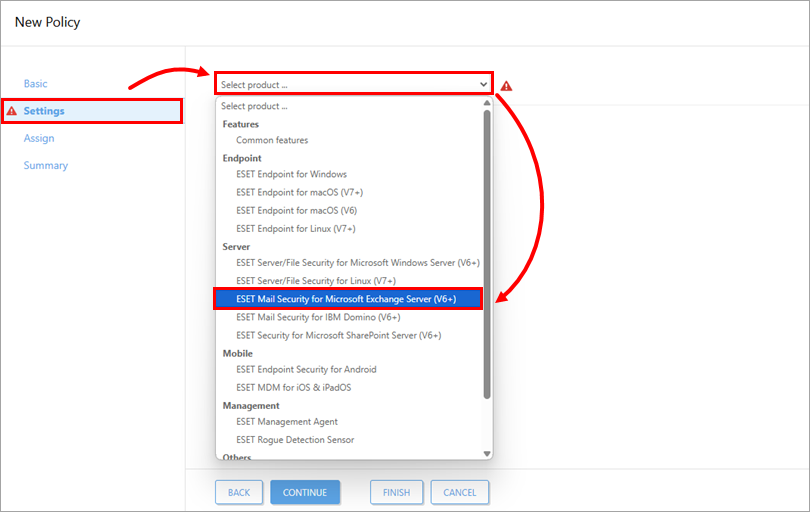

- Åpne ESET PROTECT eller ESET PROTECT On-Prem. I rullegardinmenyen Hurtigkoblinger klikker du på Opprett ny policy.

ESET Mail Security for Microsoft Exchange Server-brukere:

Åpne hovedprogramvinduet for ESET Windows-produktet, trykk på F5-tasten for å åpne Avansert oppsett og gå videre til trinn 3.

-

Klikk på Innstillinger , og velg ESET Mail Security for Microsoft Exchange Server (V6+) i rullegardinmenyen Velg produkt.

Figur 1-1

-

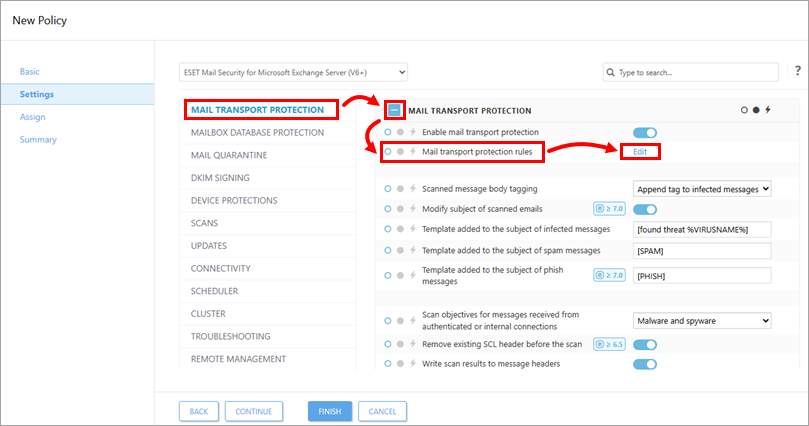

Klikk påBeskyttelse ave-posttransport. Utvid E-posttransportbeskyttelse, og klikk på Rediger ved siden av Regler for beskyttelse av e-posttransport.

Figur 1-2 -

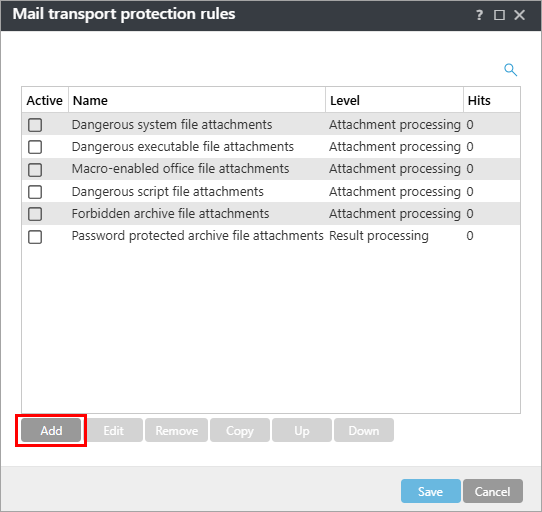

Klikk på Legg til for å opprette en regel for å sette vanlige løsepengevirus i karantene.

Figur 1-3 -

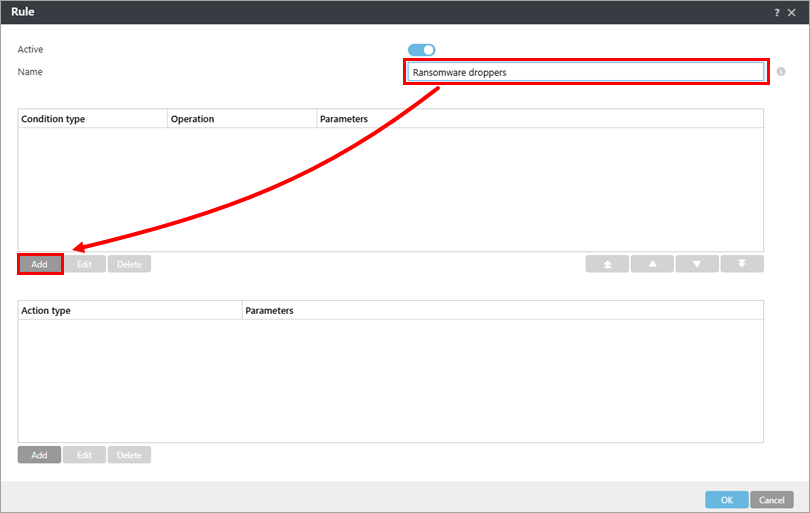

Skriv inn Ransomware-droppere i feltet Navn. Klikk på Legg til under Tilstandstype.

Figur 1-4 -

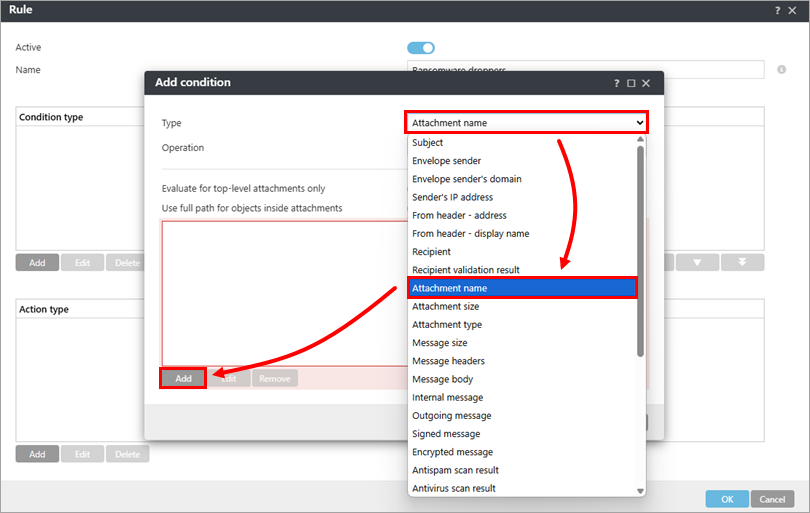

Velg Vedleggsnavn i rullegardinmenyen Type , og klikk på Legg til.

Figur 1-5 -

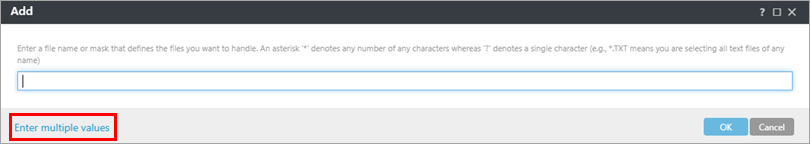

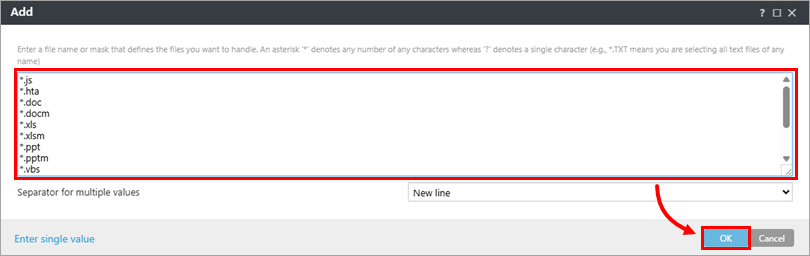

Klikk på Angi flere verdier.

Figur 1-6 -

Skriv inn følgende filnavn, trykk Return eller Enter etter hvert navn, og klikk på OK → OK.

- *.js/li

- *.hta

- *.doc

- *.docm

- *.xls

- *.xlsm

- *.ppt

- *.pptm

- *.vbs

- *.bat

- *.wsf

- *.7z

- *.zip

- *.rar

Figur 1-7

-

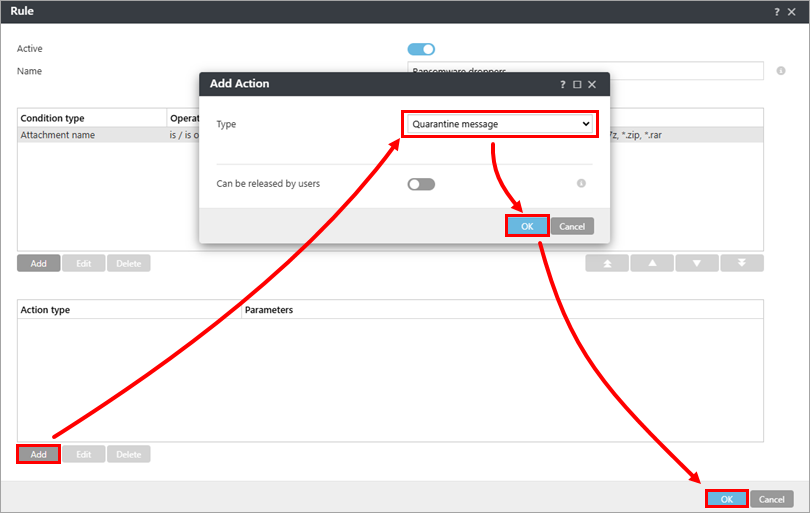

Klikk på Legg til under Handlingstype, og velg ønsket handling i rullegardinmenyen Type. I dette eksemplet har vi valgt Karantenemelding. Klikk på OK → OK.

Figur 1-8

-

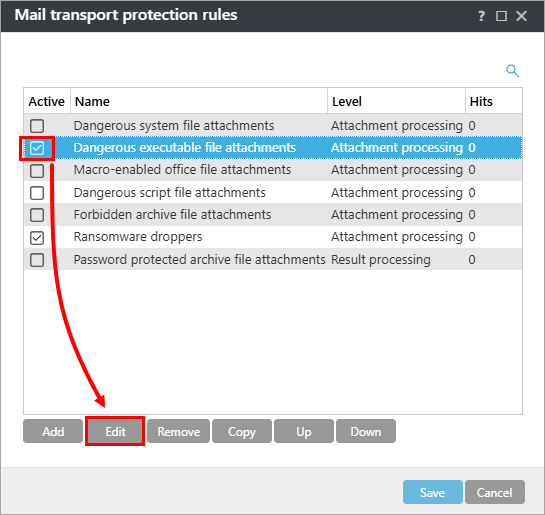

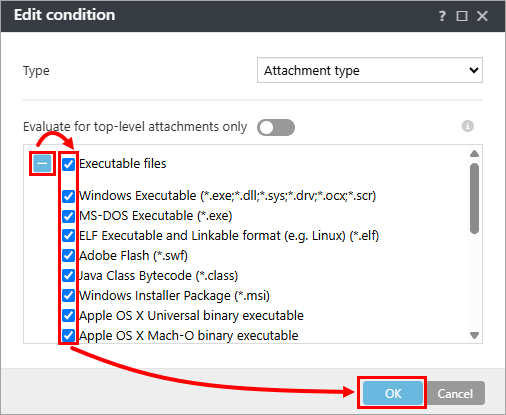

Merk av i avmerkingsboksen ved siden av Farlige vedlegg til kjørbare filer, og klikk på Rediger.

Figur 1-9 -

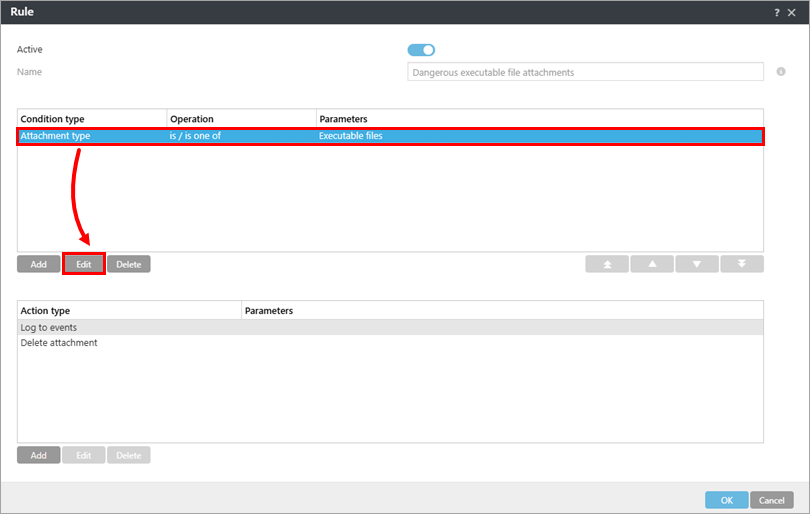

Velg oppføringen under Betingelsestype, og klikk på Rediger.

Figur 1-10 -

Klikk på plussikonet

for å utvide Eksekverbare filer, merk av i avmerkingsboksen ved siden av hver filtype du vil tillate i systemmiljøet (hvis du merker av i avmerkingsboksen, vil elementet ikke bli slettet av handlingstypen du valgte i trinn 10 ovenfor), og klikk på OK → OK.

for å utvide Eksekverbare filer, merk av i avmerkingsboksen ved siden av hver filtype du vil tillate i systemmiljøet (hvis du merker av i avmerkingsboksen, vil elementet ikke bli slettet av handlingstypen du valgte i trinn 10 ovenfor), og klikk på OK → OK.

Figur 1-11

Følgende kjørbare filvedlegg behandles. Hvis nettverksmiljøet ditt krever bruk av noen av disse filformatene, kan du endre hvilke filformater som skal blokkeres. De fleste bedrifter vil kanskje velge bort filformatene .exe og .msi.

-

- Windows kjørbare filer (*.exe, *.dll,* .sys*, *.drv; *.ocx, *.scr)

- MS-DOS-kjørbare filer (*.exe)

- ELF Executable and Linkable-format (for eksempel Linux) (*.elf)

- Adobe Flash (*.swf)

- Java Class Bytecode (*.class)

- Windows-installasjonspakke (*.msi)

- Apple OS X Universal binær kjørbar fil

- Apple OS X Mach-O binær kjørbar fil

- Android kjørbar fil (*.dex)

-

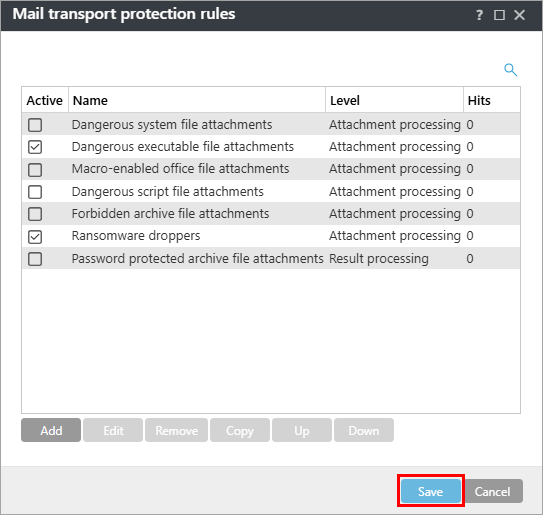

Klikk på Lagre i vinduet Regler for beskyttelse av posttransport . Utvid Tilordne for å tilordne policyen til en klient eller gruppe, ellers klikker du på Fullfør i skjermbildet Ny policy - Innstillinger. Hvis du tilordner policyinnstillingene, vil de bli brukt på målgruppene eller klientdatamaskinene når de sjekker inn i ESET PROTECT.

Figur 1-12

ESET Mail Security for Microsoft Exchange Server-brukere:

Hvis du bruker ESET Mail Security for Microsoft Exchange Server uten fjernadministrasjon, klikker du på OK → OK.

Last ned og importer ESET PROTECT-policyen

ESET PROTECT-policyen for ESET Mail Security for Microsoft Exchange Server med ekstra antispam-innstillinger for å beskytte mot løsepengevirus (filkoder) kan lastes ned og importeres fra lenken nedenfor.

ESET PROTECT-policyen er kun tilgjengelig for den nyeste versjonen av ESET-produkter. Kompatibilitet med tidligere versjoner kan ikke garanteres.

-

Last ned de ekstra retningslinjene for beskyttelse mot løsepengevirus fra ESET PROTECT.

-

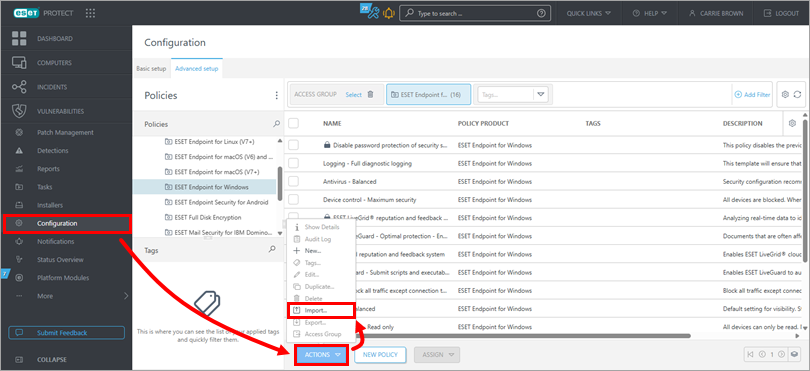

Åpne ESET PROTECT eller ESET PROTECT On-Prem. I hovedmenyen.

-

Klikk på Konfigurasjon → Handlinger → Importer.

Figur 2-1 -

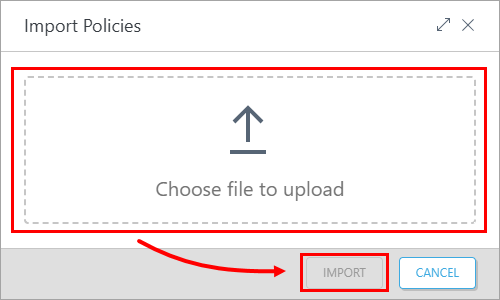

Klikk på Velg fil som skal lastes opp, velg den nedlastede policyen, og klikk på Importer.

Figur 2-2 -

Tilordne policyen til en klient eller tilordne policyen til en gruppe. Policyinnstillingene vil bli brukt på målgruppene eller klientdatamaskinene når de sjekker inn i ESET PROTECT.

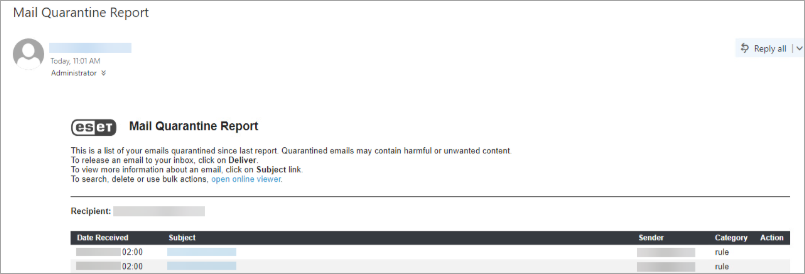

Eksempel på filtrering av ransomware-dropper

Følgende er et eksempel på en policy for filtrering av løsepengevirus som filtrerer et løsepengevirus, sammen med en tilsvarende e-postkarantenerapport: