Kysymys

- Muiden roskapostin vastaisten asetusten määrittäminen ESET Mail Security for Microsoft Exchange Server -ohjelmassa

- Luo ESET PROTECTissa käytäntö, jossa on ESET Mail Security for Microsoft Exchange Server -palvelimen roskapostin vastaisten lisäasetusten määrittäminen suojaamaan lunnasohjelmia vastaan (tiedostokooderi)

- Luo manuaalisesti ESET PROTECT -käytäntö/määritä asetukset ESET Mail Security for Microsoft Exchange Server -ohjelmassa

- Lataa ja tuo ESET PROTECT -käytäntö

- Esimerkki lunnasohjelmien suodattamisesta

Yksityiskohdat

Laajenna klikkaamalla

Käyttämällä oletusarvoisia Antispam-sääntöjä saapuvat sähköpostit suodatetaan jo sähköpostipalvelimella. Näin varmistetaan, että haitallista dropper-ohjelmaa sisältävää liitetiedostoa ei toimiteta loppukäyttäjän postilaatikkoon, eikä lunnasohjelmaa voida suorittaa.

Jos haluat edelleen estää lunnasohjelmiston haittaohjelmat Microsoft Exchange -palvelimellasi, luo seuraavat säännöt uusimmassa ESET Mail Security for Microsoft Exchange Server -ohjelmassa tai luo ja sovella ESET PROTECT -käytäntöä.

Ratkaisu

Luo manuaalisesti ESET PROTECT -käytäntö/määritä asetukset ESET Mail Security for Microsoft Exchange Server -ohjelmassa

- Avaa ESET PROTECT tai ESET PROTECT On-Prem. Napsauta Pikalinkit-pudotusvalikossa Luo uusi käytäntö.

ESET Mail Security Microsoft Exchange Server -käyttäjille:

#@##publication_url id='351' target='_blank' content='Avaa ESET Windows -tuotteen pääohjelmaikkuna' focus=''#@#, paina F5-näppäintä päästäksesi lisäasetuksiin ja jatka vaiheeseen 3.

-

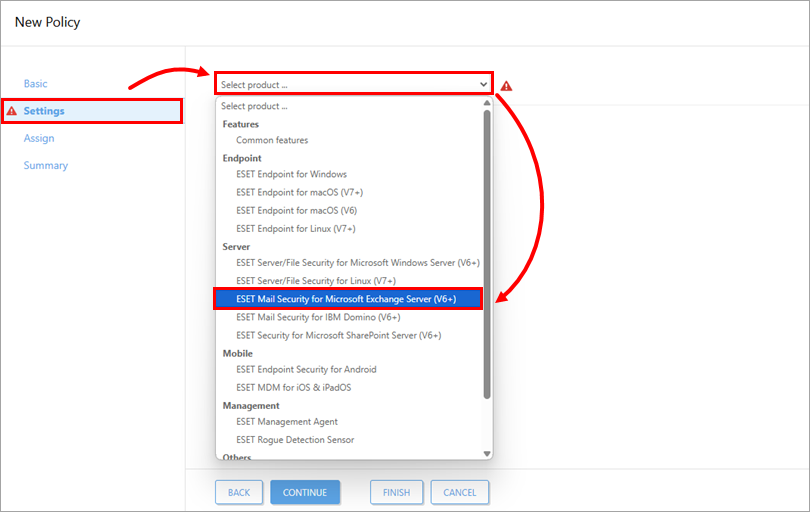

Napsauta Settings (Asetukset ) ja valitse Select product (Valitse tuote ) -pudotusvalikosta ESET Mail Security for Microsoft Exchange Server (V6+).

Kuva 1-1

-

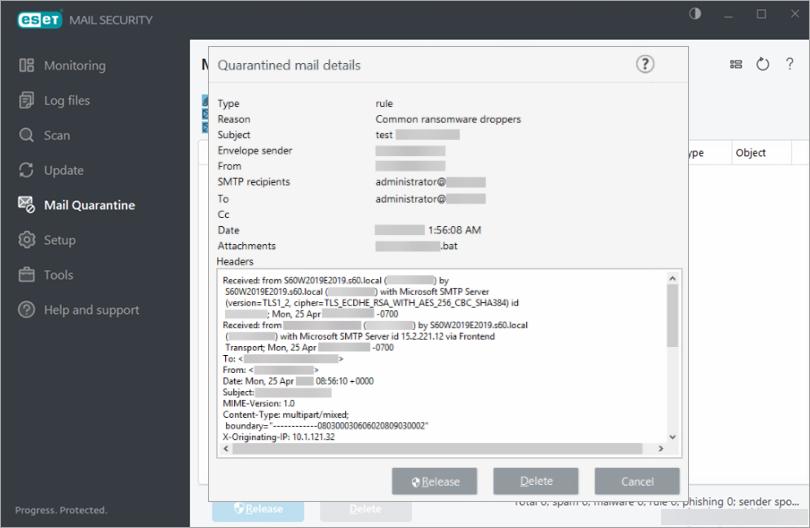

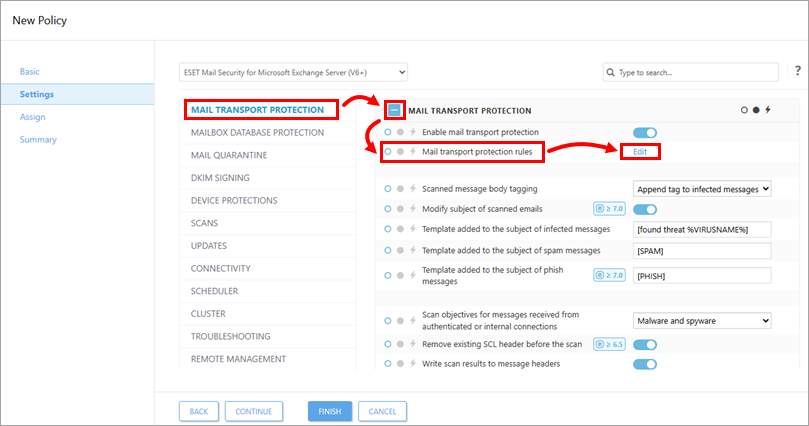

NapsautaMail Transport Protection (Mailin kuljetussuojaus). Laajenna Mail Transport Protection (Mailin kuljetuksen suojaus) ja valitse Mail transport protection rules ( Mailin kuljetuksen suojaussäännöt ) -kohdan vieressä Edit (Muokkaa ).

Kuva 1-2 -

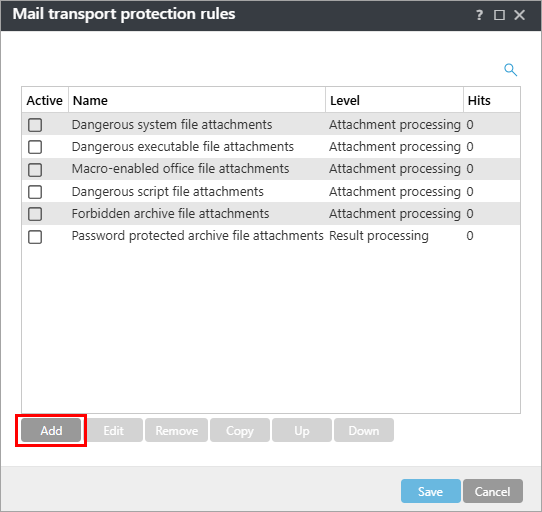

Luo sääntö yleisten lunnasohjelmien karanteeniin asettamista varten napsauttamalla Add (Lisää) .

Kuva 1-3 -

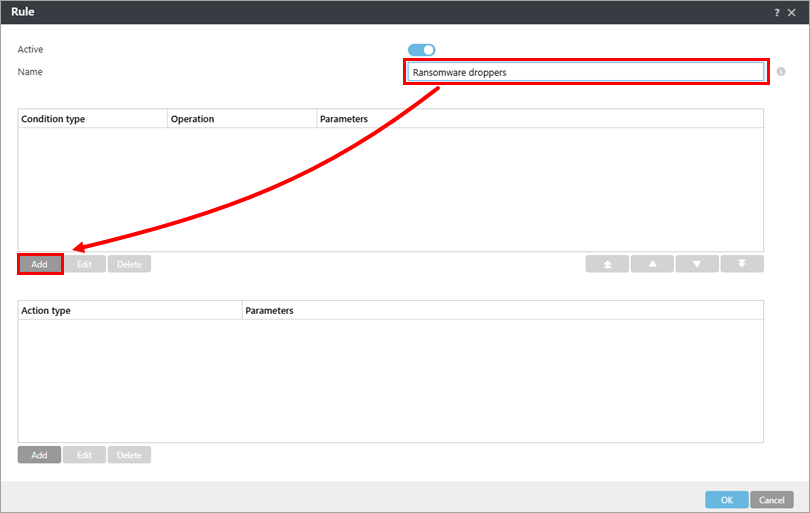

Kirjoita Nimi-kenttään Ransomware droppers. Napsauta Olosuhteen tyyppi -osiossa Lisää.

Kuva 1-4 -

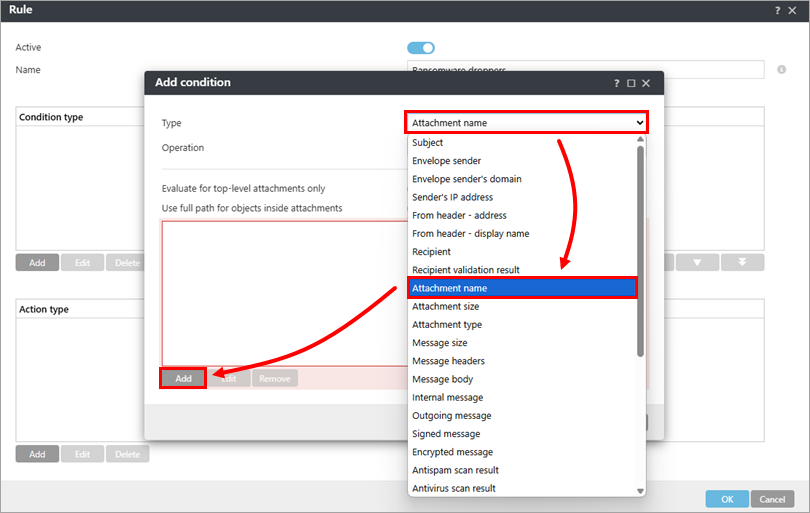

Valitse Type (Tyyppi ) -pudotusvalikosta Attachment name (Liitteen nimi ) ja napsauta Add (Lisää).

Kuva 1-5 -

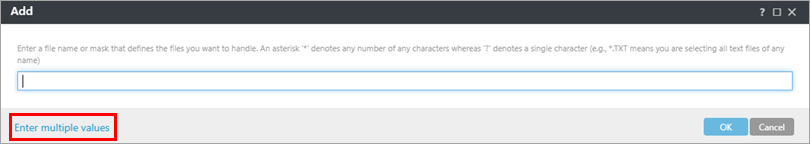

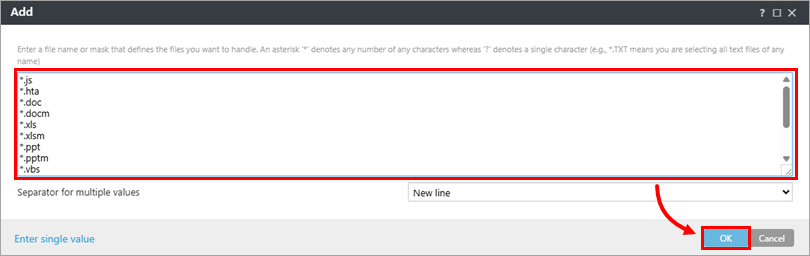

Napsauta Enter multiple values (Syötä useita arvoja) -painiketta.

Kuva 1-6 -

Kirjoita seuraavat tiedostonimet painamalla Return- tai Enter-näppäintä jokaisen nimen jälkeen ja napsauta OK → OK.

- *.js/li>

- *.hta

- *.doc

- *.docm

- *.xls

- *.xlsm

- *.ppt

- *.pptm

- *.vbs

- *.bat

- *.wsf

- *.7z

- *.zip

- *.rar

Kuva 1-7

-

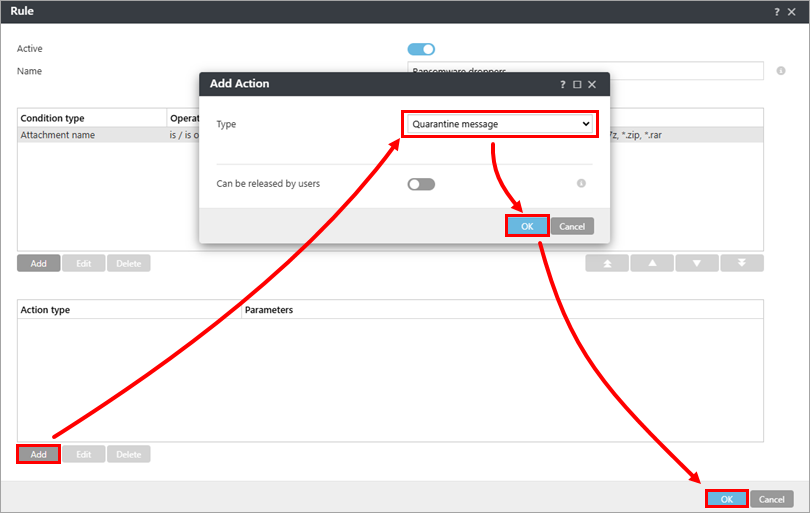

Napsauta Add (Lisää) kohdassa Action type (Toimintatyyppi) ja valitse Type (Tyyppi ) -pudotusvalikosta haluamasi toiminto. Tässä esimerkissä olemme valinneet karanteeniviestin. Napsauta OK → OK.

Kuva 1-8

-

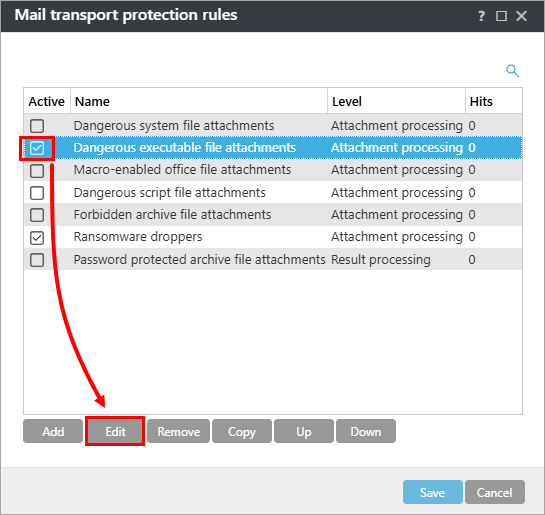

Valitse Dangerous executable file attachments (Vaarallisten suoritettavien tiedostojen liitetiedostot ) -valintaruutu ja napsauta Edit (Muokkaa).

Kuva 1-9 -

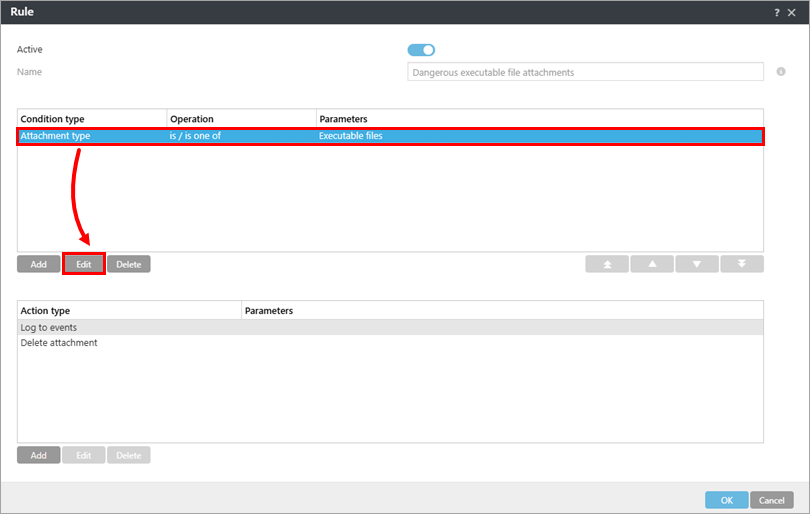

Valitse Olosuhteen tyyppi -kohdassa oleva merkintä ja napsauta Muokkaa.

Kuva 1-10 -

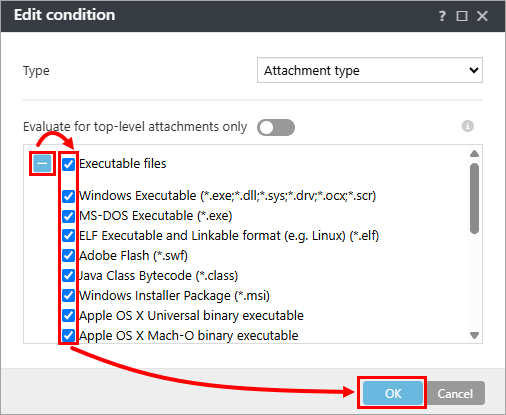

Laajenna Suoritettavat tiedostot napsauttamalla plus-kuvaketta

, valitse valintaruutu kunkin sellaisen tiedostotyypin vieressä, jonka haluat sallia järjestelmäympäristössäsi (valintaruudun valitseminen poistaa kohteen valinnan poistamisesta edellä vaiheessa 10 valitsemallasi toimintatyypillä ) ja napsauta OK → OK.

, valitse valintaruutu kunkin sellaisen tiedostotyypin vieressä, jonka haluat sallia järjestelmäympäristössäsi (valintaruudun valitseminen poistaa kohteen valinnan poistamisesta edellä vaiheessa 10 valitsemallasi toimintatyypillä ) ja napsauta OK → OK.

Kuva 1-11

Seuraavat suoritettavien tiedostojen liitetiedostot käsitellään. Jos verkkoympäristösi edellyttää jonkin näistä tiedostomuodoista käyttämistä, voit muuttaa, mitkä tiedostomuodot estetään. Useimmissa yrityksissä .exe- ja .msi-tiedostomuodot kannattaa ehkä poistaa valinta.

-

- Windows Executable (*.exe, *.dll,* .sys*, *.drv; *.ocx, *.scr)

- MS-DOS:n suoritettava tiedosto (*.exe)

- ELF Suoritettava ja linkitettävä tiedostomuoto (esimerkiksi Linux) (*.elf)

- Adobe Flash (*.swf)

- Java-luokkien tavukoodi (*.class) (*.class)

- Windows-asennuspaketti (*.msi)

- Apple OS X:n universaali binäärinen suoritettava tiedosto

- Apple OS X Mach-O binäärinen suoritettava tiedosto

- Androidin suoritettava tiedosto (*.dex)

-

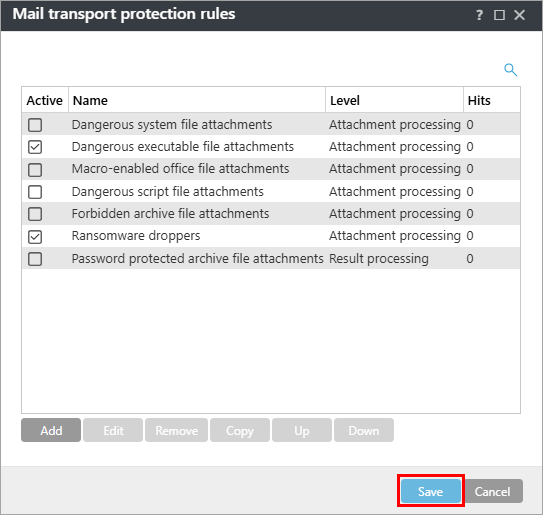

Napsauta Mail transport protection rules -ikkunassa Save (Tallenna). Laajenna Assign (Määritä ), jos haluat määrittää käytännön asiakkaalle tai ryhmälle; muussa tapauksessa napsauta Finish (Valmis ) New Policy - Settings (Uusi käytäntö - asetukset ) -näytössä. Jos käytäntösi asetukset on osoitettu, niitä sovelletaan kohderyhmiin tai asiakastietokoneisiin, kun ne kirjautuvat sisään ESET PROTECTiin.

Kuva 1-12

ESET Mail Security Microsoft Exchange Server -käyttäjille:

Jos käytät ESET Mail Security for Microsoft Exchange Server -palvelinta ilman etähallintaa, valitse OK → OK.

Lataa ja tuo ESET PROTECT -käytäntö

ESET Mail Security for Microsoft Exchange Server -palvelimen ESET PROTECT -käytäntö, jossa on ylimääräisiä Antispam-asetuksia suojaamaan ransomware-haittaohjelmilta (tiedostokooderi), voidaan ladata ja tuoda alla olevasta linkistä.

ESET PROTECT -käytäntö on käytettävissä vain ESET-tuotteiden uusimmassa versiossa. Yhteensopivuutta aiempien versioiden kanssa ei voida taata.

-

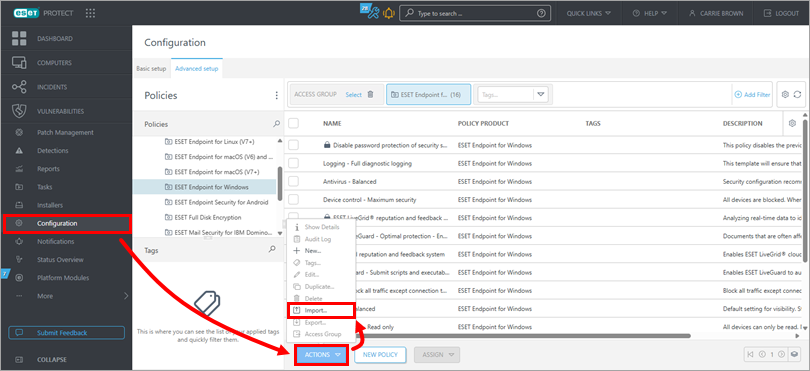

Avaa ESET PROTECT tai ESET PROTECT On-Prem. Päävalikossa.

-

Valitse Configuration → Actions → Import.

Kuva 2-1 -

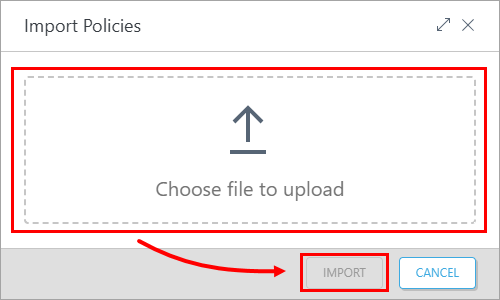

Valitse Choose file to upload (Valitse ladattava tiedosto), valitse ladattu käytäntö ja napsauta Import (Tuo).

Kuva 2-2 -

Määritä käytäntö asiakkaalle tai määritä käytäntö ryhmälle. Käytännön asetukset sovelletaan kohderyhmiin tai asiakastietokoneisiin, kun ne kirjautuvat sisään ESET PROTECTiin.

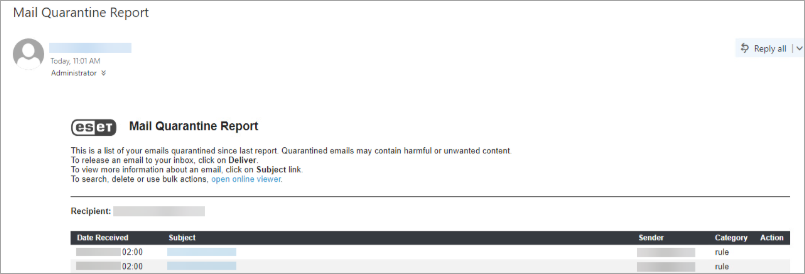

Esimerkki Ransomware dropper -suodattimen suodatuksesta

Seuraavassa on esimerkki Ransomware dropper -käytännöstä, jolla suodatetaan ransomware dropper -ohjelmaa, sekä vastaava postin karanteeniraportti: