Problem

- Konfigurera ytterligare antispam-inställningar i ESET Mail Security för Microsoft Exchange Server

- Skapa en policy i ESET PROTECT med ytterligare antispam-inställningar för ESET Mail Security för Microsoft Exchange Server för att skydda mot skadlig programvara för utpressningstrojaner (filkodare)

- Skapa en ESET PROTECT-policy manuellt/konfigurera inställningarna i ESET Mail Security för Microsoft Exchange Server

- Ladda ner och importera ESET PROTECT-policyn

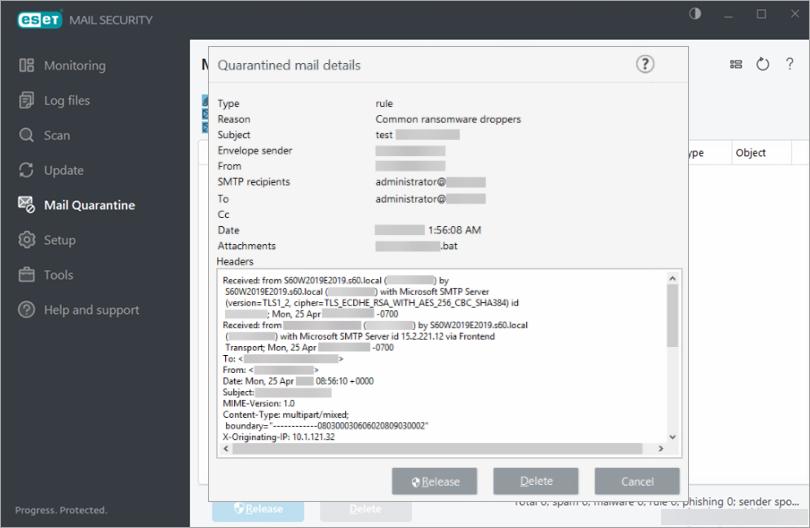

- Exempel på filtrering av droppfiler för utpressningstrojaner

Mer information

Klicka för att expandera

Med hjälp av standardreglerna för Antispam filtreras inkommande e-postmeddelanden redan på e-postservern. Detta säkerställer att bilagan som innehåller den skadliga dropparen inte kommer att levereras till slutanvändarens brevlåda och att ransomware inte kan köras.

För att ytterligare hjälpa till att förhindra skadlig ransomware på din Microsoft Exchange-server, skapa följande regler i den senaste ESET Mail Security för Microsoft Exchange Server, eller skapa och tillämpa en ESET PROTECT-policy.

Lösning

Skapa en ESET PROTECT-policy manuellt/konfigurera inställningarna i ESET Mail Security för Microsoft Exchange Server

- Öppna ESET PROTECT eller ESET PROTECT On-Prem. Klicka på Skapa ny policy i rullgardinsmenyn Snabblänkar.

ESET Mail Security för användare av Microsoft Exchange Server:

Öppna huvudprogramfönstret för din ESET Windows-produkt, tryck på F5 för att öppna Avancerad installation och gå vidare till steg 3.

-

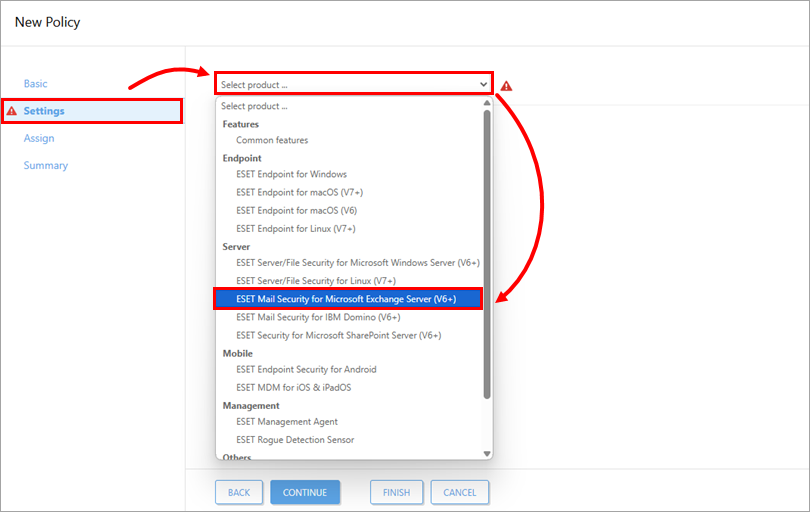

Klicka på Inställningar och välj ESET Mail Security för Microsoft Exchange Server (V6+) i rullgardinsmenyn Välj produkt.

Bild 1-1

-

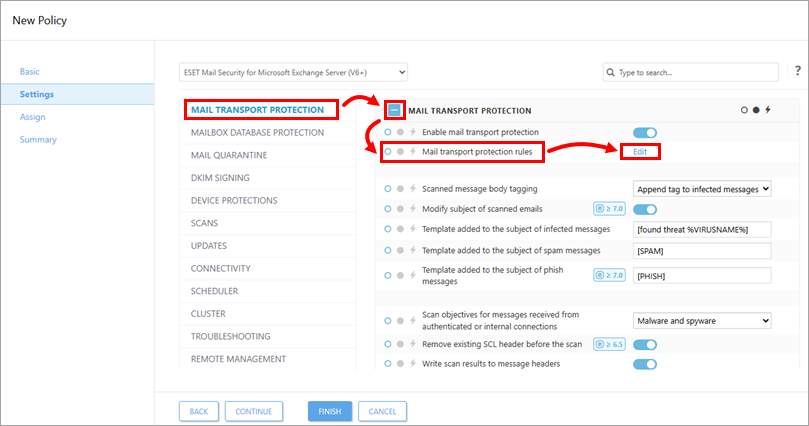

Klicka påSkydd före-posttransport. Expandera Mail Transport Protection och klicka på Redigera bredvid Regler för skydd av e-posttransport.

Bild 1-2 -

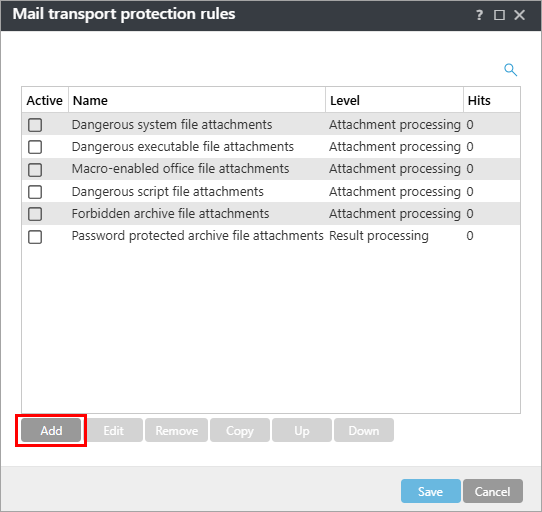

Klicka på Lägg till för att skapa en regel för att sätta vanliga droppers för utpressningstrojaner i karantän.

Bild 1-3 -

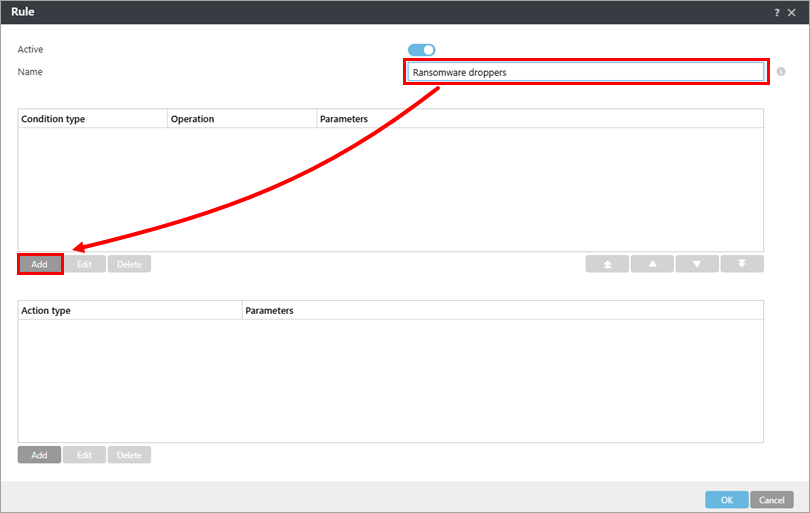

Skriv Ransomware droppers i fältet Namn. Klicka på Lägg till under avsnittet Villkorstyp.

Bild 1-4 -

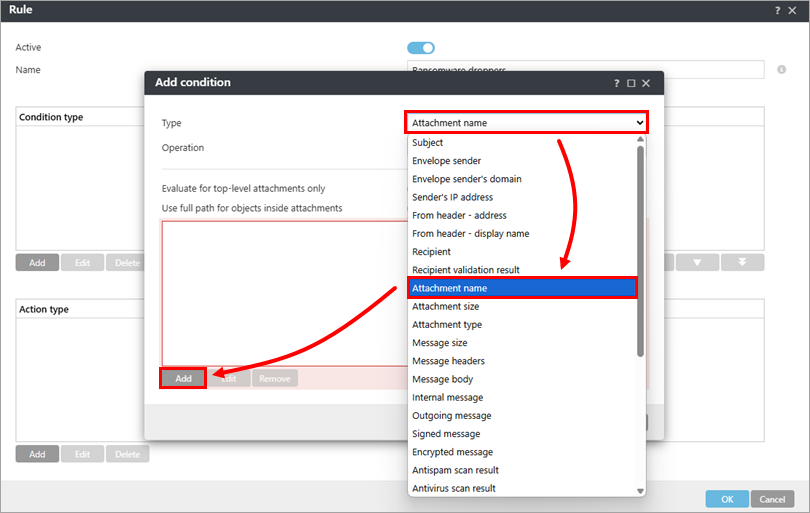

Välj Attachment name i rullgardinsmenyn Type och klicka på Add.

Bild 1-5 -

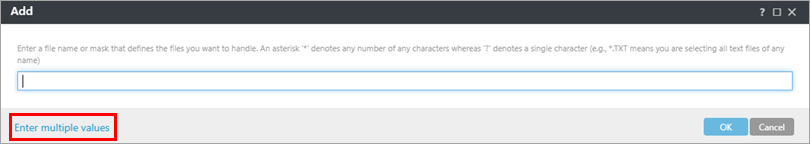

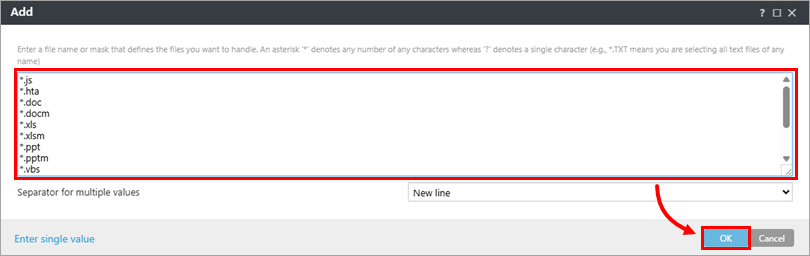

Klicka på Ange flera värden.

Bild 1-6 -

Skriv in följande filnamn, tryck på Retur eller Enter efter varje namn och klicka på OK → OK.

- *.js/li

- *.hta

- *.doc

- *.docm

- *.xls

- *.xlsm

- *.ppt

- *.pptm

- *.vbs

- *.bat

- *.wsf

- *.7z

- *.zip

- *.rar

Bild 1-7

-

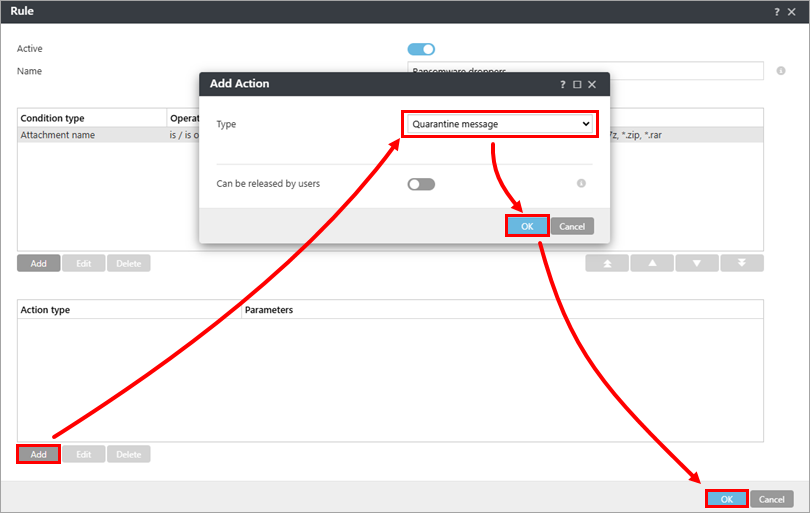

Klicka på Lägg till under Åtgärdstyp och välj önskad åtgärd i rullgardinsmenyn Typ. I det här exemplet har vi valt Karantänmeddelande. Klicka på OK → OK.

Bild 1-8

-

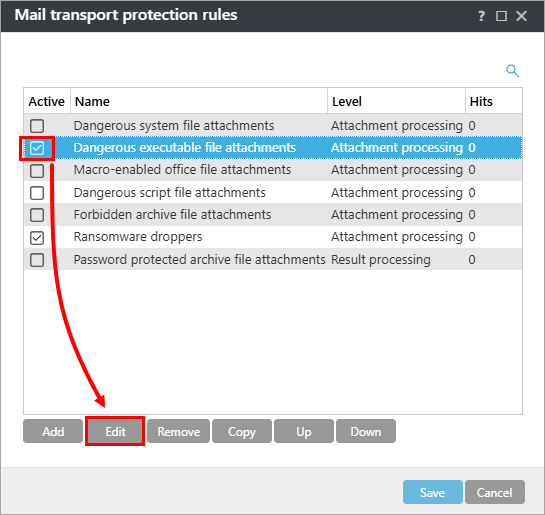

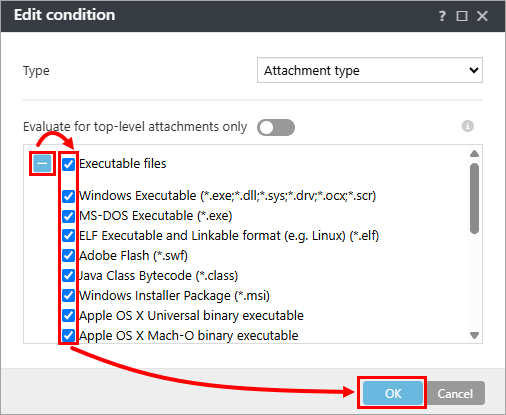

Markera kryssrutan bredvid Farliga körbara filbilagor och klicka på Redigera.

Bild 1-9 -

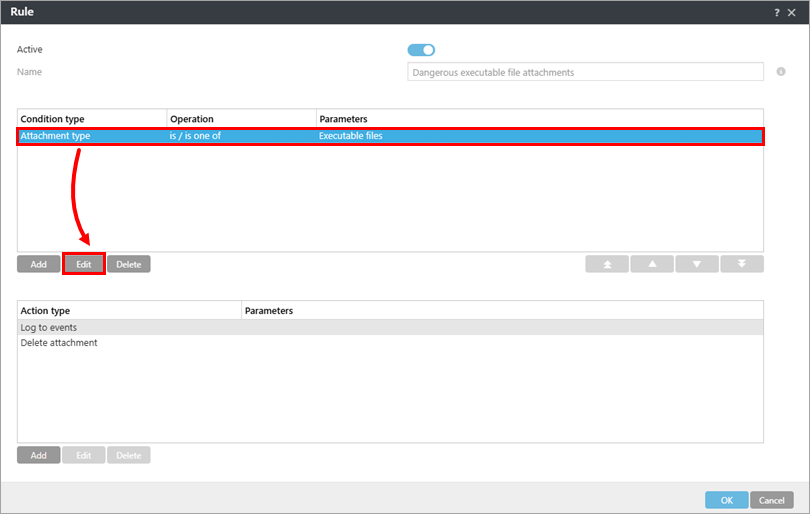

Markera posten under Villkorstyp och klicka på Redigera.

Bild 1-10 -

Klicka på plusikonen

för att expandera Executable files, markera kryssrutan bredvid varje filtyp som du vill tillåta i din systemmiljö (om du markerar kryssrutan avmarkeras objektet från att raderas av den åtgärdstyp som du valde i steg 10 ovan) och klicka på OK → OK.

för att expandera Executable files, markera kryssrutan bredvid varje filtyp som du vill tillåta i din systemmiljö (om du markerar kryssrutan avmarkeras objektet från att raderas av den åtgärdstyp som du valde i steg 10 ovan) och klicka på OK → OK.

Bild 1-11

Följande bilagor med körbara filer behandlas. Om din nätverksmiljö kräver att du använder något av dessa filformat kan du ändra vilka filformat som blockeras. De flesta företag kanske vill avmarkera filformaten .exe och .msi.

-

- Körbar Windows-fil (*.exe, *.dll,* .sys*, *.drv; *.ocx, *.scr)

- MS-DOS körbar (*.exe)

- ELF Exekverbart och länkbart format (t.ex. Linux) (*.elf)

- Adobe Flash (*.swf)

- Java Class Bytecode (*.class)

- Windows installationspaket (*.msi)

- Apple OS X Universal binär körbar fil

- Apple OS X Mach-O binär körbar fil

- Android-körbar fil (*.dex)

-

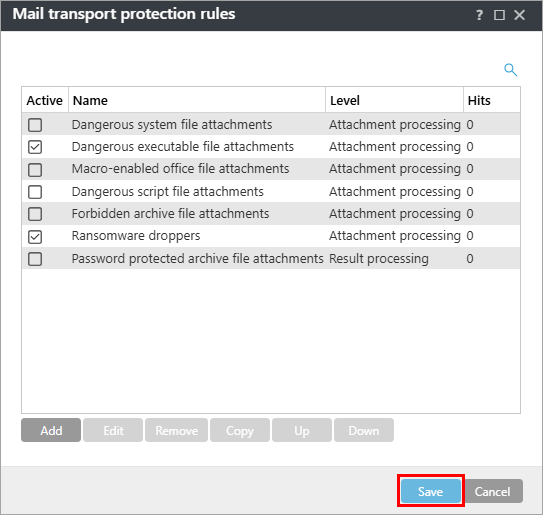

Klicka på Spara i fönstret Regler för transportskydd för e-post . Expandera Tilldela om du vill tilldela principen till en klient eller grupp, annars klickar du på Slutför i fönstret Ny princip - inställningar. Om du tilldelar dina policyinställningar kommer de att tillämpas på målgrupperna eller klientdatorerna när de checkar in i ESET PROTECT.

Bild 1-12

ESET Mail Security för användare av Microsoft Exchange Server:

Om du använder ESET Mail Security för Microsoft Exchange Server utan fjärrhantering klickar du på OK → OK.

Hämta och importera ESET PROTECT-policyn

ESET PROTECT-policyn för ESET Mail Security för Microsoft Exchange Server med ytterligare Antispam-inställningar för att skydda mot skadlig programvara för ransomware (filkodare) kan hämtas och importeras från länken nedan.

ESET PROTECT-policyn är endast tillgänglig för den senaste versionen av ESET-produkter. Kompatibilitet med tidigare versioner kan inte garanteras.

-

Ladda ner den extra ESET PROTECT-policyn för skydd mot ransomware.

-

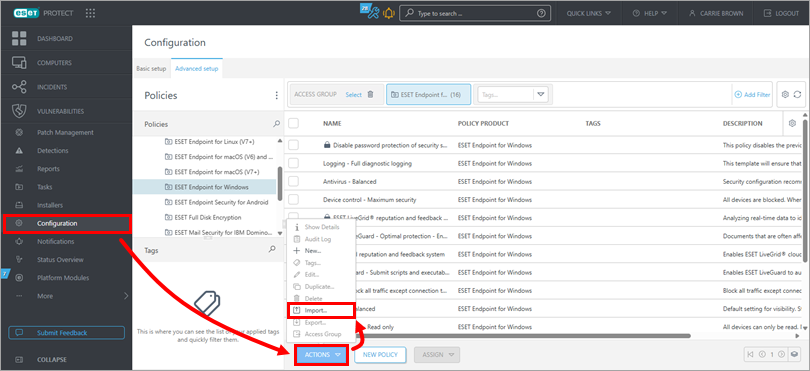

Öppna ESET PROTECT eller ESET PROTECT On-Prem. I huvudmenyn.

-

Klicka på Konfiguration → Åtgärder → Importera.

Bild 2-1 -

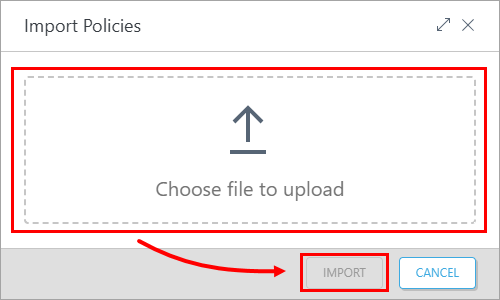

Klicka på Välj fil att ladda upp, välj den nedladdade policyn och klicka på Importera.

Bild 2-2 -

Tilldela policyn till en klient eller tilldela policyn till en grupp. Policyinställningarna kommer att tillämpas på målgrupperna eller klientdatorerna när de checkar in i ESET PROTECT.

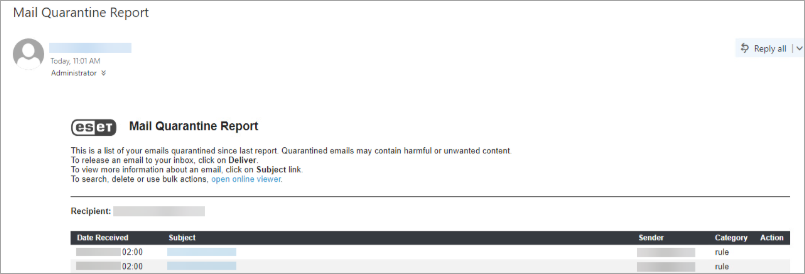

Exempel på filtrering av Ransomware-droppar

Följande är ett exempel på hur principen Ransomware dropper filtrerar en ransomware dropper, tillsammans med en motsvarande karantänrapport för e-post: