Click an image to open the ESET Knowledgebase article for anti-ransomware best practices and additional product configurations:

詳細

クリックして拡大

この種のアクティビティが識別されると、HIPS の自己防衛メカニズムが、問題のあるプログラムやプロセスが潜在的に有害なアクティビティを実行するのを阻止します。JavaScriptやその他のスクリプトの標準的な実行を禁止することで、ランサムウェアはダウンロードや実行ができなくなります。Windows システム上のランサムウェア・マルウェアをさらに防ぐには、HIPS を備えた最新の ESET ビジネス製品で以下のルールを作成するか、ESET PROTECT ポリシーを作成して適用します。

対策

本番システムで設定を調整しない

以下の設定は追加設定であり、セキュリティ環境に必要な具体的な設定は異なる場合があります。本番環境で使用する前に、テスト環境で各実装の設定をテストすることをお勧めします。

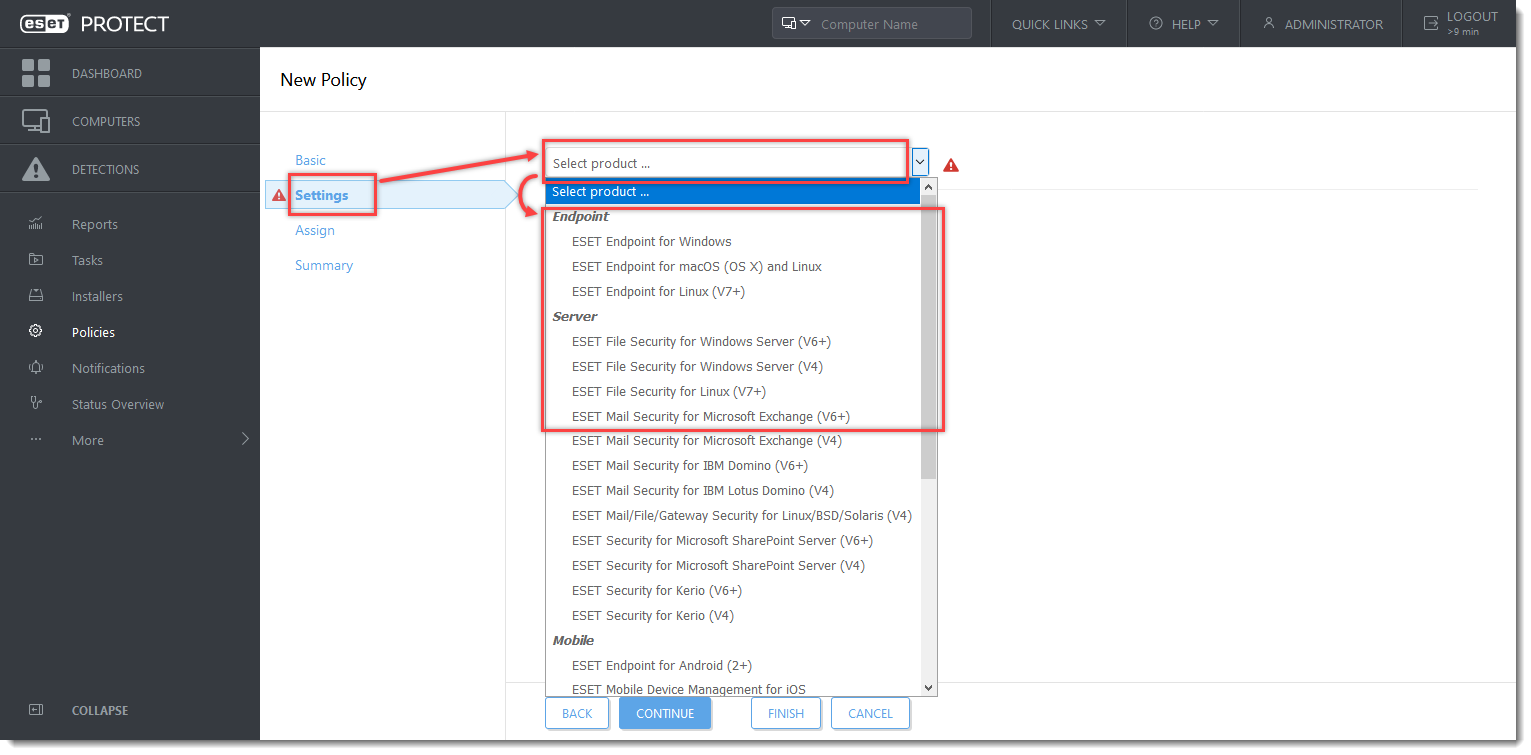

ESETのPROTECTまたはESETのPROTECT On-Premを開く .クイック リンク] ドロップダウン メニューで、[新しいポリシーを作成... ] をクリックします。リモート管理のないESETビジネス製品を使用している 場合は、ESETのWindows製品のメインプログラムウィンドウを開く し、F5 キーを押して詳細設定にアクセスします。ステップ3に進みます。設定] を クリックし、[製品の選択...] ドロップダウン メニューで、HIPS を使用する次の ESET ビジネス製品のいずれかを選択します:

ESET Endpoint for Windows 。ESET File Security for Windows Server (V6+) .ESET Mail Security for Microsoft Exchange(V6+)。

図 1-1 クリックすると新しいウィンドウで拡大表示されます。

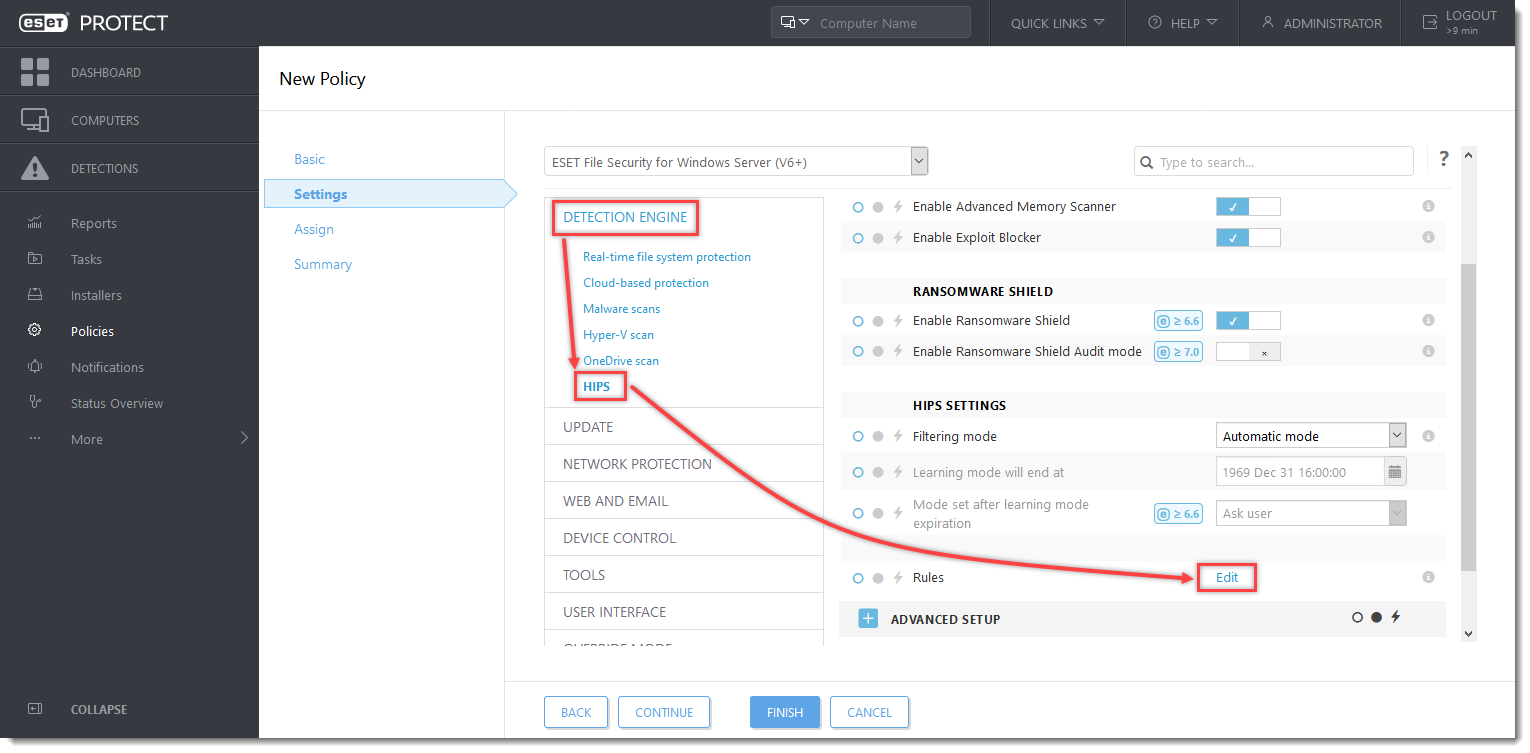

Detection Engine(ESET Mail Security for Microsoft Exchange Server のコンピュータ )→HIPS を クリックします。Rules 」の横にある「Edit 」をクリックする。

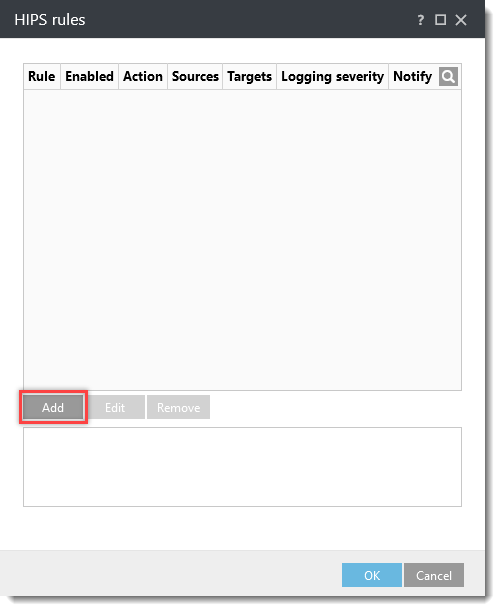

図 1-2 クリックすると新しいウィンドウで拡大表示されます。 オプション(I.~VII.)をクリックして、以下の各セクションを展開し、提案されたプロセスの HIPS ルールを作成する。

II.エクスプローラによって開始されるスクリプトプロセスの拒否

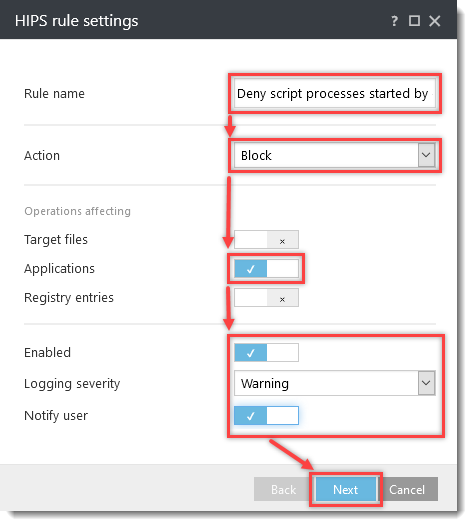

HIPS ルール ウィンドウで、[追加 ]をクリックする。

ルール名 ]フィールドに「Deny script processes started by explorer 」と入力します。

アクション] ドロップダウン メニューから[ブロック ]を選択します。

の横にあるトグルをクリックします:

ログの重要度] ドロップダウン メニューで[警告]を 選択し、[次へ]を クリッ クします。

図3-1

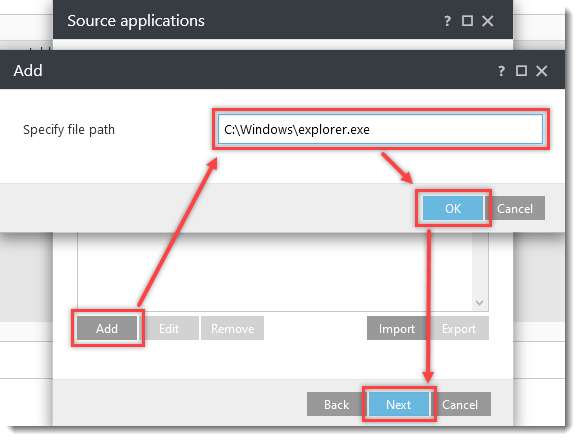

Source applications(ソース・アプリケーション )」ウィンドウで「Add(追加) 」をクリックし、 「Specify file path(ファイル・パスの指定 )」フィールドに「C:¥Windows¥explorer.exe」を 入力し、 「OK」 →「 Next(次へ) 」をクリックする。

図 3-2

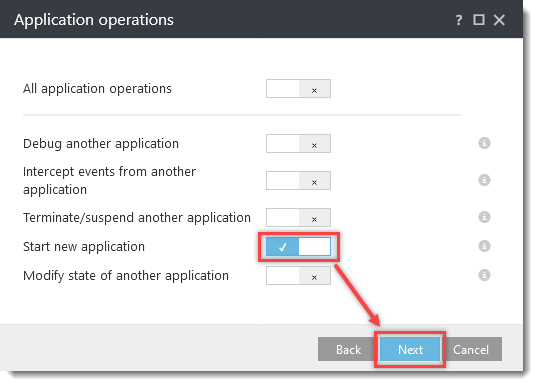

Application operations(アプリケーションの操作) ウィンドウで、Start new application(新しいアプリケー ションの開始 )の横のトグルをクリックして有効にし、Next(次へ )をクリックする。

図 3-3

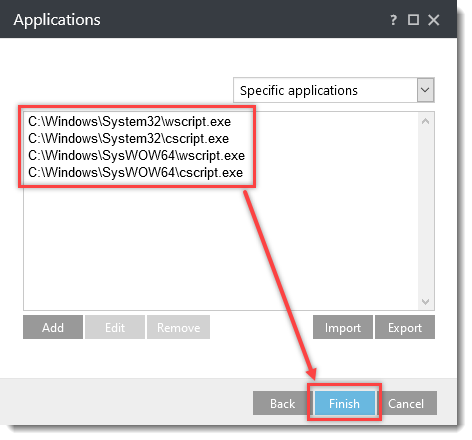

Applications(アプリケーション) ウィンドウで、Add(追加 )をクリックし、以下の名前を入力し、それぞれの後にOK → Addを クリックする:

C:⊖ WindowsSystem32⊖wscript.exeC:¦WindowsSystem32¦cscript.exeC:■WindowsSysWOW64■wscript.exeC:¦WindowsSysWOW64¦cscript.exe

Finishを クリックします。

図 3-4

HIPS ルール ウィンドウを開いたままにして、次のセクションに進む。

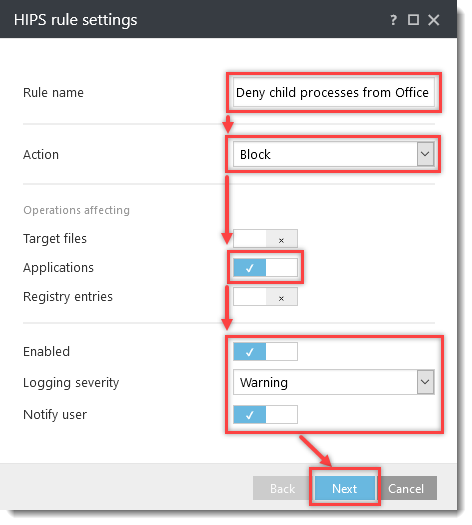

III.Office 2013/2016 プロセスからの子プロセスの拒否

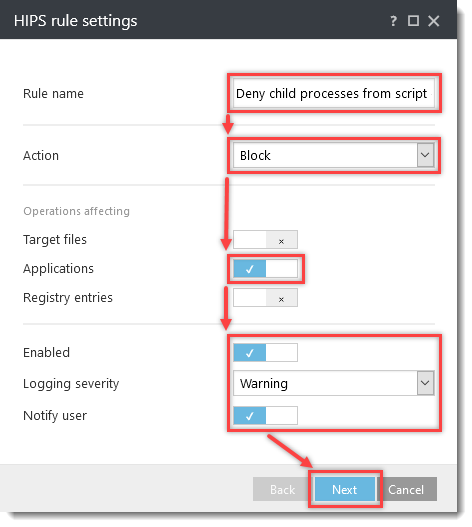

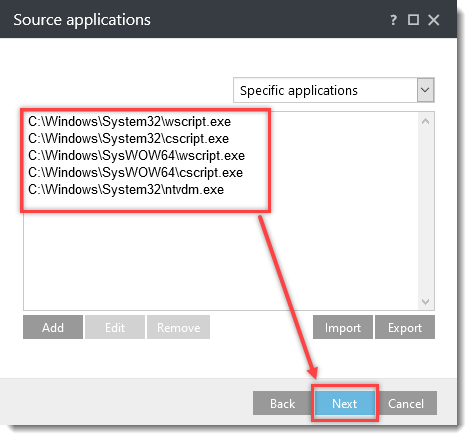

HIPS ルール ウィンドウで、[Add ] をクリックする。

ルール名 フィールドに「Deny child processes from Office 2013 processes 」と入力する。アクション] ドロップダウン メニューから [ブロック ] を選択します。これらの設定を有効にするには、[アプリケーション] 、[有効] 、[ユーザーに通知] の横にあるトグルをクリックします。ログの重要度 ] ドロップダウン メニューから [警告] を選択し、[次へ] をクリックします。

図4-1

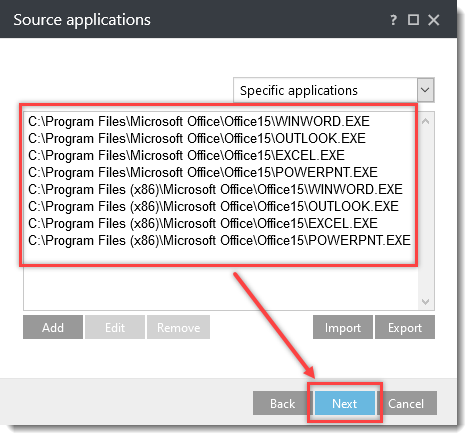

Source applications(ソース・アプリケーション )」ウィンドウで、「Add(追加) 」 をクリックして以下の名前を入力し、それぞれの後に「OK」 →「 Add 」をクリックする:

C:¥Program Files¥Microsoft Office¥Office¥WINWORD.EXEC:¥Program Files¥Microsoft Office¥Office15¥OUTLOOK.EXEC:¥Program Files¥Microsoft Office¥Office15¥EXCEL.EXEC:¥Program Files¥Microsoft Office¥Office15¥POWERPNT.EXEC:¥Program Files (x86)¥Microsoft Office¥Office¥WINWORD.EXEC:¥Program Files (x86)¥Microsoft Office¥Office¥OUTLOOK.EXEC:¥Program Files (x86)¥Microsoft Office¥Office¥EXCEL.EXEC:¥Program Files (x86)¥Microsoft Office¥Office¥POWERPNT.EXE

Next をクリックします。

図 4-2

Application operations ウィンドウで、Start new applicationの 横のトグルをクリックして有効にし、Nextを クリックする。

図 4-3

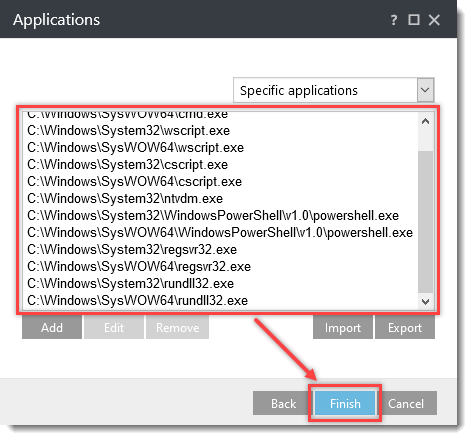

アプリケーション 」ウィンドウで「追加 」をクリックし、以下の名前を入力し、それぞれの後に「OK」 →「 追加 」をクリックする:

C:⊖WindowsSystem32⊖cmd.exeC:⊖WindowsSysWOW64⊖cmd.exeC:¥Windows¥System32¥Windowscript.exeC:⊖WindowsSysWOW64⊖wscript.exeC:¥Windows¥System32¥cscript.exeC:¥Windows¥SysWOW64¥cscript.exeC:¥Windows¥System32¥ntvdm.exeC:¥Windows¥System32¥WindowsPowerShell¥v1.0¥powershell.exeC:⊖WindowsSysWOW64⊖WindowsPowerShell⊖v1.0⊖powershell.exeC:¥Windows¥System32¥regsvr32.exeC:¥Windows¥SysWOW64¥regsvr32.exeC:¥Windows¥System32¥rundll32.exeC:■WindowsSysWOW64■rundll32.exe

Finish をクリックする。

図 4-4

上記と同じ手順を繰り返して、必要に応じて追加のOfficeバージョンを追加する。

2016 = Office16 (C:³ Files (x86)³³³Microsoft Office ³³³Root ³³³Office16 ³...)

2010 = Office14

HIPS ルール・ ウィンドウを開いたままにして、次のセクションに進む。

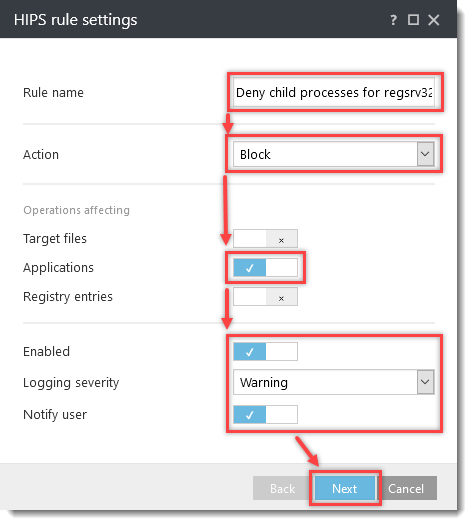

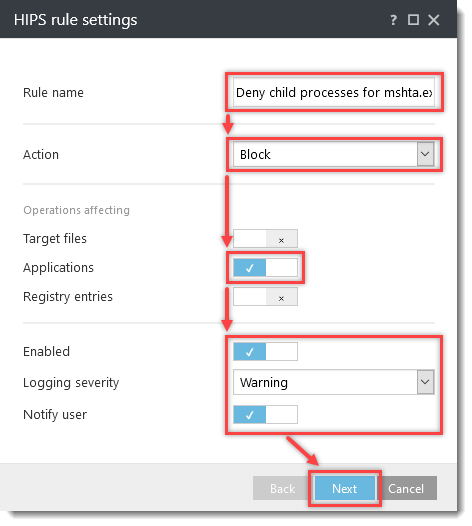

IV.regsrv32.exe の子プロセスを拒否する

HIPS ルール ウィンドウで、[追加 ]をクリックする。

ルール名 フィールドに「Deny child processes for regsrv32.exe 」と入力する。

アクション] ドロップダウンメニューから、[ブロック ]を選択します。

以下の設定の横にあるトグルをクリックして有効にします:

アプリケーション アプリケーション ユーザーへの通知

Logging severity ]ドロップダウンメニューから[Warning]を 選択し、[Next]を クリックします。

図 5-1

Source applications(ソース・アプリケーション )」ウィンドウで、「Add(追加) 」 をクリックして以下の名前を入力し、それぞれの後に「OK」 → 「Add 」をクリックする:

C:¥WindowsSystem32¥regsvr32.exeC:¥Windows¥SysWOW64¥regsvr32.exe

Next を クリックする。

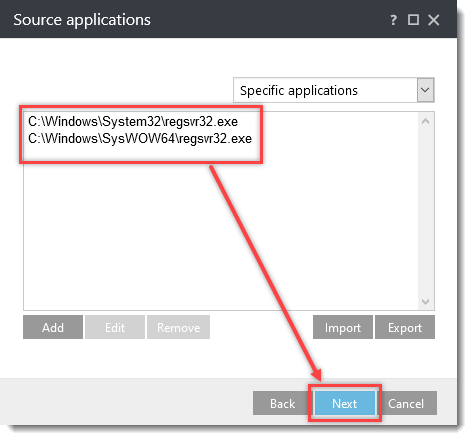

図 5-2

Application operations(アプリケーションの操作) ウィンドウで、Start new application(新しいアプリケー ションの開始 )の横のトグルをクリックして有効にし、Next(次へ )をクリックする。

図 5-3

Applications 」ウィンドウで「Add 」をクリックし、以下の名前を入力し、それぞれの後に「OK」 →「 Add 」をクリックする:

C:¥Windows¥System32¥cmd.exeC:■WindowsSysWOW64■cmd.exeC:¥Windows¥System32¥Windowscript.exeC:⊖WindowsSysWOW64⊖wscript.exeC:¥Windows¥System32¥cscript.exeC:¥Windows¥SysWOW64¥cscript.exeC:¥Windows¥System32¥ntvdm.exeC:¥Windows¥System32¥WindowsPowerShell¥v1.0¥powershell.exeC:¥Windows¥SysWOW64¥WindowsPowerShell¥v1.0¥powershell.exe

Finish をクリックする。

図 5-4

HIPSルール・ ウィンドウを開いたままにして、次のセクションに進む。

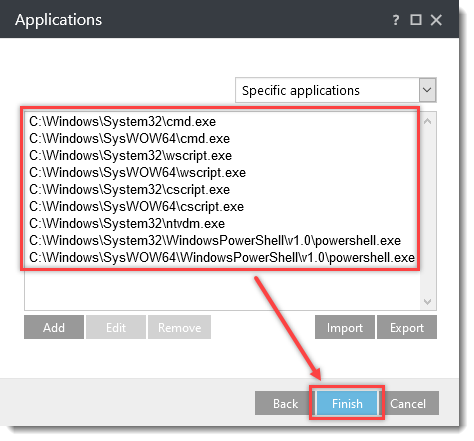

V.mshta.exe の子プロセスの拒否

HIPS ルール ウィンドウで、[追加 ]をクリックします。

ルール名 フィールドに「Deny child processes for mshta.exe 」と入力する。

アクション] ドロップダウン メニューから [ブロック ] を選択します。

次の設定の横にあるトグルをクリックして有効にします:

アプリケーション アプリケーション ユーザーへの通知

Logging severity ]ドロップダウンメニューから[Warning]を 選択し、[Next]を クリックします。

図 6-1

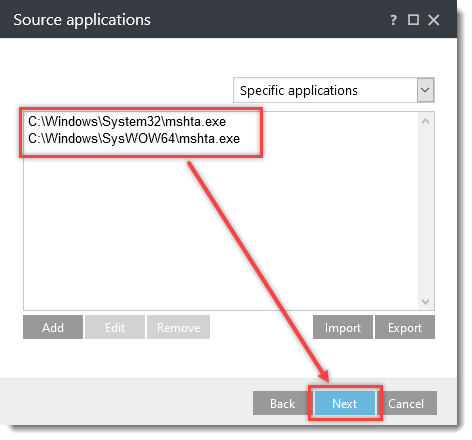

Source applications(ソース・アプリケーション )」ウィンドウで、「Add(追加) 」 をクリックして以下の名前を入力し、それぞれの後に「OK」 → 「Add 」をクリックする:

C:¥Windows¥System32¥mshta.exeC:■WindowsSysWOW64■mshta.exe

Next をクリックする。

図 6-2

Application operations(アプリケーション操作) ウィンドウで、Start new application(新規アプリケー ションの開始 )の横のトグルをクリックして有効にし、Next(次へ )をクリックする。

図 6-3

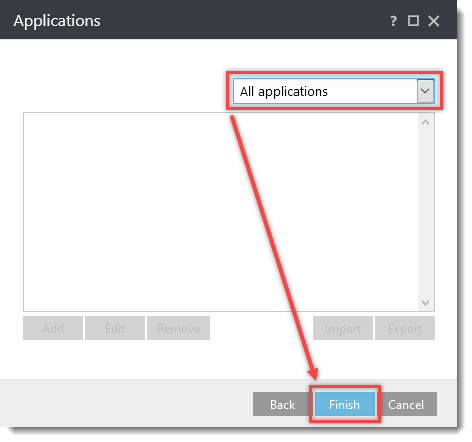

ドロップダウン・メニューから「All applications」を 選択し、「Finish 」をクリックする。

HIPSルール ウィンドウは開いたままにして、次のセクションに進む。

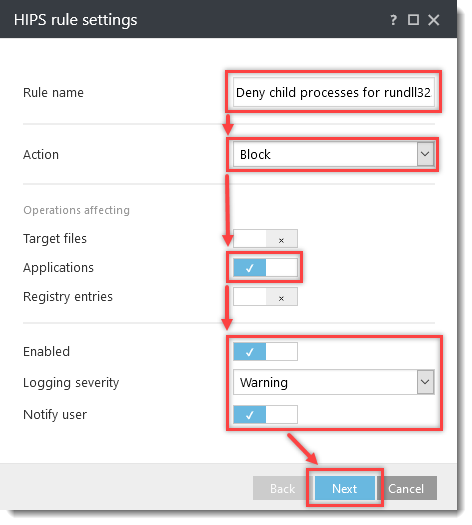

VI.rundll32.exe の子プロセスを拒否する。

HIPS ルール ウィンドウで、[追加 ]をクリックする。

ルール名 フィールドに「Deny child processes for rundll32.exe 」と入力します。

アクション] ドロップダウン メニューから、[ブロック ] を選択します。

次の設定の横にあるトグルをクリックして有効にします:

アプリケーション アプリケーション ユーザーへの通知

Logging severity] ドロップダウンメニューから[Warning]を 選択し、[Next]を クリックします。

図 7-1

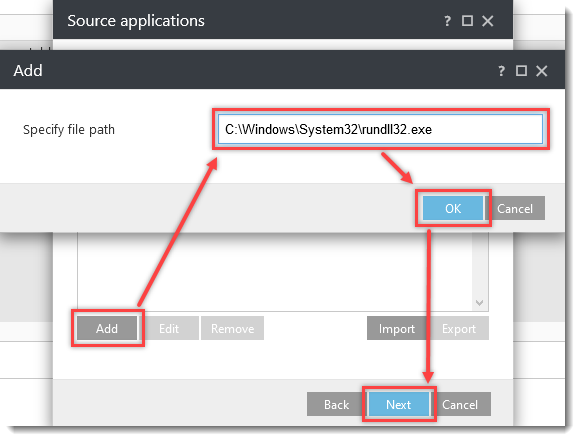

Source applications 」ウィンドウで「Add 」をクリックし、「Specify file path 」フィール ドに「C:㊟WindowsSystem32㊟rundll32.exe」を入力し、「OK」 →「 Next」を クリックする。

図 7-2

Application operations(アプリケーション操作) 」ウィンドウで、「Start new application(新規アプリケー ションの開始 )」の横のトグルをクリックして有効にし、「Next(次へ) 」をクリックする。

図 7-3

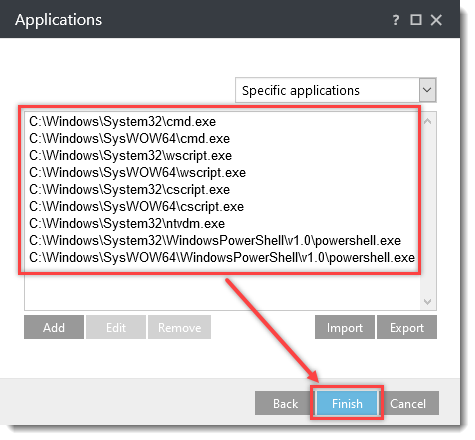

Applications 」ウィンドウで「Add 」をクリックし、以下の名前を入力し、それぞれの後に「OK 」 →「 Add 」をクリックする:

C:¥Windows¥System32¥cmd.exeC:■WindowsSysWOW64■cmd.exeC:¥Windows¥System32¥Windowscript.exeC:⊖WindowsSysWOW64⊖wscript.exeC:¥Windows¥System32¥cscript.exeC:¥Windows¥SysWOW64¥cscript.exeC:¥Windows¥System32¥ntvdm.exeC:¥Windows¥System32¥WindowsPowerShell¥v1.0¥powershell.exeC:¥Windows¥SysWOW64¥WindowsPowerShell¥v1.0¥powershell.exe

Finish をクリックする。

図 7-4

HIPSルール・ ウィンドウを開いたままにして、次のセクションに進む。

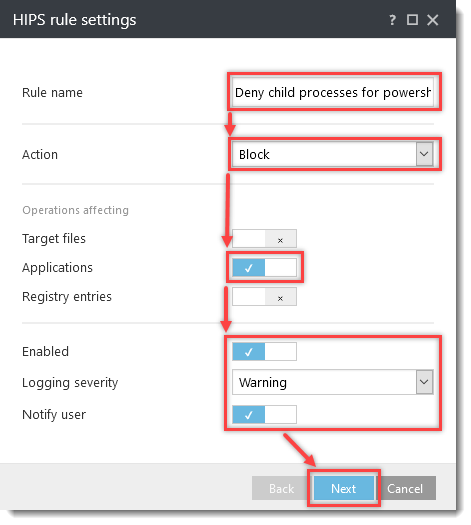

VII.powershell.exe の子プロセスの拒否

HIPS ルール ウィンドウで、「Add 」をクリックする。

ルール名 フィールドに「Deny child processes for powershell.exe 」と入力する。

アクション] ドロップダウンメニューから、[ブロック ]を選択します。

以下の設定の横にあるトグルをクリックして有効にします:

アプリケーション アプリケーション ユーザーへの通知

Logging severity ]ドロップダウンメニューから[Warning]を 選択し、[Next]を クリックします。

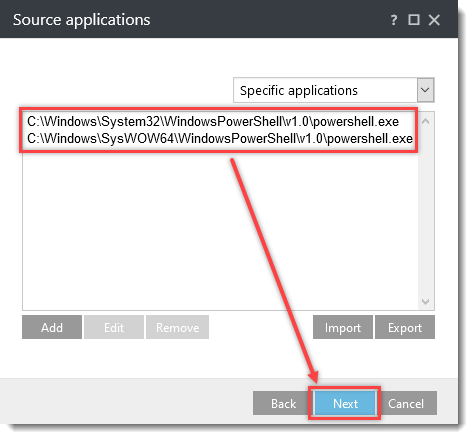

図 8-1

Source applications 」ウィンドウで、「Add 」をクリックして以下の名前を入力し、それぞれの後に「OK」 → 「Add 」をクリックする:

C:¥WindowsSystem32¥WindowsPowerShell¥v1.0¥powershell.exeC:■WindowsSysWOW64■WindowsPowerShell■v1.0■powershell.exe

Next をクリックする。

図 8-2

Application operations 」ウィンドウで、「Start new application 」の横のトグルをクリックして有効にし、 「Next 」をクリックする。

図 8-3

ドロップダウン・メニューから「All applications 」を選択し、「Finish 」をクリックする。

HIPS ルール ウィンドウで、[OK]を クリックする。ポリシーをクライアントまたはグループに割り当てる場合は、[割り当て]を 展開し、そうでない場合は、[新しいポリシー - 設定 ]画面で[完了 ]をクリックします。割り当てられた場合、ESET PROTECT または ESET PROTECT On-Prem にチェックインすると、ポリシー設定が対象のグループまたはクライアントコンピュータに適用されます。リモート管理のない ESET ビジネス製品を使用している 場合は、[OK] を 2 回クリックします。

ランサムウェア マルウェア(filecoder)から保護するための追加 HIPS 設定を備えた ESET ビジネス製品用の ESET PROTECT ポリシーは、以下のリンクからダウンロードしてインポートできます。ESET PROTECT ポリシーは、ESET 製品の最新バージョンでのみ 使用できます。それ以前のバージョンとの互換性は保証できません。

追加HIPS保護ESET PROTECTポリシーをダウンロードする:

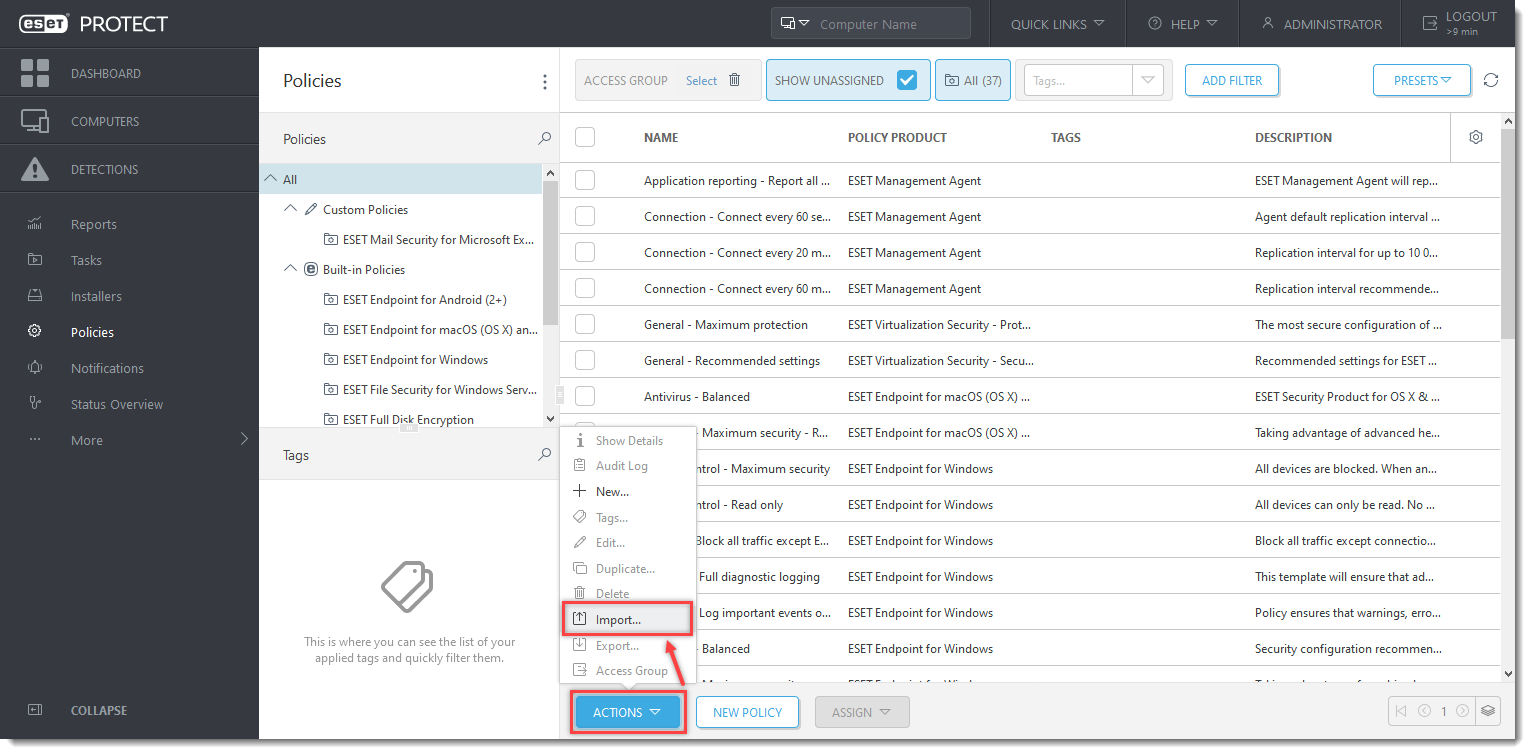

#ESET PROTECT または ESET PROTECT On-Prem を開く' target='_self'#@#.メインメニューでPolicies を クリックします。

Actions→ Import.. . をクリックします。

図 9-1

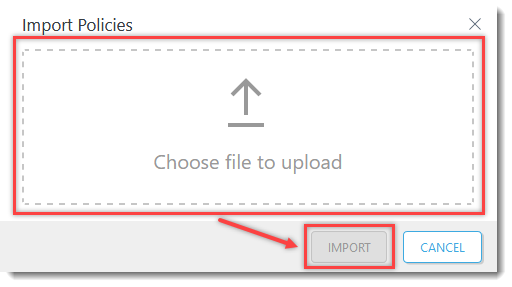

Choose file to upload(アップロードするファイルを選択) 」をクリックし、ダウンロードしたポリシーを選択し、「Import(インポート) 」をクリックする。

図 9-2

ポリシーをクライアントに割り当てるか 、ポリシーをグループに割り当てます 。ポリシー設定は、ESET PROTECT または ESET PROTECT On-Prem にチェックインすると、対象のグループまたはクライアント コンピュータに適用されます。