Problema

- El servidor DNS primario se ha modificado en su router

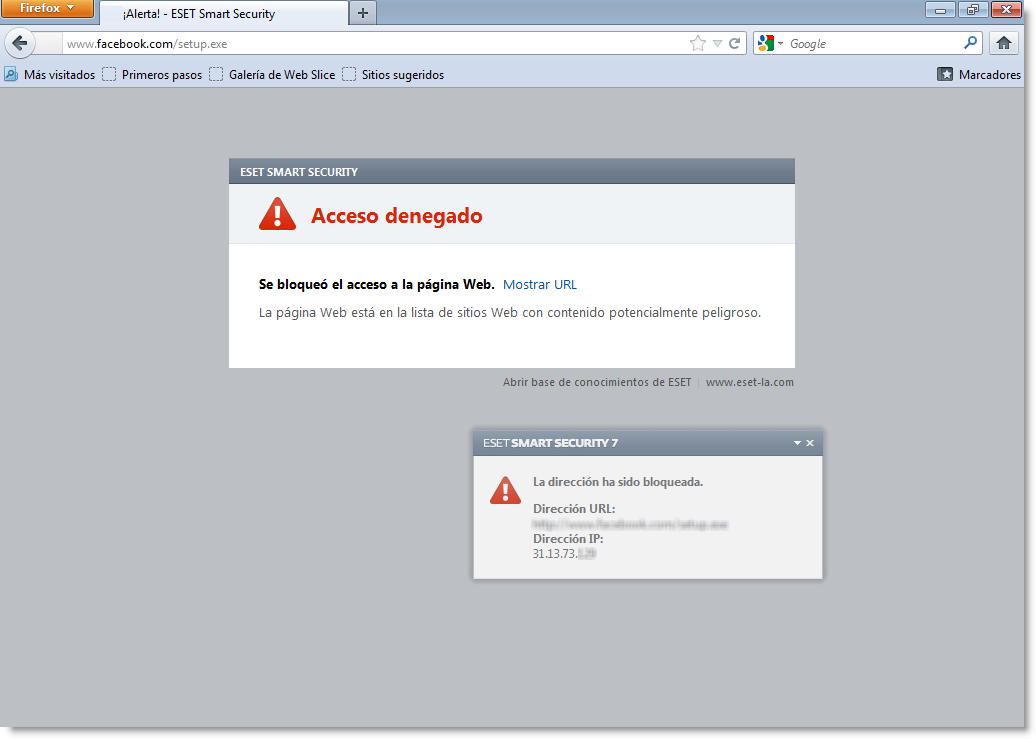

- Google o Facebook se encuentra siendo bloqueado por su producto ESET (Aparece la notificación La dirección ha sido bloqueada o Amenaza encontrada)

Figura 1-1

Haga clic sobre la imagen para ampliarla

- Su producto ESET detecta una de las siguientes amenazas: Win32/Sality, Win32/RBrute o Win32/Fareit

- Restringir la administración remota y acceder a la interfaz de administración web de su router

Detalles

Al momento de nuestra investigación, los siguientes routers han sido objetivos de Win32/RBrute.A:

- AirLive WT-2000ARM

- Routers Cisco coincidentes con “level_15_” en el campo de atributo HTTP

- D-Link DSL-2520U

- D-Link DSL-2542B

- D-Link DSL-2600U

- Edimax AR7084

- Huawei EchoLife

- TP-LINK

- TP-Link TD-8816

- TP-Link TD-8817

- TP-Link TD-8817 2.0

- TP-Link TD-8840T

- TP-Link TD-8840T 2.0

- TP-Link TD-W8101G

- TP-Link TD-W8151N

- TP-Link TD-W8901G

- TP-Link TD-W8901G 3.0

- TP-Link TD-W8901GB

- TP-Link TD-W8951ND

- TP-Link TD-W8961ND

- TP-Link TD-W8961ND

- ZTE ZXDSL 831CII

- ZTE ZXV10 W300

Solución

Win32/RBrute.A explora Internet en busca de páginas de administración de routers con el fin de modificar el servidor DNS primario. El falso servidor DNS redireccionará entonces a los usuarios hacia sitios web falsos que son parte de la operación Win32/Sality.

¿Cómo me protejo?

- Mantenga actualizada la base de datos de firmas de virus en su producto ESET — Los especialistas del Laboratorio de ESET analiza amenazas presentes en Internet diariamente y lanza actualizaciones regulares para mejorar continuamente el nivel de protección de sus usuarios. De modo predeterminado, su producto ESET actualiza la base de datos de firmas de virus varias veces al día. Tales actualizaciones permiten la detección veloz de amenazas emergentes, y mantienen su equipo protegido ante sitios y archivos descargados a los cuales podría ser redireccionado debido al envenenamiento de DNS.

- Deshabilite la administración remota — Utilizando esta funcionalidad usted puede permitir a un usuario configurar, actualizar y verificar el estado de su router de manera remota. Recomendamos que deshabilite la administración remota cuando no la esté utilizando para minimizar la exposición a ataques sobre su router desde fuera de su red local.

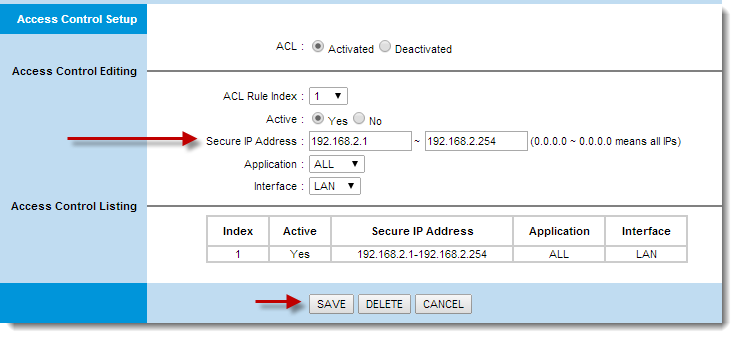

- Restrinja el acceso hacia la interfaz web de su router solamente para su LAN — Solo permita un rango de direcciones IP localizado en su LAN (local area network) para acceder a la interfaz web de su router. Por ejemplo, si su dirección IP es 192.168.2.25 y es heredada del servidor DHCP de su router, permite la subred/rango de direcciones IP desde 192.168.2.1 hasta 192.168.2.254 (la Figura 1-2 es un ejemplo de una página de administrador de router—su página podría diferir).

Figura 1-2

Haga clic sobre la imagen para ampliarla

Mi router se ha infectado. ¿Qué puedo hacer?

- Asegúrese de que la base de datos de firmas de virus y su producto ESET se encuentren actualizados.

- Regrese el router a los ajustes iniciales.

- Modifique la contraseña de su router.

- Asegúrese de que la administración remota de su router se encuentre deshabilitada.

- Restrinja el acceso WAN (Wide Area Network) hacia su router. Puede cumplir este requisito restringiendo las conexiones permitidas solo hacia aquellas propias de su LAN—verifique las instrucciones más arriba.

- Realice una exploración del equipo para verificar que su equipo no se encuentre infectado. ¿Cómo ejecuto un análisis en mi equipo?

Si el router que utiliza no utiliza tecnología de seguridad actual, podrá reducir el riesgo para su sistema adquiriendo uno más nuevo.

Para obtener mayor información al respecto, acceda a los siguientes posts creados por ESET:

Nuevo componente de Win32/Sality cambia el DNS primario del router

Se desarrolló el primer código malicioso que se propaga vía Wi-Fi

Vulnerabilidad en protocolo DNS podría redirigirte a sitios falsos