Problem

- Integriere ESET Secure Authentication mit OWA

- Best Practices für die Sicherung des Zugriffs auf Microsoft Exchange-Dienste

Lösung

Voraussetzungen

Die nachfolgenden Anweisungen erfordern folgende Voraussetzungen:

- Eine funktionierende OWA-Umgebung

- Zugriff auf ein Konto mit "Domain Administrator" Privilegien

- Eine gültige ESET Secure Authentication Lizenz

Weitere Informationen finden Sie in der ESET Secure Authentication (ESA) Setup Checkliste und dem ESET Secure Authentication Installationshandbuch.

Installation

-

Download der ESET Secure Authentication Installationsdatei.

- Auf dem System, das die OWA-Umgebung bereitstellt, führen Sie die Installationsdatei mit Admin-Rechten aus.

- Überprüfen Sie die Lizenzvereinbarung und klicken Sie auf I accept.

Abbildung 1-1

- Vergewissern Sie sich, dass alle Startup-Prüfungen Successful sind und klicken Sie dann auf Next.

Abbildung 1-2

- Wählen Sie die Komponenten aus, die Sie installieren möchten, und klicken Sie auf Next. Folgende Komponenten sind erforderlich:

- Management Tools

-

Authentication Server

- Microsoft Exchange Server 2013, 2010 or 2007

Abbildung 1-3

- Klicken Sie auf Close, wenn die Installation abgeschlossen ist.

Abbildung 1-4

Konfiguration

- Öffnen Sie die ESET Secure Authentication Management Console.

- Klicken Sie im linken Menü auf Ihren Windows Domain-Namen, geben Sie Ihre Lizenzdetails ein und klicken Sie dann auf Activate.

Abbildung 2-1

- Klicken Sie im linken Menü auf Basic Settings, geben Sie unter Mobile Application einen Tokennamen an und klicken Sie dann auf Save.

Abbildung 2-2

- Erweitern Sie den Abschnitt Web Application Protection und vergewissern Sie sich, dass sowohl Protect Outlook Web Access with 2FA als auch Protect Exchange Control Panel with 2FA ausgewählt sind.

Für eine verbesserte Sicherheit empfiehlt es sich, das Kontrollkästchen neben Users without 2FA enabled may still log in zu entfernen.

Abbildung 2-3

- Erweitern Sie IP Whitelisting und aktivieren Sie das Kontrollkästchen neben Allow access without 2FA from. Geben Sie die folgenden zwei Adressen (für IPv6 und IPv4) ein, um sicherzustellen, dass IT-Administratoren nicht vollständig aus dem System ausgesperrt werden können, wenn sie nicht in der Lage sind, MFA zu verwenden:

- ::1

- 127.0.0.1

- Stellen Sie sicher, dass die Whitelist für Outlook Web App und Exchange Control Panel aktiviert ist.

Abbildung 2-4

Nutzer registrieren

Um den Zugriff auf ESET Secure Authentication zu ermöglichen, müssen die Benutzer für eine der verfügbaren Token-Typen konfiguriert werden. Der einfachste Token-Typ ist SSMS-Based OTP. Um dieses Token zu aktivieren, stellen Sie sicher, dass alle Benutzer über eine Mobiltelefonnummer verfügen, die für ihr Konto konfiguriert ist (unter Verwendung der Windows Server-Option "Active Directory-Benutzer und -Computer").

Wenn alle Benutzer ihre Mobiltelefonnummer haben, folgen Sie den Anweisungen unten.

-

Klicken Sie auf die ESET Secure Authentication Registrierkarte.

- Aktivieren Sie die Checkbox SMS-based OTPs und klicken auf Apply.

Dieser Benutzer ist nun für die Verwendung von SMS-basierten OTPs konfiguriert. Wenn der Benutzer versucht, sich bei OWA anzumelden, fordert ESET Secure Authentication den OTP des Benutzers an.

Aktivierung von Push-Token auf Android-Mobilgeräten

Wenn Sie anstelle der SMS-basierten OTPs einen Push-Token verwenden möchten, folgen Sie den Anweisungen unten.

-

Klicken Sie auf die ESET Secure Authentication Registrierkarte.

- Aktivieren Sie die Checkbox Push und klicken auf Apply.

ESET Secure Authentication zeigt eine zufällig generierte Login-ID an und auf dem aktuell registrierten Gerät erhält der Benutzer eine Push-Benachrichtigung, die akzeptiert oder abgelehnt werden kann.

Exchange Dienste absichern

In diesem Abschnitt finden Sie einige Best Practices zur Absicherung.

Eine Standardinstallation von Microsoft Exchange Server stellt auch eine Reihe weiterer Dienste für das Internet bereit, einschließlich ActiveSync und Exchange Web Services (EWS). Forschung zeigt, dass einige dieser Dienste verwendet werden können, um MFA-Lösungen wie ESET Secure Authentication zu umgehen. Um dies zu verhindern, empfehlen wir Ihnen dringend, den Zugang zu diesen Diensten von außerhalb des Firmennetzes einzuschränken.

ActiveSync

Microsoft ActiveSync ermöglicht es Mobilgeräten, sich problemlos mit Microsoft Exchange zu verbinden. ESET Secure Authentication unterstützt Microsoft ActiveSync nicht und deshalb empfehlen wir Ihnen, den Zugriff auf diesen Service zu beschränken.

Wir empfehlen Ihnen, nur bestimmte Geräte (z.B. Firmentelefone) für die Verbindung über ActiveSync anzugeben. Dies kann über das Exchange Control Panel sowie die Exchange Management Shell erfolgen.

Exchange Dienste

Für alle öffentlich zugänglichen Dienste empfehlen wir Ihnen, den Zugriff auf folgende Dienste auf der Grundlage von IP-Adressen zu beschränken:

- Autodiscover

- EWS

- mapi

- Microsoft-Server-ActiveSync

- OAB

- PowerShell

- Rpc

- Um diese Einschränkungen festzulegen, öffnen Sie die OWA-Website im Internet Information Services (IIS) Manager und navigieren Sie zu IP-Adressen und Domain-Einschränkungen für jeden der oben aufgeführten Dienste.

-

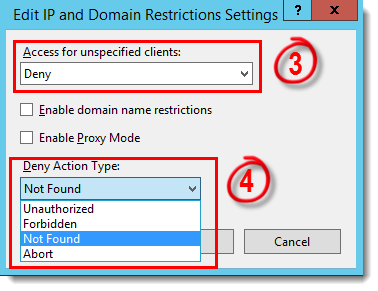

Im Fenster Actions klicken SIe auf Edit Feature Settings.

-

Wählen Sie im Drop-down-Menü Access for unspecified clients den Eintrag Deny aus.

-

Wählen Sie im Drop-down-Menü Deny Action Type den Eintrag Not Found aus.

Abbildung 5-1

- Klicken Sie auf Add Allow Entry und fügen Sie die folgenden Adressen im Feld Specific IP addresshinzu (um zu verhindern, dass das System selbst nicht auf bestimmte Ressourcen zugreifen kann, die es während des Betriebs benötigt):

- ::1

- 127.0.0.1

- Wiederholen Sie die Schritte 1-5 für alle Dienste.