問題

- ESET Secure Authentication と OWA の統合

- Microsoft Exchange サービスへのアクセスを保護するためのベストプラクティス

解決方法

前提条件

以下の手順には、以下の前提条件が必要です:

- 動作する OWA 環境

- ドメイン管理者」権限を持つアカウントへのアクセス

- 有効な ESET Secure Authentication ライセンス

詳細については、ESETセキュア認証(ESA)セットアップチェックリストおよびESETセキュア認証インストールマニュアルを参照してください。

インストール

-

ESET Secure Authentication インストーラファイルをダウンロードします。

-

OWA 環境を提供するシステム上で、管理者権限でインストーラ・ファイルを実行します。

-

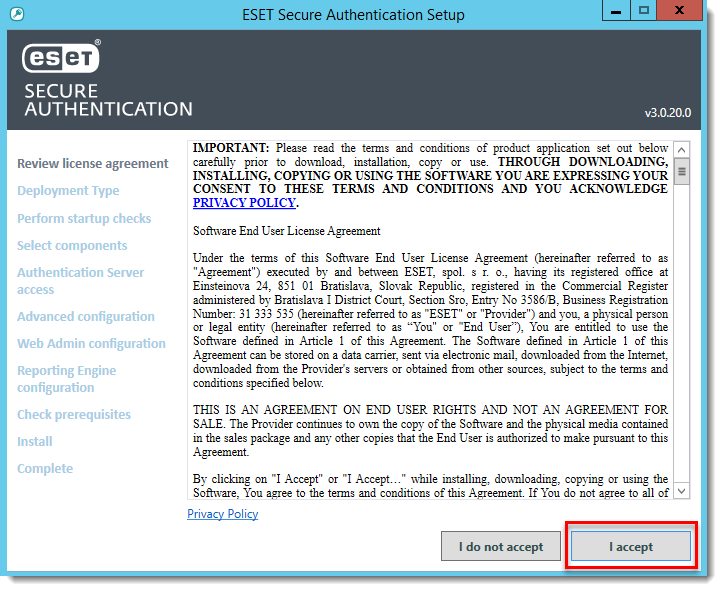

使用許諾契約書を確認し、「同意する」をクリックします。

図 1-1

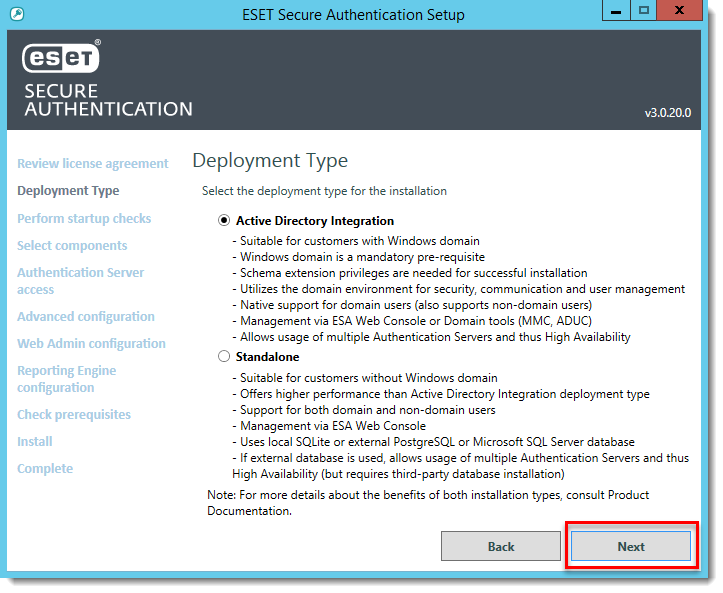

- インストールに適切な配置タイプを選択し、「 次へ」をクリックする。

図 1-2

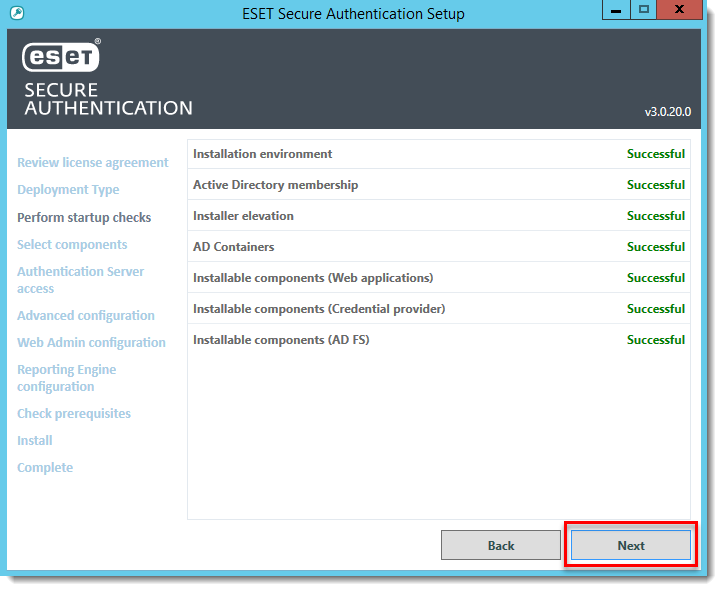

- すべての起動チェックが「Success(成功)」であることを確認してから、「Next(次へ)」をクリックします。

図1-3

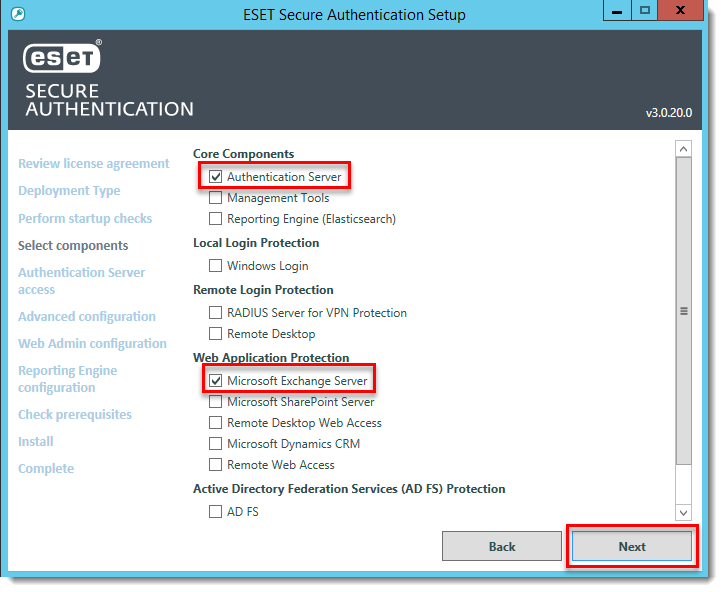

- インストールするコンポーネントを選択し、「Next」をクリックします。以下のコンポーネントが必要です:

- 認証サーバ

- Microsoft Exchange サーバー

- 認証サーバ

図 1-4

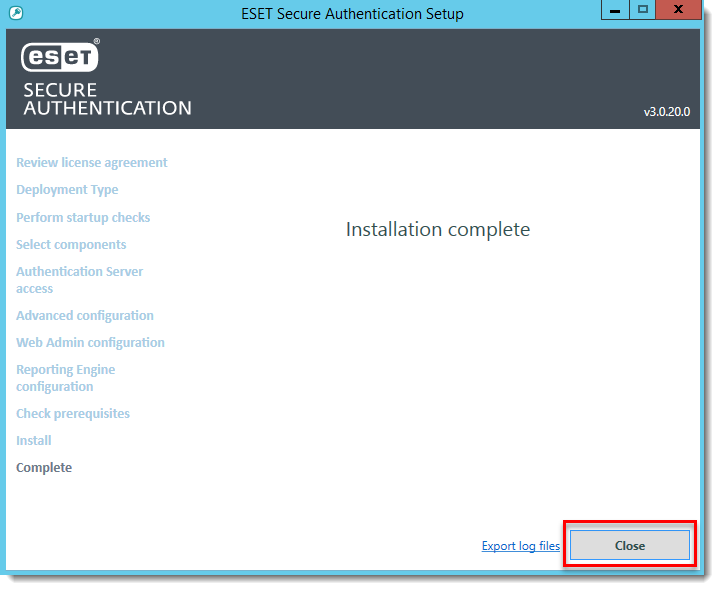

- インストールが完了したら、「Close 」をクリックする。

図 1-5

構成

- ESET Secure Authentication Web コンソールを開きます。

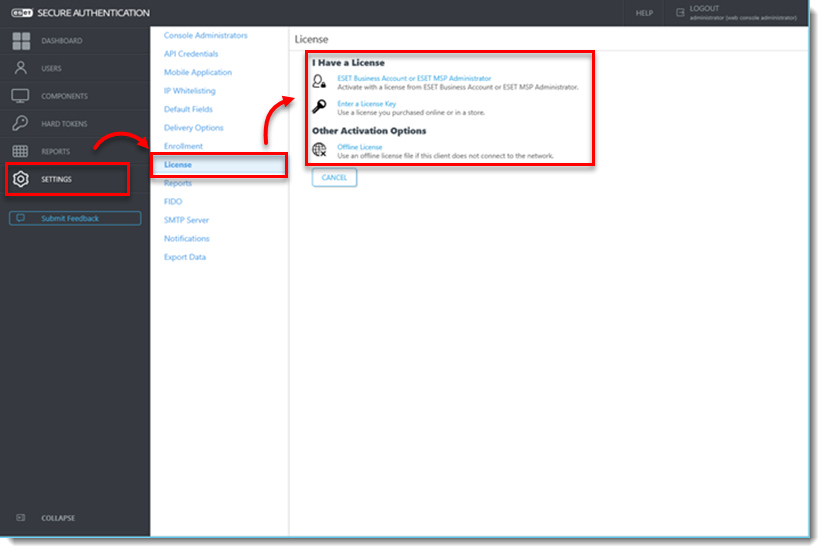

- 設定 ] > [ ライセンス] をクリックし、該当するライセンス タイプを選択します。

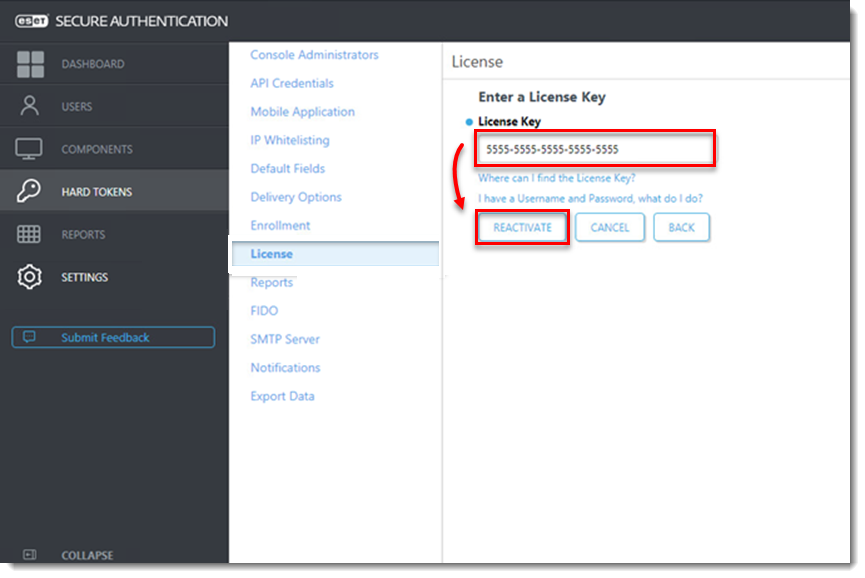

- ライセンス・キーを入力し、「Activate (またはReactivate)」をクリックします。

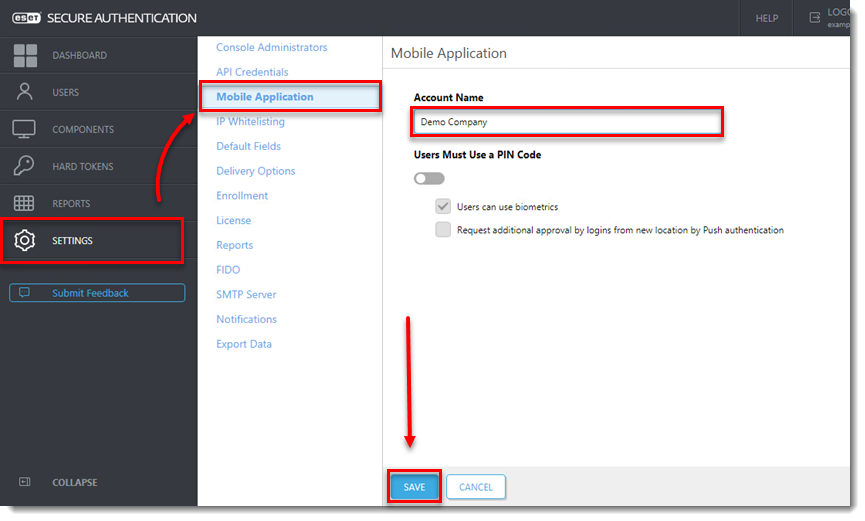

- 設定 > モバイル・アプリケーション」をクリックし、トークン名を指定して「保存」をクリックします。

図 2-3

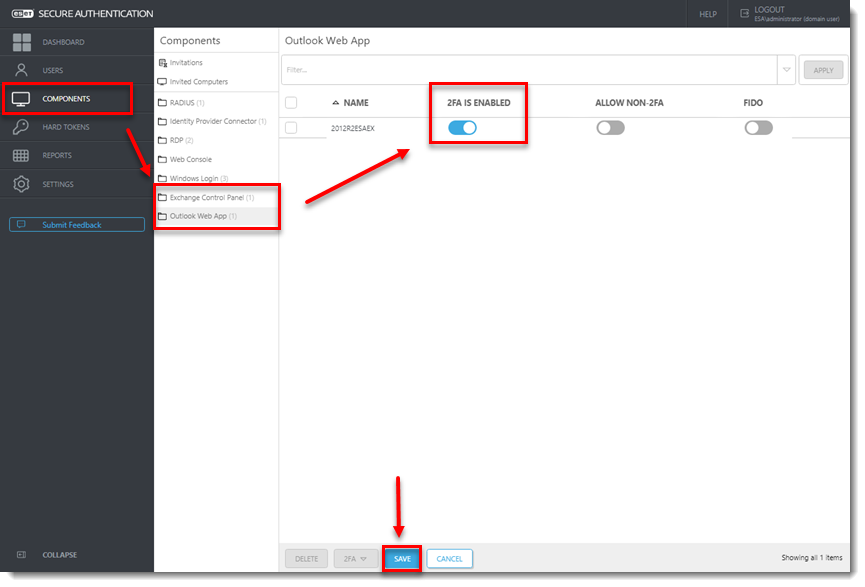

- Components]をクリックし、[2FA is enabled] の横にあるトグルがExchange Control PanelとOutlook Web App の両方で有効になっていることを確認する。

セキュリティを強化するには、Exchange コントロールパネルと Outlook Web App の両方で「Allow NON-2FA 」の横のチェックボックスの選択を外すことを推奨します。

図 2-4

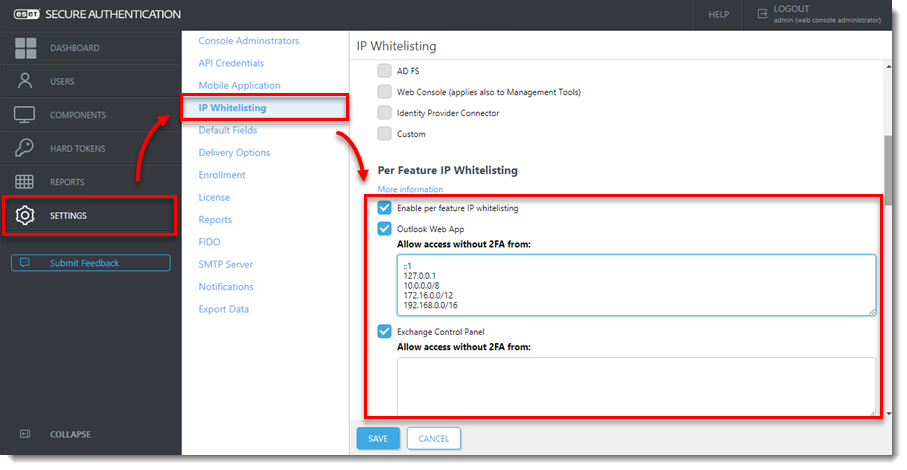

- 設定>IP ホワイトリスト 」をクリックし、「機能ごとに IP ホワイトリストを有効にする 」および「Outlook Web App」の横にあるチェックボックスを選択します。 IT 管理者が MFA を使用できない場合にシステムから完全にロックアウトされないように、次の 2 つのアドレス(IPv6 および IPv4 用)を入力します:

- ::1

- 127.0.0.1

- Exchange コントロールパネルの横にあるチェックボックスを選択して、有効にします。

図 2-5

ユーザーの登録

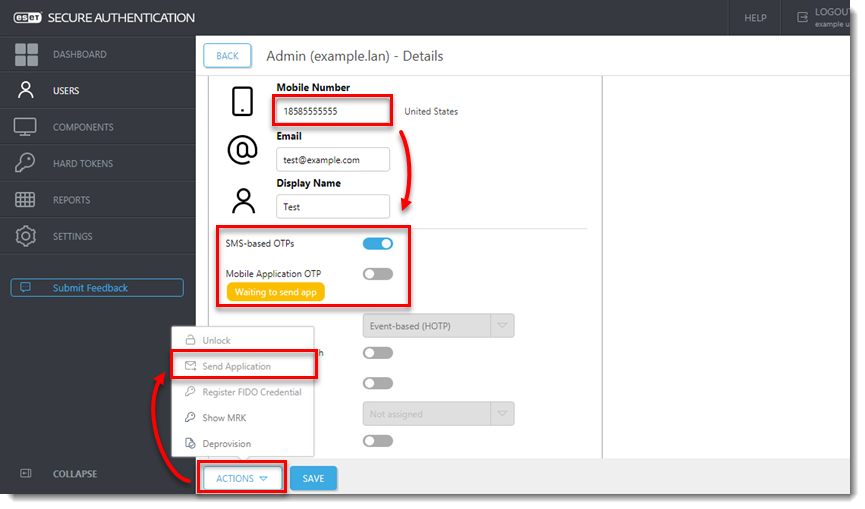

ESET Secure Authentication へのアクセスを許可するには、利用可能なトークンタイプの 1 つにユーザを構成する必要があります。最も基本的なトークンタ イプはSMS ベースの OTP です。このトークンを有効にするには、すべてのユーザのアカウントに携帯電話番号が構成されていることを確認します。

すべてのユーザーに携帯電話番号が設定されている場合は、以下の手順に従ってください。

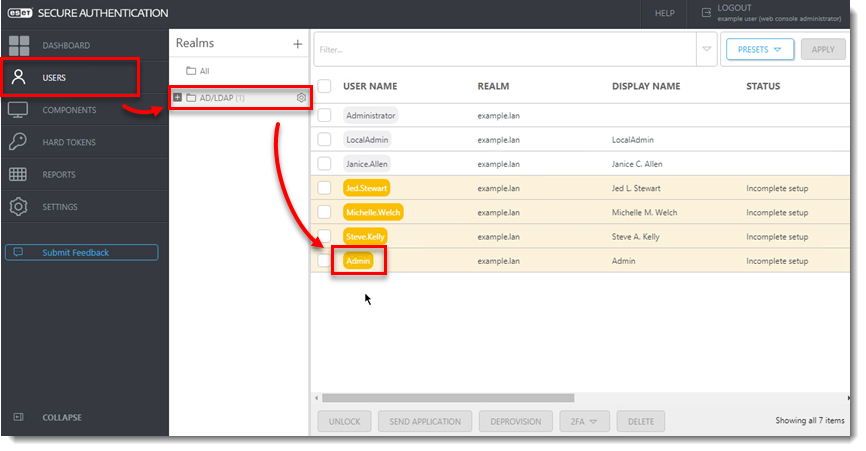

- ユーザー」をクリックし、該当するレルムを選択します。

- 登録したいユーザー名をクリックします。

図 3-1

- 有効な電話番号が入力されていることを確認し、送信するトークン・タイプの横のトグルをクリックして有効にし、「Actions」をクリックして「Send Application」を選択します。

図3-2

これで、このユーザーは割り当てられた OTP を使用するように構成されました。ユーザが OWA にログインしようとすると、ESET Secure Authentication はユーザの OTP を要求します。

Android モバイルデバイスでプッシュトークンを有効にする

SMS ベースの OTP の代わりにプッシュトークンを使用する場合は、以下の手順に従ってください。

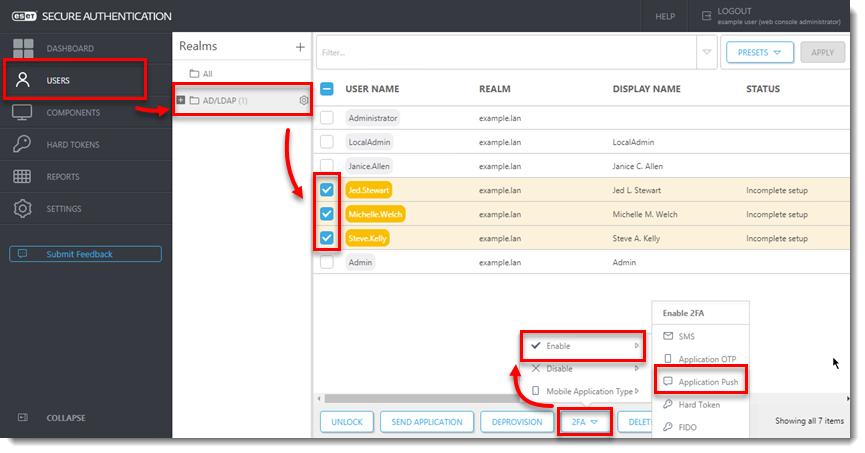

- ユーザー」をクリックし、該当するレルムを選択します。

- プッシュトークンを有効にする各ユーザ名の横にあるチェックボックスを選択します。

- 2FA] をクリックし、[Enable ] > [ Application Push] を選択します。

図4-1

ESET Secure Authentication はランダムに生成されたログイン ID を表示し、現在登録されているデバ イス上で、ユーザは認証の試行を承認 するか拒否 するかを尋ねるプッシュ通知を受け取る。

Exchange サービスの強化

このセクションでは、セキュリティのベストプラクティスについて説明します。

デフォルトでインストールされている Microsoft Exchange Server は、ActiveSync や Exchange Web Services(EWS)を含む、その他多くのサービスをインターネットに提供します。調査によると、これらのサービスの一部は、ESET Secure Authentication などの MFA ソリューションをバイパスするために使用できることが分かっています。これを防ぐため、社内ネットワーク外からこれらのサービスへのアクセスを制限することを強くお勧めします。

ActiveSync

Microsoft ActiveSync を使用すると、モバイルデバイスを Microsoft Exchange に簡単に接続できます。ESET Secure Authentication は Microsoft ActiveSync をサポートしていないため、このサービスへのアク セスを制限することをお勧めします。

ActiveSync 経由で接続するデバイスは、特定のデバイス(会社の電話など)に限定することをお勧めします。これは、Exchange コントロールパネルやExchange 管理シェルで行うことができます。

Exchange サービス

一般に公開されているすべてのサービスについて、IP アドレスに基づいて以下のサービスへのアクセスを制 限することをお勧めします:

- 自動検出

- 自動検出

- マピ

- Microsoft-Server-ActiveSync

- OAB

- パワーシェル

- Rpc

- これらの制限を設定するには、インターネットインフォメーションサービス(IIS)マネージャでOWAウェブサイトを開き、上記の各サービスのIPアドレスとドメインの制限に移動します。

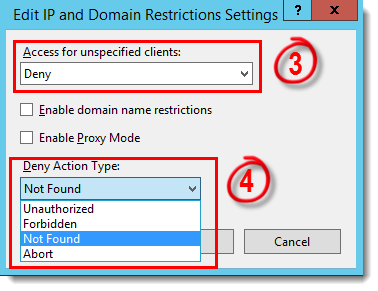

- Actions(アクション) ウィンドウで、Edit Feature Settings(機能設定の編集)をクリックします。

- 不特定のクライアントへのアクセス]ドロップダウンメニューから、[拒否]を選択します。

- 拒否アクションタイプ ]ドロップダウンメニューから、[見つかりませんでした]を選択します。

図 5-1

-

許可エントリの追加]をクリックし、[特定の IP アドレス]フィールドに以下のアドレスを追加します(シス テム自体が運用中に必要となる可能性のある特定のリソースにアクセスできないようにするため):

- ::1

- 127.0.0.1

-

すべてのサービスについて、ステップ1~5を繰り返します。