問題

- Jamf Pro を使用して ESET Endpoint 製品 for macOS を展開する

- Jamf Pro を使用して ESET Endpoint Security for macOS バージョン 8 にアップグレードした後の問題のトラブルシューティング

解決方法

以下の手順に従って、Jamf Proを使用してESET Endpoint Security for macOSを展開し、ESET PROTECTを使用して管理します。

I.システム拡張、PPPC、VPN、およびコンテンツフィルタプロファイルの構成

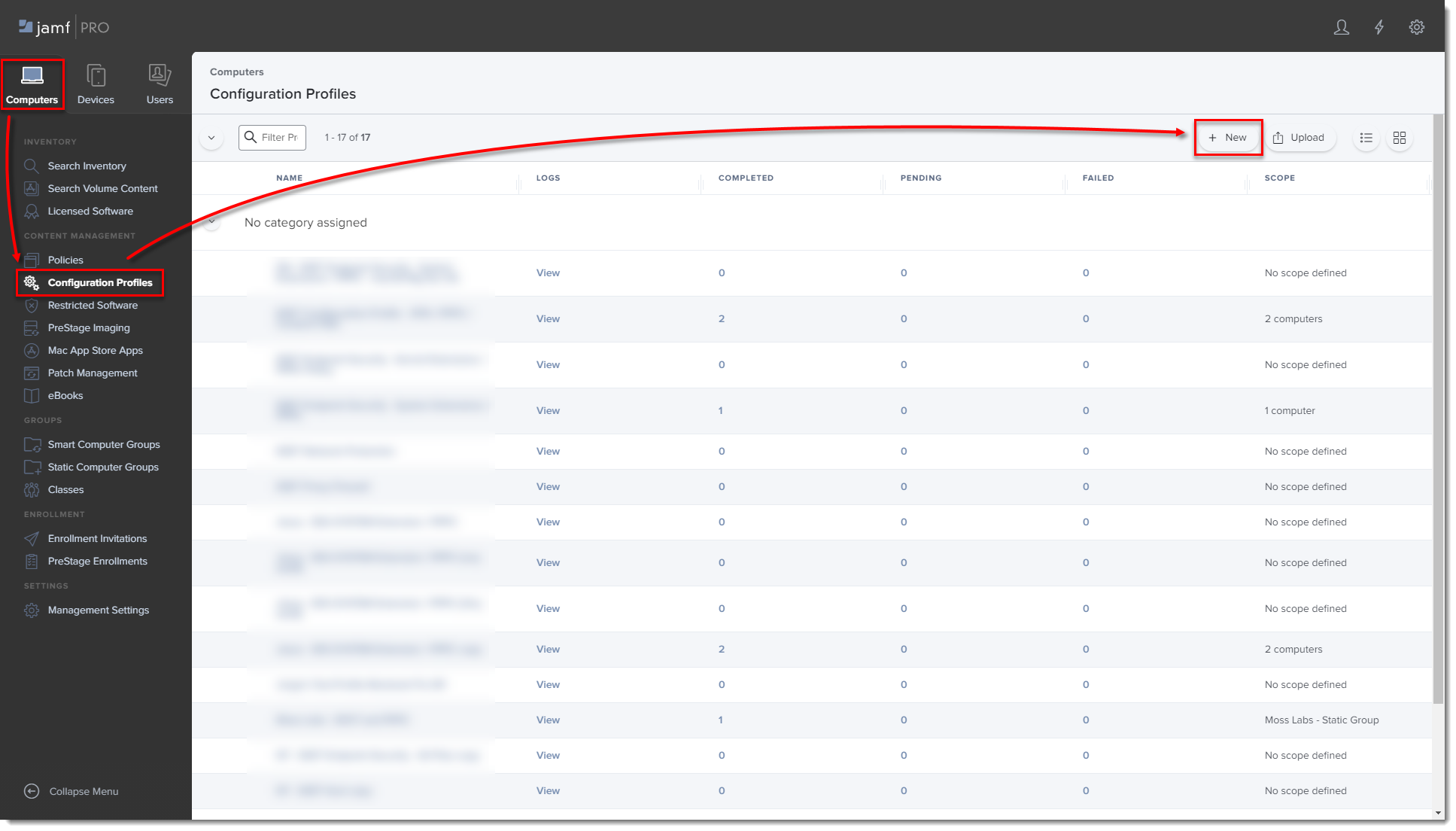

- Jamf Proを開き、[コンピューター]→[構成プロファイル]をクリックして、システム拡張、PPPC、VPN、およびコンテンツフィルターの承認を設定し、[新規]をクリックして新しい構成プロファイルを追加します(1つの構成プロファイルにすべての設定を含めることができます)。

図 1-1

クリックすると新しいウィンドウで拡大表示されます。

-

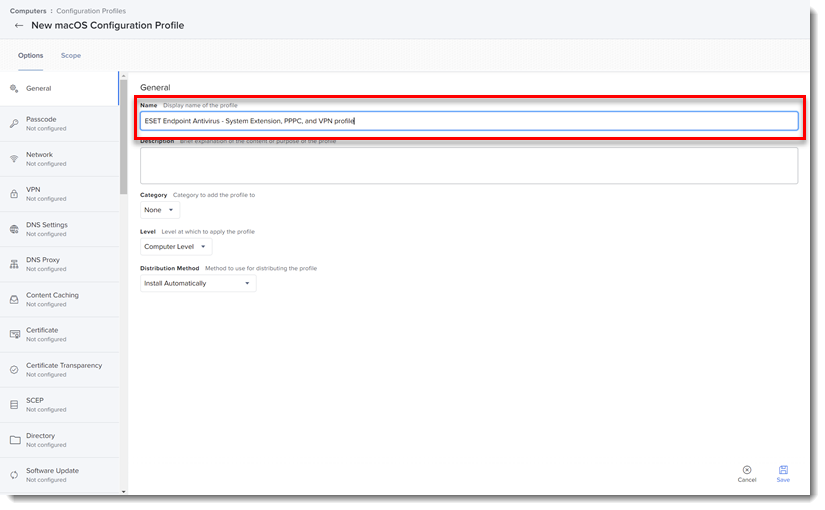

プロファイルの 名前を入力します。

図1-2

-

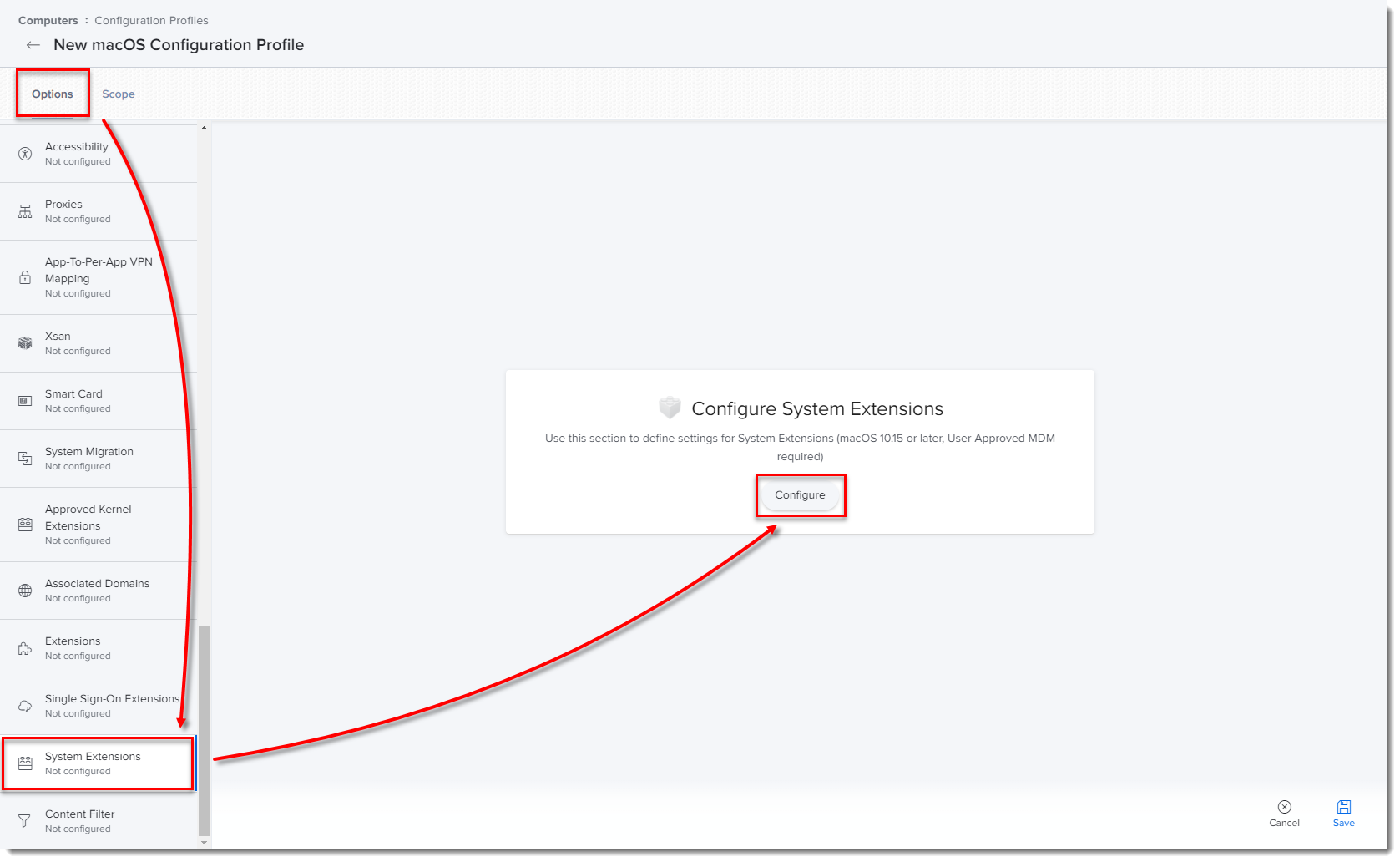

Options(オプション)」タブで、「System Extensions(システム拡張)」→「Configure(構成)」をクリックします。

図 1-3

クリックすると新しいウィンドウで拡大表示されます。 -

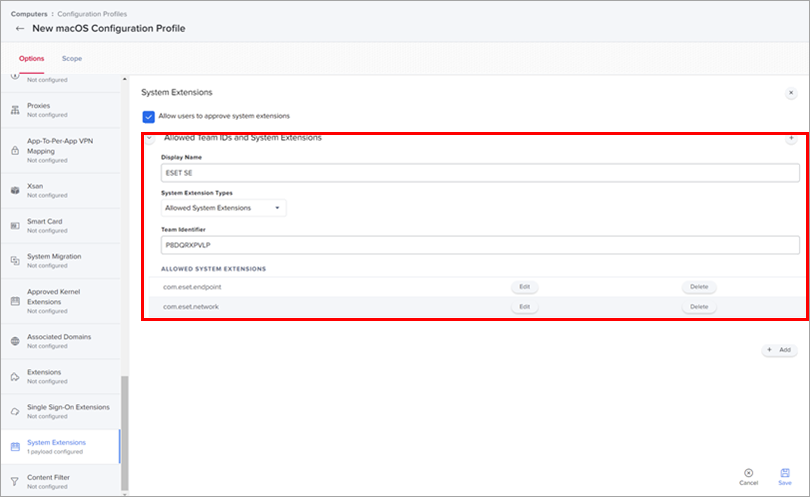

Allowed TEAM IDs and System Extensions(許可されたチームIDとシステム拡張)」セクションで、以下の情報を入力します:

- 表示名表示名: ESET SE [任意の名前を選択できます。]

- システム拡張タイプ:許可されるシステム拡張子

- チーム識別子:P8DQRXPVLP

- 許可されるシステム拡張子

com.eset.endpoint

com.eset.network

com.eset.firewall

com.eset.devices

図 1-4

クリックすると新しいウィンドウで拡大表示されます -

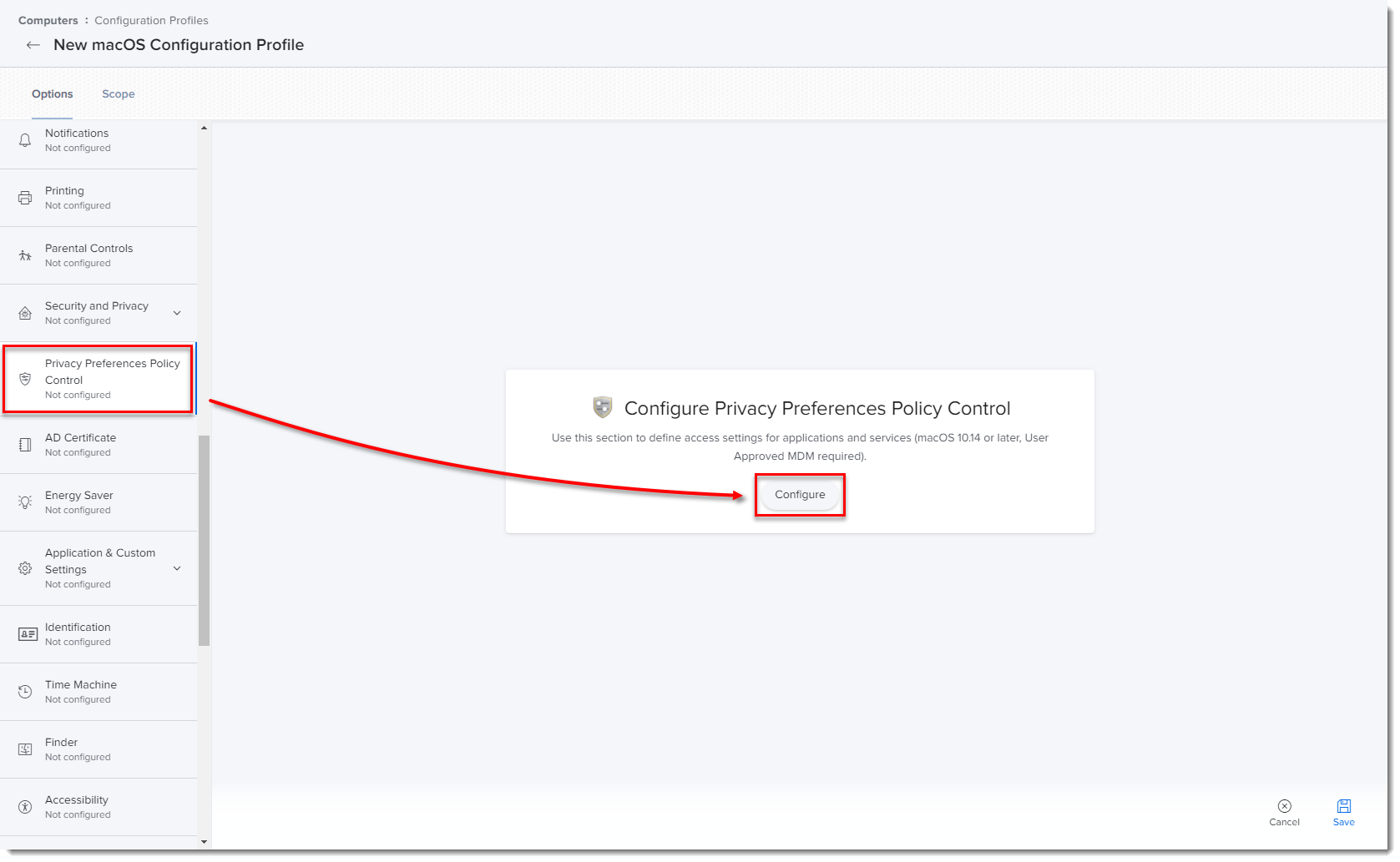

オプション]タブで、[プライバシー設定ポリシーコントロール]→ [設定]をクリックします。

図 1-5

クリックすると新しいウィンドウで拡大表示されます。

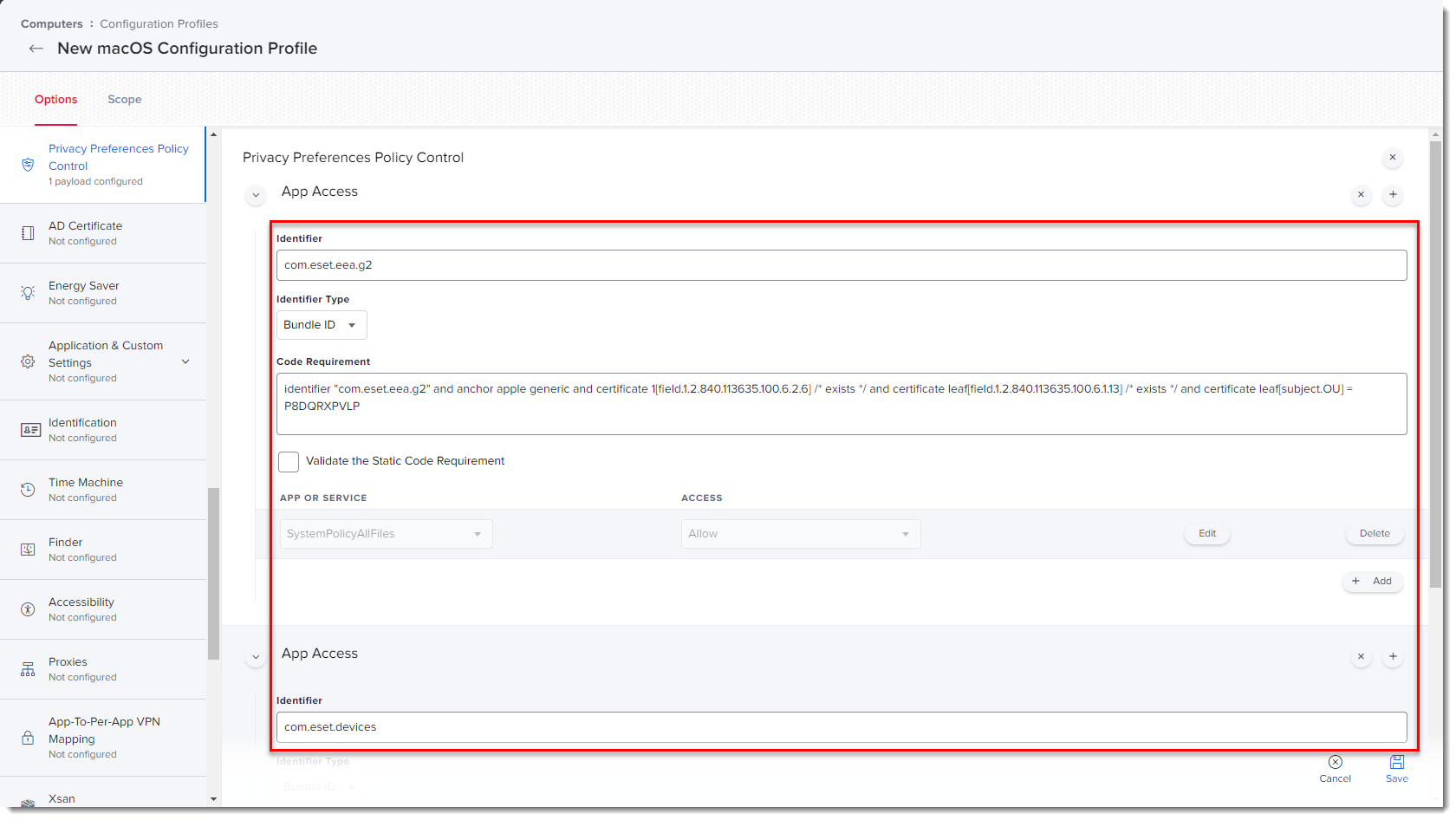

該当する ESET 製品の以下の情報を追加します:

ESET エンドポイントセキュリティ for macOS

- 主な製品識別子 EES:

- 識別子:com.eset.ees.g2

- 識別子の種類バンドル ID

- コード要件:

識別子「com.eset.ees.g2」、アンカー apple generic、証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */、証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */、証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

- リアルタイム識別子

- 識別子:com.eset.endpoint

- 識別子の種類バンドル ID

- コード要件:

識別子「com.eset.endpoint」、アンカー apple generic、証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */、証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */、証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

- ネットワーク識別子

- 識別子: com.eset.network

- 識別子の種類バンドル ID

- コード要件:

識別子 "com.eset.network "およびアンカー apple generic および証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在する */ および証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在する */ および証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

- ファイアウォールの識別子

- 識別子: com.eset.firewall

- 識別子の種類バンドル ID

- コード要件:

識別子 "com.eset.firewall "およびアンカー apple generic および証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */ および証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */ および証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

- アンインストーラの識別子

- 識別子: com.eset.Uninstaller

- 識別子の種類バンドル ID

- コード要件:

識別子「com.eset.app.Uninstaller」およびアンカー apple generic および証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在する */ および証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在する */ および証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

クリックすると新しいウィンドウで拡大表示されます。

-

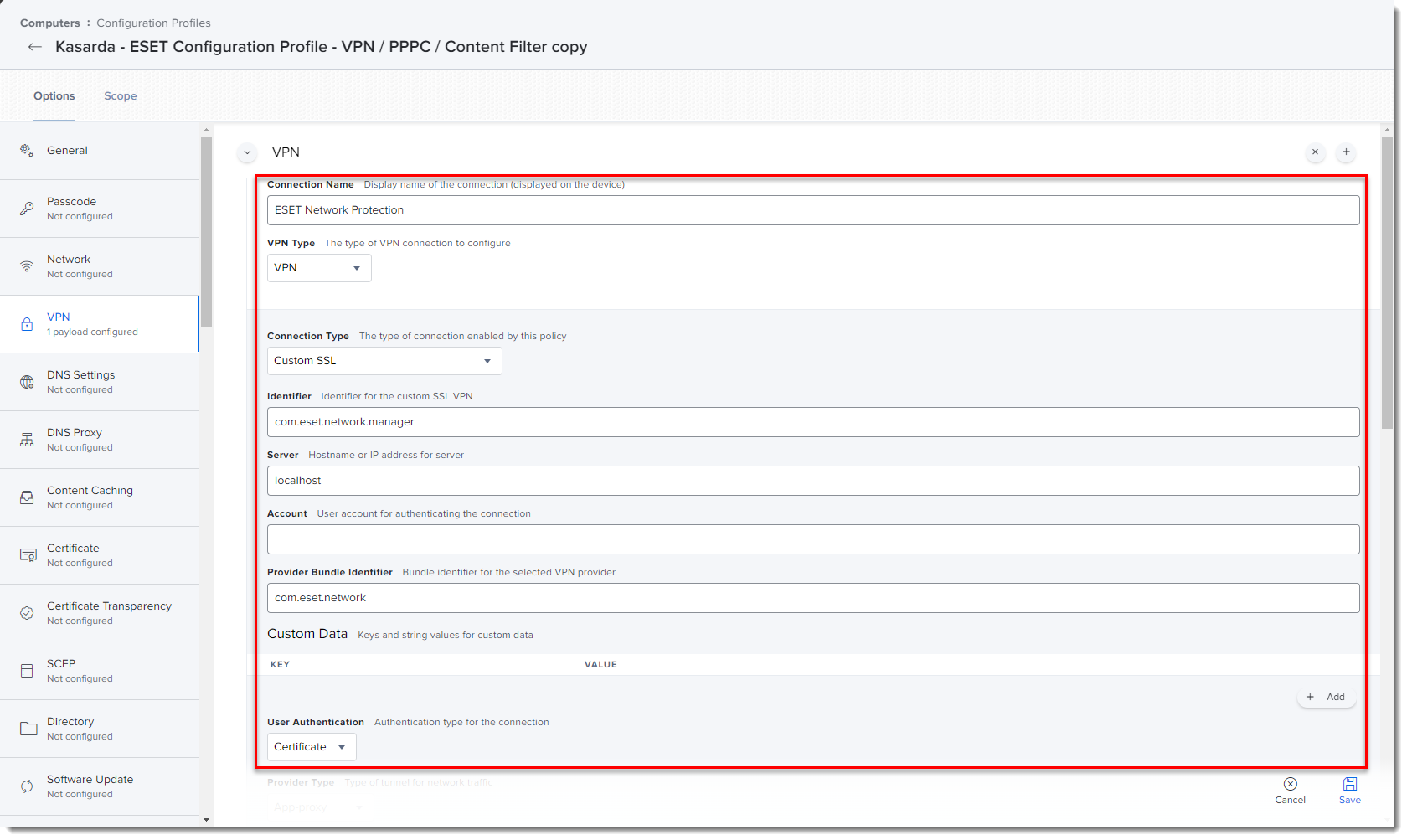

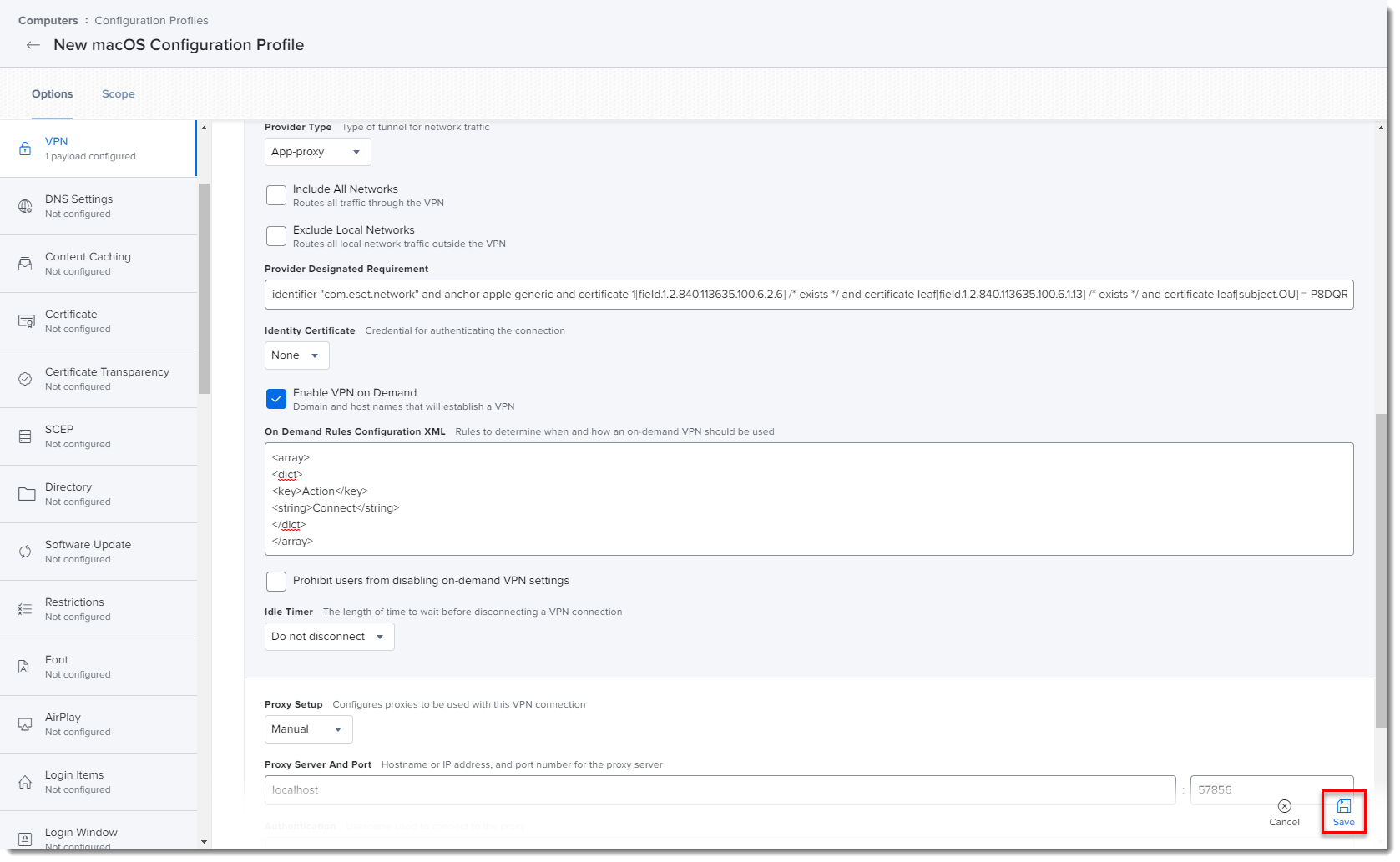

オプション」タブで、「VPN」 → 「構成」をクリックします。

-

以下の設定で、ESET Web and Email Protection の構成プロファイルを作成します:

- 名前: 例: ESET Web&Email Protection

- レベルコンピュータのレベル

- 配布方法: 通常は自動インストール

- VPNタイプVPN

- 接続タイプ:VPNカスタムSSL

- 識別子:com.eset.network.manager

- サーバー: localhost

- プロバイダーバンドル識別子: com.eset.network

- ユーザー認証証明書

- プロバイダのタイプアプリプロキシ

- プロバイダ指定要件:

識別子「com.eset.network」、アンカー apple generic、証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */、証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */、証明書リーフ[subject.OU] = P8DQRXPVLP - アイデンティティ証明書なし

- アイドルタイマー:切断しない

- プロキシ設定なし

- 識別子:com.eset.firewall.manager

- フィルターの順序ファイアウォール

- ソケットフィルター:com.eset.firewall

- ソケットフィルタ指定要件:

識別子「com.eset.firewall」、アンカー apple generic、証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */、証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */、証明書リーフ[subject.OU] = P8DQRXPVLP

クリックすると新しいウィンドウで拡大表示されます。

-

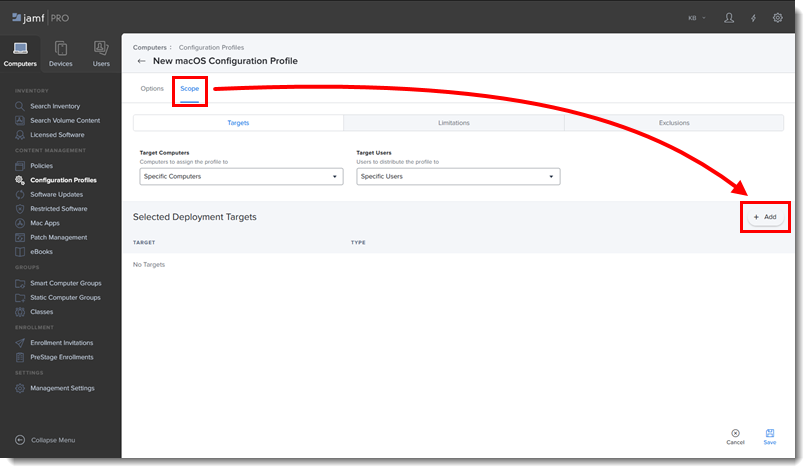

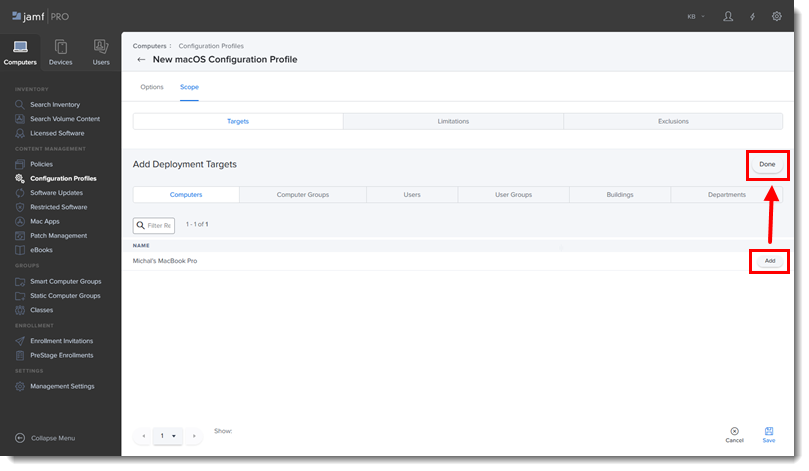

Scope」タブをクリックし、「Add」をクリックする。

図 1-8 -

Add Deployment Targets]セクションで、[Add] をクリックしてポリシーを適用するコンピュータ (またはコンピュータ グループ) を選択し、[Done] をクリックします。

図 1-9 -

Save]をクリックして変更を適用します。

図 1-10

クリックすると新しいウィンドウで拡大表示されます。

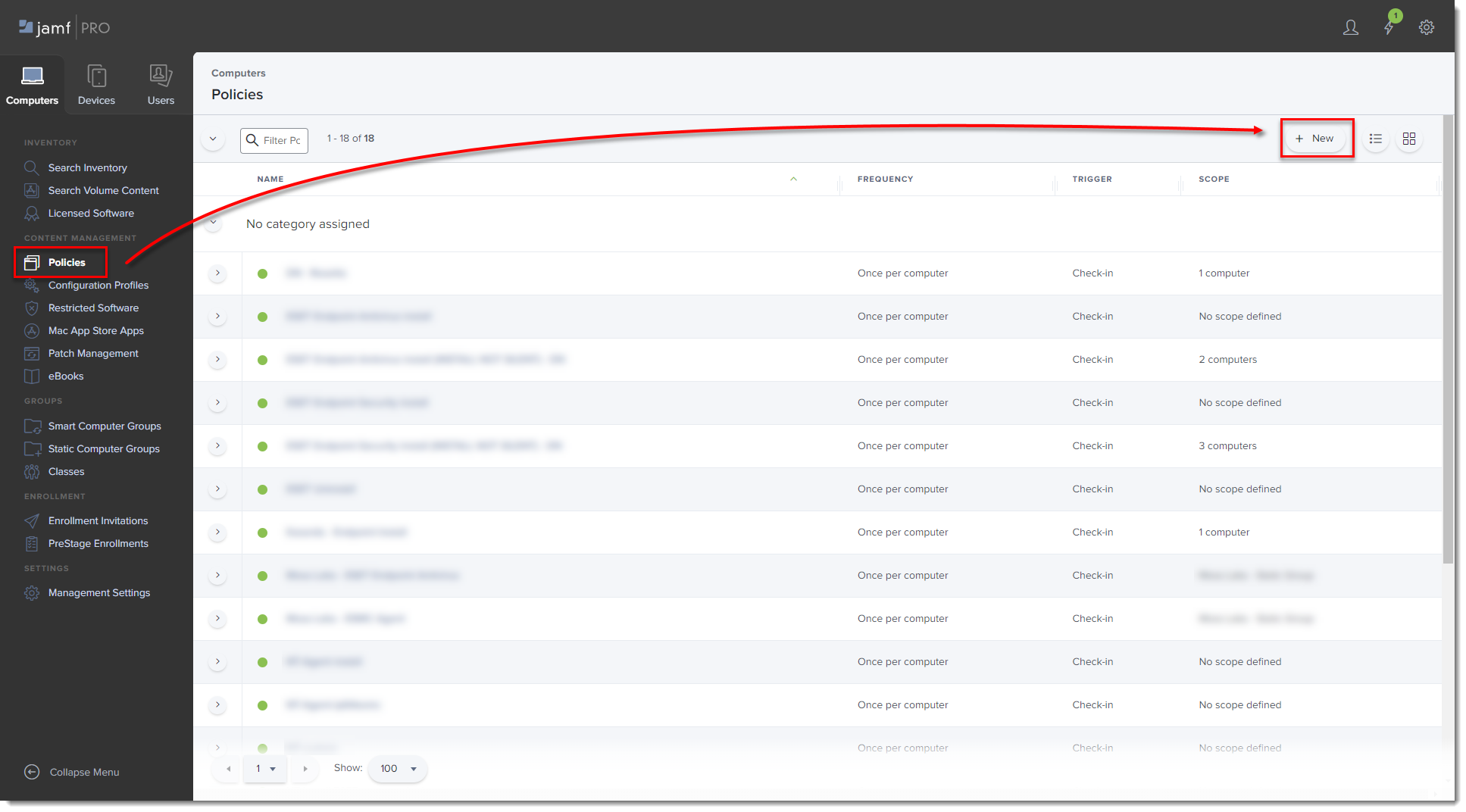

II.ポリシーの作成

-

左メニューのPoliciesをクリックし、New をクリックします。

図 2-1

クリックすると新しいウィンドウで大きく表示されます。 -

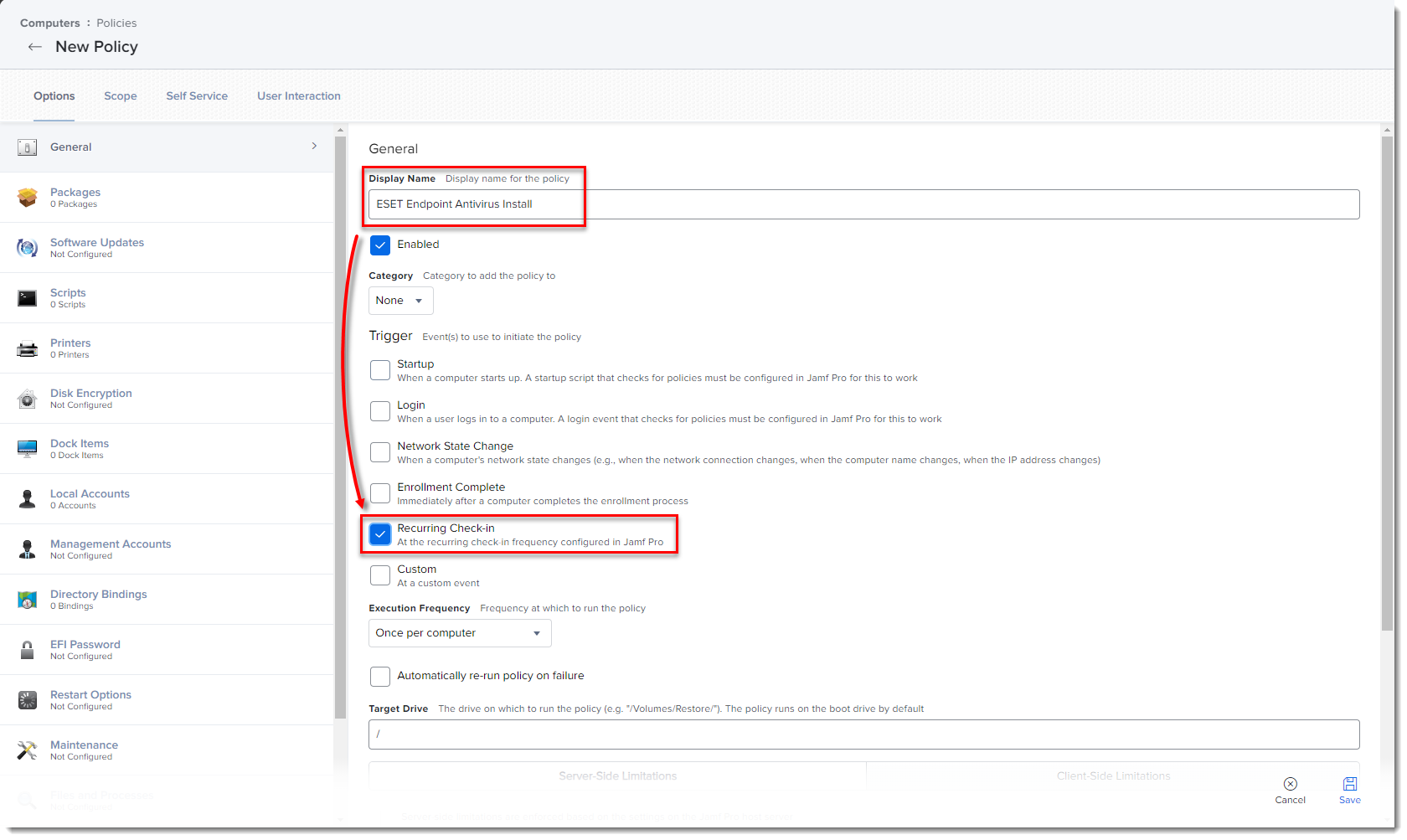

ポリシーの表示名を入力し、「Trigger」セクションで「Recurring Check-in」 チェックボックスを選択します。

図 2-2

クリックすると新しいウィンドウで大きく表示されます。 -

ESET Management Agent インストールスクリプト:ESET Management Agent インストールスクリプト: エージェントライブインストーラの作成 から PROTECTAgentinstaller.sh ファイルをダウンロードします。

-

スクリプトをダウンロードしたら、Jamf Pro 管理者ガイドの手順に従ってスクリプトを Jamf に追加します。

-

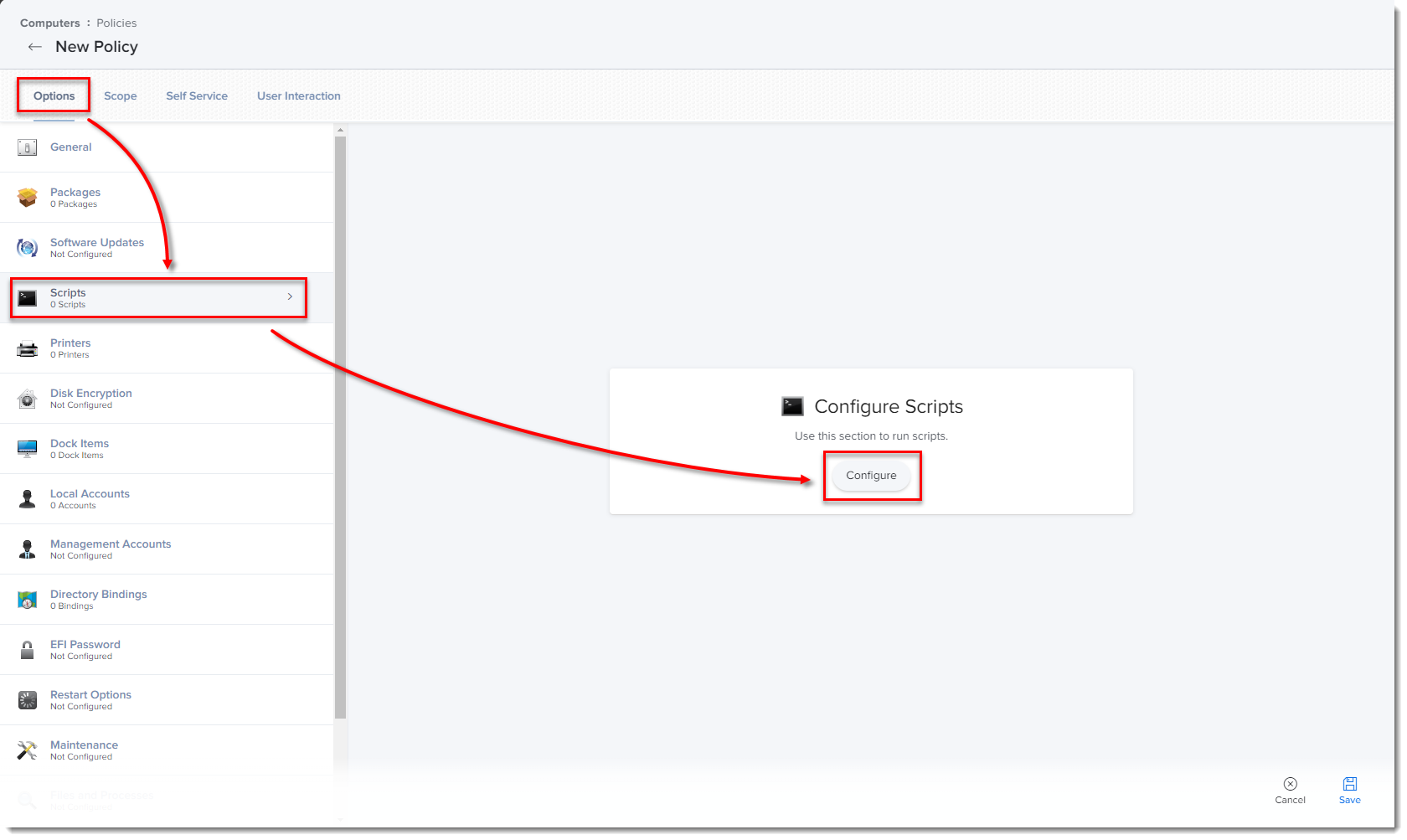

オプション] タブで[スクリプト]を クリックし、[設定]をクリックします。

図2-3

クリックすると新しいウィンドウで拡大表示されます。 -

追加]をクリックして、ポリシーに追加するスクリプトを選択します。

-

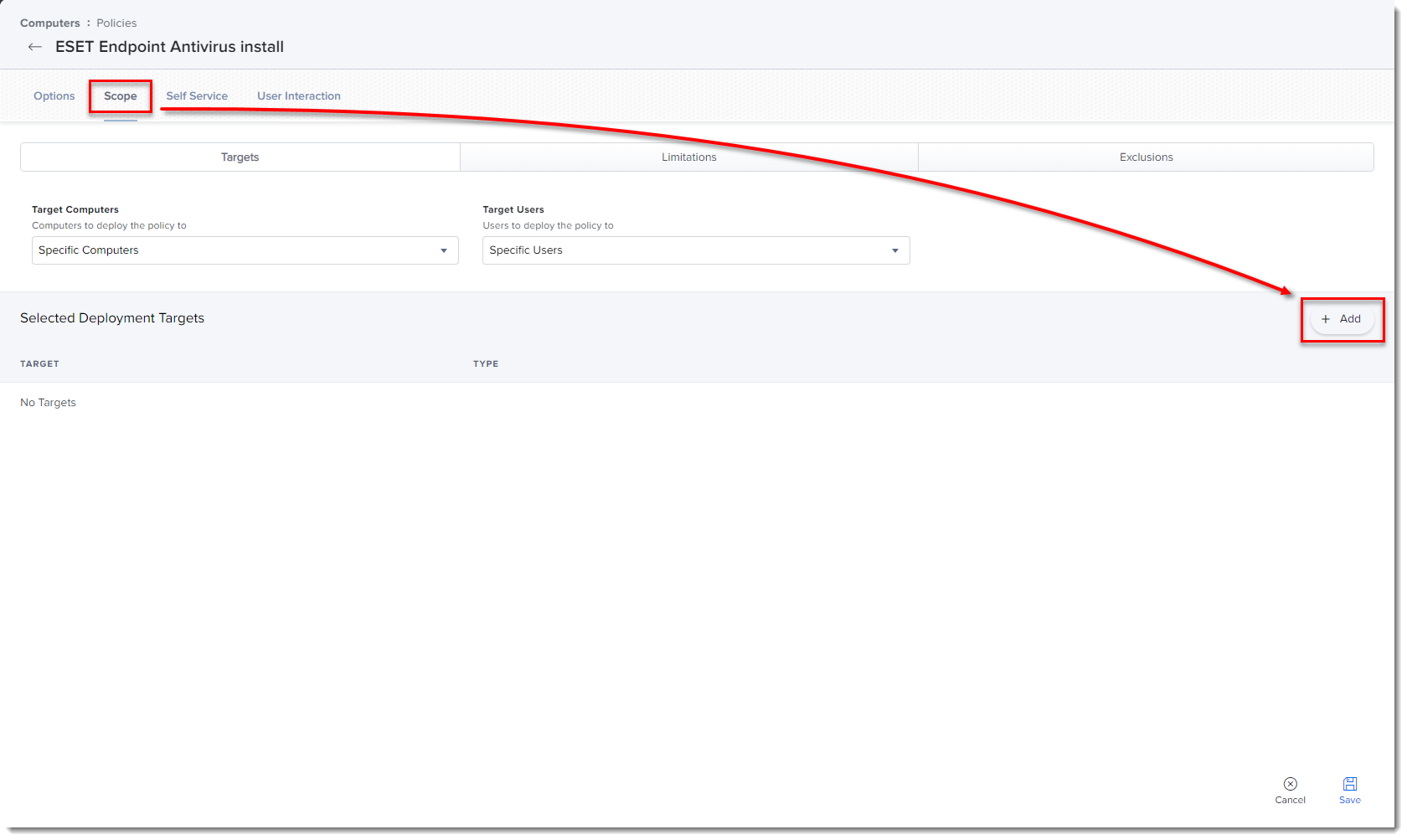

Scope]タブをクリックし、[Add]をクリックします。

図 2-4

クリックすると新しいウィンドウで拡大表示されます。 -

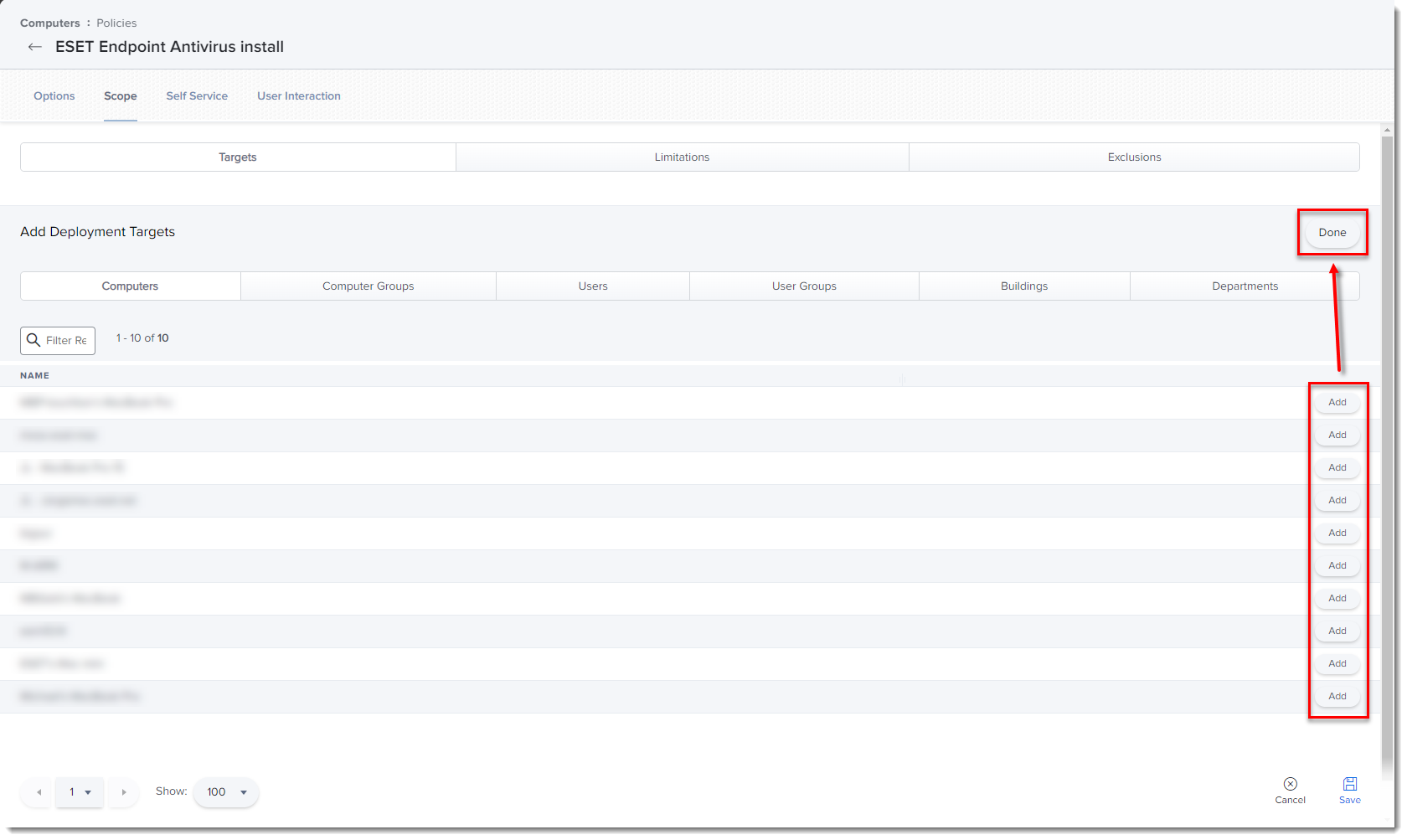

Add Deployment Targets]セクションで、[Add] をクリックしてポリシーを適用するコンピュータ (またはコンピュータ グループ) を選択し、[Done] をクリックします。

図 2-5

クリックすると新しいウィンドウで拡大表示されます。 -

Saveをクリックして変更を適用します。

III.追加オプション

- ESET PROTECT On-Prem を使用して ESET エンドポイントを管理できることを確認します:ESET PROTECT Web コンソールを開き、[コンピュータ]をクリックして、Jamf エンドポイントが [すべてのグループ] に表示されていることを確認します。

- インストールスクリプト中にライセンスキーまたは Security Admin を入力しなかった場合は、ESET PROTECT を使用して ESET 製品をアクティベートする.

- 拡張属性拡張属性は、「コンピュータの詳細」→「インベントリの検索」→「全般」セクションのESET製品に関する情報を表示します。

以下の手順に従って、拡張属性を追加してください:

-

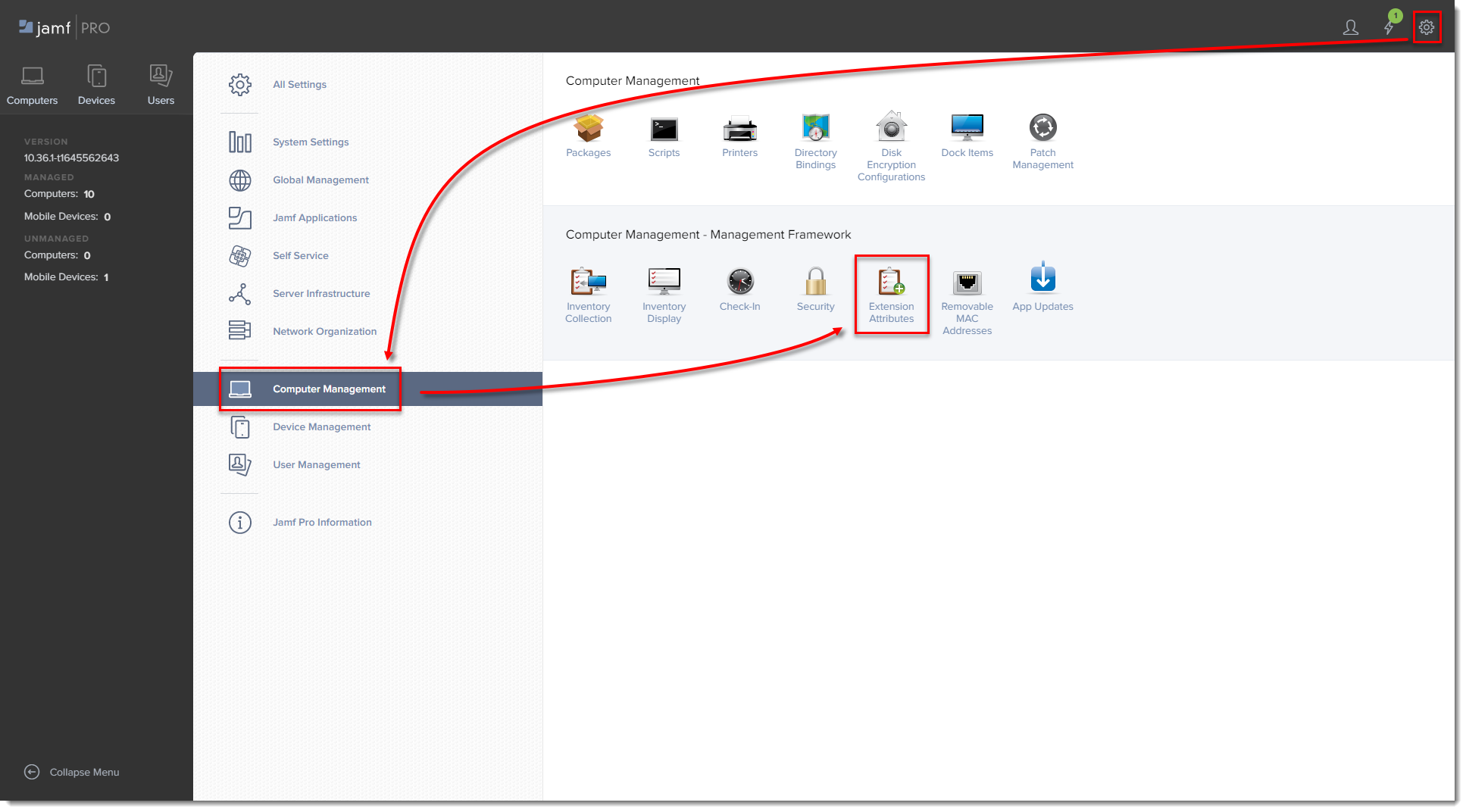

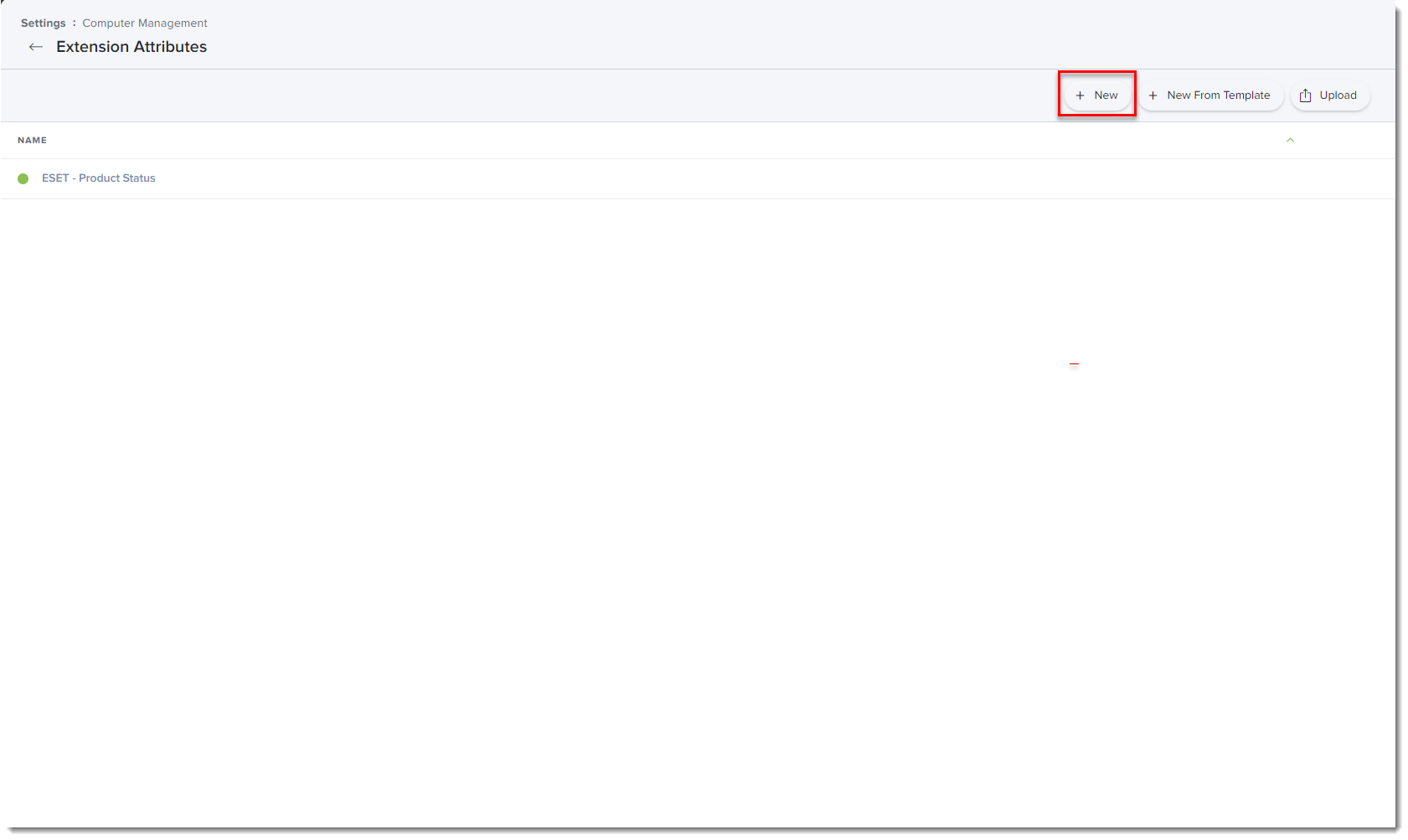

Jamf pro を開き、[すべての設定]歯車アイコン → [コンピュータの管理] → [拡張属性]をクリックします。

図 3-1

クリックすると新しいウィンドウで拡大表示されます。 -

新規]をクリックして、新しい拡張属性を作成します。

図 3-2

クリックすると新しいウィンドウで拡大表示されます。 -

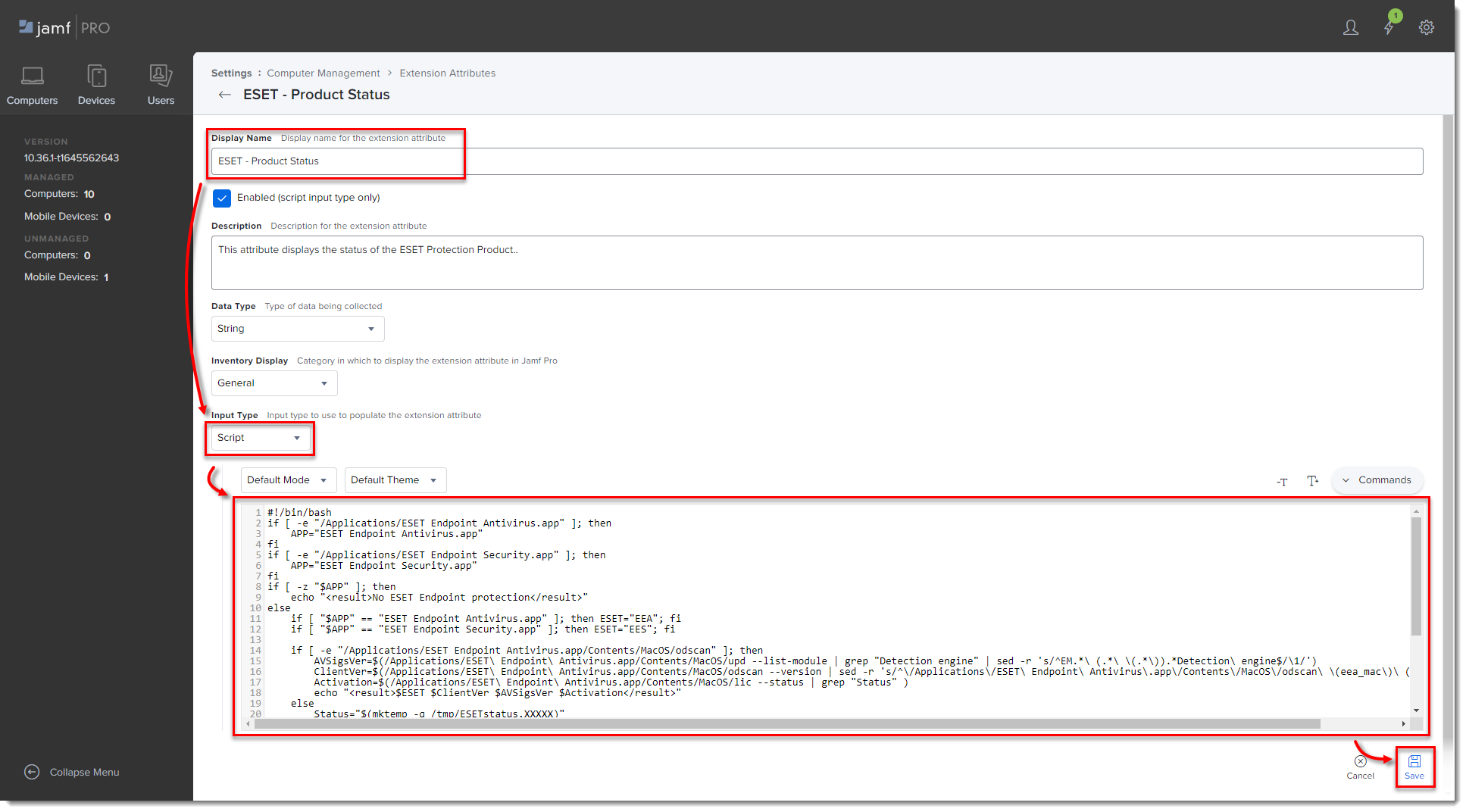

表示名(Display Name)」に拡張属性の名前を入力し、「入力タイプ(Input Type)」ドロップダウン・メニューで「スクリプト(Script)」を選択し、「シェル(Shell)」フィールドに「ESETstatusEA.sh(右クリックして「名前を付けてリンクを保存(Save link as)」を選択)」スクリプトを貼り付けて、「保存(Save)」をクリックします。

図 3-3

クリックすると新しいウィンドウで拡大表示されます。 -

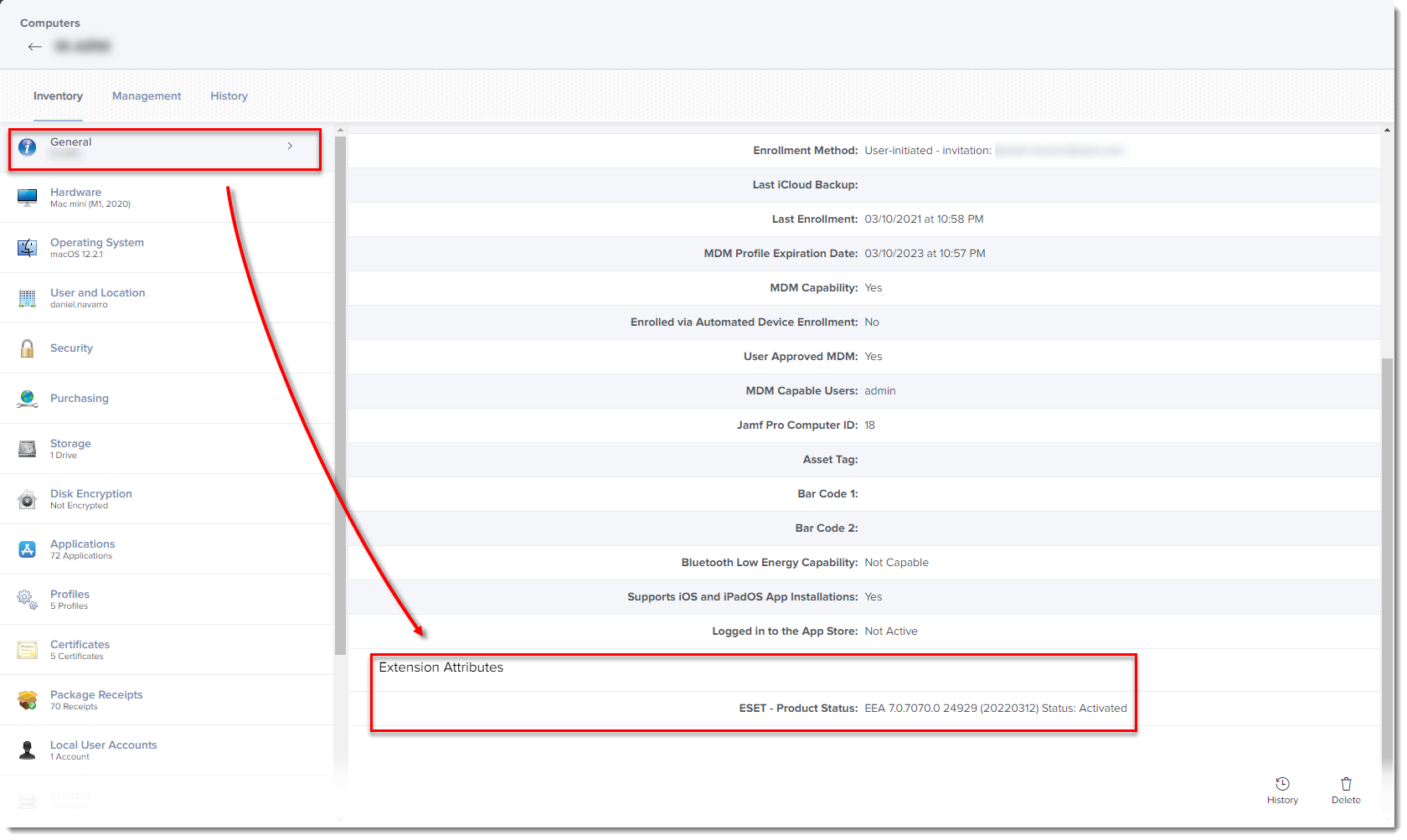

すべてのコンピュータグループに拡張属性が自動的に設定されます。コンピュータをクリックすると、「General」セクションに拡張属性が表示されます。

図 3-4

クリックすると新しいウィンドウで拡大表示されます

バージョン 8 へのアップグレード後の問題のトラブルシューティング

MDM 経由でシステム拡張を承認する

JAMF や Kandji などのリモート管理ツールを使用している環境では、以下の手順でシステム拡張の問題を解決できます。現在、自動アップデートを有効にしていないEndpoint for macOSバージョン7を使用している場合は、システム拡張の競合を回避するため、バージョン8にアップグレードする前に以下の手順に従ってください。

-

Endpoint Security ユーザーガイドから構成プロファイル .plistをダウンロードします。

-

ファイルの拡張子を

.plistからmobileconfigに変更します。例:ESET_enable_all.mobileconfig。 -

Jamf で、computers→configuration profiles→upload を選択し、ステップ 2 のファイルを選択します。他の管理プラットフォームでは、適切な機能を使用して、ステップ2の構成プロファイルをアップロードします。

-

バージョン8のコンピュータを構成プロファイルスコープに割り当て、保存をクリックします。数分以内に拡張アラートが解消されるはずです。

-

JAMFまたは管理クライアントで、以前に使用した構成プロファイルの割り当てを解除します。バージョン 8 の構成プロファイルのみをバージョン 8 で使用する必要があります。

ESET Endpoint Security for macOS ファイアウォールが自動的に有効になる

バージョン 8 へのアップグレードでは、インストール時にファイアウォール機能が存在し、有効になります。

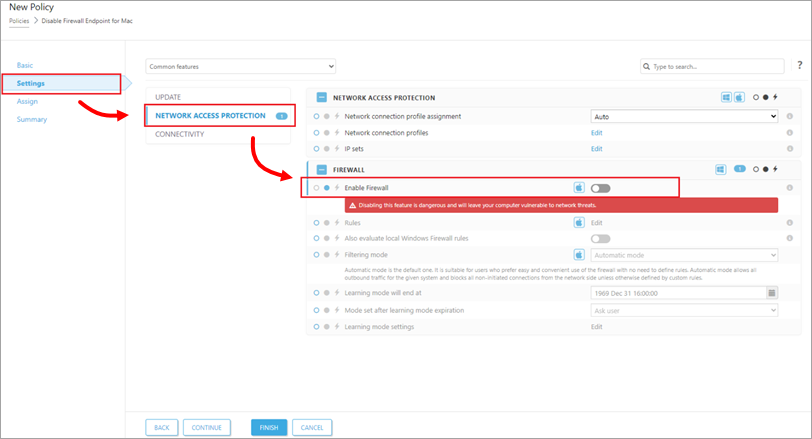

すでにファイアウォールソリューションが導入されている環境で、ESET PROTECT ポリシーを使用してファイアウォールを無効にするには、次の手順に従います:

-

macOS デバイスに適用されている共通機能ポリシーの[設定]に移動します。共通機能] ポリシーの[設定]に移動します。

-

設定→ネットワークアクセス保護→ファイアウォールを開きます。

-

ファイアウォールを有効にする]の横にあるトグルをクリックして、設定を無効にします。

図4-1