Problème

- Utiliser Jamf Pro pour déployer votre produit ESET Endpoint pour macOS

- Résolution des problèmes après l'utilisation de Jamf Pro pour mettre à niveau ESET Endpoint Security pour macOS version 8

Solution

Suivez les instructions ci-dessous pour déployer votre produit ESET Endpoint Security pour macOS à l'aide de Jamf Pro et le gérer à l'aide d'ESET PROTECT.

- Configurez les extensions du système, le contrôle de la politique de préférence de confidentialité (PPPC), le VPN et le profil de filtrage de contenu

- Créer des politiques

- Options supplémentaires

I. Configurer les extensions du système, PPPC, VPN et le profil du filtre de contenu

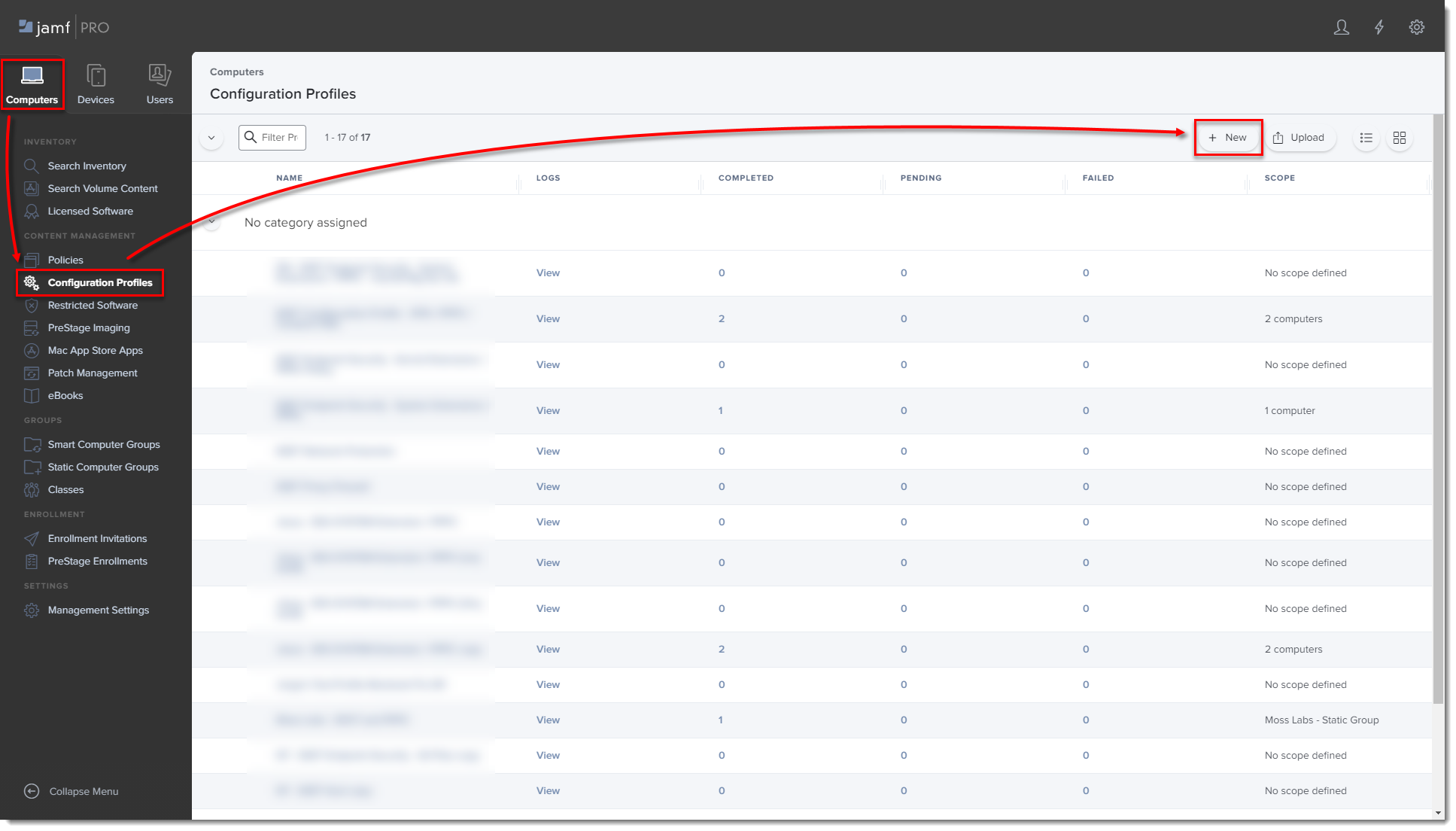

- Ouvrez Jamf Pro et cliquez sur Ordinateurs → Profils de configuration pour définir l'approbation des Extensions système, PPPC, VPN et Filtre de contenu et cliquez sur Nouveau pour ajouter un nouveau profil de configuration (un seul profil de configuration peut contenir tous les paramètres).

Figure 1-1

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre

-

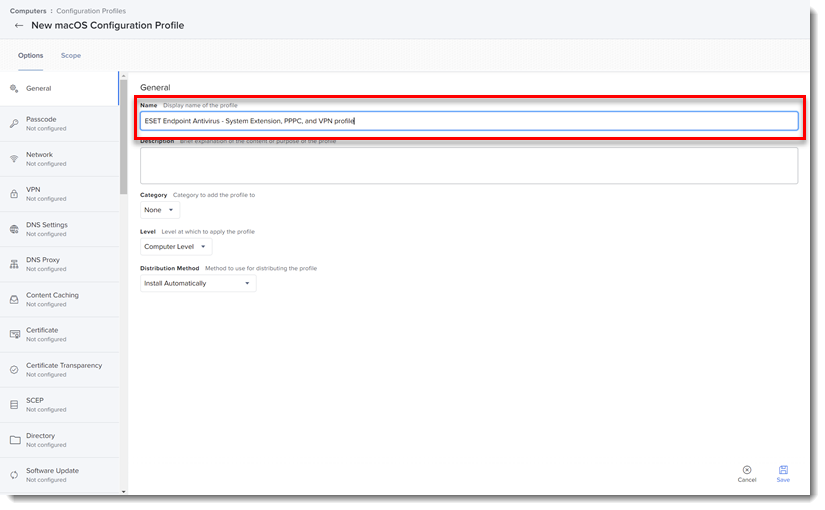

Saisissez un nom pour le profil.

Figure 1-2

-

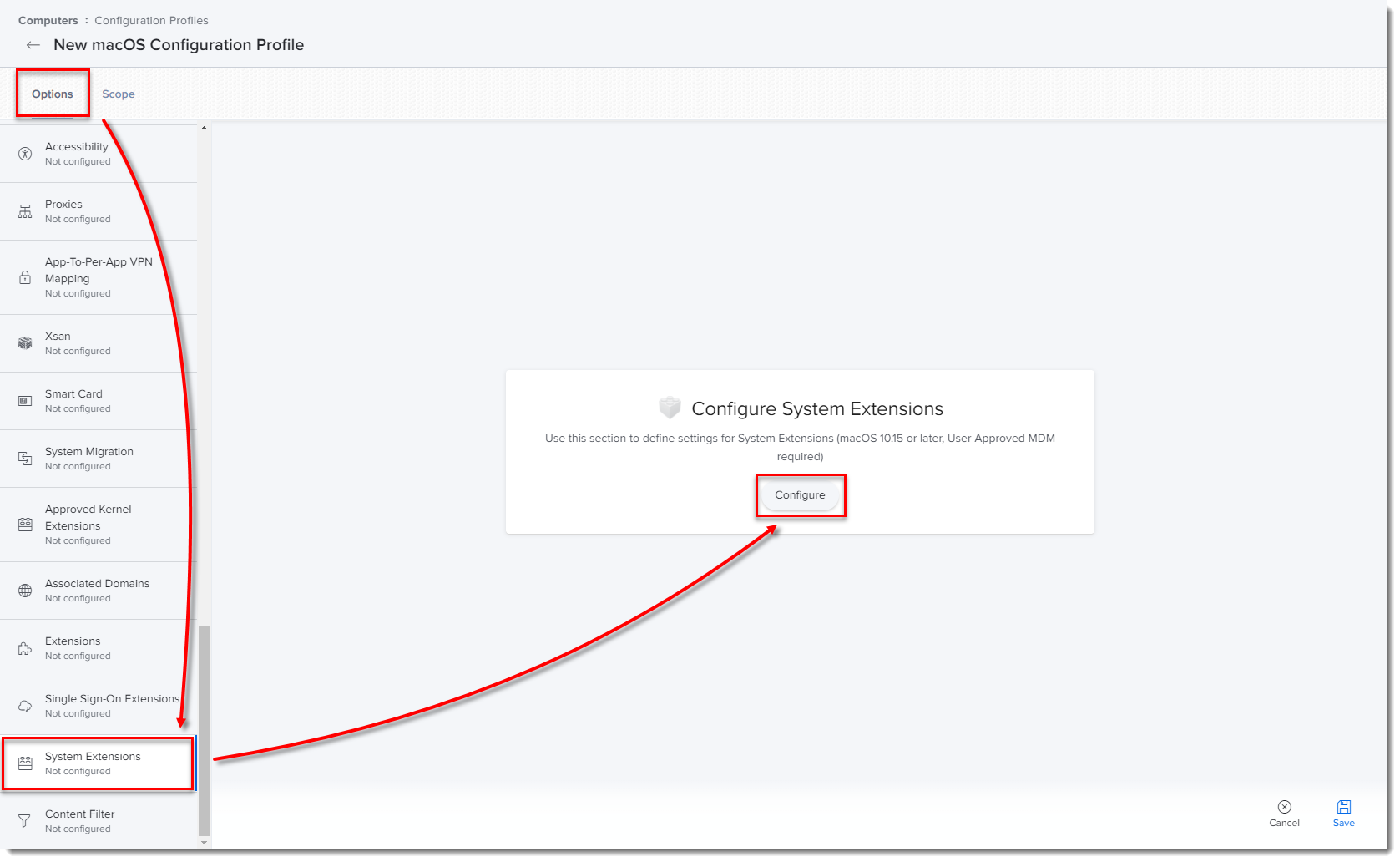

Dans l'onglet Options, cliquez sur Extensions système → Configurer.

Figure 1-3

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre -

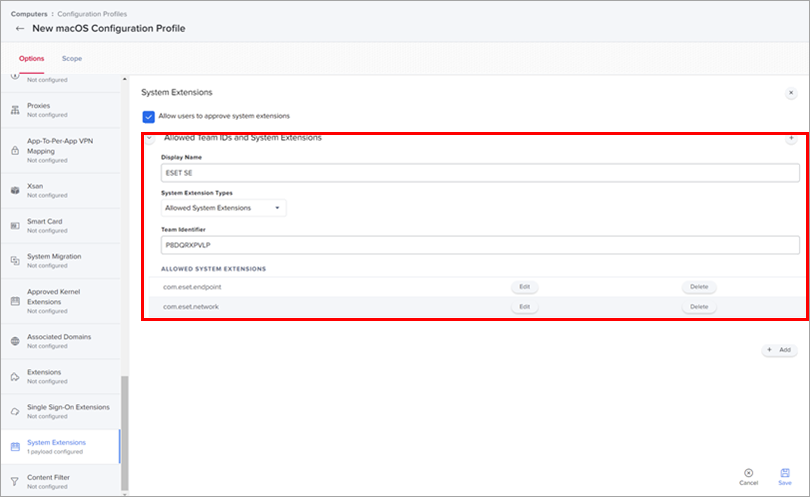

Dans la section ID TEAM et extensions système autorisés, saisissez les informations suivantes :

- Nom d'affichage: ESET Endpoint Security [vous pouvez choisir le nom que vous voulez]

- Types d'extension du système: Extensions système autorisées

- Identifiant d'équipe: P8DQRXPVLP

- Extensions système autorisées:

com.eset.endpoint

com.eset.network

com.eset.firewall

com.eset.devices

Figure 1-4

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre -

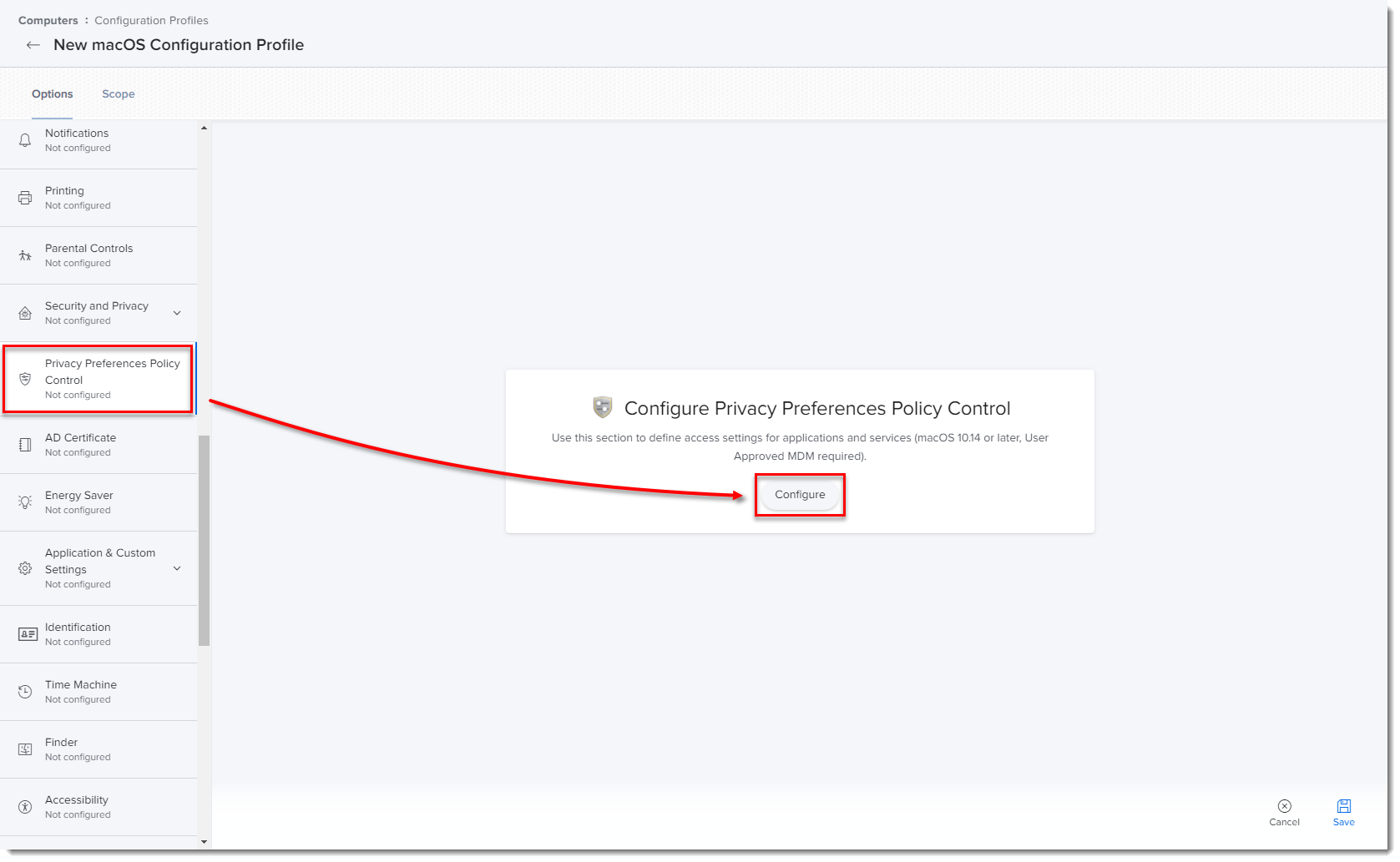

Dans l'onglet Options, cliquez sur Préférences de confidentialité Contrôle de la politique → Configurer.

Figure 1-5

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre

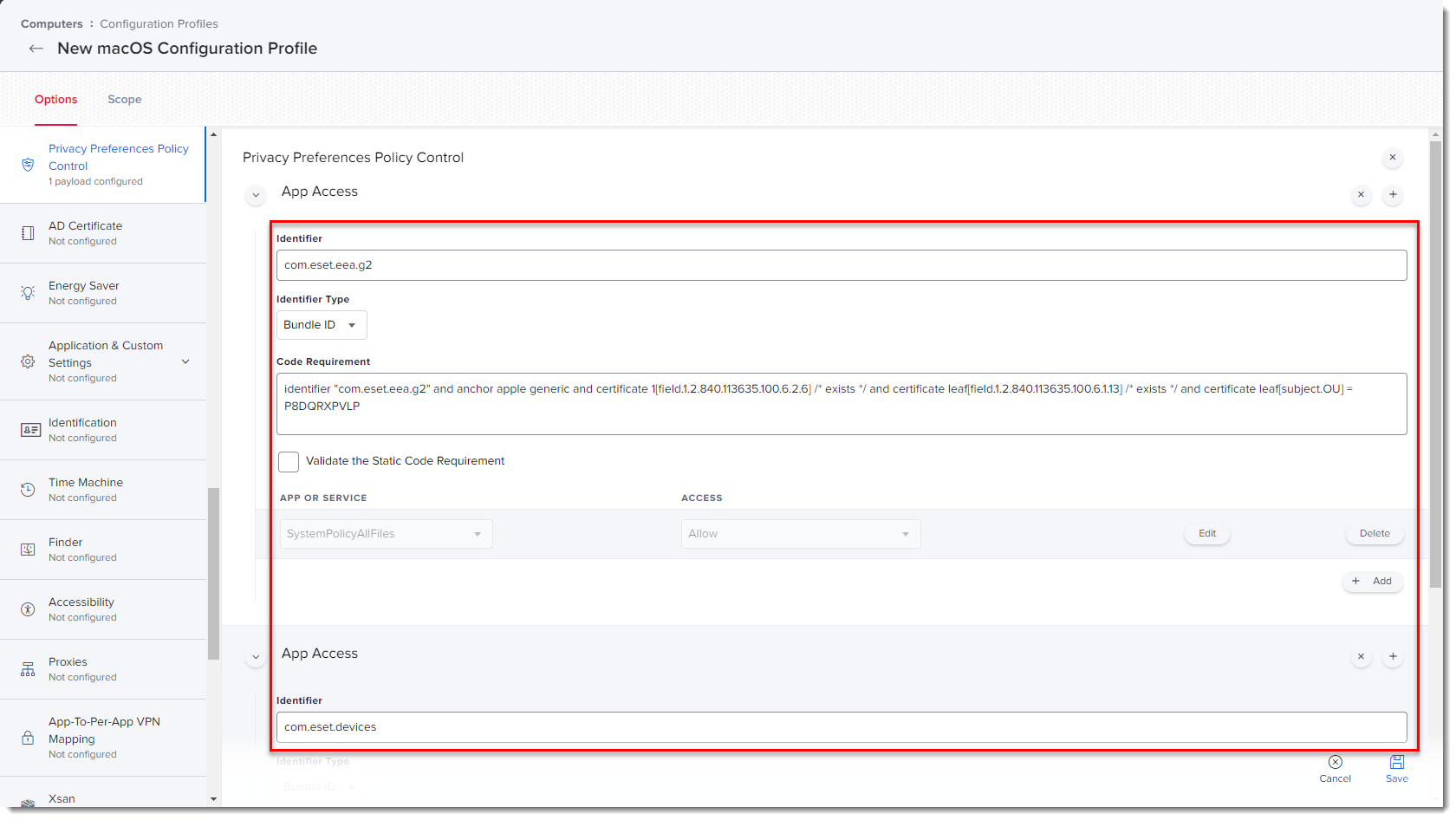

Ajoutez les informations suivantes pour votre produit ESET :

ESET Endpoint Security pour macOS

- Identifiant principal du produit EES

- Identifiant : com.eset.ees.g2

- Type d'identifiant : ID de l'offre groupée

- Exigence de code :

identifiant "com.eset.ees.g2" et anchor apple generic et certificat 1[field.1.2.840.113635.100.6.2.6] /* existe */ et certificate leaf[field.1.2.840.113635.100.6.1.13] /* existe */ et certificate leaf[subject.OU] = P8DQRXPVLP - App ou Service : SystemPolicyAllFiles

- Accès : Autorisé

- Identifiant en temps réel

- Identifiant : com.eset.endpoint

- Identifier Type : ID de l'ensemble

- Exigence de code :

identifiant "com.eset.endpoint" et anchor apple generic et certificat 1[field.1.2.840.113635.100.6.2.6] /* existe */ et certificate leaf[field.1.2.840.113635.100.6.1.13] /* existe */ et certificate leaf[subject.OU] = P8DQRXPVLP - App ou Service : SystemPolicyAllFiles

- Accès : Autorisé

- Identifiant du réseau

- Identifiant: com.eset.network

- Identifier Type : ID de l'ensemble

- Code requis :

identifiant "com.eset.network" et anchor apple generic et certificat 1[field.1.2.840.113635.100.6.2.6] /* existe */ et certificate leaf[field.1.2.840.113635.100.6.1.13] /* existe */ et certificate leaf[subject.OU] = P8DQRXPVLP - App ou Service : SystemPolicyAllFiles

- Accès : Autorisé

- Identifiant du pare-feu

- Identifiant: com.eset.firewall

- Type d'identifiant : ID de l'ensemble

- Exigence de code :

identifiant "com.eset.firewall" et anchor apple generic et certificat 1[field.1.2.840.113635.100.6.2.6] /* existe */ et certificate leaf[field.1.2.840.113635.100.6.1.13] /* existe */ et certificate leaf[subject.OU] = P8DQRXPVLP - App ou Service : SystemPolicyAllFiles

- Accès : Autorisé

- Uninstaller identifier

- Identifiant: com.eset.Uninstaller

- Identifier Type : ID de l'ensemble

- Exigence de code :

identifiant "com.eset.app.Uninstaller" et anchor apple generic et certificat 1[field.1.2.840.113635.100.6.2.6] /* existe */ et certificate leaf[field.1.2.840.113635.100.6.1.13] /* existe */ et certificate leaf[subject.OU] = P8DQRXPVLP - App ou Service : SystemPolicyAllFiles

- Accès : Autorisé

- Identifiant: com.eset.firewall.manager

- Ordre de filtrage : Pare-feu

- Filtre de sockets: com.eset.firewall

- Exigence désignée par le filtre de socket :

identifiant "com.eset.firewall" et anchor apple generic et certificat 1[field.1.2.840.113635.100.6.2.6] /* existe */ et certificate leaf[field.1.2.840.113635.100.6.1.13] /* existe */ et certificate leaf[subject.OU] = P8DQRXPVLP

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre

-

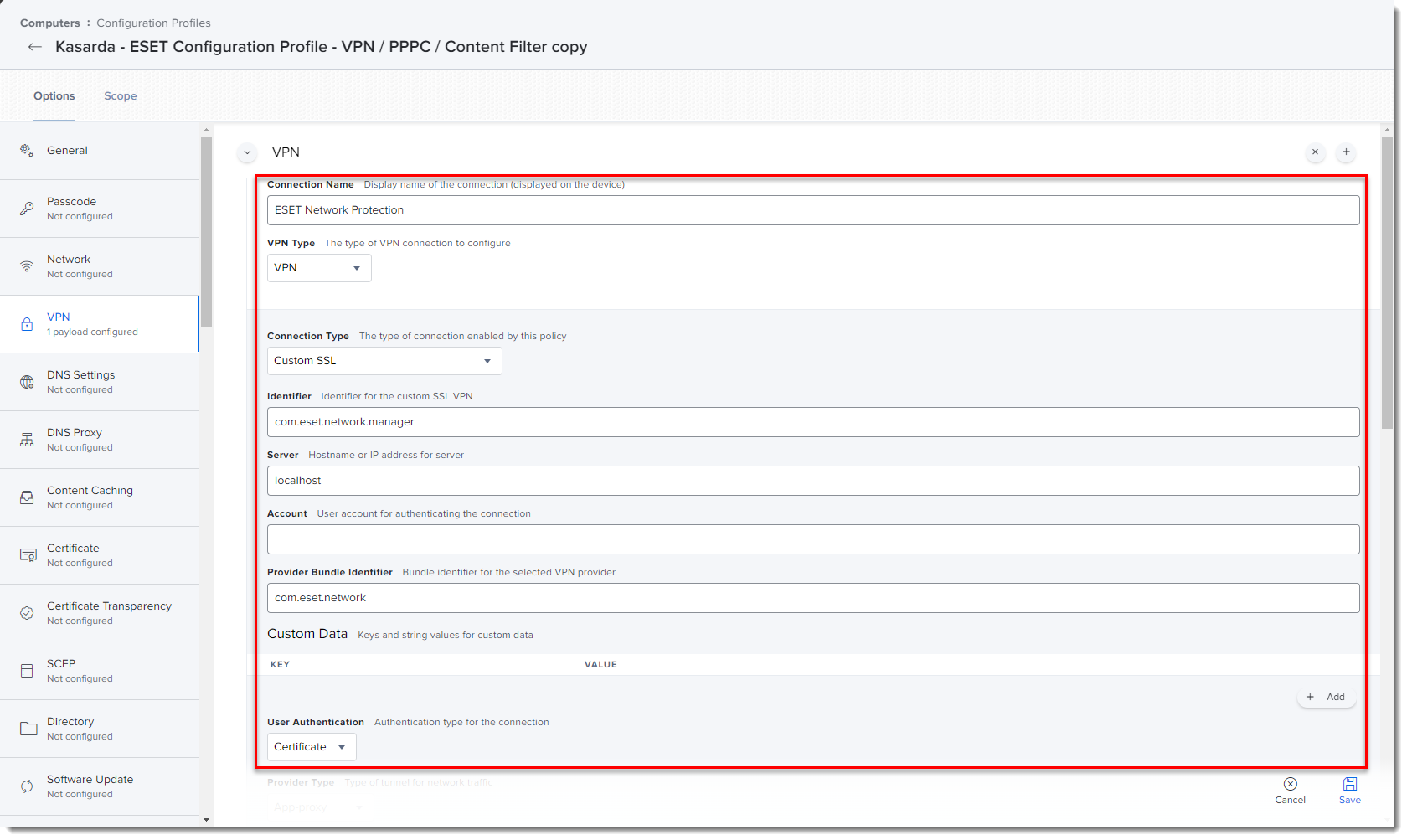

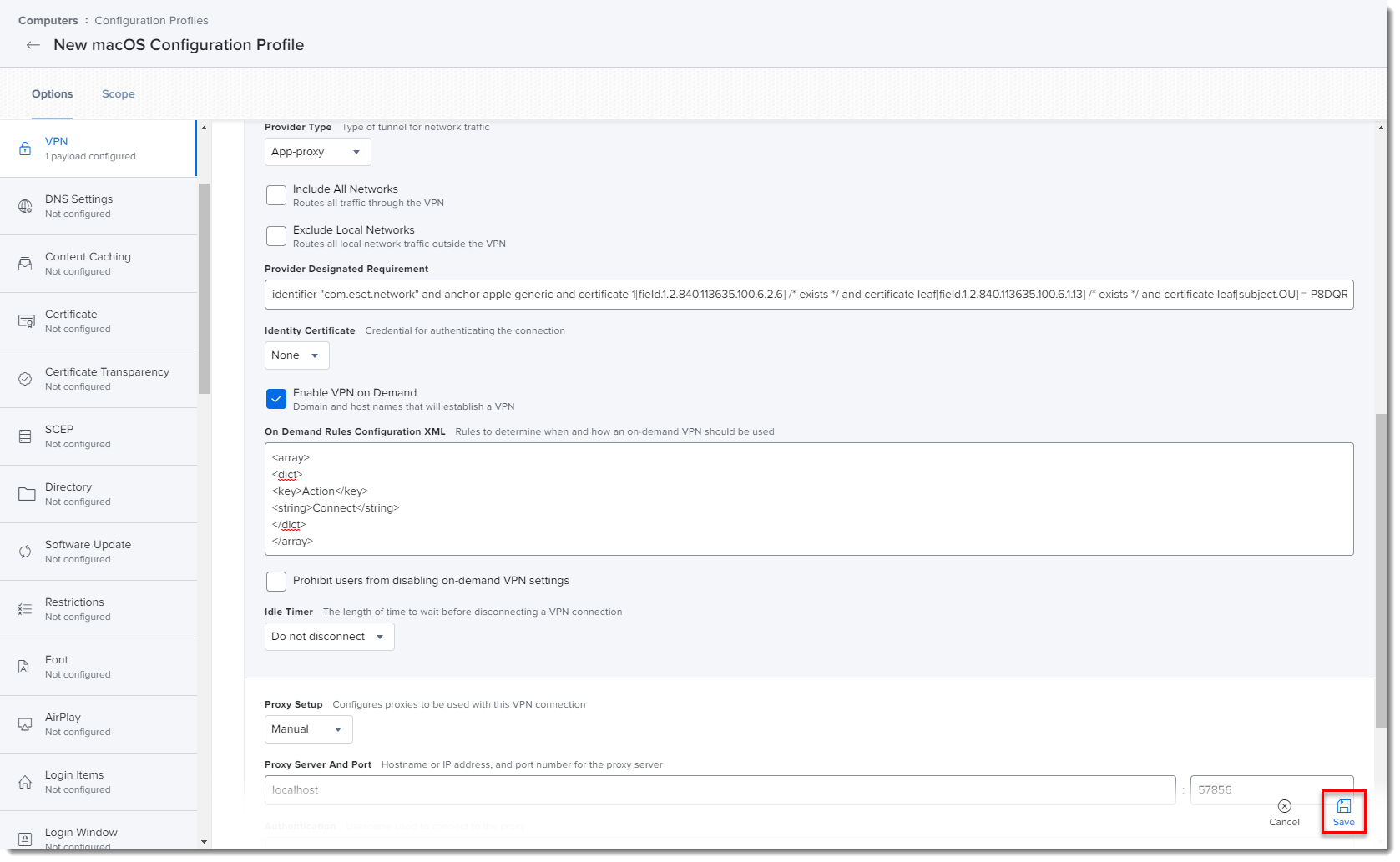

Dans l'onglet Options, cliquez sur VPN → Configurer.

-

Créez un profil de configuration pour ESET Web and Email Protection avec les paramètres suivants :

- Nom: par exemple, ESET Web&Email Protection

- Niveau: Niveau de l'ordinateur

- Méthode de distribution: habituellement : Installation automatique

- Type de VPN: VPN

- Type de connexion: SSL personnalisé

- Identifiant: com.eset.network.manager

- serveur: localhost

- Identifiant du groupe de fournisseurs: com.eset.network

- Authentification de l'utilisateur: Certificat

- Provider Type: App-proxy

- Exigence désignée par le fournisseur:

identifiant "com.eset.network" et anchor apple generic et certificat 1[field.1.2.840.113635.100.6.2.6] /* existe */ et certificate leaf[field.1.2.840.113635.100.6.1.13] /* existe */ et certificate leaf[subject.OU] = P8DQRXPVLP - Certificat d'identité: Aucun

- Délai d'inactivité: Ne pas se déconnecter

- Proxy Setup: Aucun

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre

-

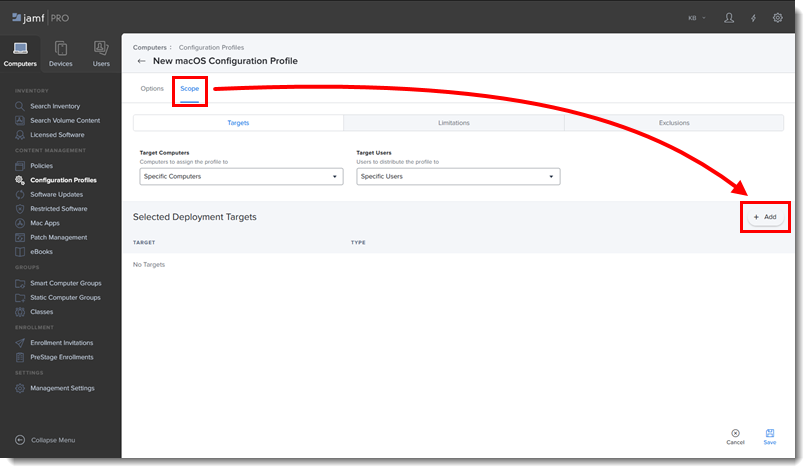

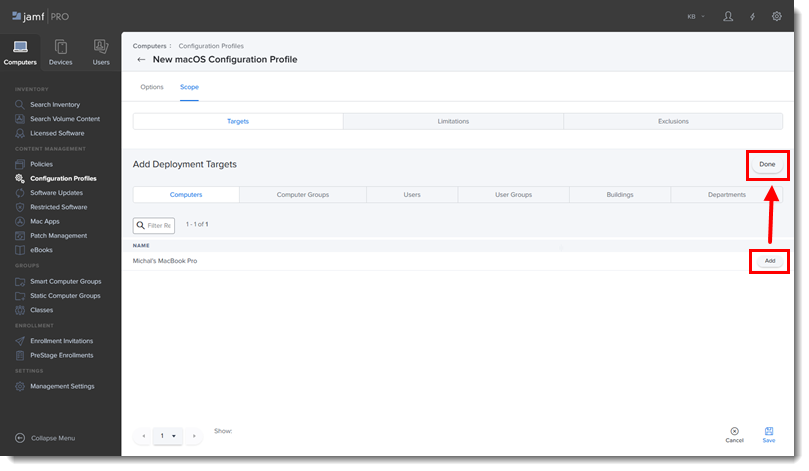

Cliquez sur l'onglet Scope et cliquez sur Add.

Figure 1-8 -

Dans la section Ajouter des cibles de déploiement, sélectionnez les ordinateurs (ou groupes d'ordinateurs) auxquels vous souhaitez appliquer la stratégie en cliquant sur Ajouter, puis cliquez sur Terminé.

Figure 1-9 -

Cliquez sur Save (Enregistrer) pour appliquer vos modifications.

Figure 1-10

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre

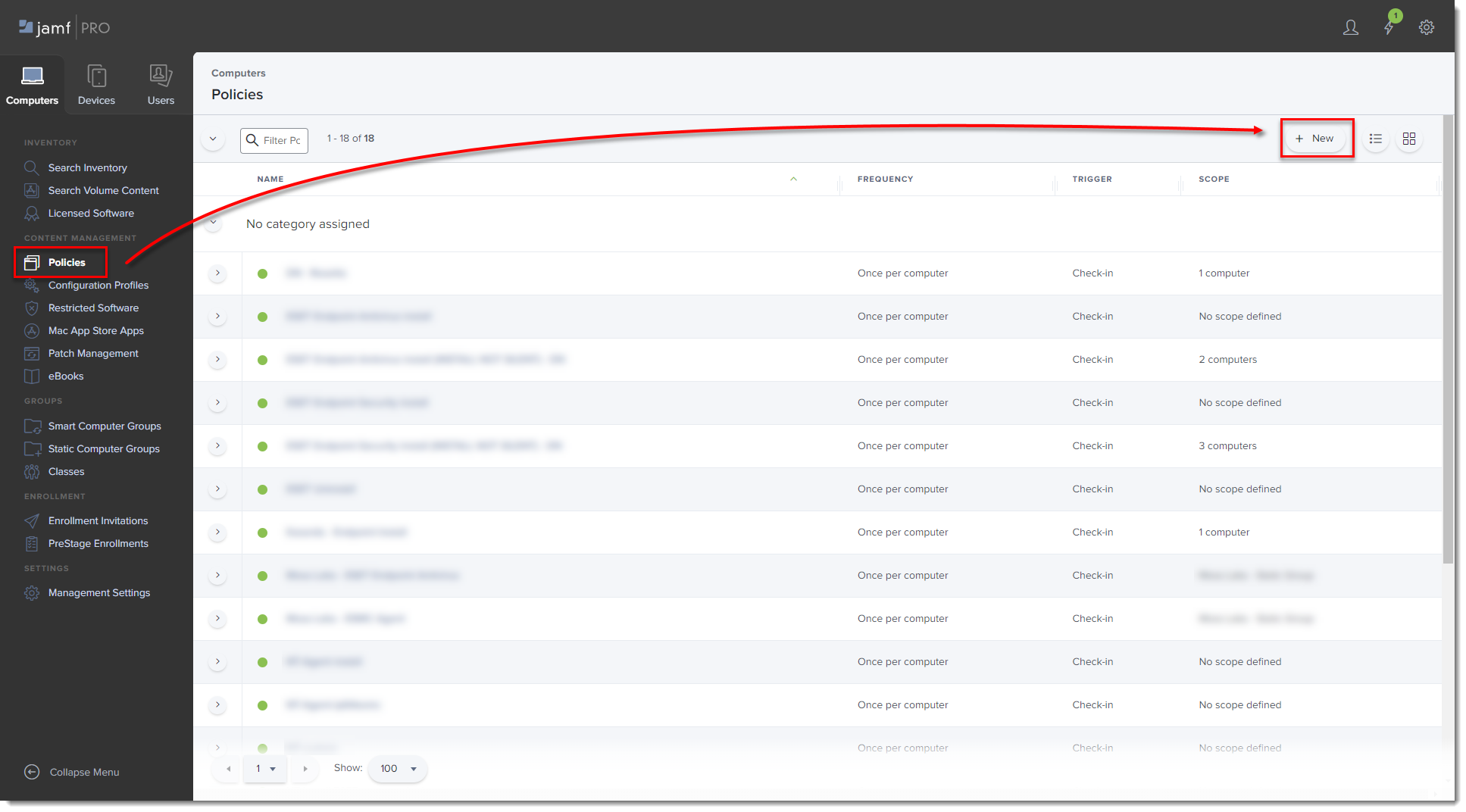

II. Créer des politiques

-

Cliquez sur Politiques dans le menu de gauche et cliquez sur Nouveau.

Figure 2-1

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre -

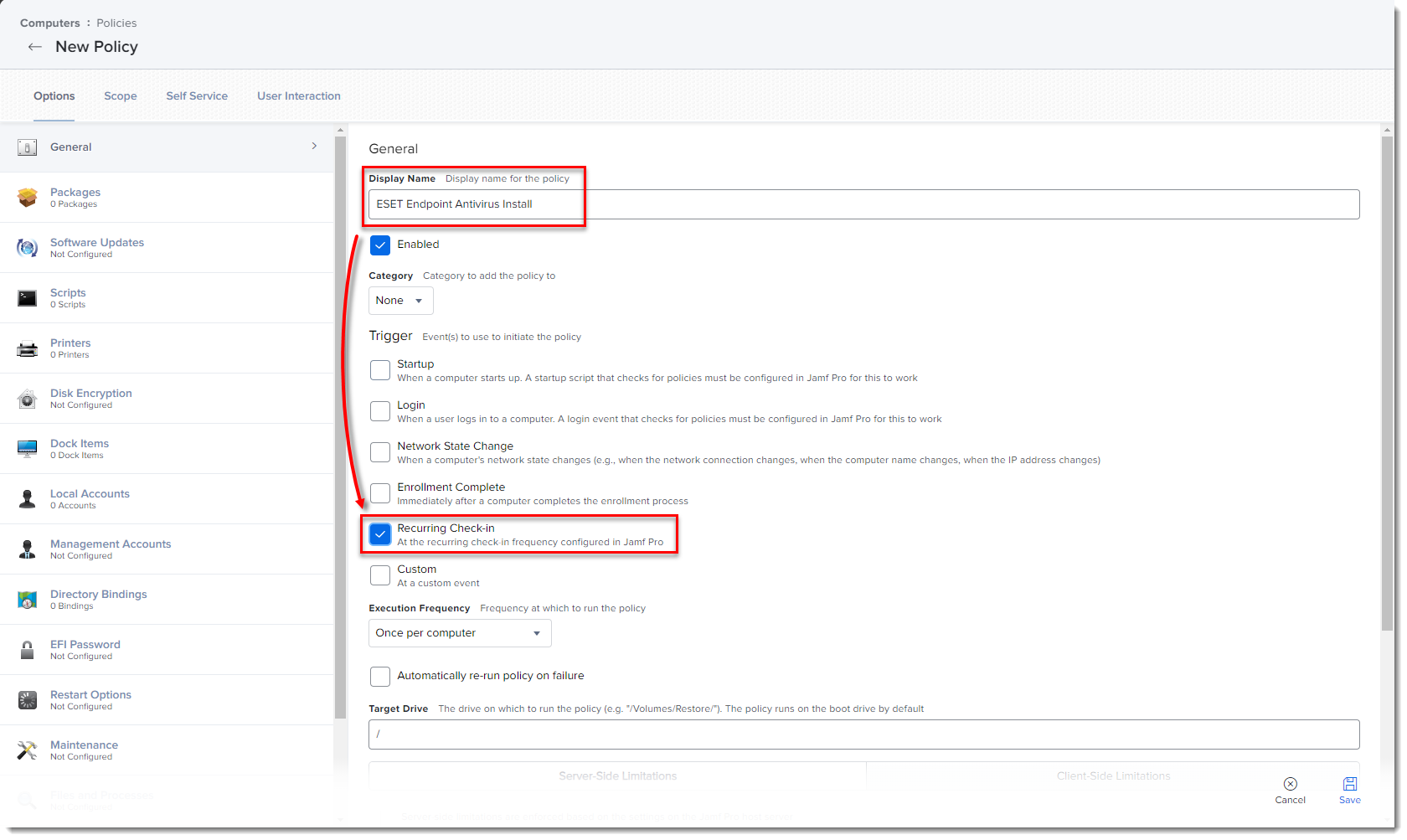

Saisissez un nom d'affichage pour la politique et, dans la section Déclencheur, cochez la case Enregistrement récurrent .

Figure 2-2

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre -

Téléchargez les scripts d'installation du produit ESET Security et de l'agent de gestion ESET suivants :

- Script d'installation du produit ESET Security : ESETavJamf_g2.sh (cliquez avec le bouton droit de la souris et sélectionnez Enregistrer le lien sous)

- Script d'installation de l'agent de gestion ESET : Create the Agent Live Installer et téléchargez le fichier PROTECTAgentinstaller.sh depuis ESET PROTECT On-Prem.

-

Après avoir téléchargé les scripts, suivez les étapes du Guide de l'administrateur Jamf Pro pour ajouter les scripts à Jamf.

-

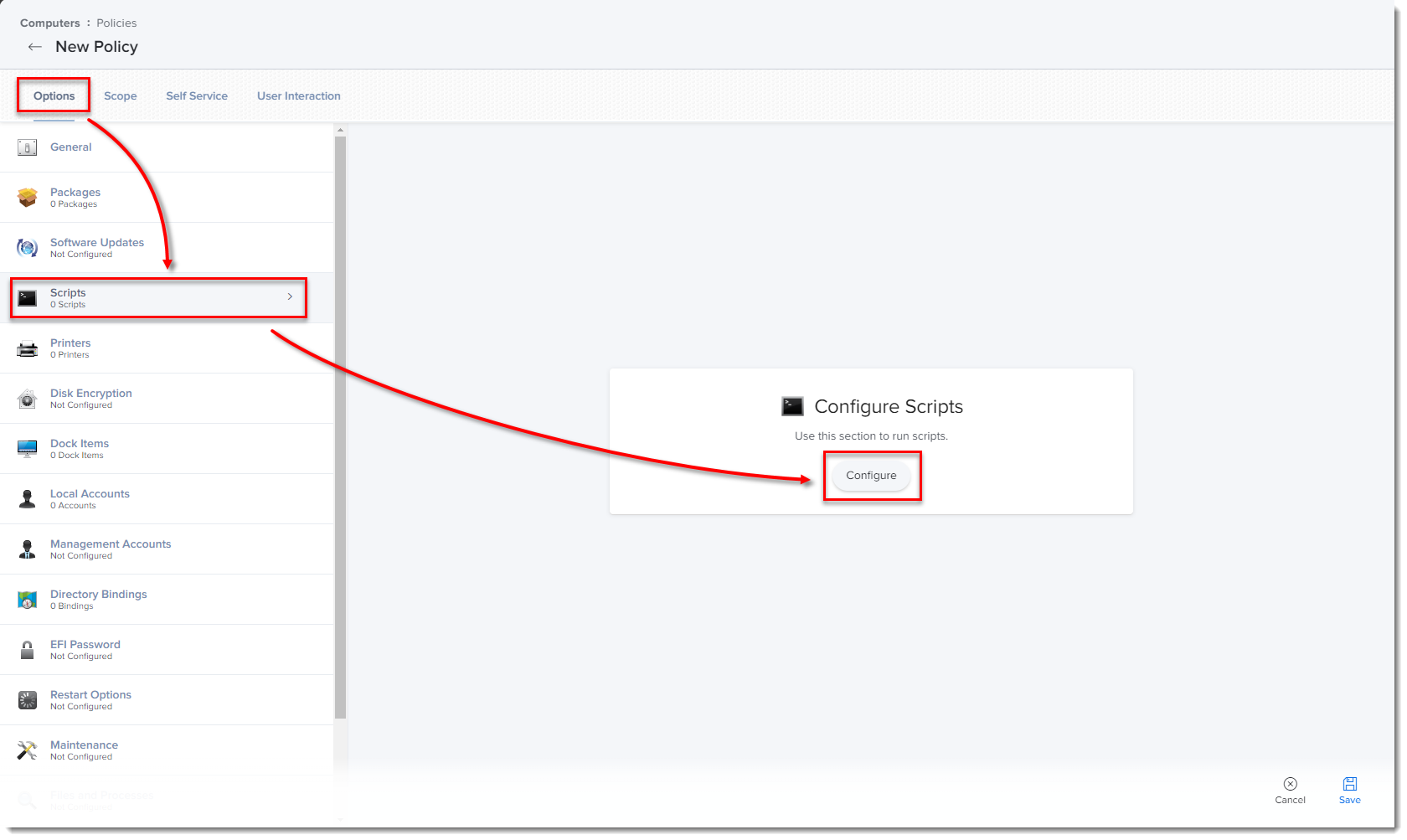

Dans l'onglet Options , cliquez sur Scripts , puis sur Configure.

Figure 2-3

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre -

Cliquez sur Add pour sélectionner les scripts à ajouter à la politique.

-

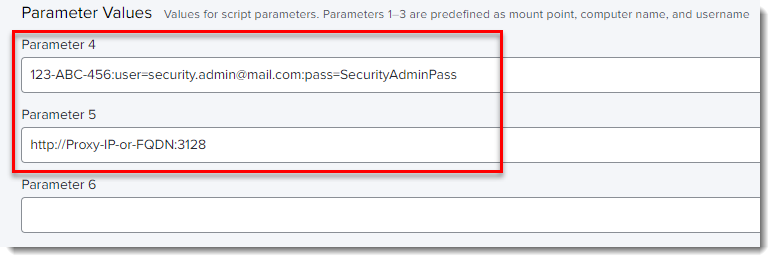

En option, ajoutez les valeurs de paramètres ci-dessous pour le script Endpoint.

-

Paramètre 4 (facultatif) : Activer avec des informations de compte EBA ou EPH au format suivant :

123-ABC-456:user=security.admin@mail.com:pass=SecurityAdminPass -

Paramètre 5 (facultatif) : Spécifier le proxy HTTP dans le format suivant

: http://Proxy-IP-or-FQDN:3128 -

Paramètre 6 (facultatif) : Si aucune valeur de paramètre n'est ajoutée, la dernière version d'ESET Endpoint Security pour macOS sera installée et devra être activée par le serveur ESET PROTECT On-Prem. Si vous souhaitez installer la dernière version d'ESET Endpoint Antivirus pour macOS, tapez

EEE.

Figure 2-4 -

-

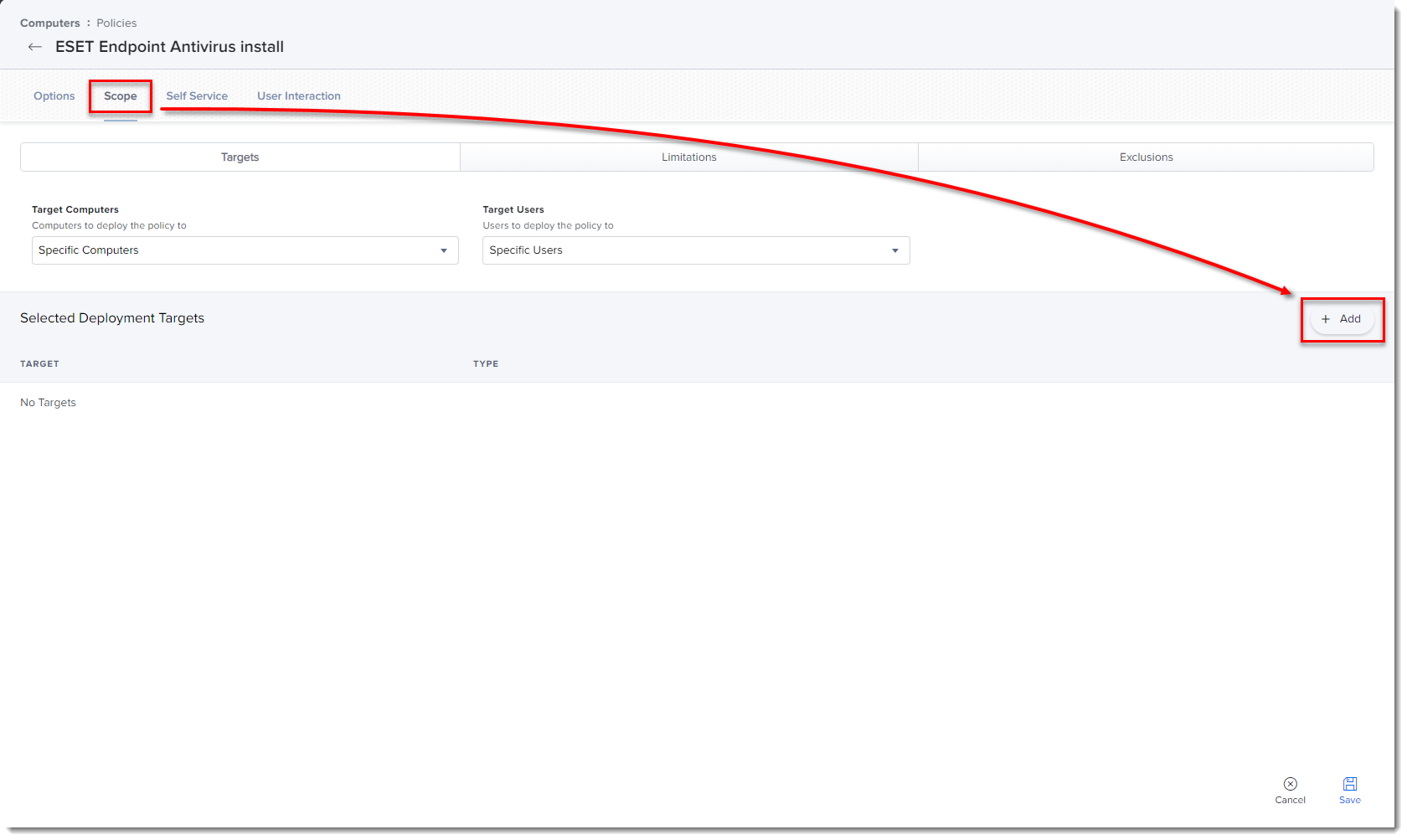

Cliquez sur l'onglet Portée et cliquez sur Ajouter.

Figure 2-5

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre -

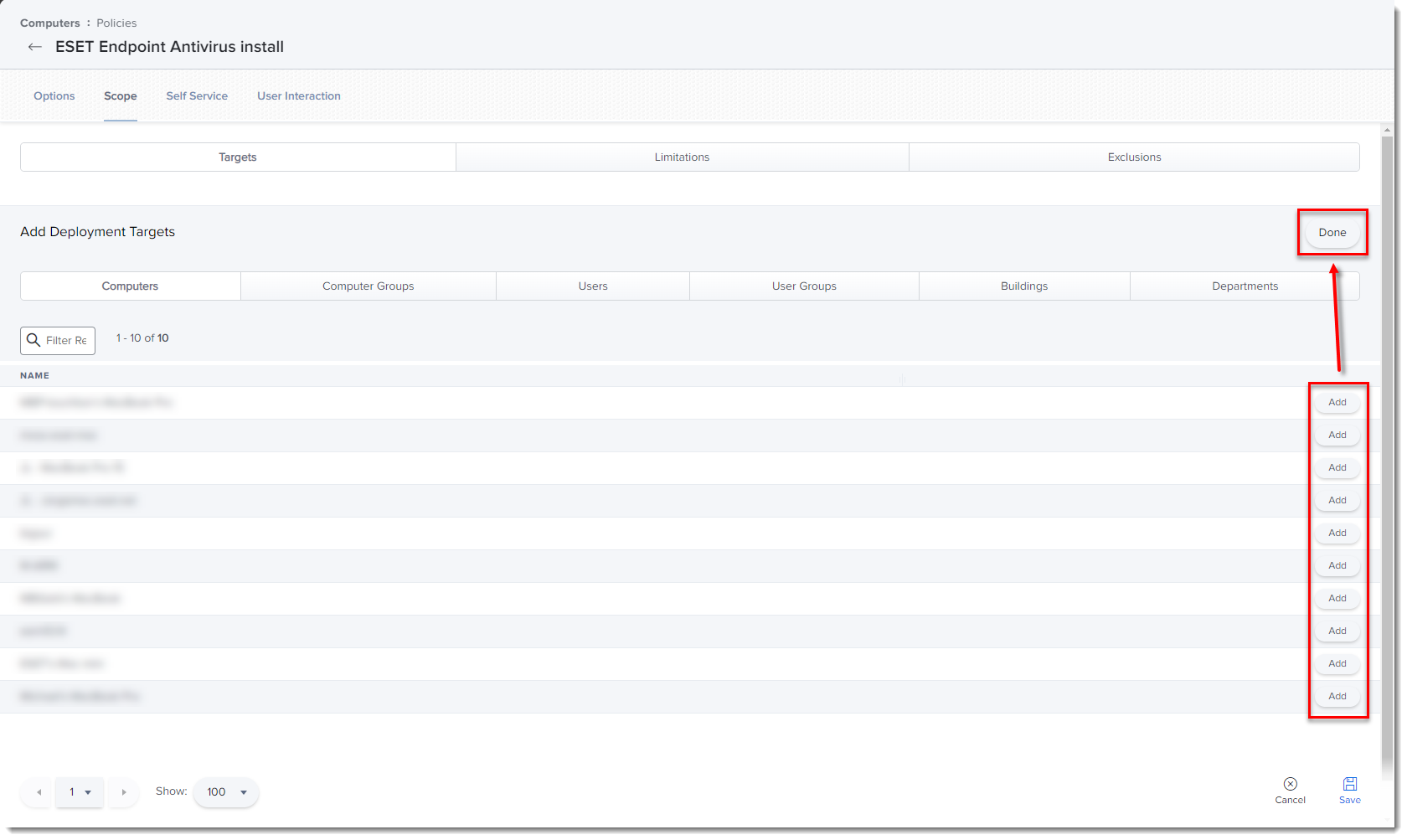

Dans la section Ajouter des cibles de déploiement, sélectionnez les ordinateurs (ou groupes d'ordinateurs) auxquels vous souhaitez appliquer la stratégie en cliquant sur Ajouter, puis cliquez sur Terminé.

Figure 2-6

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre -

Cliquez sur Enregistrer pour appliquer vos modifications.

III. Options supplémentaires

- Vérifiez que vous pouvez gérer le point final ESET à l'aide d'ESET PROTECT On-Prem : Ouvrez la console Web ESET PROTECT, cliquez sur Ordinateurs et vérifiez que le terminal Jamf est affiché dans le groupe Tous.

- Si vous n'avez pas saisi la clé de licence ou l'administrateur de sécurité pendant les scripts d'installation, vous pouvez activer les produits ESET à laide.

- Attributs d'extension : Les attributs d'extension affichent des informations concernant les produits ESET dans la section Détails de l'ordinateur → Recherche dans l'inventaire → Général.

Suivez les instructions ci-dessous pour ajouter l'attribut d'extension :

-

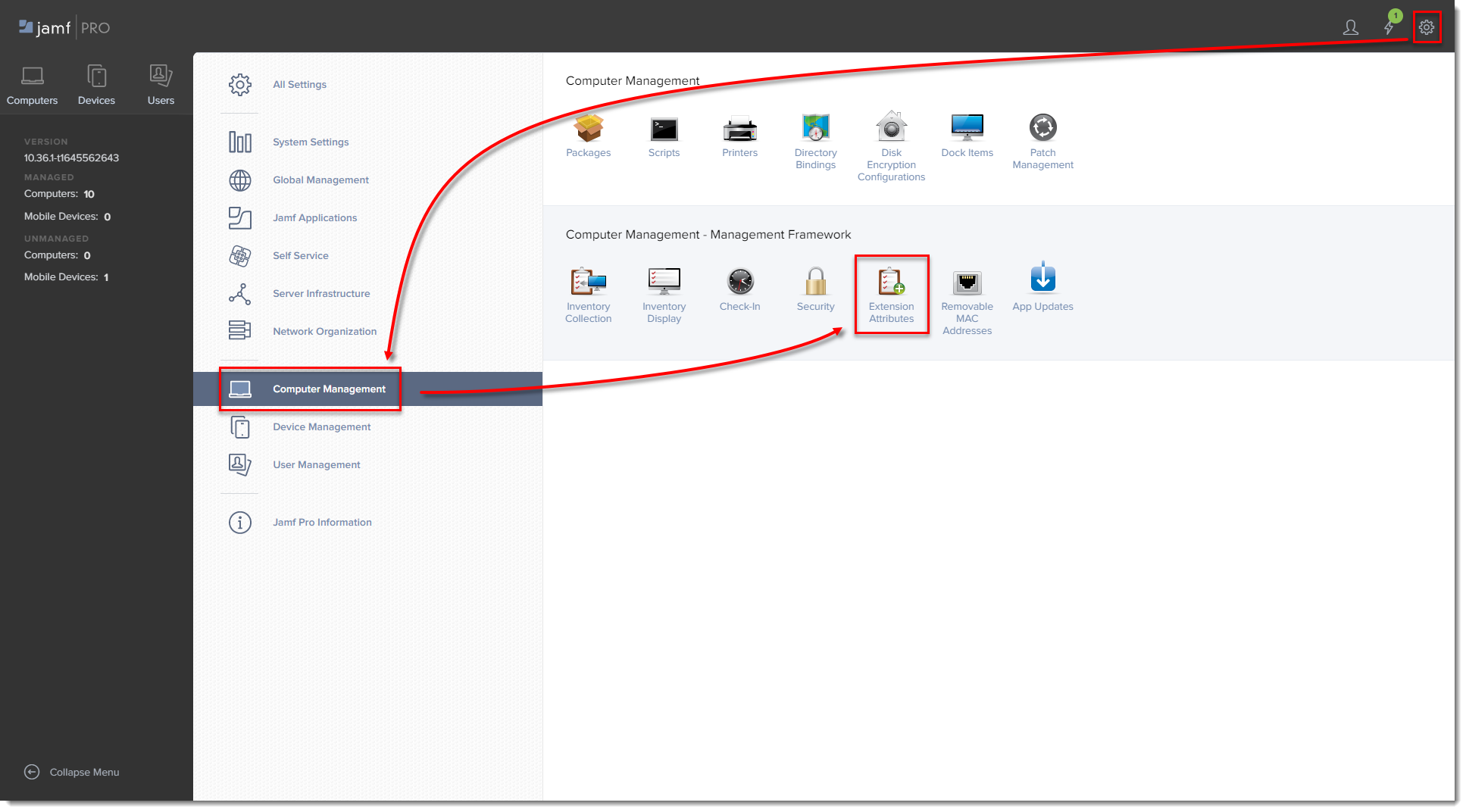

Ouvrez Jamf pro et cliquez sur l'icône d'engrenage Tous les paramètres → Gestion de l'ordinateur → Attributs d'extension.

Figure 3-1

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre -

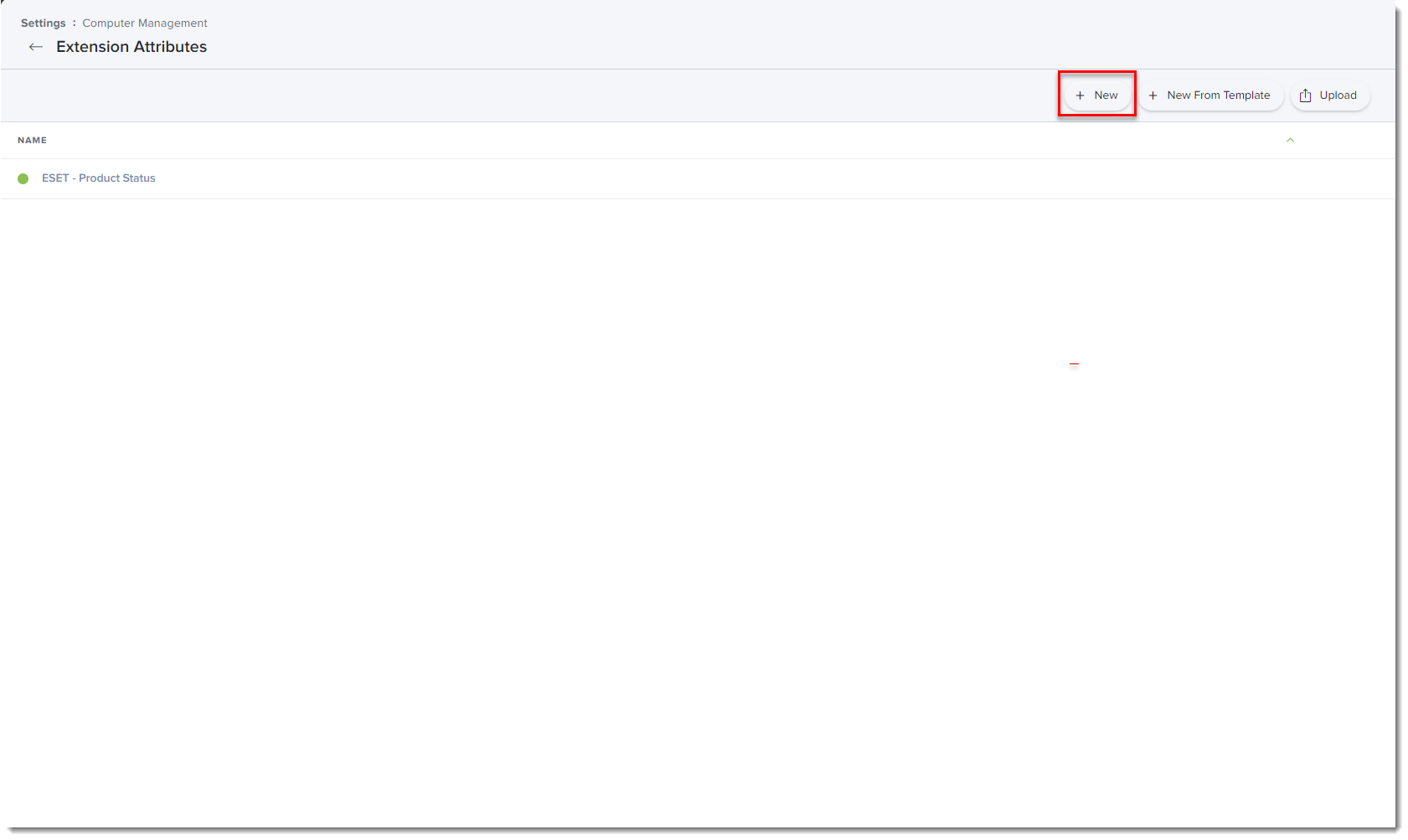

Cliquez sur Nouveau pour créer un nouvel attribut d'extension.

Figure 3-2

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre -

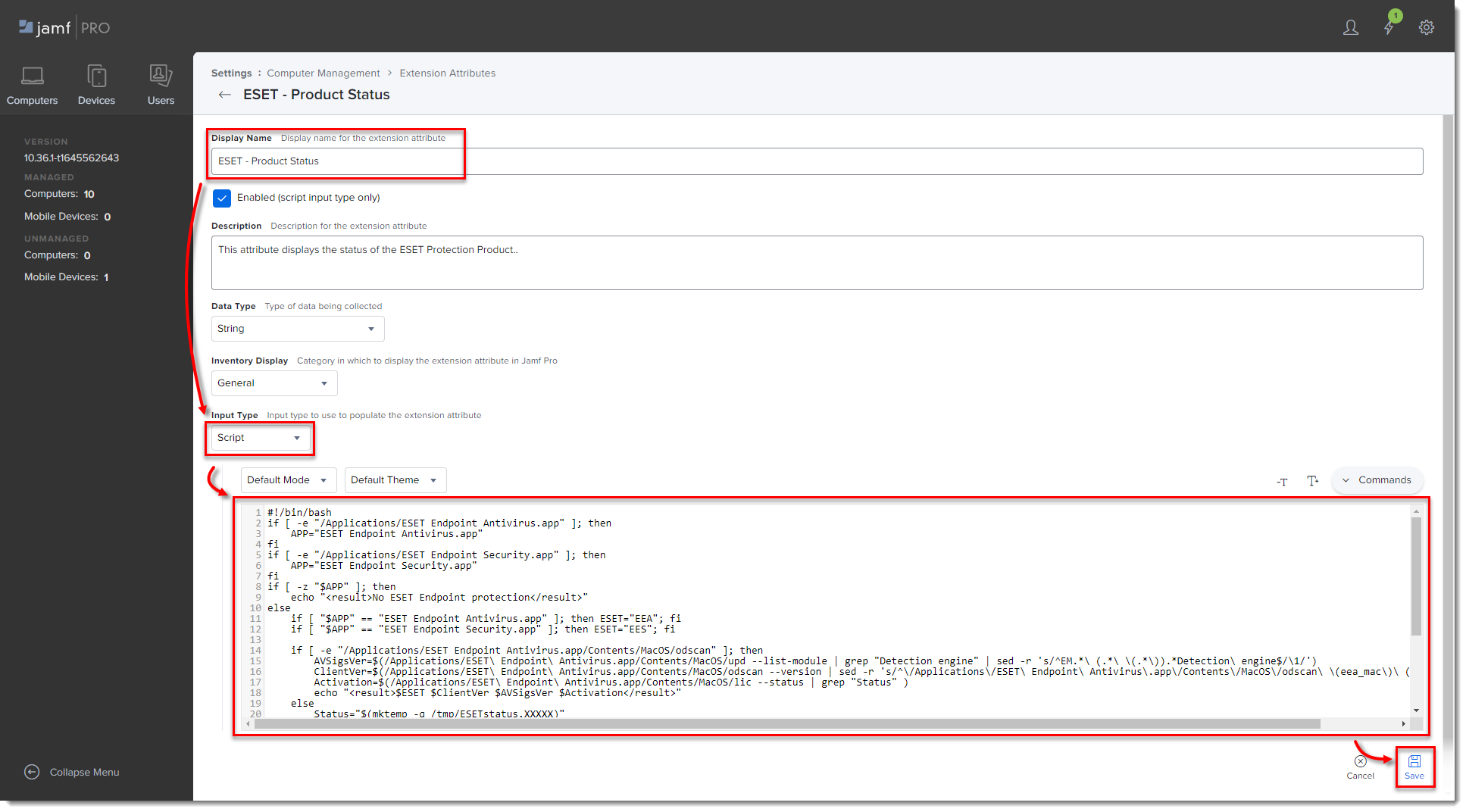

Dans Display Name (Nom d'affichage ), saisissez un nom pour l'attribut d'extension, sélectionnez Script dans le menu déroulant Input Type (Type d'entrée), puis collez le script ESETstatusEA.sh (cliquez avec le bouton droit de la souris et sélectionnez Save link as (Enregistrer le lien sous)) dans le champ Shell et cliquez sur Save (Enregistrer).

Figure 3-3

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre -

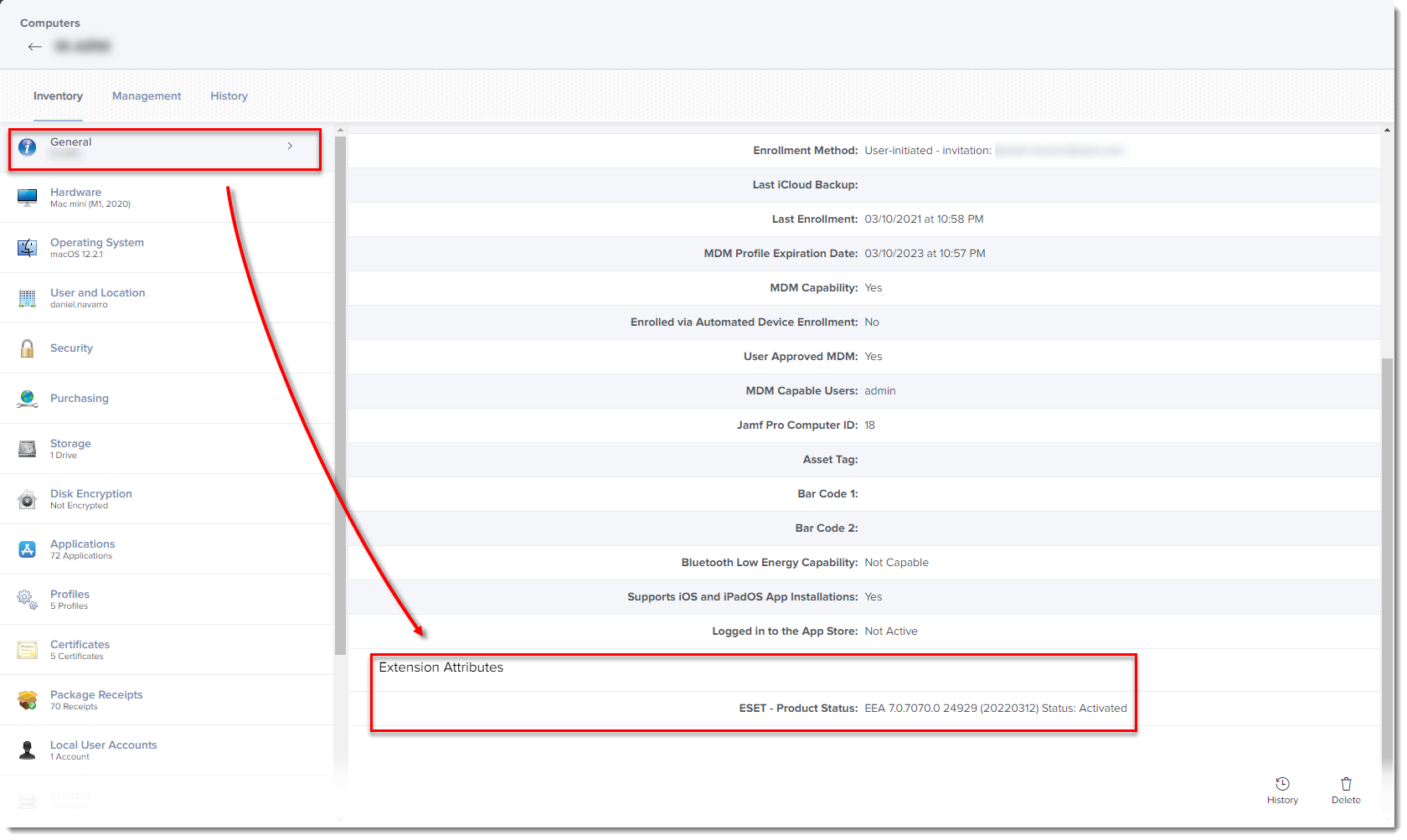

L'attribut d'extension sera automatiquement défini pour tous les groupes d'ordinateurs. Cliquez sur un ordinateur et dans la section Général, l'attribut d'extension s'affichera.

Figure 3-4

Cliquez sur l'image pour l'agrandir dans une nouvelle fenêtre

Résolution des problèmes après la mise à jour vers la version 8

Approuver les extensions système via MDM

Dans les environnements dotés d'un outil de gestion à distance tel que JAMF ou Kandji, les étapes ci-dessous résoudront le problème d'extension du système. Si vous utilisez actuellement Endpoint pour macOS version 7 sans que les mises à jour automatiques soient activées, suivez ces étapes avant de passer à la version 8 pour éviter les conflits d'extension de système.

-

Téléchargez le profil de configuration .plist à partir du Guide de l'utilisateur d'Endpoint Security.

-

Modifiez l'extension du fichier de

.plistàmobileconfig. Par exemple,ESET_enable_all.mobileconfig. -

Dans Jamf, accédez à ordinateurs → profils de configuration → sélectionnez télécharger et sélectionnez le fichier de l'étape 2. Dans d'autres plateformes de gestion, utilisez la fonctionnalité appropriée pour télécharger le profil de configuration de l'étape 2.

-

Attribuez les ordinateurs de la version 8 à l'étendue du profil de configuration, puis cliquez sur Enregistrer. Les alertes d'extension devraient commencer à disparaître en quelques minutes.

-

Désassignez les profils de configuration précédemment utilisés dans JAMF ou dans le client de gestion. Seul le profil de configuration de la version 8 doit être utilisé avec la version 8.

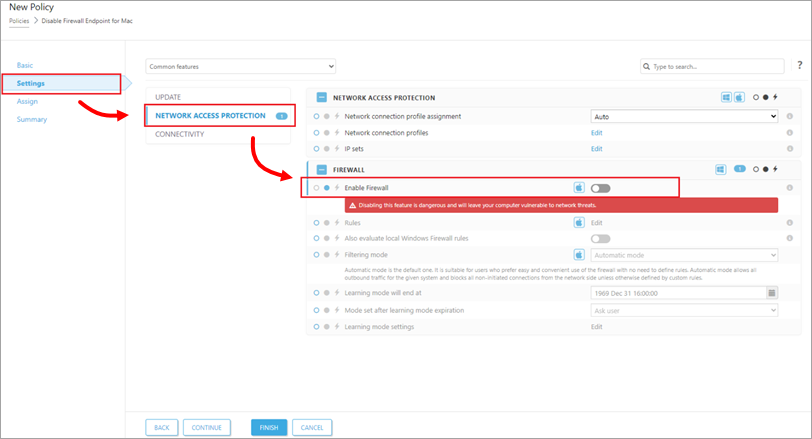

Le pare-feu d'ESET Endpoint Security pour macOS est automatiquement activé

Avec la mise à niveau vers la version 8, la fonction de pare-feu sera présente et activée dès l'installation.

Pour désactiver le pare-feu via une politique ESET PROTECT dans les environnements où une solution de pare-feu est déjà en place, procédez comme suit :

-

Naviguez jusqu'à Paramètres dans la stratégie Caractéristiques communes appliquée aux périphériques macOS. Dans la stratégie Caractéristiques communes,le logo macOS n'est pas présent mais s'applique toujours.

-

Accédez à Paramètres → Protection de l'accès au réseau → Pare-feu.

-

Cliquez sur la bascule en regard de Activer le pare-feu pour désactiver le paramètre.

Figure 4-1