問題

- 暗号化されていない接続を使用しています!HTTP 経由で ESET PROTECT にアクセスすると、「HTTPS を使用するように Web サーバーを設定してください」という警告メッセージが表示されます。手動でESET PROTECTをインストールした後に発生します。

- All-in-one インストーラを使用して ESET PROTECT を再インストールします。

- 既存の証明書を使用する

- 新しい証明書を作成する

解決方法

オールインワンインストーラを使用して ESET PROTECT を再インストールする

All-in-one インストーラを使用して ESET PROTECT を再インストールし、安全な接続 (HTTPS) 証明書を自動的に生成します。

-

Apache Tomcat が ESET PROTECT 以外のアプリケーションで使用されていないことを確認します。

-

Apache Tomcat をアンインストールします。この手順でESET PROTECTもアンインストールされます。

-

ESET PROTECT All-in-oneインストーラをダウンロードします。ESET PROTECT Serverと同じバージョンを使用します。

-

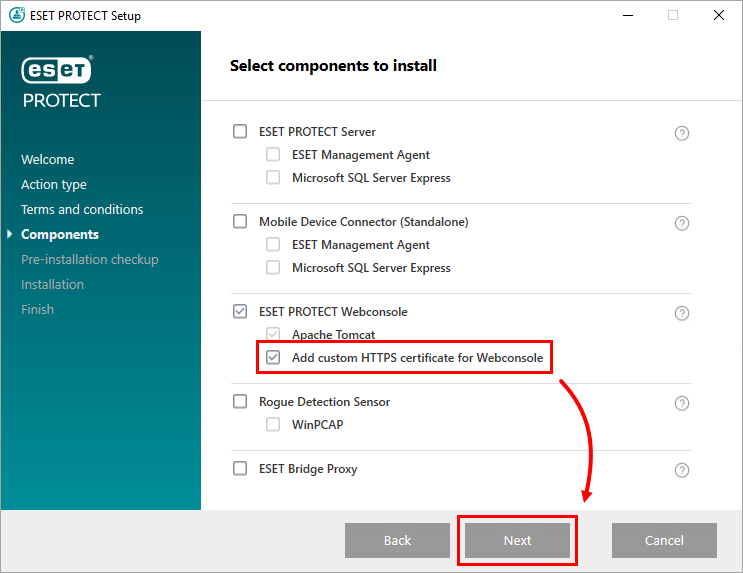

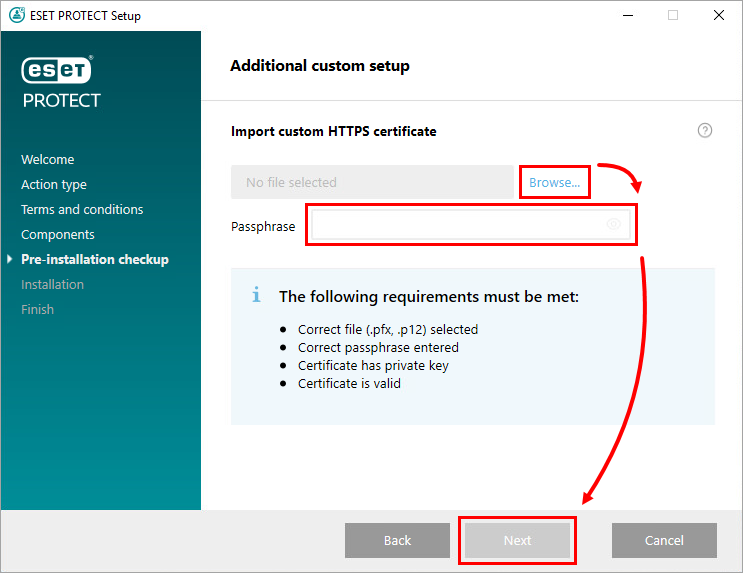

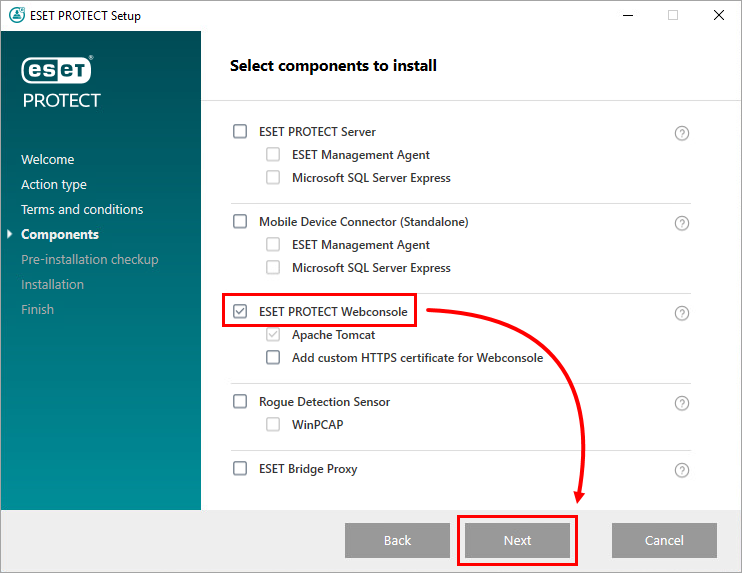

ESET PROTECT All-in-oneインストーラを実行します。インストール ] を選択し、EULA に同意します。インストールするコンポーネントの選択] で、[ESET PROTECT Web コンソール] の横にあるチェックボックスを選択し、[次へ] をクリックします。 セキュア接続証明書は、インストール中に自動的に生成されます。

図 1-1 - ESET PROTECT のインストールを完了します。ESET PROTECT を ESET PROTECT Server とは別のコンピュータにインストールした場合は、ESET PROTECT Server への接続を設定します。

既存の証明書を使用する

以下の手順は、64ビットのMicrosoft Windows Serverオペレーティング・システム(64ビットのJavaと64ビットのApache Tomcatがインストールされている)で実行されます。使用しているオペレーティング システムによって、一部のパスが異なる場合があります。

- 証明書.pfxファイルをTomcatのインストール・ディレクトリに移動します(フォルダ名は異なる場合があります - "Tomcat_folder "を実際のフォルダ名に置き換えてください)。

C:◆Program FilesApache Software Foundation ◆Tomcat_folder -

Tomcatインストール・ディレクトリの

confフォルダを開き、Server.xmlファイルを見つけます。このファイルをテキストエディタ(メモ帳など)で編集します。 -

Server.xmlの

</Engine>の後に<Connector>がない場合(Apache Tomcatを新規インストールした場合など)、Server.xmlの</Engine>の後に以下の文字列をコピーします(keystoreFile、keystorePass、keystoreTypeには、使用する値を使用してください):

<Connector server="OtherWebServer" port="443" protocol="org.apache.coyote.http11.Http11NioProtocol" SSLEnabled="true" maxThreads="150" scheme="https" secure="true" clientAuth="false" sslProtocol="TLS" keystoreFile="C:¥Program FilesApache Software Foundation¥Tomcat_folder¥certificate_file.pfx" keystorePass="Secret_Password_123" keystoreType="PKCS12" sslEnabledProtocols="TLSv1.2,TLSv1.3" ciphers="TLS_AES_256_GCM_SHA384, TLS_CHACHA20_POLY1305_SHA256, TLS_AES_128_GCM_SHA256, TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA, TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384, TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA, TLS_RSA_WITH_AES_128_CBC_SHA256, TLS_RSA_WITH_AES_128_GCM_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA, TLS_RSA_WITH_AES_256_CBC_SHA256, TLS_RSA_WITH_AES_256_GCM_SHA384, TLS_RSA_WITH_AES_256_CBC_SHA" />?

-

-

Server.xmlの

-</Engine>の後に<Connector>がある場合(Apache Tomcatのアップグレード後にServer.xmlをリストアした場合など)は、以下のパラメータを任意の値に置き換えてください:keystoreFile- 証明書ファイル(.pfx、.keystore、またはその他)へのフルパスを指定します。JKS以外の証明書(.pfxファイルなど)を使用する場合は、keyAliasを削除し(デフォルトでServer.xmlに存在する)、適切なkeystoreTypeを追加します。

-keystorePass- 証明書のパスフレーズを指定します。

-keystoreType-証明書のタイプを指定します。

-

-

Tomcat サービスを再起動します。

新しい証明書を作成し、署名する

ESET PROTECTの安全なHTTPS/SSL接続 。

。

-

SSL証明書付きのキーストアを作成します。Javaがインストールされている必要があります。

Javaには、コマンド・ライン経由で証明書を作成できるkeytool (keytool.exe)が含まれています。1 つの証明書が危険にさらされても他の tomcat インスタンスが安全であることを保証するために、各 tomcat インスタンスに新しい証明書を生成する必要があります(複数の tomcat インスタンスがある場合)。

以下は、SSL証明書付きのキーストアを作成するサンプル・コマンドです。

keytool.exeファイルの正確な場所、例えばC:˶Program FilesJavajre1.8.0_201bin(ディレクトリはOSとJavaバージョンによって異なります)に移動して、コマンドを実行します:

keytool.exe -genkeypair -alias "tomcat" -keyalg RSA -keysize 4096 -validity 3650 -keystore "C:◆Program FilesApache SoftwareFoundationTomcat_foldertomcat.keystore" -storepass "yourpassword" -keypass "yourpassword" -dname "CN=Unknown, OU=Unknown, O=Unknown, L=Unknown, ST=Unknown, C=Unknown".

-

キーストアから証明書をエクスポートする。以下は、キーストアから証明書署名要求をエクスポートするサンプル・コマンドです:

keytool.exe -certreq -alias tomcat -file "C:◆InstallTomcattomcat.csr" -keystore "C:◆Program FilesApache Software FoundationTomcat_foldertomcat.keystore" -ext san=dns:ESETPROTECT

-

選択したルート認証局(CA)で署名されたSSL証明書を取得します。

ルート認証局を後でインポートする予定の場合は、手順6に進むことができます。この方法を選択した場合、Web ブラウザに自己署名証明書に関する警告が表示されることがあり、HTTPS 経由で ESET PROTECT に接続するための例外を追加する必要があります。

-

CA のルー ト 証明書 と 中間証明書を キー ス ト ア に イ ン ポー ト し ます。こ れ ら の証明書は通常、 証明書に署名 し た エン テ ィ テ ィ に よ っ て (Web ページ上で) 利用可能です。証明書の返信は、キーストアから信頼できる証明書を使用して検証されるため、これは必要です。

keytool.exe -import -alias root -keystore "C:◆Program FilesApache SoftwareFoundationTomcat_folder◆tomcat.keystore" -trustcacerts -file "C:◆root.crt"keytool.exe -import -alias intermediate -keystore "C:◆Program FilesApache SoftwareFoundationTomcat_folder◆tomcat.keystore" -trustcacerts -file "C:◆intermediate.crt.pem"

-

ルート認証局で署名された証明書を受け取ったら、認証局の公開鍵と証明書

(tomcat.cer)をキーストアにインポートします。以下は、署名付き証明書をキーストアにインポートするコマンドのサンプルです:

keytool.exe -import -alias tomcat -file "C:◆InstallTomcat.cer" -keystore "C:◆Program FilesApache Software Foundation ◆Tomcat_folder ◆Tomcat.keystore"

既に存在する証明書(例えば会社の証明書)を使用する場合は、以下の手順に従ってください。

-

server.xml構成ファイルを編集して、<Connector>タグを以下の例のように記述します:

<Connector server="OtherWebServer" port="443" protocol="org.apache.coyote.http11.Http11NioProtocol" SSLEnabled="true" maxThreads="150" scheme="https" secure="true" clientAuth="false" sslProtocol="TLS" keystoreFile="C:◆Program FilesApache Software Foundation◆Tomcat_folder◆tomcat.keystore" keystorePass="yourpassword"/> この修正により、非セキュアな接続は無効になります。この変更により、安全でないTomcat機能も無効になり、HTTPSのみが有効になります(scheme=パラメータ)。セキュリティ上の理由から、tomcat-users.xmlを編集してすべてのTomcatユーザを削除し、ServerInfo.propertiesを変更してTomcatのIDを隠す必要がある場合もあります。

-

Apache Tomcatサービスを再起動します。