Problem

- Du modtager advarselsmeddelelsen "Bruger ukrypteret forbindelse! Konfigurer venligst webserveren til at bruge HTTPS", når du tilgår ESET PROTECT On-Prem via HTTP. Dette sker efter manuel installation af ESET PROTECT On-Prem

- Geninstaller ESET PROTECT On-Prem ved hjælp af alt-i-en-installationsprogrammet

- Brug et eksisterende certifikat

- Opret et nyt certifikat

Løsning

Geninstaller ESET PROTECT Web Console ved hjælp af All-in-one-installationsprogrammet

Geninstaller ESET PROTECT Web Console ved hjælp af All-in-one-installationsprogrammet for automatisk at generere certifikatet til den sikre forbindelse (HTTPS).

-

Sørg for, at Apache Tomcat ikke bruges af nogen anden app end ESET PROTECT On-Prem.

-

Afinstaller Apache Tomcat. Dette trin afinstallerer også ESET PROTECT Web Console.

-

Download installationsprogrammet til ESET PROTECT On-Prem All-in-one. Brug den samme version som din ESET PROTECT Server.

-

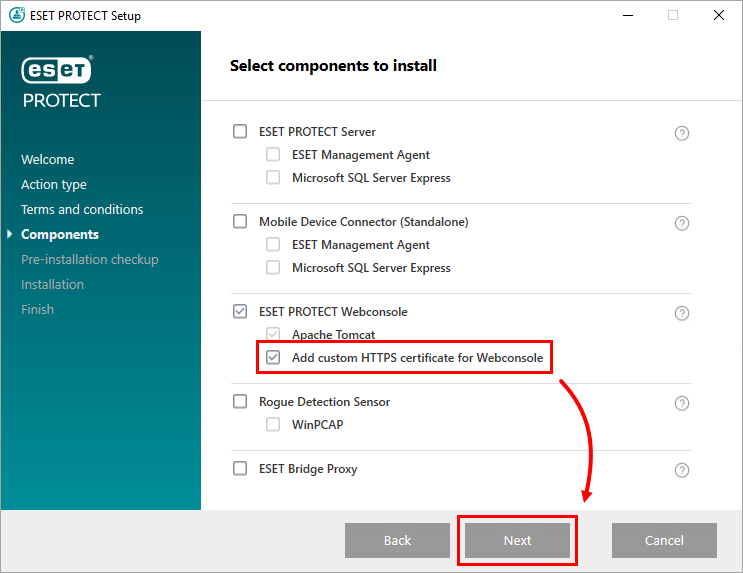

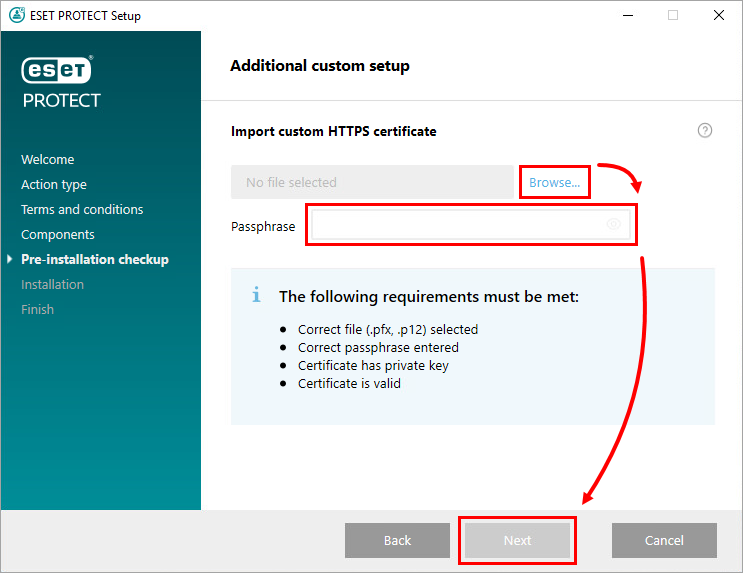

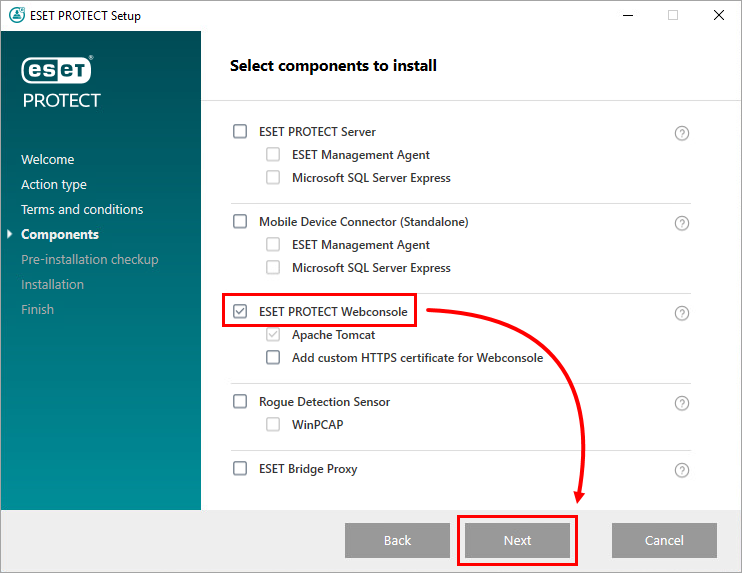

Kør ESET PROTECT On-Prem All-in-one-installationsprogrammet. Vælg Installer , og accepter EULA'en. Under Vælg komponenter, der skal installeres, skal du markere afkrydsningsfeltet ud for ESET PROTECT Webconsole og klikke på Næste. Certifikatet for den sikre forbindelse genereres automatisk under installationen.

Figur 1-1 - Fuldfør installationen af ESET PROTECT On-Prem. Hvis du har installeret ESET PROTECT On-Prem på en anden computer end ESET PROTECT Server, skal du konfigurere forbindelsen til ESET PROTECT Server.

Brug et eksisterende certifikat

Nedenstående trin udføres på et 64-bit Microsoft Windows Server-operativsystem (med 64-bit Java og 64-bit Apache Tomcat installeret). Nogle stier kan variere afhængigt af det operativsystem, du bruger.

- Flyt certifikatets .pfx-fil til din Tomcat-installationsmappe (mappenavnet kan variere - erstat "Tomcat_folder" med det faktiske mappenavn).

C:\Program Files\Apache Software Foundation\Tomcat_folder -

Åbn

conf-mappeni Tomcat-installationsmappen, og find filenServer.xml. Rediger denne fil ved hjælp af en teksteditor (f.eks. Notepad ++). -

Hvis der ikke er nogen

<Connectorefter</Engine>i Server.xml (f.eks. når du udfører en ny installation af Apache Tomcat), skal du kopiere følgende streng ind i Server.xml efter</Engine>(brug dine værdier forkeystoreFile,keystorePassogkeystoreType):

<Connector server="OtherWebServer" port="443" protocol="org.apache.coyote.http11.Http11NioProtocol" SSLEnabled="true" maxThreads="150" scheme="https" secure="true" clientAuth="false" sslProtocol="TLS" keystoreFile="C:\Program Files\Apache Software Foundation\Tomcat_folder\certificate_file.pfx" keystorePass="Secret_Password_123" keystoreType="PKCS12" sslEnabledProtocols="TLSv1.2,TLSv1.3" ciphers="TLS_AES_256_GCM_SHA384, TLS_CHACHA20_POLY1305_SHA256, TLS_AES_128_GCM_SHA256, TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256, TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA, TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384, TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384, TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA, TLS_RSA_WITH_AES_128_CBC_SHA256, TLS_RSA_WITH_AES_128_GCM_SHA256, TLS_RSA_WITH_AES_128_CBC_SHA, TLS_RSA_WITH_AES_256_CBC_SHA256, TLS_RSA_WITH_AES_256_GCM_SHA384, TLS_RSA_WITH_AES_256_CBC_SHA" />?

-

-

Hvis

-<Connectorer til stede efter</Engine>i Server.xml (f.eks. når du gendanner Server.xml efter en opgradering af Apache Tomcat), skal du erstatte værdierne for nedenstående parametre med dine egne værdier:keystoreFile- Angiv den fulde sti til certifikatfilen (.pfx, .keystoreeller andet). Hvis du bruger et ikke-JKS-certifikat (f.eks. en.pfx-fil), skal du slettekeyAlias(den er som standard til stede i Server.xml) og tilføje den korrektekeystoreType.

-keystorePass- Angiv certifikatets adgangssætning.

-keystoreType- Angiv certifikattypen.

-

-

Genstart Tomcat-tjenesten .

Opret et nyt certifikat, og få det signeret

Brug en sikker HTTPS/SSL-forbindelse  til ESET PROTECT On-Prem.

til ESET PROTECT On-Prem.

-

Opret et keystore med et SSL-certifikat. Du skal have Java installeret.

Java indeholder keytool (keytool .exe), som gør det muligt at oprette et certifikat via kommandolinjen. Du skal generere et nyt certifikat for hver Tomcat-instans (hvis du har flere Tomcat-instanser) for at sikre, at andre Tomcat-instanser forbliver sikre, hvis et certifikat bliver kompromitteret.

Nedenfor er et eksempel på en kommando til at oprette et keystore med et SSL-certifikat.

Naviger til den nøjagtige placering af keytool.exe-filen, for eksempel C:\Program Files\Java\jre1.8.0_201\bin (biblioteket afhænger af OS og Java-version), og kør derefter kommandoen:

keytool.exe -genkeypair -alias "tomcat" -keyalg RSA -keysize 4096 -validity 3650 -keystore "C:\Program Files\Apache Software Foundation\Tomcat_folder\tomcat.keystore" -storepass "yourpassword" -keypass "yourpassword" -dname "CN=Unknown, OU=Unknown, O=Unknown, L=Unknown, ST=Unknown, C=Unknown"

-

Eksporter certifikatet fra keystore. Nedenfor er et eksempel på en kommando, der eksporterer certifikatsignaturanmodningen fra keystore:

keytool.exe -certreq -alias tomcat -file "C:\Install\Tomcat\tomcat.csr" -keystore "C:\Program Files\Apache Software Foundation\Tomcat_folder\tomcat.keystore" -ext san=dns:ESETPROTECT

-

Få SSL-certifikatet underskrevet med en Root Certificate Authority (CA) efter eget valg.

Du kan fortsætte til trin 6, hvis du planlægger at importere en Root CA senere. Hvis du vælger at fortsætte på denne måde, kan din webbrowser vise advarsler om et selvsigneret certifikat, og du bliver nødt til at tilføje en undtagelse for at oprette forbindelse til ESET PROTECT On-Prem via HTTPS.

-

Importer rodcertifikatet og det mellemliggende certifikat fra din CA til dit keystore. Den enhed, der har signeret dit certifikat, stiller normalt disse certifikater til rådighed. Det er nødvendigt, fordi certifikatsvaret valideres ved hjælp af pålidelige certifikater fra keystore.

keytool.exe -import -alias root -keystore "C:\Program Files\Apache Software Foundation\Tomcat_folder\tomcat.keystore" -trustcacerts -file "C:\root.crt"keytool.exe -import -alias intermediate -keystore "C:\Program Files\Apache Software Foundation\Tomcat_folder\tomcat.keystore" -trustcacerts -file "C:\intermediate.crt.pem"

-

Når du har modtaget det signerede certifikat fra rod-CA'en, skal du importere CA'ens offentlige nøgle og derefter

certifikatet (tomcat.cer)til dit keystore. Nedenfor er et eksempel på en kommando, der importerer et signeret certifikat til keystore:

keytool.exe -import -alias tomcat -file "C:\Install\Tomcat\tomcat.cer" -keystore "C:\Program Files\Apache Software Foundation\Tomcat_folder\tomcat.keystore"

Hvis du vil bruge et allerede eksisterende certifikat (f.eks. et virksomhedscertifikat), skal du følge disse instruktioner.

-

Rediger konfigurationsfilen

server.xml, så tagget<Connectorskrives på samme måde som i eksemplet nedenfor:

<Connector server="OtherWebServer" port="443" protocol="org.apache.coyote.http11.Http11NioProtocol" SSLEnabled="true" maxThreads="150" scheme="https" secure="true" clientAuth="false" sslProtocol="TLS" keystoreFile="C:\Program Files\Apache Software Foundation\Tomcat_folder\tomcat.keystore" keystorePass="yourpassword"/>.Denne ændring deaktiverer også ikke-sikre Tomcat-funktioner, så kun HTTPS er aktiveret(scheme=-parameter). Af sikkerhedsmæssige årsager kan det også være nødvendigt at redigere tomcat-users.xml for at slette alle Tomcat-brugere og ændre ServerInfo.properties for at skjule Tomcats identitet.

-

Genstart Apache Tom cat-tjenesten.