ソリューション

はじめに

この記事では、Netasq IPSec VPN Client™ を設定して ESA サーバーに対してユーザーを認証する方法について説明します。先に進む前に、ESET Secure Authentication の RADIUS Server コンポーネントをインストールし、外部システムがユーザーを認証するための RADIUS サービスにアクセスできることを確認してください。

Netasq IPSec VPN Client™ が ESA Server を使用して RADIUS 経由でユーザーを認証する前に、ESA Server 上で RADIUS クライアントとしてセットアップする必要があります。次に、ESA RADIUS サービスを実行しているサーバーを Netasq IPSec VPN Client™ の RADIUS サーバーとしてセットアップする必要があります。これらの設定が完了すると、ESA OTP を使って Netasq IPSec VPN™ にログインできるようになります。

ステップI - RADIUSクライアントの設定

RADIUS プロトコルでは、RADIUS サーバーへのアクセスリクエストに RADIUS クライアント(例えば Netasq IPSec VPN Client™)の IP アドレスを含める必要があります。

Netasq IPSec VPN Client™ が ESA サーバーと通信できるようにするには、ESA RADIUS サーバーで RADIUS クライアントとして設定する必要があります:

- ESA ウェブコンソールにログインします。

- Components > RADIUSに移動し、ESA RADIUSサービスを実行しているサーバのホスト名を見つけます。

- ホスト名をクリックし、[新しいRadiusクライアントを作成]をクリックします。

- 基本設定]セクションで

- RADIUSクライアントに覚えやすい名前を付けます。

- クライアントのIPアドレスと 共有シークレットをVPNアプライアンスの設定に対応するように設定します。IP アドレスは、アプライアンスの内部 IP アドレスです。アプライアンスが IPv6 経由で通信する場合は、関連するスコープ ID(インターフェース ID)と共にその IP アドレスを使用します。

- 共有シークレットは、アプライアンスで構成する外部認証機能の RADIUS 共有シークレットです。

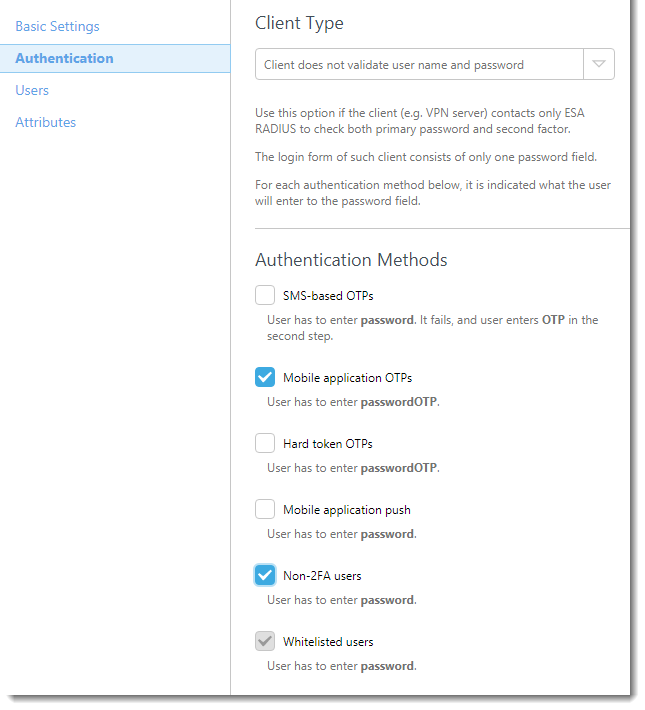

- 認証セクションで、以下の図 1-1 に示す設定を適用します。

図 1-1

これで ESA は Netasq IPSec VPN Client™ と通信するように設定されました。次に Netasq IPSec VPN Client™ が ESA サーバーと通信できるように設定します。まず、新しい認証スキームを作成し、RADIUS サーバーの設定を行います。

- Netasq Web GUI を開き、Users →Authorization Portal → available methods と進みます。Radiusメソッドを追加し、サーバーアドレスを ESET Secure Authentication がインストールされているサーバーの IP アドレスに設定します。

- Users → VPN access privileges → Default authentication methodに移動し、Radius を選択する。このパラメータは、[ユーザ ] → [VPN アクセス権限] → [ユーザのルール] で個々のユーザに対して設定できます。

ステップ II - VPNトンネルの設定

Active DirectoryのパスワードとトークンIDをスペースなしで使用して、以下のステップを完了します:

新しい認証局(CA)を作成する。

- Objects → Certificatesに移動し、Add → Add root CA をクリックします。

- ウ ィ ザー ド の指示に従っ て CA を作成す る 。

- オブジェクト→ 証明書 → 追加 →サーバー証明書の追加と進み、新しく作成した認証局を Netasq のデフォルトサーバー証明書として選択します。

- VPN →IPSec VPN →Peers へ移動し、Add→ New anonymous (mobile) peer を選択。

- 証明書 → Xauth (iPhone)を選択し、新しいCAを選択します。

トンネル設定の定義

- VPN → IPSec VPN → Encryption Policy → Tunnels → Add → New Policyを選択します。

- 使用するモバイル・ピア]フィールドで[モバイル・ピア]を選択し、[ローカル・リソース ]フィールドでユーザがアクセスできるオブジェクトを選択します。完了したら、「Activate」をクリックします。

- User → VPN → IPSec VPN → Peersに移動し、Add→ New anonymous (mobile) peer をクリックします。

- 証明書 → Xauth(iPhone)を選択し、新しいCAを選択します。

- VPN → IPSec VPN→Encryption Policy→Add → New Policy と進みます。

- 使用するモバイルピア]フィールドで[モバイルピア]を選択し、[ローカルリソース ]フィールドでユーザーがアクセスできるオブジェクトを選択します。完了したら、「有効化」をクリックします。

- VPN → VPNアクセス権限→VPNアクセスに移動し、ユーザーのアクセスを許可するルールを追加します。

通知の有効化

- Notifications→Email alerts →Configurationに移動します。

- 電子メール通知を有効にする]を選択し、電子メールアプリケーションの適切なパラメータを入力します。

- 受信者]の下にある[新しい受信者グループの追加]をクリックし、電子メール通知を受信するユーザーを追加します。

ユーザーの登録

- Users →Authentication →Captive Portalに移動します。

- Captive Portal を有効にし、外部インターフェイスの横にあるチェックボックスを選択します。

- 証明書オプション」で、以前に作成した証明書の秘密鍵を入力します。

- 外部インタフェース]で、[ユーザの Web 登録を許可]を選択します。詳細プロパティ]でユーザ用の新しい証明書を作成し、証明書を割り当てるユーザ・グループを指定します。

証明書の割り当て

- キャプティブ・ポータル(https://netasq_IP_address/auth)に移動します。

- 証明書を取得するユーザ・アカウントにログインします。

- 証明書セクションに移動し、ユーザの証明書を取得します。

- Users→Enrolmentに移動し、未処理の要求を承認する。

- Captive Portal の [Certificate] セクションに移動し、[Download Certificate] をクリックします。

- 証明書のダウンロードが完了したら、「エクスポート 」をクリックしてファイルに保存します。

ステップIII - 接続のテスト

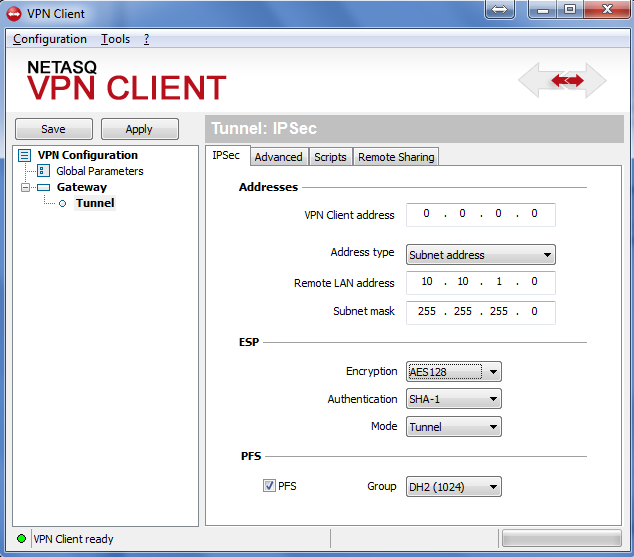

接続をテストするために、以下のスクリーンショットに従ってVPNクライアントを設定します:

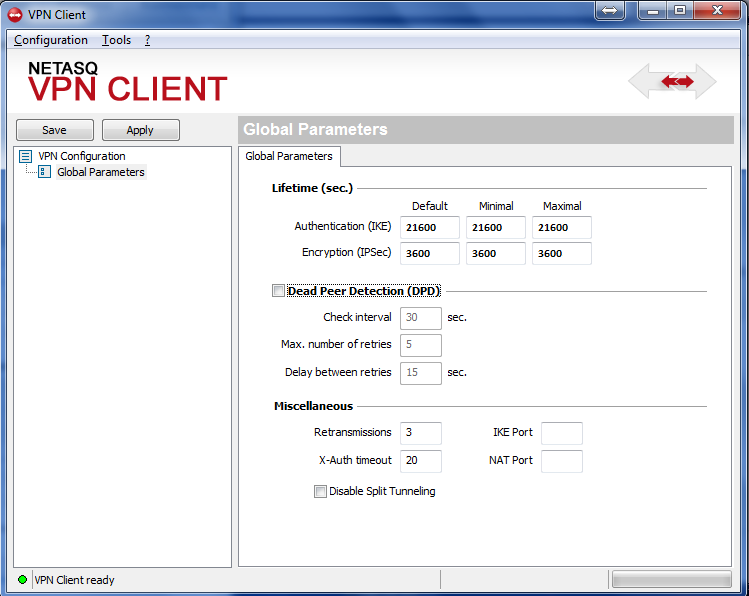

図3-1

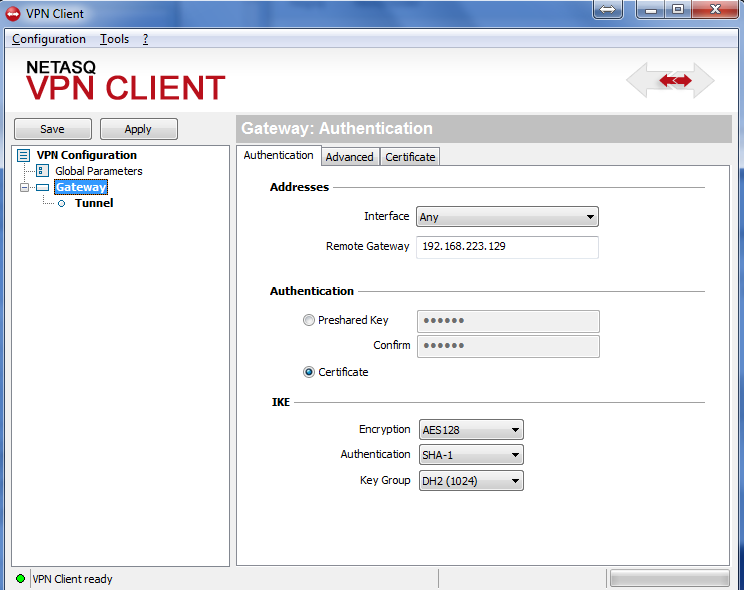

図3-2

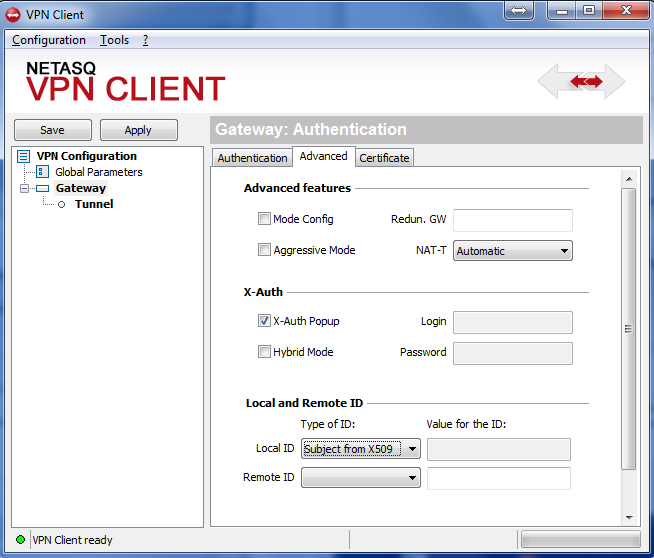

図3-3

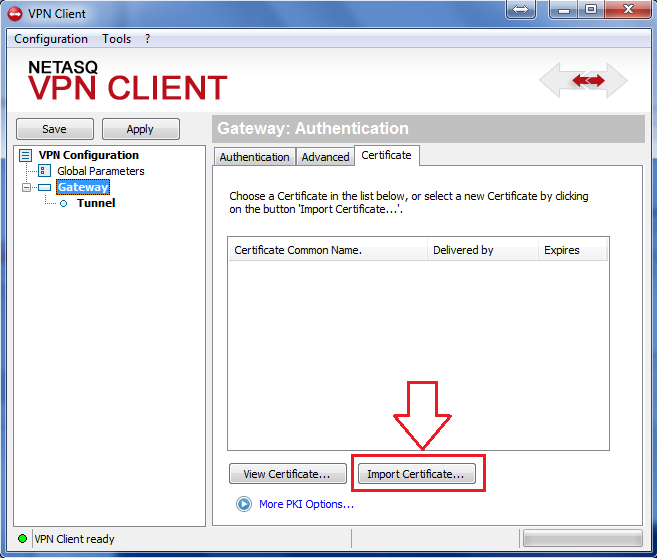

図3-4

図3-5

トラブルシューティング

ESA RADIUS サーバで認証できない場合は、以下の手順を実行していることを確認してください:

- ESA RADIUS 機能の検証」文書に従って、RADIUS サーバに対してスモーク・テストを実行します。

- 障害が修正されず、まだ接続できない場合は、(2FAを使用しない)既存のサインイン構成に戻して、接続できることを確認する。

- 古い設定を使用しても接続できる場合は、新しい設定を復元し、VPNデバイスとRADIUSサーバー間のUDP 1812をブロックしているファイアウォールがないことを確認します。

- それでも接続できない場合は、ESETのテクニカルサポートにお問い合わせください。