Løsning

Indledning

Denne artikel beskriver, hvordan man konfigurerer Netasq IPSec VPN Client™ til at godkende brugere mod en ESA-server. Før du fortsætter, skal du kontrollere, at du har installeret RADIUS Server-komponenten i ESET Secure Authentication og har adgang til RADIUS-tjenesten, der gør det muligt for eksterne systemer at godkende brugere.

Før Netasq IPSec VPN Client™ kan bruge ESA-serveren til at godkende brugere via RADIUS, skal den konfigureres som en RADIUS-klient på ESA-serveren. Dernæst skal din server, der kører ESA-RADIUS-tjenesten, konfigureres som en RADIUS-server på Netasq IPSec VPN Client™. Når disse konfigurationer er angivet, kan du begynde at logge ind på din Netasq IPSec VPN™ ved hjælp af ESA OTP'er.

Trin I - Konfiguration af RADIUS-klient

RADIUS-protokollen kræver, at adgangsanmodninger til RADIUS-servere inkluderer IP-adressen for RADIUS-klienten (f.eks. Netasq IPSec VPN Client™).

For at Netasq IPSec VPN Client™ kan kommunikere med din ESA-server, skal du konfigurere den som en RADIUS-klient på din ESA-RADIUS-server:

- Log ind på ESA Web Console.

- Naviger til Components > RADIUS, og find værtsnavnet på den server, der kører ESA RADIUS-tjenesten.

- Klik på værtsnavnet, og klik derefter på Create New Radius Client.

- I afsnittet Grundlæggende indstillinger

- Giv RADIUS-klienten et mindeværdigt navn, så den er nem at finde.

- Konfigurer IP-adressen og den delte hemmelighed for klienten, så de svarer til konfigurationen af dit VPN-apparat. IP-adressen er den interne IP-adresse på dit apparat. Hvis dit apparat kommunikerer via IPv6, skal du bruge den IP-adresse sammen med det relaterede scope-ID (interface-ID).

- Den delte hemmelighed er den delte RADIUS-hemmelighed for den eksterne autentificering, som du vil konfigurere på dit apparat.

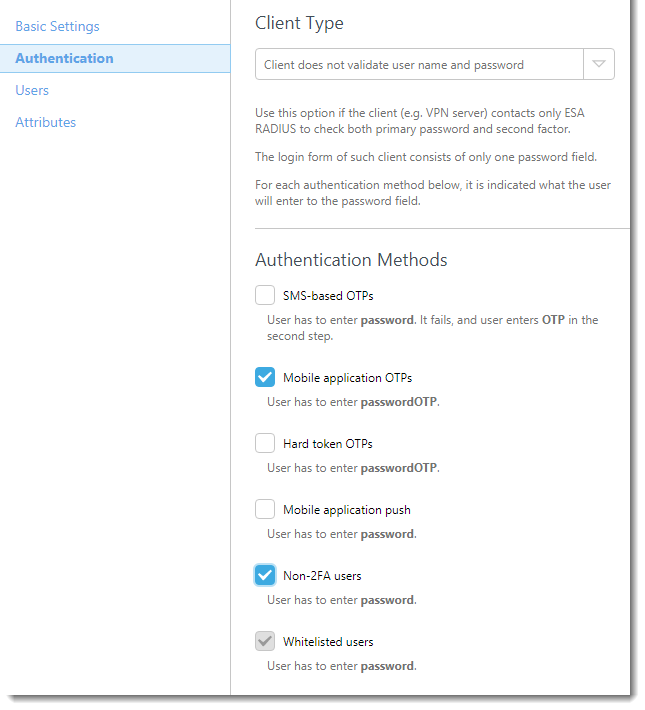

- I sektionen Authentication skal du anvende de indstillinger, der er vist i Figur 1-1 nedenfor.

Figur 1-1

ESA er nu konfigureret til at kommunikere med Netasq IPSec VPN Client™. Du skal nu konfigurere Netasq IPSec VPN Client™ til at kommunikere med ESA-serveren. Opret først et nyt godkendelsesskema, og konfigurer derefter indstillingerne for din RADIUS-server.

- Åbn Netasq Web GUI, og naviger til Users→Authorization Portal → available methods. Tilføj Radius-metoden, og indstil serveradressen til IP-adressen på den server, hvor ESET Secure Authentication er installeret.

- Naviger til Brugere → VPN-adgangsrettigheder → Standardgodkendelsesmetode, og vælg Radius. Du kan indstille denne parameter for individuelle brugere under Brugere → VPN-adgangsrettigheder → Regler for brugere.

Trin II - Konfiguration af VPN-tunnel

Brug din Active Directory-adgangskode og dit Token-id uden mellemrum til at gennemføre følgende trin:

Opret en ny certifikatmyndighed (CA)

- Naviger til Objekter → Certifikater, og klik på Tilføj → Tilføj rod-CA.

- Følg instruktionerne fra guiden for at oprette en CA.

- Naviger til Objekter→ Certifikater → Tilføj→Tilføj et servercertifikat, og vælg dit nyoprettede CA som standardservercertifikat for Netasq.

- Naviger til VPN→IPSec VPN→Peers, vælg Tilføj→ Ny anonym (mobil) peer.

- Vælg Certifikat → Xauth (iPhone), og vælg derefter din nye CA.

Definer tunnelindstillinger

- Naviger tilVPN → IPSec VPN → Krypteringspolitik → Tunneler → Tilføj → Ny politik

- Vælg Mobile peer i feltet Mobile peer used, og vælg de objekter, som brugeren har adgang til, i feltet Local resources . Når du er færdig, skal du klikke på Aktivér.

- Naviger til Bruger → VPN → IPSec VPN → Peers, og klik på Tilføj→ Ny anonym (mobil) peer.

- Vælg Certifikat → Xauth (iPhone), og vælg derefter din nye CA.

- Naviger til VPN → IPSec VPN → Krypteringspolitik → Tilføj →Ny politik.

- Vælg Mobile peer i feltet Mobile peer used, og vælg de objekter, som brugeren har adgang til, i feltet Local resources . Når du er færdig, skal du klikke på Aktivér.

- Naviger til VPN → VPN-adgangsprivilegier → VPN-adgang, og tilføj en regel for at tillade adgang for brugeren.

Aktivér notifikationer

- Naviger til Notifikationer → E-mail-advarsler → Konfiguration.

- Vælg Aktiver e-mailnotifikationer, og indtast de relevante parametre for dit e-mailprogram.

- Klik på Tilføj ny modtagergruppe under Modtagere, og tilføj derefter de brugere, du vil have til at modtage e-mailnotifikationer.

Tilmelding af brugere

- Naviger til Users → Authentication → Captive Portal.

- Aktivér Captive Portal, og marker afkrydsningsfeltet ud for eksterne grænseflader.

- Under Certifikatindstillinger skal du indtaste den private nøgle til det certifikat, du oprettede tidligere.

- Under Eksterne grænseflader skal du vælge Tillad webtilmelding for brugere. Opret nye certifikater til brugere under Avancerede egenskaber, og angiv den brugergruppe, som certifikatet skal tildeles til.

Tildeling af certifikater

- Naviger til Captive Portal (https://netasq_IP_address/auth).

- Log ind på den brugerkonto, som du vil have et certifikat til.

- Naviger til afsnittet Certificate, og hent certifikatet til din bruger.

- Naviger til Users → Enrolment, og godkend eventuelle udestående anmodninger.

- I Captive Portal skal du navigere til afsnittet Certificate og klikke på Download Certificate.

- Når certifikatet er downloadet, skal du klikke på Eksporter for at gemme det i en fil.

Trin III - Test af forbindelsen

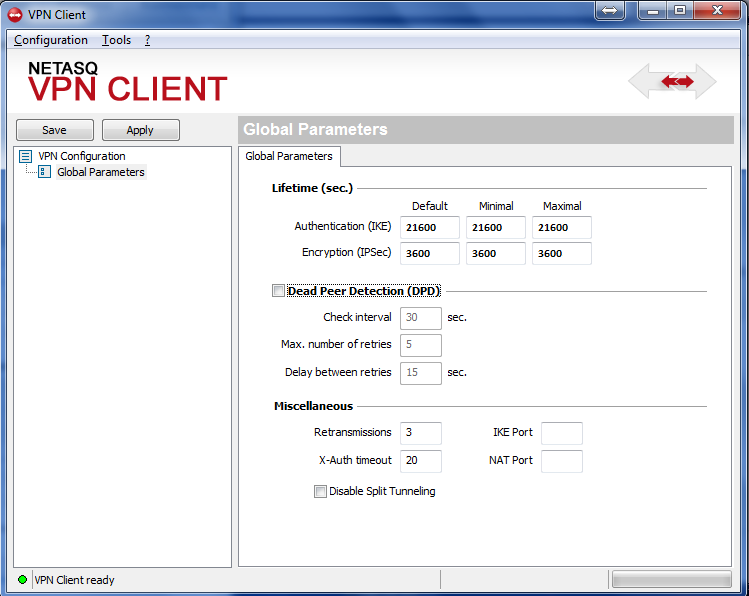

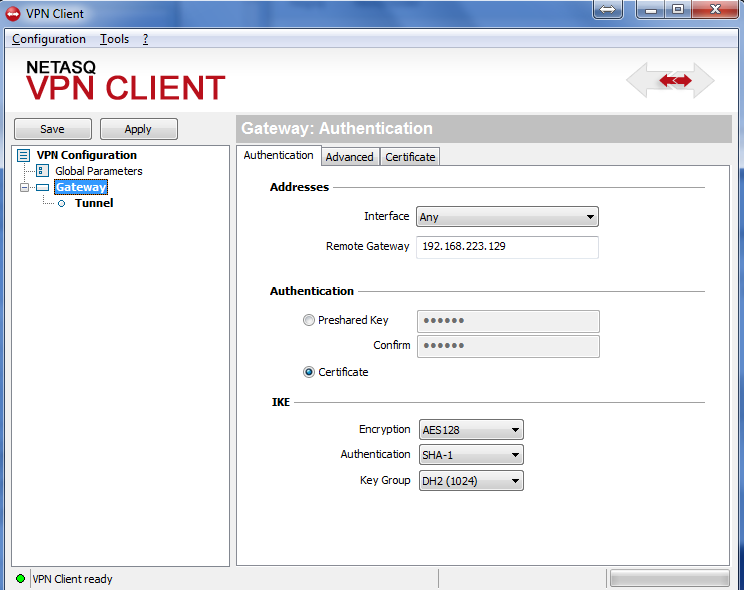

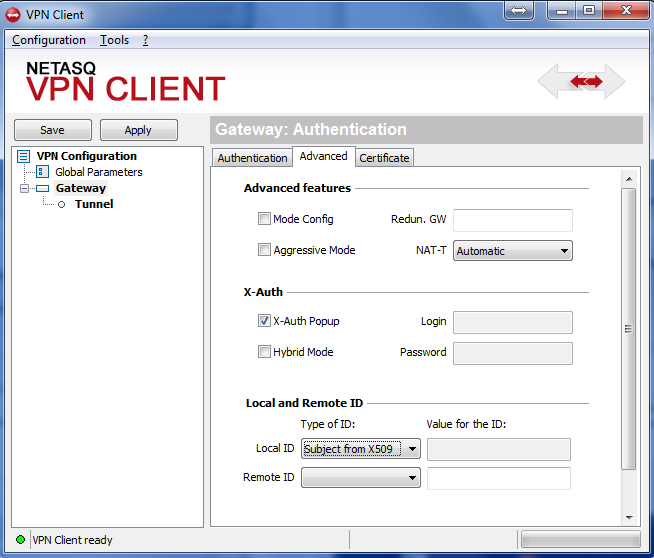

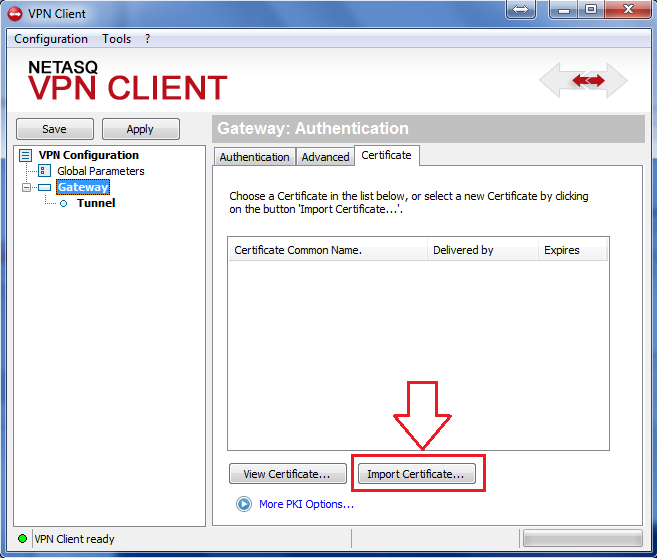

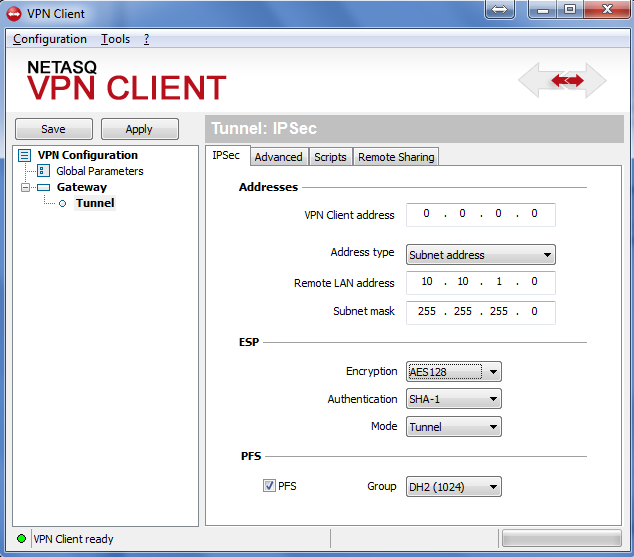

Konfigurer din VPN-klient i henhold til skærmbillederne nedenfor for at teste din forbindelse:

Figur 3-1

Figur 3-2

Figur 3-3

Figur 3-4

Figur 3-5

Fejlfinding

Hvis du ikke kan godkende via ESA RADIUS-serveren, skal du sikre dig, at du har udført følgende trin:

- Kør en røgprøve mod din RADIUS-server i henhold til dokumentet Verificering af ESA RADIUS-funktionalitet.

- Hvis ingen fejl blev rettet, og du stadig ikke kan oprette forbindelse, skal du vende tilbage til en eksisterende login-konfiguration (som ikke bruger 2FA) og kontrollere, at du kan oprette forbindelse

- Hvis du stadig kan oprette forbindelse med de gamle indstillinger, skal du gendanne de nye indstillinger og kontrollere, at der ikke er nogen firewall, der blokerer UDP 1812 mellem din VPN-enhed og din RADIUS-server

- Hvis du stadig ikke kan oprette forbindelse, skal du kontakte ESET's tekniske support.