ソリューション

はじめに

この記事では、Fortinet FortiGate® SSL VPN デバイスを構成して、ESA サーバーに対してユーザーを認証する方法について説明します。先に進む前に、ESET Secure AuthenticationのRADIUS Serverコンポーネントがインストールされており、外部システムがユーザーを認証するためのRADIUSサービスにアクセスできることを確認してください。

Fortinet FortiGate® SSL VPN デバイスが ESA Server を使用して RADIUS 経由でユーザーを認証する前に、ESA Server 上で RADIUS クライアントとしてセットアップする必要があります。次に、ESA RADIUSサービスを実行しているサーバーをFortinet FortiGate® SSL VPNデバイスのRADIUSサーバーとして設定する必要があります。これらの設定が指定されると、ESA OTPを使用してFortinet FortiGate® SSL VPNデバイスへのログインを開始できます。

ステップI - RADIUSクライアントの設定

Fortinet FortiGate® SSL VPNデバイスがESAサーバーと通信できるようにするには、ESAサーバー上でFortinet FortiGate® SSL VPNデバイスをRADIUSクライアントとして設定する必要があります:

- ESA Web Consoleにログインします。

- Components > RADIUS]に移動し、ESA RADIUSサービスを実行しているサーバーのホスト名を探します。

- ホスト名をクリックし、[Create New Radius Client]をクリックします。

- 基本設定]セクションで

- RADIUSクライアントに覚えやすい名前を付けます。

- クライアントのIPアドレスと 共有シークレットをVPNアプライアンスの設定に対応するように設定します。IP アドレスは、アプライアンスの内部 IP アドレスです。アプライアンスが IPv6 経由で通信する場合は、その IP アドレスと関連するスコープ ID(インターフェース ID)を使用します。

- 共有シークレットは、アプライアンスで構成する外部認証機能の RADIUS 共有シークレットです。

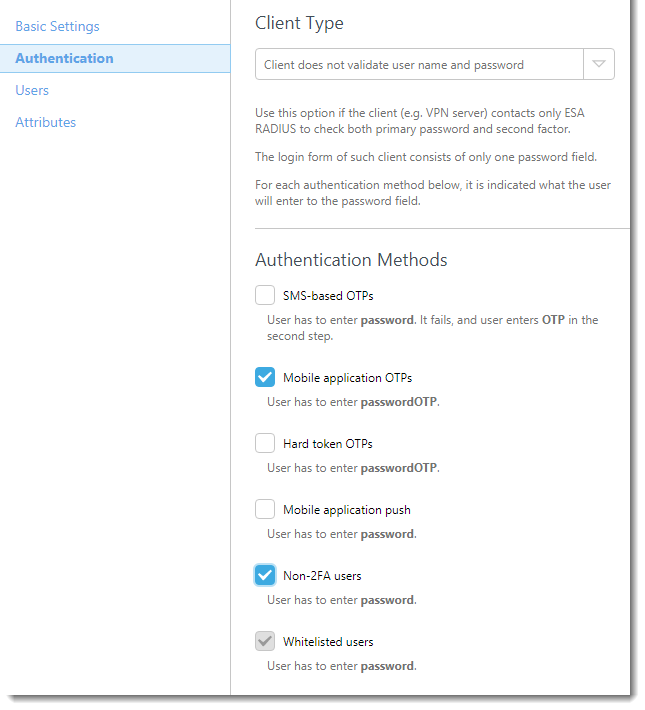

- 認証セクションで、以下の図 1-1 に示す設定を適用します。

図 1-1

これでESAが Fortinet FortiGate® SSL VPNデバイスと 通信するように設定さ れました。次に、Fortinet FortiGate® SSL VPNデバイスがESAサーバーと通信するように 設定する必要が あります。

ステップII - FortiGate®デバイスのRADIUSサーバー設定を構成する

以下の手順に従ってください:

- FortiGateの管理インターフェイスにログインします。

- Authentication → RADIUS Server]に移動します。

- Create New]をクリックします。

- サーバの名前を入力します(例:ESA RADIUS)。

- ESA RADIUSサーバのIPアドレスを入力します。

- RADIUSサーバに使用した共有秘密を入力します(図1-1を参照)。

- 冗長ESA RADIUSサーバを構成している場合は、セカンダリ・サーバ情報を入力します。

- OK]をクリックします。

ステップIII - ユーザー・グループの構成

- User]をクリックし、[User Group ]→[ User Group]に移動します。

- Create New(または既存のグループの編集)]をクリックします。

- Addをクリックし、ステップ1-dで作成したサーバー(例えば、ESA RADIUS)を選択します。

- ファイアウォール」と「SSL VPNアクセスを許可」を選択したままにします。

- OKをクリックします。

ステップIV - 接続のテスト

新しく設定した接続をテストします:

- Fortinet FortiGateアプライアンスでSSL VPNログインに通常使用するURLに移動します。

- テストユーザーの認証情報を入力します。ESAを使用するMobile Application 2FAが有効になっているアカウントを使用していることを確認します。パスワードの入力を求められたら、Mobile Applicationによって生成されたOTPをADパスワードに追加します。たとえば、ユーザーの AD パスワードが Esa123 で OTP が 999111 の場合、Esa123999111 と入力します。

トラブルシューティング

ESA RADIUSサーバで認証できない場合は、次の手順を実行していることを確認してください:

- ESA RADIUS 機能の検証」文書に従って、RADIUS サーバに対してスモーク・テストを実行します。

- 障害が修正されず、まだ接続できない場合は、2FAを使用しない既存のサインイン構成に戻し、接続できることを確認する。

- 古い設定を使用して接続できる場合は、新しい設定を復元し、VPNデバイスとRADIUSサーバー間のUDP 1812をブロックしているファイアウォールがないことを確認してください。

- それでも接続できない場合は、ESETのテクニカルサポートにお問い合わせください。