Løsning

Indledning

Denne artikel beskriver, hvordan man konfigurerer en Fortinet FortiGate® SSL VPN-enhed til at godkende brugere mod en ESA-server. Før du fortsætter, skal du kontrollere, at du har installeret RADIUS Server-komponenten i ESET Secure Authentication og kan få adgang til RADIUS-tjenesten, der gør det muligt for eksterne systemer at godkende brugere.

Før din Fortinet FortiGate® SSL VPN-enhed kan bruge ESA-serveren til at godkende brugere via RADIUS, skal den konfigureres som en RADIUS-klient på ESA-serveren. Dernæst skal din server, der kører ESA-RADIUS-tjenesten, konfigureres som en RADIUS-server på Fortinet FortiGate® SSL VPN-enheden. Når disse konfigurationer er blevet specificeret, kan du begynde at logge ind på din Fortinet FortiGate® SSL VPN-enhed ved hjælp af ESA OTP'er.

Trin I - Konfiguration af RADIUS-klient

For at Fortinet FortiGate® SSL VPN-enheden kan kommunikere med din ESA-server, skal du konfigurere Fortinet FortiGate® SSL VPN-enheden som en RADIUS-klient på din ESA-server:

- Log ind på ESA Web Console.

- Naviger til Komponenter > RADIUS, og find værtsnavnet på den server, der kører ESA-RADIUS-tjenesten.

- Klik på værtsnavnet, og klik derefter på Create New Radius Client.

- I afsnittet Grundlæggende indstillinger

- Giv RADIUS-klienten et mindeværdigt navn, så den er nem at finde.

- Konfigurer IP-adressen og den delte hemmelighed for klienten, så de svarer til konfigurationen af dit VPN-apparat. IP-adressen er den interne IP-adresse på dit apparat. Hvis dit apparat kommunikerer via IPv6, skal du bruge den IP-adresse sammen med det relaterede scope-ID (interface-ID).

- Den delte hemmelighed er den delte RADIUS-hemmelighed for den eksterne autentificering, som du vil konfigurere på dit apparat.

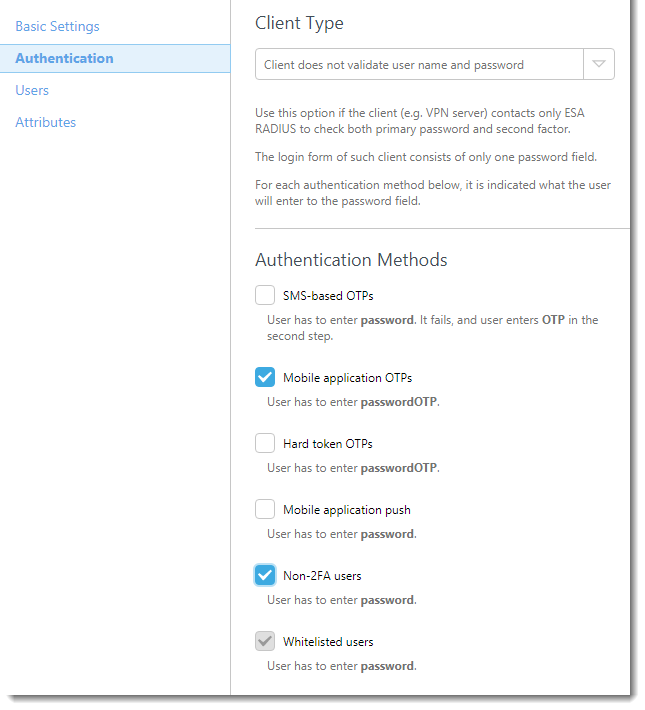

- I sektionen Authentication skal du anvende de indstillinger, der er vist i Figur 1-1 nedenfor.

Figur 1-1

ESA er nu blevet konfigureret til at kommunikere med Fortinet FortiGate® SSL VPN-enheden. Du skal nu konfigurere Fortinet FortiGate® SSL VPN-enheden til at kommunikere med ESA-serveren.

Trin II - Konfigurer RADIUS-serverindstillinger for din FortiGate®-enhed

Følg nedenstående trin:

- Log ind på FortiGate-administratorgrænsefladen.

- Naviger til Authentication → RADIUS Server.

- Klik på Opret ny.

- Indtast et navn til serveren (f.eks. ESA RADIUS).

- Indtast IP-adressen på din ESA-RADIUS-server.

- Indtast den delte hemmelighed, som du har brugt til din RADIUS-server (se Figur 1-1).

- Indtast oplysninger om den sekundære server, hvis du har konfigureret en redundant ESA-RADIUS-server.

- Klik på OK.

Trin III - Konfigurer en brugergruppe

- Klik på Bruger, og naviger til Brugergruppe → Brugergruppe.

- Klik på Opret ny (eller rediger en eksisterende gruppe).

- Klik på Tilføj, og vælg den server, der blev oprettet i trin 1-d (f.eks. ESA RADIUS).

- Lad Firewall og Tillad SSL VPN-adgang være valgt.

- Klik på OK.

Trin IV - Test forbindelsen

For at teste den nyligt konfigurerede forbindelse:

- Naviger til den URL, som du normalt bruger til SSL VPN-login med dit Fortinet FortiGate-apparat

- Indtast legitimationsoplysningerne for din testbruger. Sørg for, at du bruger en konto med Mobile Application 2FA ved hjælp af ESA aktiveret. Når du bliver bedt om en adgangskode, skal du tilføje den OTP, der er genereret af mobilapplikationen, til din AD-adgangskode. Hvis brugeren f.eks. har en AD-adgangskode på Esa123 og en OTP på 999111, skal du skrive Esa123999111.

Fejlfinding

Hvis du ikke kan godkende via ESA RADIUS-serveren, skal du sikre dig, at du har udført følgende trin:

- Kør en røgprøve mod din RADIUS-server i henhold til dokumentet "Verificering af ESA RADIUS-funktionalitet".

- Hvis ingen fejl blev rettet, og du stadig ikke kan oprette forbindelse, skal du vende tilbage til en eksisterende login-konfiguration, der ikke bruger 2FA, og kontrollere, at du kan oprette forbindelse.

- Hvis du kan oprette forbindelse med de gamle indstillinger, skal du gendanne de nye indstillinger og kontrollere, at der ikke er nogen firewall, der blokerer UDP 1812 mellem din VPN-enhed og din RADIUS-server.

- Hvis du stadig ikke kan oprette forbindelse, skal du kontakte ESET's tekniske support.