Lösning

Introduktion

Den här artikeln beskriver hur du konfigurerar en Fortinet FortiGate® SSL VPN-enhet för att autentisera användare mot en ESA-server. Innan du fortsätter ska du kontrollera att du har installerat RADIUS Server-komponenten i ESET Secure Authentication och kan komma åt RADIUS-tjänsten som gör det möjligt för externa system att autentisera användare.

Innan din Fortinet FortiGate® SSL VPN-enhet kan använda ESA-servern för att autentisera användare via RADIUS, måste den konfigureras som en RADIUS-klient på ESA-servern. Därefter måste din server som kör ESA RADIUS-tjänsten konfigureras som en RADIUS-server på Fortinet FortiGate® SSL VPN-enheten. När dessa konfigurationer har specificerats kan du börja logga in på din Fortinet FortiGate® SSL VPN-enhet med ESA OTP.

Steg I - Konfiguration av RADIUS-klient

För att Fortinet FortiGate® SSL VPN-enheten ska kunna kommunicera med din ESA-server måste du konfigurera Fortinet FortiGate® SSL VPN-enheten som en RADIUS-klient på din ESA-server:

- Logga in på ESA: s webbkonsol.

- Navigera till Komponenter > RADIUS och leta reda på värdnamnet på den server som kör ESA RADIUS-tjänsten.

- Klicka på värdnamnet och klicka sedan på Create New Radius Client.

- I avsnittet Grundläggande inställningar

- Ge RADIUS-klienten ett minnesvärt namn så att den blir lätt att hitta.

- Konfigurera IP-adressen och den delade hemligheten för klienten så att de motsvarar konfigurationen för din VPN-appliance. IP-adressen är den interna IP-adressen för din enhet. Om apparaten kommunicerar via IPv6 använder du den IP-adressen tillsammans med det relaterade scope-ID:t (gränssnitts-ID).

- Den delade hemligheten är den delade RADIUS-hemligheten för den externa autentiseraren som du kommer att konfigurera på din enhet.

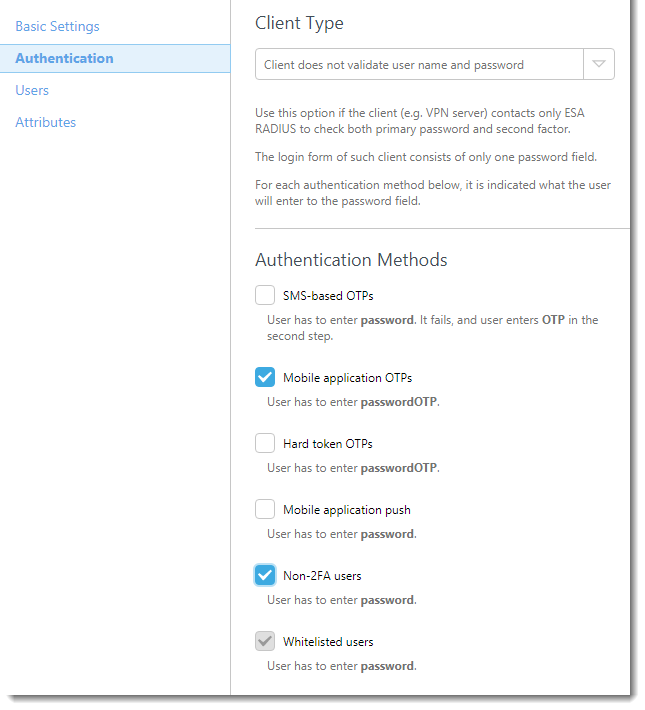

- I avsnittet Authentication gör du de inställningar som visas i Figur 1-1 nedan.

Bild 1-1

ESA har nu konfigurerats för att kommunicera med Fortinet FortiGate® SSL VPN-enhet. Du måste nu konfigurera Fortinet FortiGate® SSL VPN-enheten för att kommunicera med ESA-servern.

Steg II - Konfigurera RADIUS-serverinställningar för din FortiGate®-enhet

Följ stegen nedan:

- Logga in på FortiGates admin-gränssnitt.

- Navigera till Autentisering → RADIUS-server.

- Klicka på Create New.

- Ange ett namn för servern (t.ex. ESA RADIUS).

- Ange IP-adressen för din ESA RADIUS-server.

- Ange den delade hemligheten som du använde för din RADIUS-server (se Figur 1-1).

- Ange information om sekundär server om du har konfigurerat en redundant ESA RADIUS-server.

- Klicka på OK.

Steg III - Konfigurera en användargrupp

- Klicka på User och navigera tillUser Group→ User Group.

- Klicka på Create New (eller redigera en befintlig grupp).

- Klicka på Add och välj den server som skapades i steg 1-d (t.ex. ESA RADIUS).

- Låt Brandvägg och Tillåt SSL VPN-åtkomst vara markerade.

- Klicka på OK.

Steg IV - Testa anslutningen

För att testa den nyligen konfigurerade anslutningen:

- Navigera till den URL som du normalt använder för SSL VPN-inloggningar med din Fortinet FortiGate-apparat

- Ange autentiseringsuppgifterna för din testanvändare. Se till att du använder ett konto med Mobile Application 2FA med ESA aktiverat. När du uppmanas att ange ett lösenord lägger du till OTP som genereras av mobilapplikationen till ditt AD-lösenord. Om användaren till exempel har ett AD-lösenord på Esa123 och en OTP på 999111, skriver du Esa123999111.

Felsökning

Om du inte kan autentisera via ESA RADIUS-servern, kontrollera att du har utfört följande steg:

- Kör ett rökprov mot din RADIUS-server enligt dokumentet "Verifiering av ESA RADIUS-funktionalitet".

- Om inga fel har åtgärdats och du fortfarande inte kan ansluta, återgå till en befintlig inloggningskonfiguration som inte använder 2FA och kontrollera att du kan ansluta.

- Om du kan ansluta med de gamla inställningarna återställer du de nya inställningarna och kontrollerar att det inte finns någon brandvägg som blockerar UDP 1812 mellan VPN-enheten och RADIUS-servern.

- Om du fortfarande inte kan ansluta kontaktar du ESET:s tekniska support.