詳細

Citrix® XenApp™ Serverバージョン6.5では、ネイティブの統合とESET Secure Authentication(ESA)を使用することで、RADIUSを介した(仲介役となる別のRADIUSサーバーを必要としない)社内ネットワークへのセキュアなリモートアクセスを提供します。

ソリューション

はじめに

この文書では、Citrix® XenApp™ Server バージョン 6.5 を構成して、ESA サーバーに対してユーザーを認証する方法について説明します。この手順を実行する前に、ESET Secure AuthenticationのRADIUS Serverコンポーネントがインストールされており、外部システムがユーザーを認証するためのRADIUSサービスにアクセスできることを確認してください。

Citrix® XenApp™サーバーがESAサーバーを使用してRADIUS経由でユーザーを認証する前に、ESAサーバー上でRADIUSクライアントとしてセットアップする必要があります。次に、ESA RADIUSサービスを実行するサーバーを、Citrix® XenApp™サーバー上のRADIUSサーバーとして設定する必要があります。これらの設定が完了すると、ESA OTPを使用してCitrix® XenApp™サーバーにログインできるようになります。

ステップI - RADIUSクライアントの設定

Citrix® XenApp™サーバーがESAサーバーと通信できるようにするには、ESAサーバーでCitrix® XenApp™サーバーをRADIUSクライアントとして設定する必要があります:

- ESA Web Consoleにログインします。

- ESA Web Consoleにログインして、[Components]>[RADIUS]の順に選択し、ESA RADIUSサービスを実行しているサーバーのホスト名を探します。

- ホスト名をクリックし、[Create New Radius Client]をクリックします。

- 基本設定]セクションで

- RADIUSクライアントに覚えやすい名前を付けます。

- クライアントのIPアドレスと 共有シークレットをVPNアプライアンスの設定に対応するように設定します。IP アドレスは、アプライアンスの内部 IP アドレスです。アプライアンスが IPv6 経由で通信する場合は、関連するスコープ ID(インターフェース ID)と共にその IP アドレスを使用します。

- 共有シークレットは、アプライアンスで構成する外部認証機能の RADIUS 共有シークレットです。

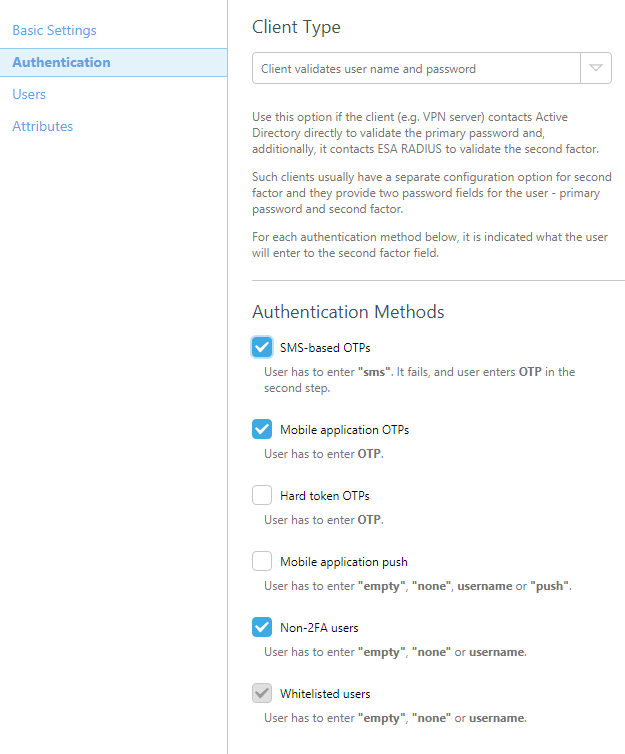

- 認証セクションで、以下の図 1-1 に示す設定を適用します。

図1-1

モバイルアプリケーションの横のチェックボックスが選択されていることに注意してください。Citrix® XenApp™はユーザーのADパスワードを認証するため、この警告は無視してもかまいません。

これで、ESAがCitrix® XenApp™サーバーと通信するように設定されました。 次に、Citrix® XenApp™サーバーがESAサーバーと通信するように設定する必要があります。まず、RADIUSプロトコル用の共有秘密を作成し、RADIUS用のネットワークアクセスクライアントのIPアドレスを指定します。最後に、Citrix® XenApp™管理コンソールを使用して2要素認証を有効にします。

ステップII - RADIUS用の共有シークレットの作成

Citrix Web Interfaceでは、共有シークレットがローカルファイルシステム上のテキストファイルに保存されます。このファイルの場所は、web.configファイル(通常、IISでホストされているサイトの場合はinetpubwwwrootCitrixXenApp)またはweb.xmlファイル(Javaアプリケーションサーバーでホストされているサイトの場合)のRADIUS_SECRET_PATH設定値によって指定されます。指定された場所は、IISでホストされているサイトの場合はconfフォルダからの相対パス、Javaアプリケーション・サーバーでホストされているサイトの場合は/WEB_INFディレクトリからの相対パスです。

共有秘密を作成するには、以下の手順に従います:

- radius_secret.txt」という名前のテキスト(.txt)ファイルを作成します。このファイルには、前のセクションの手順 4 で使用したものと同じシークレット・キーが含まれています(図 1-1 を参照)。

- このファイルを、関連する設定ファイルで指定されている場所に移動します。たとえば、IISでホストされているサイトの場合はweb.configです。

- 適切なユーザまたはプロセスのみがアクセスできるように、このファイルのファイル権限を変更する。

ステップIII - RADIUS用のネットワークアクセスクライアントIPアドレスの指定

RADIUSプロトコルでは、RADIUSサーバーへのアクセス要求にRADIUSクライアント(Web Interfaceなど)のIPアドレスを含める必要があります。RADIUS認証を有効にするには、WebサーバーのIPアドレスを指定する必要があります。

RADIUSクライアントのIPアドレスを提供するには、以下の手順に従います:

- IISでホストされているサイトのweb.configファイルを開きます。

- RADIUS_NAS_IP_ADDRESS 構成パラメータの値として、Web サーバ(たとえば、IIS サイトをホストしているサーバ)の IP アドレスを入力します。

- ファイルを保存します。

ステップIV - Citrix Web Interface管理コンソールを使用して二要素認証を有効にする

ユーザーがリソースセットにアクセスして表示できるように、Web Interfaceで2要素認証を有効にする必要があります。これは、Citrix Web Interface管理コンソールの[認証方法]タスクで行います。2要素認証を有効にするだけでなく、1つまたは複数のRADIUSサーバーアドレス(およびオプションでポート)、サーバーのロードバランシングまたはフェイルオーバー動作、および応答タイムアウトを指定できます。

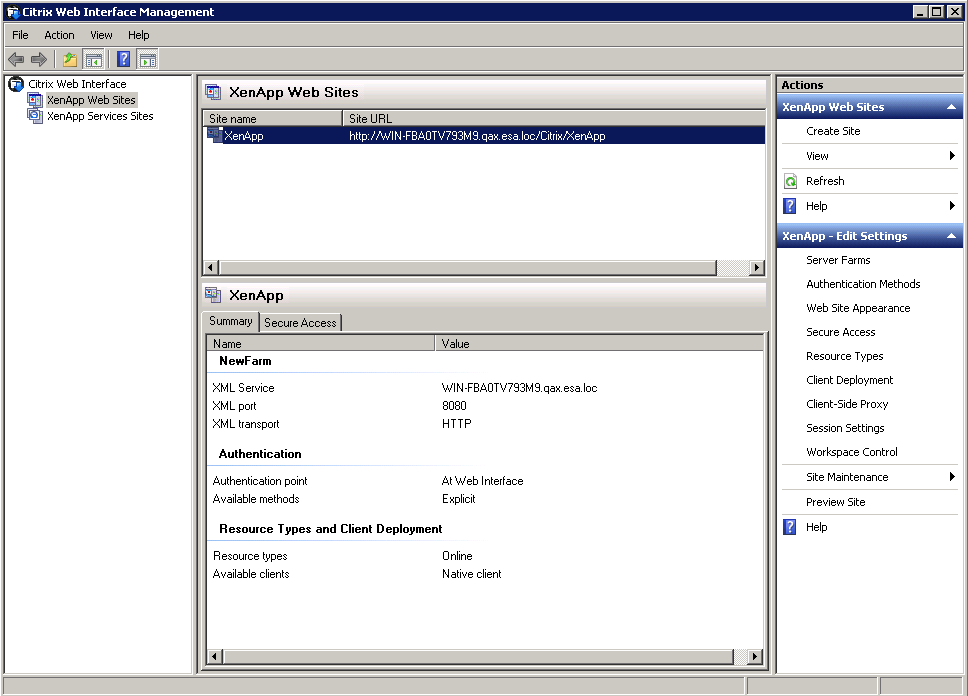

- Citrix Web Interface管理コンソールにログインします。

図4-1

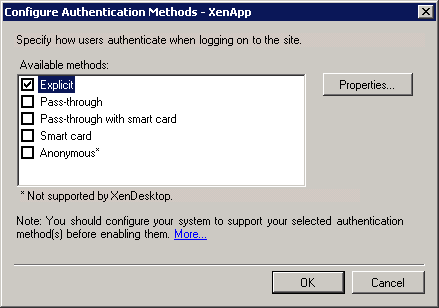

- サイト名を右クリックし、[Authentication Methods(認証方法)]を選択すると、以下のウィンドウが表示されます:

図4-2

- Explicit(明示的)]オプションを選択し、[Properties...(プロパティ)]をクリックします。Properties」ウィンドウが表示される:

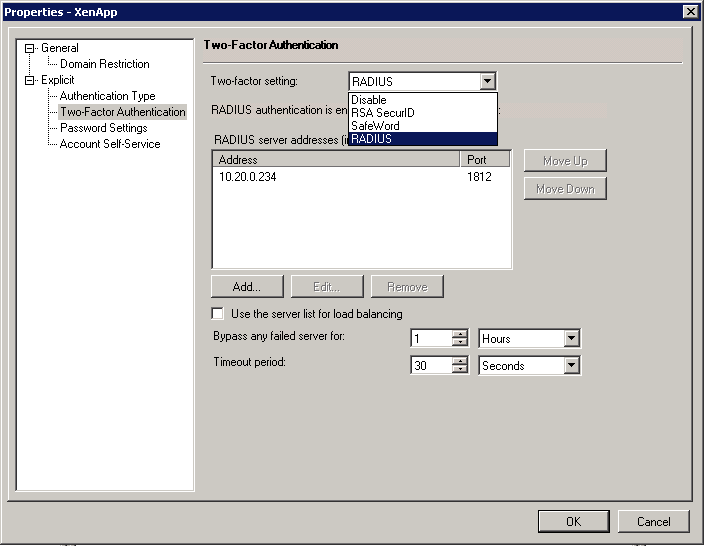

図 4-3

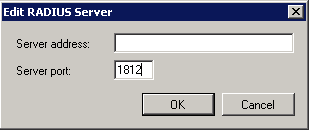

- Two-Factor Authentication」を選択し、「Two-factor setting」ドロップダウン・ボックスから「RADIUS」を選 択して、「 Add...」 ボタンをクリックする。以下のポップアップ・ウィンドウが表示される:

図 4-4

- Server Address」フィールドにESA RADIUSサーバのIPアドレスを入力し、「Server Port」に「1812」を入力し、「OK」をクリックする。

- Properties」ウィンドウに戻ります。OK」をクリックして変更を保存する。

- Configure Authentication Methods(認証方法の設定)ウィンドウに戻ります。OK ] をクリックして変更を保存します。

- クライアントブラウザーからCitrix® XenApp™ Web Interfaceに移動して、設定をテストします。これで、ESET Secure Authenticationを使用してCitrix® XenApp™ユーザを認証する準備が整いました。

図 4-5