Detaljer

Citrix® XenApp™ Server version 6.5 giver sikker fjernadgang til interne virksomhedsnetværk gennem indbygget integration og, med ESET Secure Authentication (ESA), gennem RADIUS (uden at kræve en separat RADIUS-server til at fungere som mellemled).

Løsning

Introduktion til løsningen

Denne artikel beskriver, hvordan man konfigurerer en Citrix® XenApp™ Server version 6.5 til at godkende brugere mod en ESA-server. Før du fortsætter, skal du kontrollere, at du har installeret RADIUS Server-komponenten i ESET Secure Authentication og kan få adgang til RADIUS-tjenesten, der gør det muligt for eksterne systemer at godkende brugere.

Før din Citrix® XenApp™-server kan bruge ESA-serveren til at godkende brugere via RADIUS, skal den konfigureres som en RADIUS-klient på ESA-serveren. Dernæst skal din server, der kører ESA RADIUS-tjenesten, konfigureres som en RADIUS-server på Citrix® XenApp™ Server. Når disse konfigurationer er angivet, kan du begynde at logge ind på din Citrix® XenApp™-server ved hjælp af ESA OTP'er.

Trin I - Konfiguration af RADIUS-klient

For at Citrix® XenApp™-serveren kan kommunikere med din ESA-server, skal du konfigurere Citrix® XenApp™-serveren som en RADIUS-klient på din ESA-server:

- Log ind på ESA Web Console.

- Naviger til Components > RADIUS, og find værtsnavnet på den server, der kører ESA RADIUS-tjenesten.

- Klik på værtsnavnet, og klik derefter på Create New Radius Client.

- I afsnittet Grundlæggende indstillinger

- Giv RADIUS-klienten et mindeværdigt navn, så den er nem at finde.

- Konfigurer IP-adressen og den delte hemmelighed for klienten, så de svarer til konfigurationen af dit VPN-apparat. IP-adressen er den interne IP-adresse på dit apparat. Hvis dit apparat kommunikerer via IPv6, skal du bruge den IP-adresse sammen med det tilhørende scope-id (interface-id).

- Den delte hemmelighed er den delte RADIUS-hemmelighed for den eksterne autentificering, som du vil konfigurere på dit apparat.

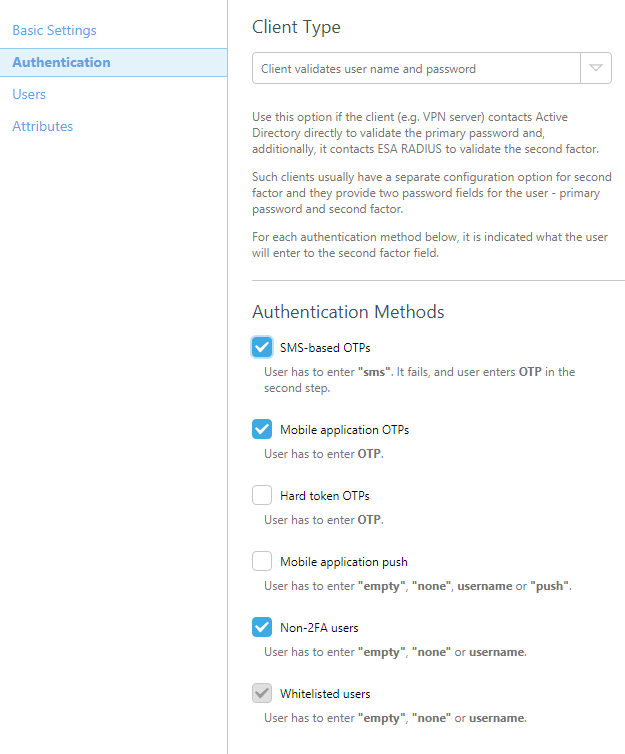

- I sektionen Authentication skal du anvende de indstillinger, der er vist i Figur 1-1 nedenfor.

Figur 1-1

Bemærk, at afkrydsningsfeltet ud for Mobile Application er markeret. Advarslen kan roligt ignoreres, da Citrix® XenApp™ vil godkende brugernes AD-adgangskoder.

ESA er nu konfigureret til at kommunikere med Citrix® XenApp™-serveren. Du skal nu konfigurere Citrix® XenApp™-serveren til at kommunikere med ESA-serveren. Først skal du oprette en delt hemmelighed for RADIUS-protokollen og derefter angive en IP-adresse for Network Access Client for RADIUS. Til sidst skal du aktivere to-faktor-godkendelse ved hjælp af Citrix® XenApp™ Management Console.

Trin II - Opret en delt hemmelighed til RADIUS

Citrix Web Interface gemmer din Shared Secret i en tekstfil på det lokale filsystem. Filens placering bestemmes af konfigurationsværdien RADIUS_SECRET_PATH i web.config -filen (normalt i inetpubwwwrootCitrixXenApp for websteder, der hostes på IIS) eller web.xml-filen (for websteder, der hostes på Java-applikationsservere). Den angivne placering er i forhold til conf-mappen for websteder, der hostes på IIS, og i forhold til /WEB_INF-biblioteket for websteder, der hostes på Java-applikationsservere.

Følg nedenstående trin for at oprette den delte hemmelighed:

- Opret en tekstfil (.txt) med navnet radius_secret.t xt, som indeholder den samme hemmelige nøgle, som du brugte i trin 4 i det foregående afsnit (se Figur 1-1).

- Flyt denne fil til den placering, der er angivet i den relevante konfigurationsfil. For eksempel web.config for websteder, der hostes på IIS.

- Ændr filrettighederne for denne fil, så den kun kan tilgås af de relevante brugere eller processer.

Trin III - Angiv en IP-adresse for en netværksadgangsklient til RADIUS

RADIUS-protokollen kræver, at adgangsanmodninger til RADIUS-servere inkluderer IP-adressen for RADIUS-klienten (f.eks. webgrænsefladen). For at aktivere RADIUS-godkendelse skal du angive IP-adressen på webserveren.

Følg nedenstående trin for at angive IP-adressen på RADIUS-klienten:

- Åbn web.config-filen for websteder, der hostes i IIS.

- Indtast webserverens IP-adresse (f.eks. den server, der er vært for IIS-webstedet) som værdi for konfigurationsparameteren RADIUS_NAS_IP_ADDRESS.

- Gem filen.

Trin IV - Aktivering af tofaktorgodkendelse ved hjælp af Citrix Web Interface Management Console

Du skal nu aktivere tofaktorgodkendelse i webgrænsefladen, så brugerne kan få adgang til og vise deres ressourcesæt. Dette gøres via opgaven Authentication Methods i Citrix Web Interface Management-konsollen. Ud over at aktivere to-faktor-godkendelse kan du angive en eller flere RADIUS-serveradresser (og eventuelt porte), servernes belastningsudligning eller failover-adfærd og svartimeout.

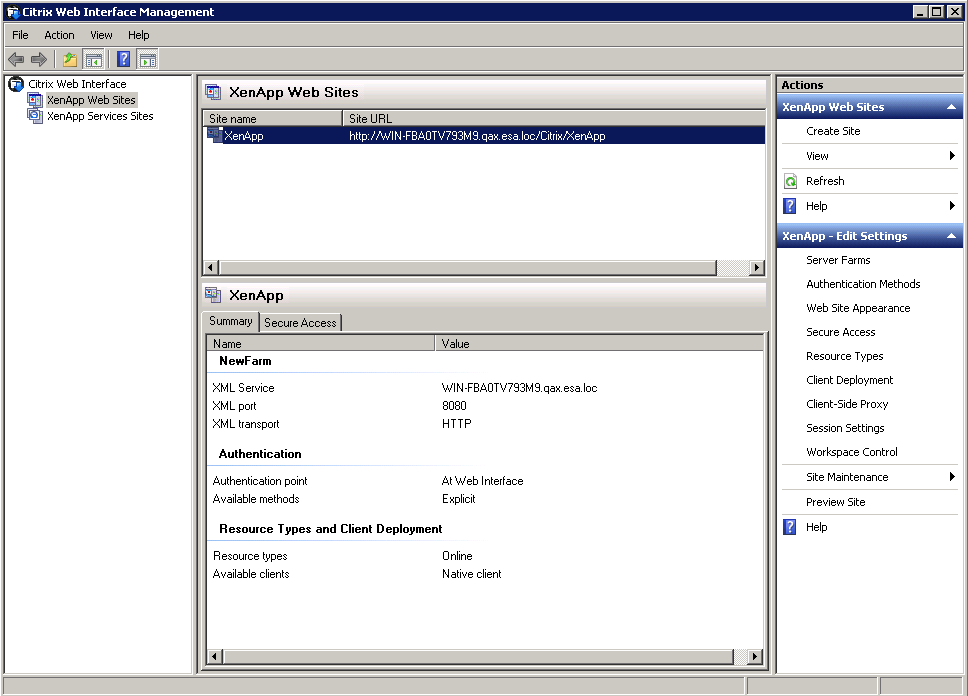

- Log ind på Citrix Web Interface Management Console.

Figur 4-1

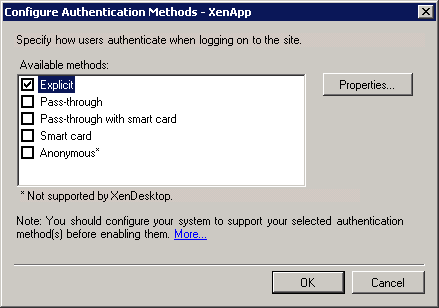

- Højreklik på webstedets navn, og vælg Authentication Methods, så vises følgende vindue:

Figur 4-2

- Vælg indstillingen Eksplicit, og klik på Egenskaber.... Vinduet Egenskaber vises:

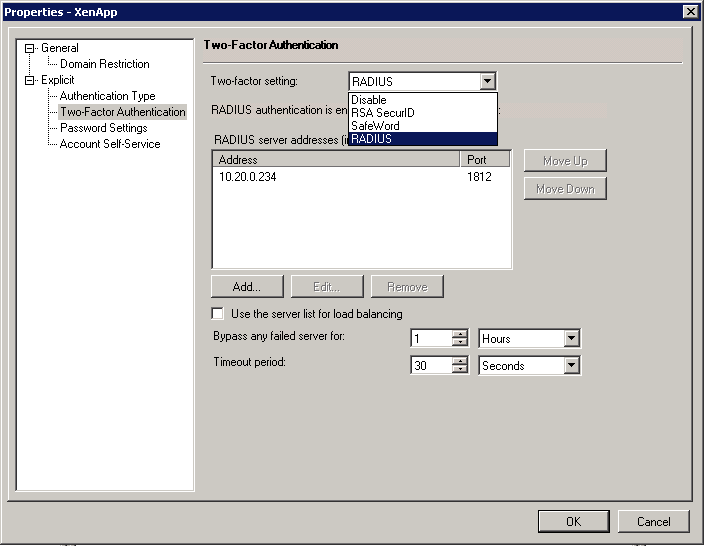

Figur 4-3

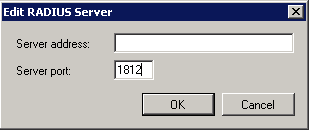

- Vælg Two-Factor Authentication, vælg RADIUS i dropdown-boksen Two-factor setting, og klik på knappen Add.... Følgende popup-vindue vises:

Figur 4-4

- Indtast IP-adressen på ESA RADIUS Server i feltet Server Address, indtast 1812 som Server Port, og klik på OK.

- Du kommer tilbage til vinduet Egenskaber. Klik på OK for at gemme dine ændringer.

- Du kommer tilbage til vinduet Configure Authentication Methods. Klik på OK for at gemme dine ændringer.

- Test opsætningen ved at navigere til Citrix® XenApp™ Web Interface fra en klientbrowser. Login-skærmen bør nu vise et PASSCODE-felt , hvor ESA OTP'en kan indtastes under logon-processen. Du er nu klar til at godkende dine Citrix® XenApp™-brugere mod ESET Secure Authentication.

Figur 4-5