Problem

Jeg forstår ikke politikkerne for kryptering af flytbare medier i ESET Endpoint Encryption.

Løsning

Politikken for ESET Endpoint Encryption (EEE) Removable Media Encryption (RME) kan være kompleks at konfigurere korrekt på grund af samspillet mellem både arbejdsstationspolitikkerne og brugernes nøglefilspolitikker.

Kort sagt styrer arbejdsstationspolitikken standardadgangen til flytbare medier, og den nøglefilspolitik, der er konfigureret for brugeren, tilsidesætter eller erstatter disse politikker, når brugeren er logget ind. Når brugeren logger ud af EEE, træder arbejdsstationspolitikken i kraft igen.

(RME) kan indstilles til File eller FDE. Se vores artikel her KB322 - Hvad er krypteringstilstandene for flytbare medier - (file / full disk)?

Bemærk: Optiske medier kan kun være filkrypterede, hvis den anvendte politik er Force Choice, vil optiske medier automatisk være filkrypterede.

Nøgle

I denne artikel bruges følgende indikatorer til at beskrive adgang til flytbare enheder

| Betegnelse | Betydning |

| R/W | brugeren har fuld læse- og skriveadgang til enheden. Der er ingen begrænsninger pålagt af EEE. |

| R/O | brugeren har kun læseadgang. Skriveadgang er blokeret af EEE. |

| Blokeret | enheden er utilgængelig. EEE blokerer alle forsøg på at læse fra eller skrive til enheden. Enheden vil stadig være synlig. |

| Skjult | EEE skjuler de ikke-krypterede data, så de stadig er til stede, men ikke kan tilgås. Kun det krypterede område vil være tilgængeligt, hvilket betyder, at brugeren kun har adgang til eksisterende krypterede data og kun kan gemme dem i det krypterede område, når han eller hun gemmer nye data. |

Politikker for arbejdsstationer

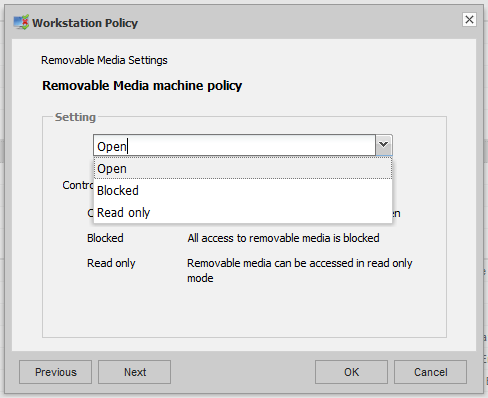

De tre grundlæggende politikker, der styrer EEE RME, er defineret i arbejdsstationspolitikken. Disse er Åben, Skrivebeskyttet og Blokeret.

Arbejdsstationspolitikken vil være i kraft:

- Før brugeren er blevet aktiveret på en arbejdsstation; og

- Når en aktiveret bruger logger ud af EEE.

Du bør have disse to scenarier i tankerne, når du designer en politik-konfiguration for din organisation.

| RME-krypteringstilstand | RME-type | Politisk tilstand for arbejdsstation | ||

| Åben | Skrivebeskyttet | Blokeret | ||

| Ikke-krypteret enhed | n/a | R/W | R/O | Blokeret |

| Krypteret med RME FDE | n/a | Blokeret | Blokeret | Blokeret |

| Krypteret med RME File | Krypteret område | Blokeret | Blokeret | Blokeret |

| Ikke-krypteret område | R/W | R/O | Blokeret | |

Brug af ESET Endpoint Encryption Go, når man ikke er logget ind

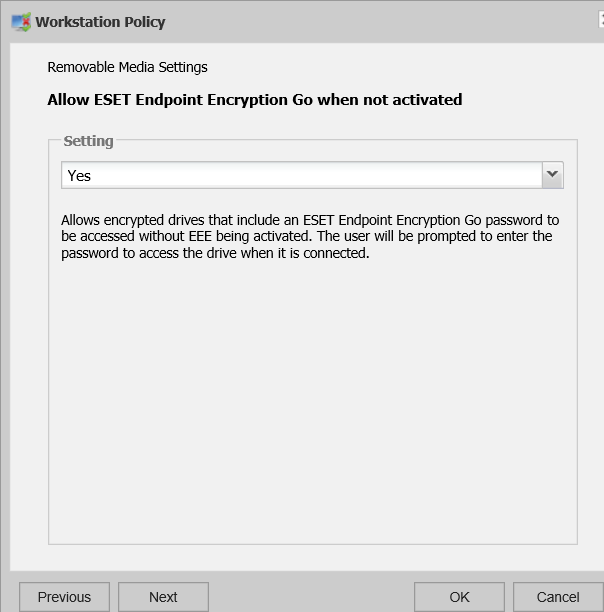

Hvis en RME-filtilstandsenhed er tilsluttet, når brugeren ikke er logget ind i EEE (enten fordi de endnu ikke er aktiveret, eller fordi de er logget ud), kan en politik bruges til at tillade eller afvise adgang til enheden ved hjælp af ESET Endpoint Encryption.

NB Hvis denne politik tillader ESET Endpoint Encryption Go, når der ikke er logget ind, vil brugeren efter at have indtastet sin adgangskode få samme adgang, som hvis han eller hun havde tilsluttet enheden til en arbejdsstation uden EEE. Det betyder, at ingen arbejdsstationspolitikker vil blive anvendt, og derfor kan adgangen via EEE Go være anderledes, end når man får adgang til enheden, når man er logget ind på EEE på normal vis.

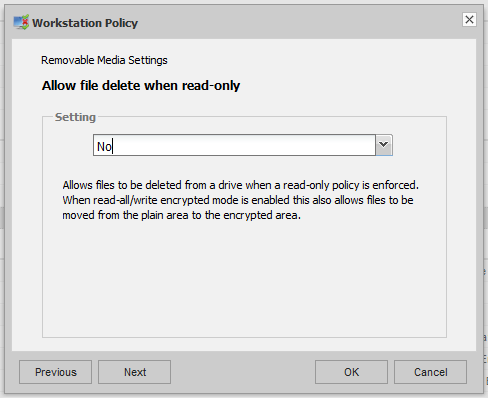

Sletning af filer

Der findes også en politik, som kan give adgang til at slette eller flytte filer, når enheden er i skrivebeskyttet tilstand. Dette kan bruges til at flytte eller slette filer, f.eks. hvis brugerne ønsker at flytte filer fra det ikke-krypterede område til det krypterede område, så de kan ændres. Eller de ønsker måske blot at fjerne filer fra det ikke-krypterede område for at frigøre plads på enheden til at gemme flere krypterede data.

Politikker for nøglefiler

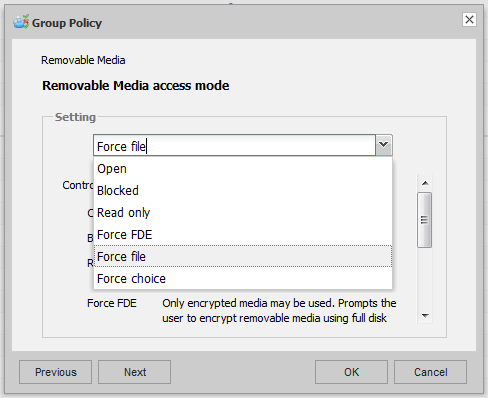

De politikker, der styrer ESET Endpoint Encryption RME, og som er defineret af Key-File, er meget mere omfattende end blot Workstation Policy, fordi Key-File har krypteringsevner. Derfor deler Key-File-politikken de grundlæggende tilstande Open, Read-Only og Blocked, men den kan desuden fremtvinge kryptering på en af tre måder: Force FDE = fremtvinge RME FDE-tilstandskryptering; Force file = fremtvinge RME File-tilstandskryptering; eller Force choice = tvinge brugeren til at vælge en krypteringsmetode.

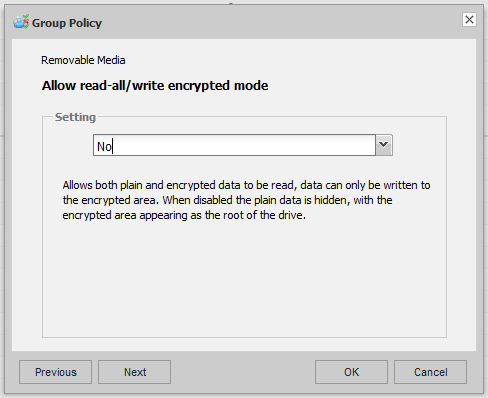

SET Endpoint Encryption-gruppepolitikken har også en ekstra politik, som styrer, hvordan en RME-filtilstandskrypteret enhed håndteres. RME-filtilstand fungerer normalt ved at oprette en mappe, der hedder Encrypted, i roden af stick'en. Alt i denne mappe er krypteret, og alt uden for denne mappe er ikke-krypteret. Det kan være nyttigt i et BYOD-scenarie, hvor du ikke ønsker at kryptere brugernes personlige dokumenter, som måske allerede findes på enheden, men hvor du vil sikre, at de kan gemme data på enheden på en sikker måde, mens de er i virksomhedsmiljøet.

| RME-krypteringstilstand | RME-type | Politik for nøglefiler | ||||||

| Åben | Skrivebeskyttet | Blokeret | Tvinge (fil, FDE, valg) | |||||

| Læs alt/skriv krypteret | Læs alt/skriv krypteret | Læs alt/skriv krypteret | Læs alt/skriv krypteret | |||||

| On | Fra | On | Fra | n/a | On | Fra | ||

| Ikke-krypteret enhed | n/a | R/W | R/W | R/O | R/O | Blokeret | R/O | Blokeret |

| Krypteret med RME FDE | n/a | R/W | R/W | R/O | R/O | Blokeret | R/W | R/W |

| Krypteret med RME-fil | Krypteret område | R/W | R/W | R/O | R/O | Blokeret | R/W | R/W |

| Ikke-krypteret område | R/W | Skjult | R/O | Skjult | Blokeret | R/O | Skjult | |