詳細

Barracuda SSL VPN™は、任意のWebブラウザから内部ネットワークリソースへのセキュアでクライアントレスなリモートアクセスを可能にする統合されたハードウェアおよびソフトウェアソリューションであり、ESET Secure Authentication(ESA)を使用すると、簡単に2つ目の認証要素を使用して、よりセキュアになります。

ソリューション

はじめに

この文書では、ESAサーバに対してユーザを認証するためのBarracuda SSL VPN™の設定方法について説明します。先に進む前に、ESET Secure AuthenticationのRADIUSサーバコンポーネントがインストールされており、外部システムがユーザを認証するためのRADIUSサービスにアクセスできることを確認してください。

Barracuda SSL VPN™デバイスがESAサーバを使用してRADIUSでユーザを認証する前に、ESAサーバ上でRADIUSクライアントとしてセットアップする必要があります。次に、ESA RADIUSサービスを実行するサーバをBarracuda SSL VPN™デバイスのRADIUSサーバとして設定する必要があります。これらの設定が指定されると、ESA OTPを使用して、Barracuda SSL VPN™へのログインを開始できます。

ステップI - RADIUSクライアントの設定

RADIUSプロトコルでは、RADIUSサーバへのアクセス要求にはRADIUSクライアント(Barracuda SSL VPN™デバイスなど)のIPアドレスが含まれている必要があります。

Barracuda SSL VPN™デバイスがESAサーバと通信できるようにするには、ESA RADIUSサーバでデバイスをRADIUSクライアントとして設定する必要があります:

- ESA Webコンソールにログインします。

- Components > RADIUSに移動し、ESA RADIUSサービスを実行しているサーバのホスト名を探します。

- ホスト名をクリックし、[新しいRadiusクライアントを作成]をクリックします。

- 基本設定]セクションで

- RADIUSクライアントに覚えやすい名前を付けます。

- クライアントのIPアドレスと 共有シークレットをVPNアプライアンスの設定に対応するように設定します。IP アドレスは、アプライアンスの内部 IP アドレスです。アプライアンスが IPv6 経由で通信する場合は、関連するスコープ ID(インターフェース ID)と共にその IP アドレスを使用します。

- 共有シークレットは、アプライアンスで構成する外部認証機能の RADIUS 共有シークレットです。

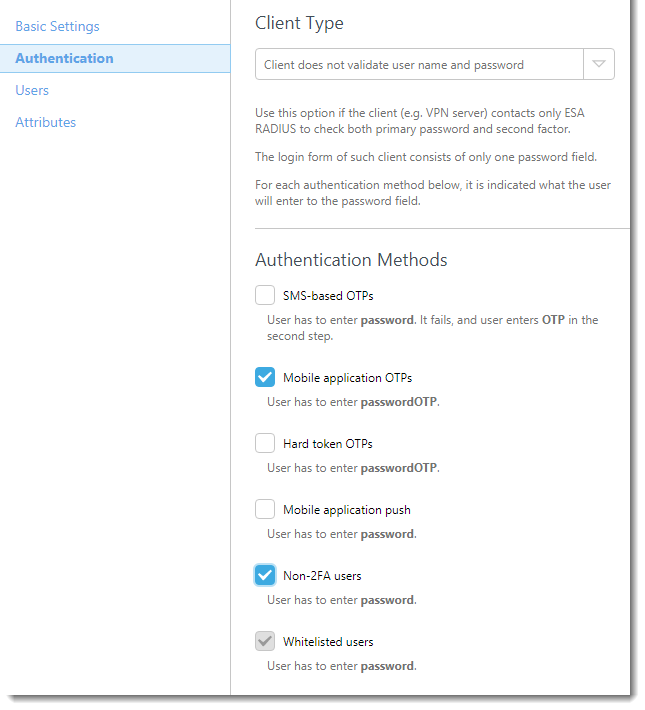

- 認証セクションで、以下の図 1-1 に示す設定を適用します。

図 1-1

これでESAはBarracuda SSL VPN™デバイスと通信するように設定されました。次に、ESAサーバと通信するために、Barracuda SSL VPN™デバイスを設定する必要があります。最初に、新しい認証スキームを作成し、RADIUSサーバの設定を構成します。

ステップII - 新しい認証スキームの作成

新しい認証スキームの共有秘密を作成するには、次の手順に従います:

- バラクーダの管理者インターフェースにログインします。

- システムの管理 → アクセス制御→ 認証スキームに移動します。

- 次の値を使用して、新しいスキームを作成します:

名前"ESA RADIUS"

選択されたモジュール: 選択したモジュール:「使用可能なモジュール」リストから「RADIUS」を追加する。

選択したポリシー: Available Policies(利用可能なポリシー)」リストから該当するポリシーを追加します。 - Addをクリックします。

ステップIII - RADIUSサーバの設定を行う

管理者インターフェイスのまま、以下の手順に従います:

- Manage System(システム管理)]→[Access Control(アクセス制御)]→[Configuration(設定)]に移動します。

- RADIUSセクションで、以下のパラメータを以下の値に設定します:

RADIUS Server(RADIUSサーバー): ESA RADIUSサーバのIPアドレス。

バックアップRADIUSサーバ: 設定した冗長ESA RADIUSサーバを追加するか、空白のままにします。

Authentication Port: 1812

Shared Secret: Part Iで定義したのと同じ共有シークレット。

認証方法 PAP

タイムアウト 30

認証再試行: 2

拒否チャレンジ:いいえ - Save Changesをクリックします。

- SSL VPNのログインに通常使用しているURLに移動して、セットアップをテストします。テストユーザーの認証情報を入力します:

- ESAを使用してモバイル・アプリケーション2FAを有効にしたユーザを使用していることを確認します。

- パスワード・フィールドに、モバイル・アプリケーションが生成したOTPをADパスワードに追加します。たとえば、ユーザーのADパスワードが「Blink182」でOTPが「999111」の場合、「Blink182999111」と入力します。

トラブルシューティング

ESA RADIUSサーバで認証できない場合は、次の手順を実行してください:

- ESA RADIUS 機能の検証」に従って、RADIUS サーバに対してスモーク・テストを実行します。

- 障害が修正されず、まだ接続できない場合は、(2FAを使用しない)既存のサインイン構成に戻して、接続できることを確認する。

- 古い設定を使用しても接続できる場合は、新しい設定を復元し、VPNデバイスとRADIUSサーバー間のUDP 1812をブロックしているファイアウォールがないことを確認します。

- それでも接続できない場合は、ESETのテクニカルサポートにお問い合わせください。