ソリューション

はじめに

この記事では、チェック・ポイントのソフトウェア SSL VPN デバイスを構成して、ESA サーバに対してユーザ認証を行う方法について説明します。先に進む前に、ESET Secure Authentication の RADIUS Server コンポーネントがインストールされており、外部システムによるユーザ認証を可能にする RADIUS サービスにアクセスできることを確認してください。

チェック・ポイントのソフトウェア SSL VPN デバイスが ESA サーバを使用して RADIUS 経由でユーザ認証を行うには、ESA サーバ上で RADIUS クライアントとしてセットアップする必要があります。次に、ESA RADIUS サービスを実行するサーバを、チェック・ポイント SSL VPN デバイス上の RADIUS サーバとして設定する必要があります。これらの設定が完了したら、ESA OTP を使用してチェック・ポイント SSL VPN デバイスへのログインを開始できます。

ステップ I - RADIUS クライアントの設定

チェック・ポイント・ソフトウェア SSL VPN デバイスが ESA サーバと通信できるようにするには、チェック・ポイント・ソフトウェア SSL VPN デバイスを RADIUS クライアントとして ESA サーバに設定する必要があります:

-

ESA Web Console にログインします。

-

ESA Web Console にログインし、[Components] → [RADIUS] を選択して、ESA RADIUS サービスを実行しているサーバのホスト名を探します。

-

ホスト名をクリックし、[Create New Radius Client]をクリックします。

-

基本設定]セクションで

-

RADIUSクライアントに、簡単に参照できるように覚えやすい名前を付けます。

-

クライアントのIPアドレスと 共有シークレットをVPNアプライアンスの設定に対応するように設定します。IP アドレスは、アプライアンスの内部 IP アドレスです。アプライアンスが IPv6 経由で通信する場合は、関連するスコープ ID(インターフェース ID)と共にその IP アドレスを使用します。

-

共有秘密は、アプライアンスに構成する外部認証器の RADIUS 共有秘密です。

-

-

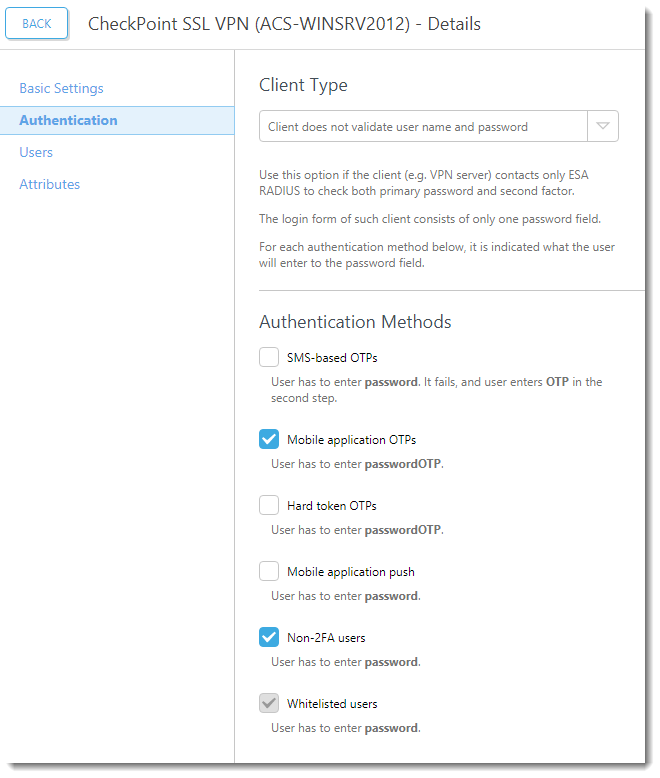

認証セクションで、以下の図 1-1 に示す設定を適用します。

図 1-1

これで、ESA が チェック・ポイント SSL VPNデバイスと 通信するための設定が完了しました。 次に、 Check Point Software SSL VPNデバイスが ESA サーバと通信するように 構成する必要があります。

ステップ II - Check Point Software SSL VPN デバイスの設定

以下の手順に従ってください:

- Check Point SmartDashboard を開きます。

- Servers and OPSEC Applications ]ページを展開します。

- Servers] を右クリックし、[New] → [ RADIUS] を選択します。

- 新しいサーバに名前を付けます(例: ESA)。

- Host] フィールドの横にある [New]をクリックします。

- 左側の[General Properties]を選択します。

- サーバーの名前を追加します(例:ESAradserv)。

- ESA RADIUSサーバのIPv4アドレスを入力します。

- OKをクリックします。

- Service(サービス)ドロップダウンメニューからNew Radius(ポート1812用)を選択します。

- 図 1-1 に示すように、共有シークレットを入力します。

- プロトコルとしてPAPを選択します。

- OKをクリックします。

ステップ III - テストユーザーの作成

- Users and Administrators(ユーザと管理者)」を展開します。

- ユーザー]を右クリックし、[新規ユーザー]→[デフォルト]を選択します。

- テストユーザーのADユーザー名(例:Alice)をユーザーのプロパティの 一般タブに入力します。

- 認証タブで

- 認証スキームをRADIUS に設定します。

- セクション II で作成したサーバーを選択します。

- OK をクリックします。

ステップIV - 接続のテスト

新しく設定した接続をテストします:

- Check Point Software SecureClient を起動します。

- テストユーザの認証情報を入力します。ESA を使用する Mobile Application 2FA が有効になっているアカウントを使用していることを確認します。パスワードの入力を求められたら、モバイル・アプリケーションが生成した OTP を AD パスワードに追加します。たとえば、ユーザーのADパスワードがEsa123でOTPが999111の場合、Esa123999111と入力します。

トラブルシューティング

ESA RADIUSサーバで認証できない場合は、次の手順を実行していることを確認してください:

- ESA RADIUS 機能の検証」文書に従って、RADIUS サーバに対してスモーク・テストを実行します。

- 障害が修正されず、まだ接続できない場合は、2FAを使用しない既存のサインイン構成に戻し、接続できることを確認する。

- 古い設定を使用して接続できる場合は、新しい設定を復元し、VPNデバイスとRADIUSサーバー間のUDP 1812をブロックしているファイアウォールがないことを確認してください。

- それでも接続できない場合は、ESETのテクニカルサポートにお問い合わせください。