Edición

- Cambiar el modo de protección del cortafuegos de su ordenador en la red

- Seleccionar entre una red de confianza y una red de no confianza

Solución

Cambie el modo de protección del cortafuegos de su ordenador en la red

usuarios de macOS: Nueva conexión de red detectada en ESET Cyber Security.

Su producto ESET establecerá automáticamente los niveles de protección de cortafuegos adecuados en función de la configuración de red de Windows de su equipo, que determina si utiliza una red de confianza o no.

-

Abra la ventana principal del programa de su producto ESET Windows.

-

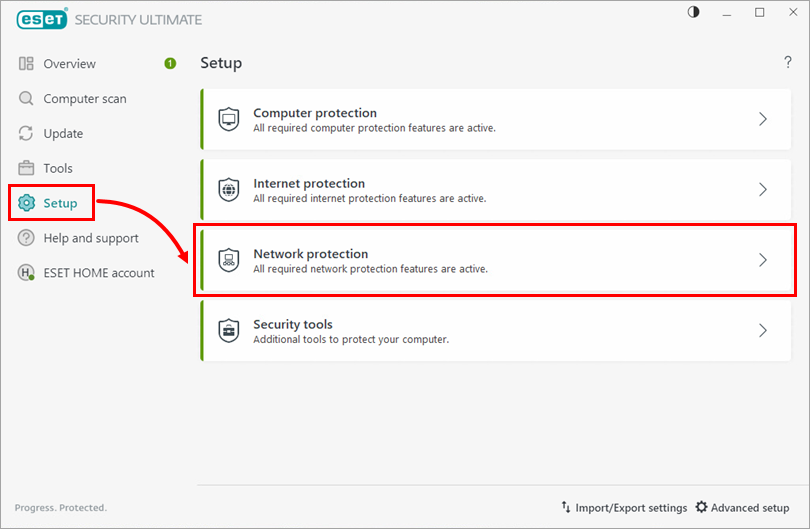

Haga clic en Configuración → Protección de red.

Figura 1-1 -

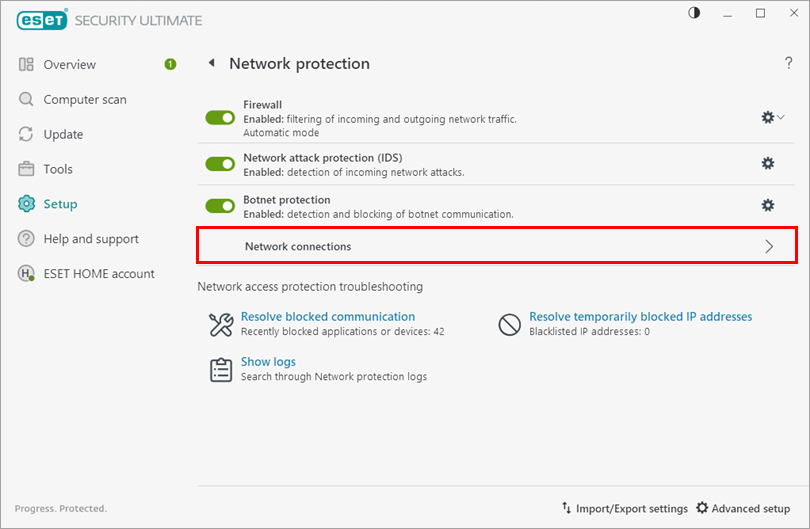

Haga clic en Conexiones de red.

Figura 1-2 -

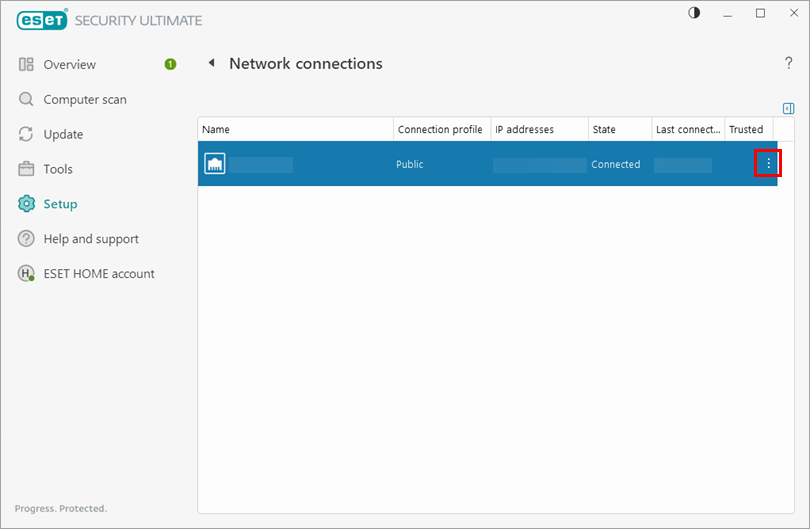

Junto a la red que desea modificar, haga clic en el icono Menú (tres puntos).

Figura 1-3 -

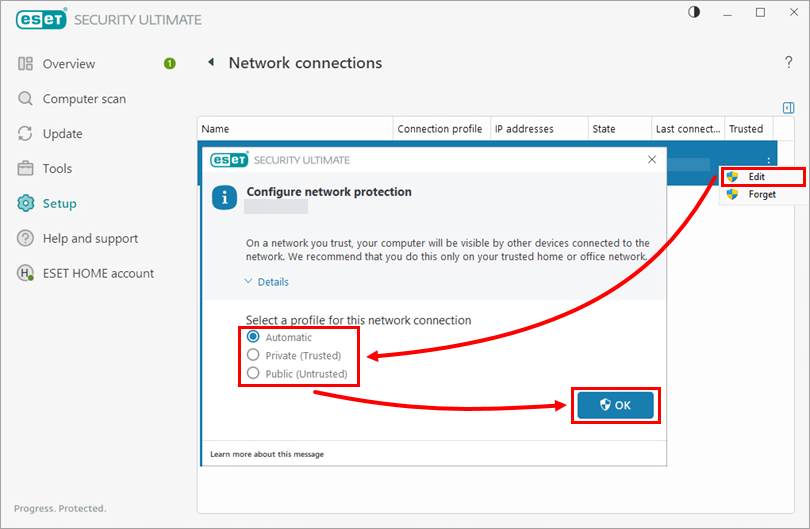

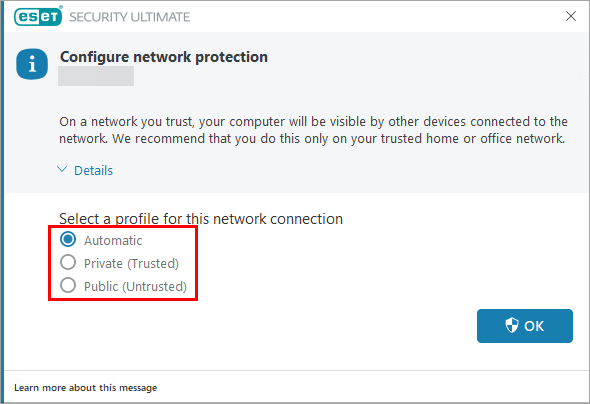

Pulse Editar. Seleccione un perfil para esta conexión de red y haga clic en OK.

Lea más acerca de los perfiles de conexión de red.

Figura 1-4

Perfiles de conexión de red

Hay tres perfiles de protección de red que puede seleccionar en la ventana Configurar protección de red:

- Automático: el producto de seguridadESET seleccionará el perfil automáticamente en función de los Activadores configurados para cada perfil.

- Privado (de confianza)-Para redes de confianza (red doméstica o de oficina). Su ordenador y los archivos compartidos son visibles para otros usuarios de la red, y los recursos del sistema son accesibles para otros usuarios de la red. Se recomienda utilizar esta configuración cuando se acceda a una red local segura.

- Público (No fiable)-Para redes no fiables (red pública). Los archivos y carpetas del sistema no se comparten con otros usuarios de la red ni son visibles para ellos, y el uso compartido de recursos del sistema está desactivado. Se recomienda utilizar esta configuración al acceder a redes inalámbricas.

Figura 2-1