Escenario

- Este articulo incluye mejores prácticas para ayudar a configurar su sistema y protegerlo frente a ransomware

Detalles

El ransomware es un código malicioso que puede bloquear un dispositivo o encriptar sus contenidos con el objetivo de extorsionar al propietario para que éste obtenga acceso a tales recursos. Esta clase de malware también puede poseer un reloj propio con una fecha límite de pago que debe ser cumplida, pues de lo contrario el precio para que se desbloquee la información y el hardware se incrementará – o la información y el dispositivo permanecerán en última instancia inaccesibles de manera definitiva.

Filecoders/Ransomware son infecciones que encriptan información y archivos personales. Usualmente un equipo es infectado y luego el Filecoder/Ransomware intentará encriptar cualquier unidad de red compartida que se encuentre mapeada. Este accionar puede hacer creer que la infección se encuentra diseminándose por la red cuando en verdad no es así.

Si bien sus archivos pueden encontrarse infectados, su sistema podría no estarlo. Esto ocurre, por ejemplo, cuando una unidad compartida en el servidor de archivos se halla encriptada pero el servidor en sí no contiene una infección por malware (a menos que se trate de un Terminal server).

Otras amenazas de filecoder son conocidas como:

- Win32/Filecoder

- Filecoder.WannaCryptor

- la infección Win32/Filecoder.TeslaCrypt.A (TeslaCrypt) o Win32/Filecoder.Locky.A luego de abrir un correo electrónico de parte de una fuente desconocida o un archivo comprimido adjuntado a ese correo

- "CryptoLocker", "Cryptowall", "Dirty decrypt", y "CTB locker"

- Win32/TrojanDownload.Elenoocka.A

- Win32/Gpcode

Solución

Haga clic en cada imagen para abrir una nueva ventana para conocer configuraciones de políticas y mejores prácticas anti-ransomware adicionales:

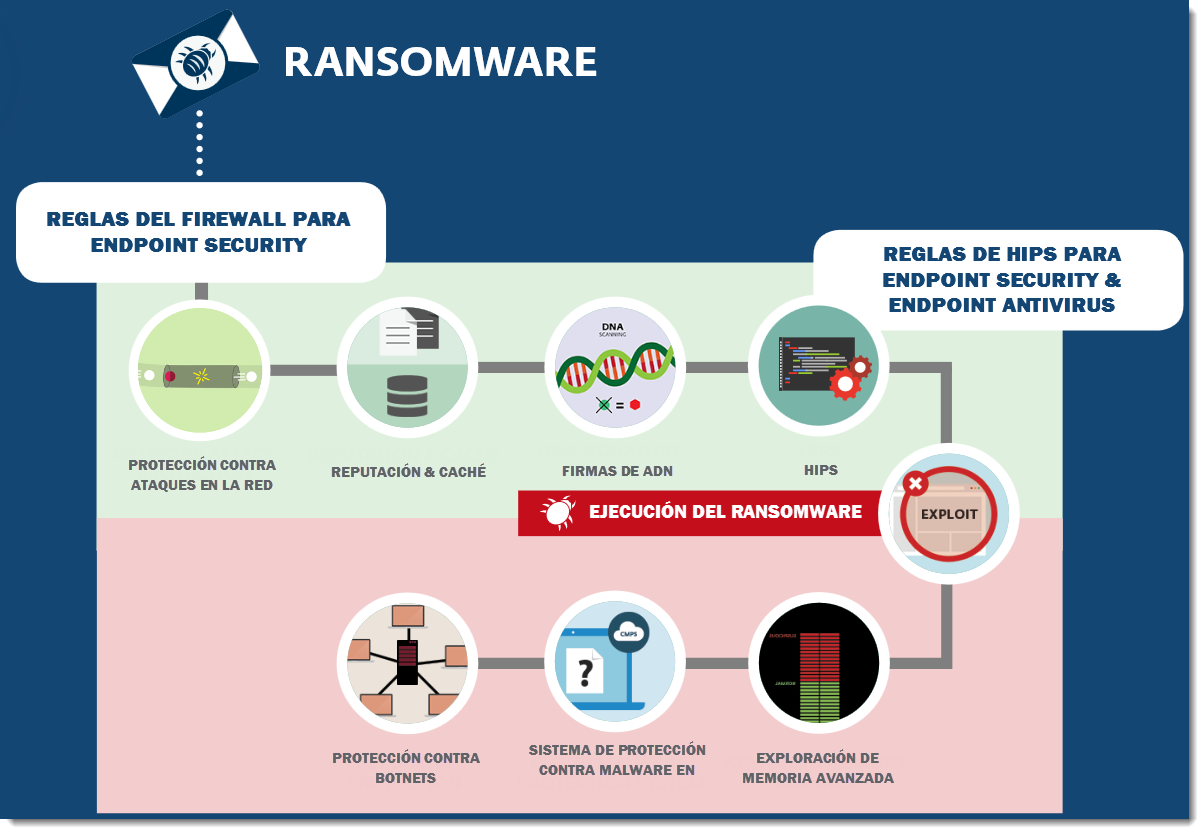

Las actuales vesiones de los productos ESET utilizan múltiples capas de tecnologías para proteger a los equipos frente al ransomware.

Ejemplos de tales tecnologías incluyen la Exploración de memoria avanzada, sistema de reputación ESET LiveGrid® y Bloqueador de exploits.

Adicionalmente, los últimos productos ESET proveen un módulo de Protección contra Botnets mejorado que bloquea la comunicación entre el ransomware y los servidores Command and Control (C&C).

Prácticas generales anti-ransomware | Prácticas anti-ransomware en el producto ESET | Recuperación de archivos encriptados | Equipo de soporte de ESET

Prácticas generales anti-ransomware en el producto ESET

- Conserve activada la Exploración avanzada de memoria y el Bloqueador de exploits

Ambas funcionalidades se encuentran activadas de modo predeterminado en la versión 5 o posterior de los productos corporativos ESET. Estos nuevos algoritmos de ESET refuerzan la protección contra códigos maliciosos que han sido diseñados para evadir la detección de productos antimalware a través del uso de ofuscación y/o encriptación.

La Exploración avanzada de memoria identifica comportamientos sospechosos luego de que el código malicioso se visibiliza en la memoria y el Bloqueador de exploits fortalece la protección contra los ataques dirigidos y vulnerabilidades previamente no visibilizadas, también conocidas como 0-day.

Recomendamos que actualice hacia la última versión si posee ESET Smart Security o ESET NOD32 Antivirus (incluyendo versiones corporativas) versión 4.x o anterior:

Usuarios hogareños: ¿Qué versión de mi producto de seguridad ESET tengo? ¿Es la última?

Usuarios hogareños: ¿Qué versión de mi producto de seguridad ESET tengo? ¿Es la última? Usuarios corporativos: ¿Qué versión de mi producto de seguridad ESET tengo? ¿Es la última?

Usuarios corporativos: ¿Qué versión de mi producto de seguridad ESET tengo? ¿Es la última?

- Mantenga activada la funcionalidad ESET Live Grid

Ayuda a detectar amenazas emergentes en base a la reputación y mejora el rendimiento de las exploraciones por medio de las listas blancas. La información de la amenaza nueva se transmite en tiempo real a la nube, lo que le permite al Laboratorio de búsqueda de malware de ESET proporcionar una respuesta oportuna y una protección consistente en todo momento.

- Conserve activada la Heurística avanzada para la ejecución de archivos

Activa de modo predeterminado a partir de la versión 6.x de los productos corporativos de ESET, esta funcionalidad emula el código en un entorno virtual y evalúa su comportamiento antes de que se permita la ejecución del código, adicionando una capa de seguridad.

- Verifique que "Unidades de red" se encuentre seleccionado para la Protección del sistema de archivos en tiempo real

Con la protección de Unidades de red activada, la Exploración en tiempo real del sistema de archivos se encontrará posibilitado de iniciar la detección en un equipo infectado, impidiendo que el proceso del ransomware encripte la unidad. Lea Protección del sistema de archivos en tiempo real para mayor información.

- Mantenga actualizado su producto ESET

Nuevas versiones de estos códigos maliciosos son lanzadas frecuentemente, de manera que es importante que usted reciba las actualizaciones de la base de datos de firmas de virus (su producto ESET buscará nuevas actualizaciones cada una hora si usted posee una licencia vigente y una conexión a Internet estable).

Usuarios hogareños: Verificar la actualización de los módulos en los productos ESET

Usuarios hogareños: Verificar la actualización de los módulos en los productos ESET Usuarios corporativos: ¿Cómo saber si mi producto ESET corporativo se actualiza correctamente?

Usuarios corporativos: ¿Cómo saber si mi producto ESET corporativo se actualiza correctamente?

Asegúrese de que ESET LiveGrid se encuentre habilitado y funcional en su producto ESET.

- Usuarios de máquinas virtuales

Para optimizar la protección ante el malware Filecoder, recomendamos el uso de ESET Endpoint Security en entornos virtuales. Puede utilizar ESET Endpoint Security con ESET Shared Local Cache para minimizar la carga en su red para evitar que múltiples máquinas virtuales descarguen actualizaciones.

Minimice el riesgo de ser afectado por malware basado en encriptación (ransomware)

- Conserve copias de seguridad de su sistema

Planee la realización de copias de seguridad de su sistema en intervalos regulares para proteger su trabajo más reciente ante un ataque. ESET recomienda el uso de la siguiente solución de resguardo de archivos: - Permisos de usuarios y restricción de derechos

Existen varias clases de restricciones, tales como las de acceso a información de la aplicación e incluso algunas que se encuentran incluidas como Objetos de Directiva de grupo (GPO).

- Deshabilitar archivos que se ejecutan desde las carpetas App Data y Local App Data.

- Bloquear la ejecución desde el subdirectorio Temp (parte del menú de AppData, de manera predeterminada).

- Bloquear archivos ejecutables que se ejecutan desde directorios de trabajo de varias utilidades de descompresión (por ejemplo, Winzip o 7Zip).

Adicionalmente, en ESET Endpoint Security/Antivirus, ESET Mail Security y ESET File Security, usted puede optar por crear reglas de HIPS para permitir que solamente ciertas aplicaciones se ejecuten en el equipo y bloquear las restantes de manera predeterminada: Crear una regla de HIPS y forzarla en un equipo (6.x)

- No deshabilite el Control de cuentas de usuario (UAC)

No abra archivos adjuntos que afirman ser faxes, comprobantes o recibos si el remitente posee un nombre sospechoso o usted no esperaba recibirlo.

¿Qué puedo hacer para minimizar el riesgo de un ataque de malware?

- Deshabilite o cambie el Protocolo de Escritorio Remoto (RDP)

El malware basado en la ofuscación usualmente accede a los equipos utilizando la herramienta Remote Desktop Protocol (RDP) integrada en Windows. RDP permite a otros conectarse al sistema de manera remota, de modo que el atacante puede hacer mal uso de RDP para eliminar la protección y luego implementar el código malicioso.

a) Deshabilite o cambie Remote Desktop Protocol

Si no requiere el uso de RDP, puede cambiar el puerto predeterminado (3398) o deshabilitar RDP pare proteger su equipo frente a Filecoder y otros exploits de RDP. Para obtener detalles e instrucciones para deshabilitar RDP, visite uno de los siguientes enlaces de la Base de conocimiento de Microsoft:

Obtenga más infomación acerca de RDP, lea el siguiente artículo de We Live Security article: Ataques que se aprovechan de RDP: ¡desde aquí puedo ver tu escritorio!

b ) Proteja mediante una contraseña los ajustes de su producto ESET

Si necesita conservar RDP y no puede deshabilitar o cambiar sus ajustes, puede utilizar una contraseña para proteger el producto ESET ante alteraciones llevadas a cabo por un atacante. Esto impide modificaciones no autorizadas, la desactivación o desinstalación del producto ESET. Recomendamos usar una contraseña diferente a la correspondiente a las credenciales de RDP.

- Use doble factor de autenticación (2FA)

Recomendamos ESET Secure Authentication.

Por ejemplo, acceda a este artículo de nuestra Base de conocimiento para obtener instrucciones acerca de inicio de sesión seguro en Windows y conexión RDP de equipos que pertenecen a su dominio de Directorio activo (AD) utilizando doble factor de autenticación (2FA)

- Deshabilite Macros en Microsoft Office mediante Políticas de grupo

Office 2013/2016 (el siguiente enlace es para la versión 2013 pero los ajustes son iguales en 2016): Planificar configuración de seguridad para macros de VBA de Office 2013

- Asegúrese de que se encuentre activada la Protección contra Ransomware (productos para Windows versión 10)

La protección contra Ransomware, como parte de la tecnología de Autodefensa consituye otra capa de protección que funciona como parte de la funcionalidad HIPS. ESET LiveGrid debe encontrarse habilitado para que la Protecci´pon contra Ransomware funcione adecuadamente. Para obtener mayor información al respecto, lea Protección contra ransomware.

¿Pueden recuperarse los archivos encriptados?

Los Filecoders/Ransomware modernos encriptan la información utilizando métodos asimétricos y múltiples tipos de cifrados. En pocas palabras, los archivos son encriptados con una clave pública y no es posible desofuscarlos sin ella. Con el actual ransomware, la clave privada nunca es localizada en el equipo o entorno. Esto significa que la información necesariamente deberá ser restaurada desde una copia de respaldo previa a la infección.

Si no dispone de copias de respaldo, podrá intentar recuperar los archivos desde Shadow Copies. Puede utilizar Shadow Explorer, el cual se descarga desde la siguiente página: http://www.shadowexplorer.com/downloads.html

De todas maneras, no es poco usual que las infecciones mediante ransomware eliminen las Shadow Copies para impedir la recuperación de los archivos.

¿Qué pasos deben seguirse ante una infección con ransomware?

- Localice el archivo TXT o HTML con las instrucciones de pago, por ejemplo "How to decrypt" ("Cómo descifrar") carpetas compartidas/unidades encriptadas.

- Desconecte el equipo de la red.

- Ejecute ESET SysRescue en el equipo infectado. Solo utilice la copia de respaldo una vez que la amenaza haya sido identificada y eliminada (vea la sección anterior, Conserve copias de seguridad de su sistema).

- Contacte a ESET siguiendo las instrucciones de la siguiente sección.

Equipo de soporte de ESET

- Contáctenos a través de nuestro formulario de soporte o comuníquese con el Partner autorizado mediante el cual adquirió su licencia.