Ausgabe

- Aktivieren oder Deaktivieren der Erkennung von potenziell unerwünschten, unsicheren oder verdächtigen Anwendungen

Einzelheiten

Klicken Sie zum Erweitern

Potenziell unerwünschte Anwendungen sind Programme, die zwar nicht absichtlich bösartig sind, aber die Leistung und Zuverlässigkeit des Systems beeinträchtigen oder Informationen an Dritte senden können.

Potenziell unsichere Anwendungen, wie Keylogger und Tools zum Knacken von Passwörtern, können legitime Zwecke erfüllen, aber auch Malware-Komponenten sein.

Ihr ESET-Produkt kann potenziell unerwünschte, unsichere oder verdächtige Anwendungen erkennen, bevor sie auf Ihrem Computer installiert werden. Wenn Sie Ihr ESET-Produkt installieren, werden Sie aufgefordert, die Erkennung potenziell unerwünschter Anwendungen zu aktivieren oder zu deaktivieren.

Standardmäßig ist die Erkennung potenziell unsicherer Anwendungen deaktiviert und die Erkennung verdächtiger Anwendungen ist aktiviert.

Lösung

macOS-Benutzer: Aktivieren oder Deaktivieren der Erkennung potenziell unerwünschter, unsicherer oder verdächtiger Anwendungen in ESET Cyber Security.

Geschäftskunden: Erstellen Sie einen Ausschluss für potenziell unerwünschte Anwendungen in ESET PROTECT On-Prem.

-

Öffnen Sie das Hauptprogrammfenster Ihres Windows ESET Produkts.

-

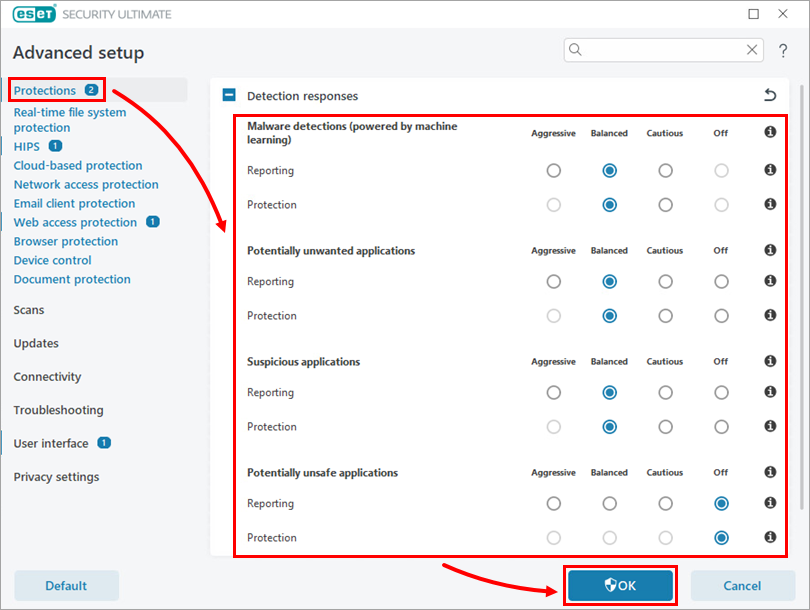

Drücken Sie die Taste F5, um die erweiterten Einstellungen aufzurufen.

-

Klicken Sie auf Schutz. Wählen Sie die Einstellungen neben Malware-Erkennung (mit Hilfe von maschinellem Lernen), Potenziell unerwünschte Anwendungen, Verdächtige Anwendungen und Potenziell unsichere Anwendungen nach Ihren Wünschen aus. Klicken Sie auf OK , um Ihre Änderungen zu speichern.

Abbildung 1-1

Weitere Informationen über Schutzfunktionen.