問題

解決方法

以下の手順に従って、Jamf Proを使用してESET Endpoint for macOS 11、12、13を展開し、ESET PROTECTまたはESET PROTECT On-Premを使用して管理します。

I.システム拡張、PPPC、VPN、コンテンツフィルタプロファイルの構成

-

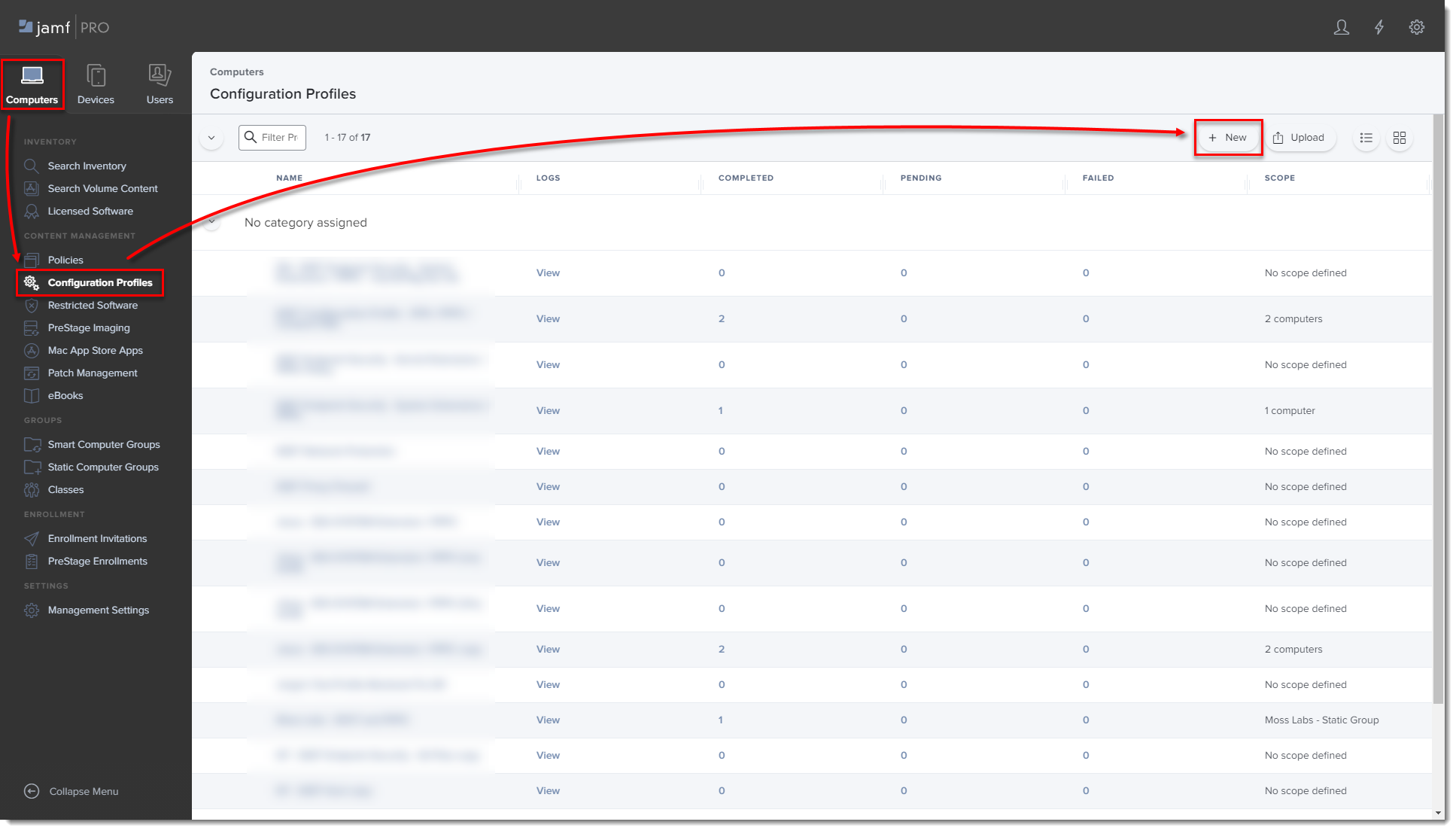

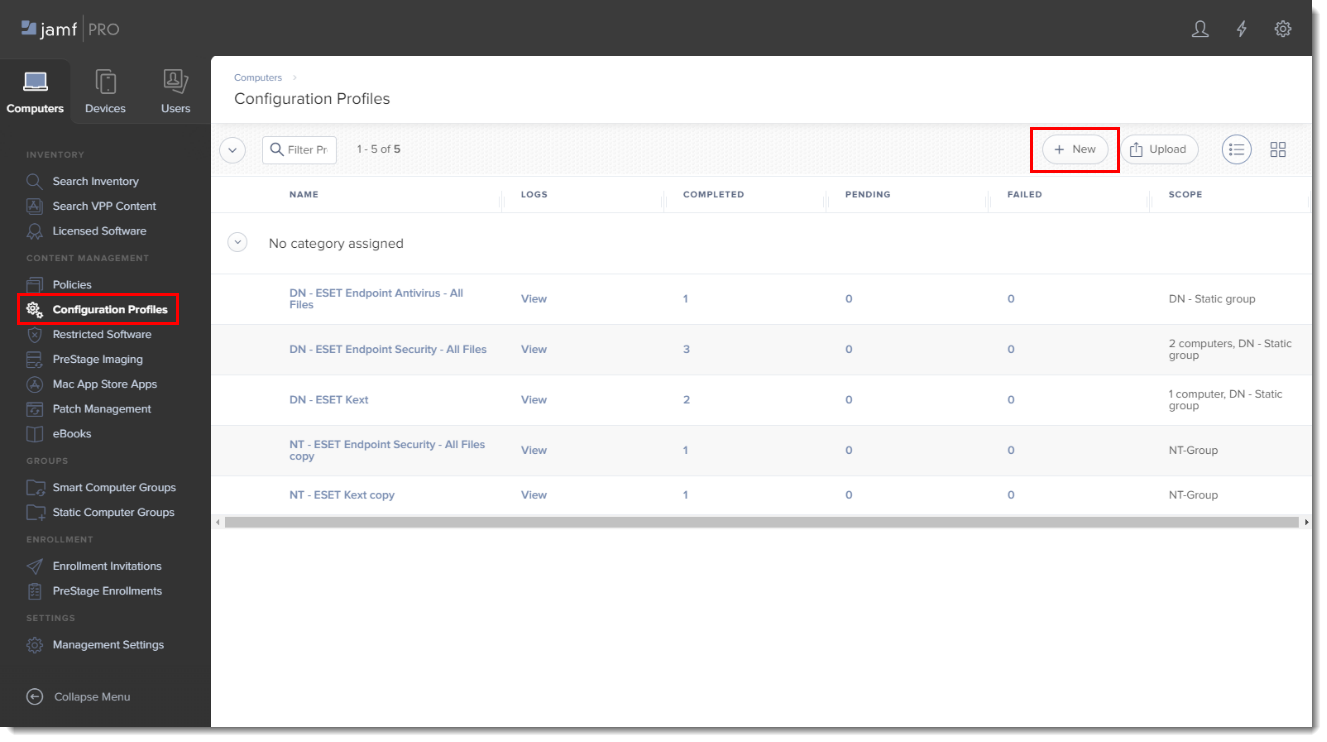

Jamf Pro を開き、[コンピュータ]→[構成プロファイル]をクリックして、システム拡張、PPPC、VPN、およびコンテンツフィルタの承認を設定し、[新規]をクリックして新しい構成プロファイルを追加します(1 つの構成プロファイルにすべての設定を含めることができます)。

図 1-1

クリックすると新しいウィンドウで拡大表示されます。 -

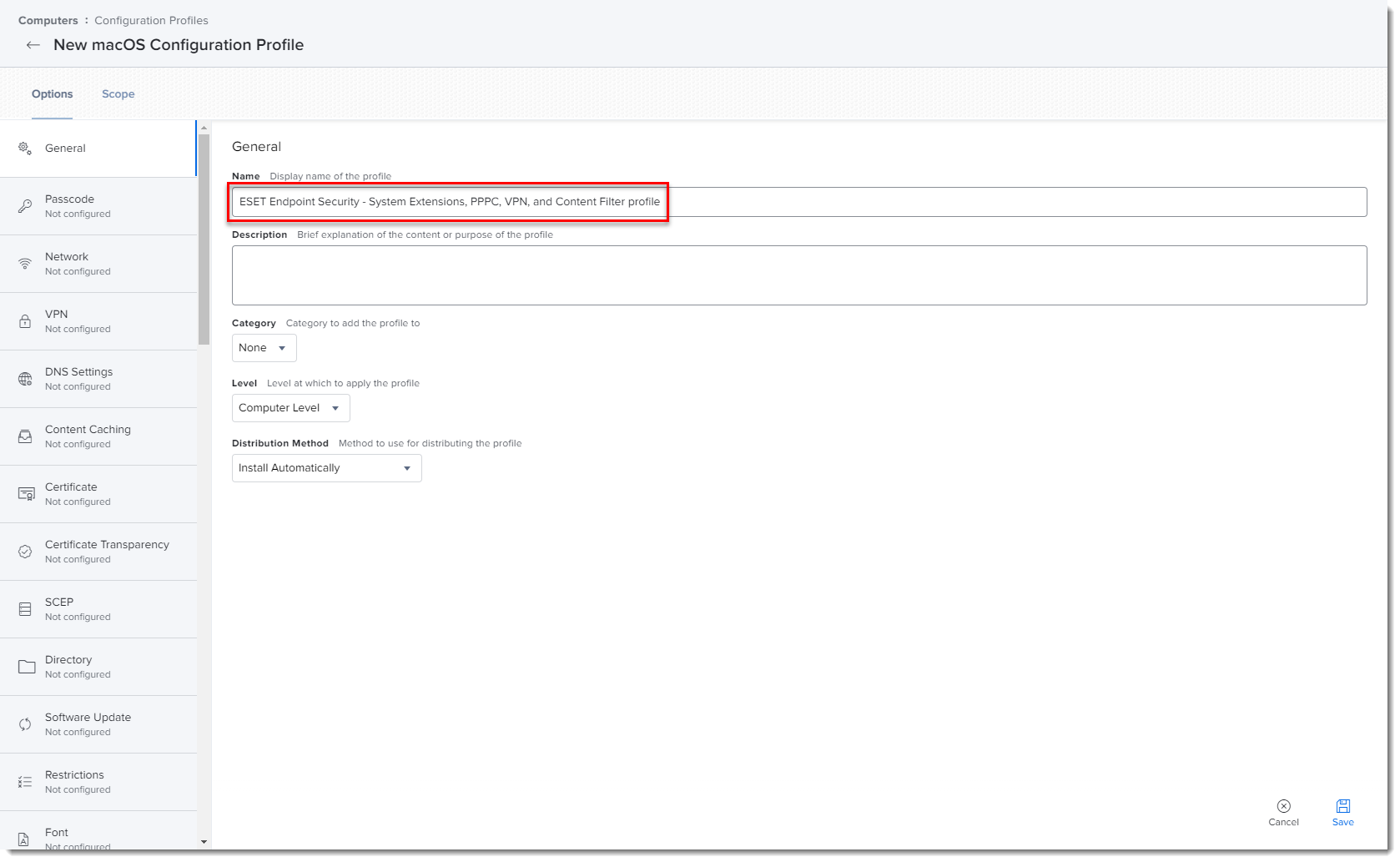

プロファイルの 名前を入力します。

図 1-2

クリックすると新しいウィンドウで大きく表示されます。 -

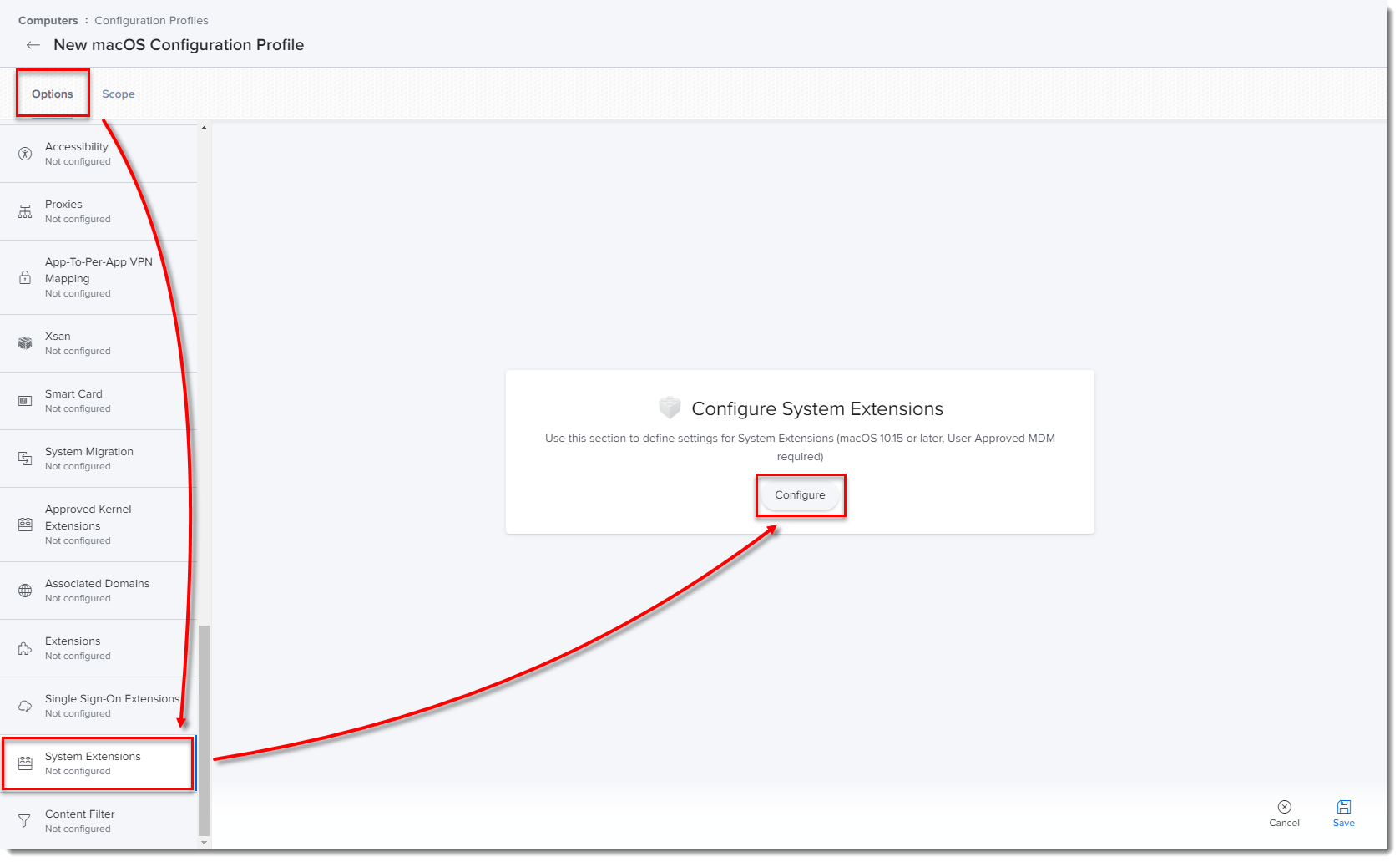

Options (オプション)」タブで、「System Extensions (システム拡張)」 → 「Configure (構成)」をクリックします。

図 1-3

クリックすると新しいウィンドウで拡大表示されます。 -

Allowed TEAM IDs and System Extensions(許可されたチーム ID およびシステム拡張)」セクションに、以下の情報を入力します:

- 表示名表示名: ESET SE [任意の名前を選択できます。]

- システム拡張タイプ:許可されるシステム拡張子

- チーム識別子:P8DQRXPVLP

- 許可されるシステム拡張子

com.eset.endpoint

com.eset.network

com.eset.firewall

com.eset.devices

図 1-4

クリックすると新しいウィンドウで拡大表示されます。 -

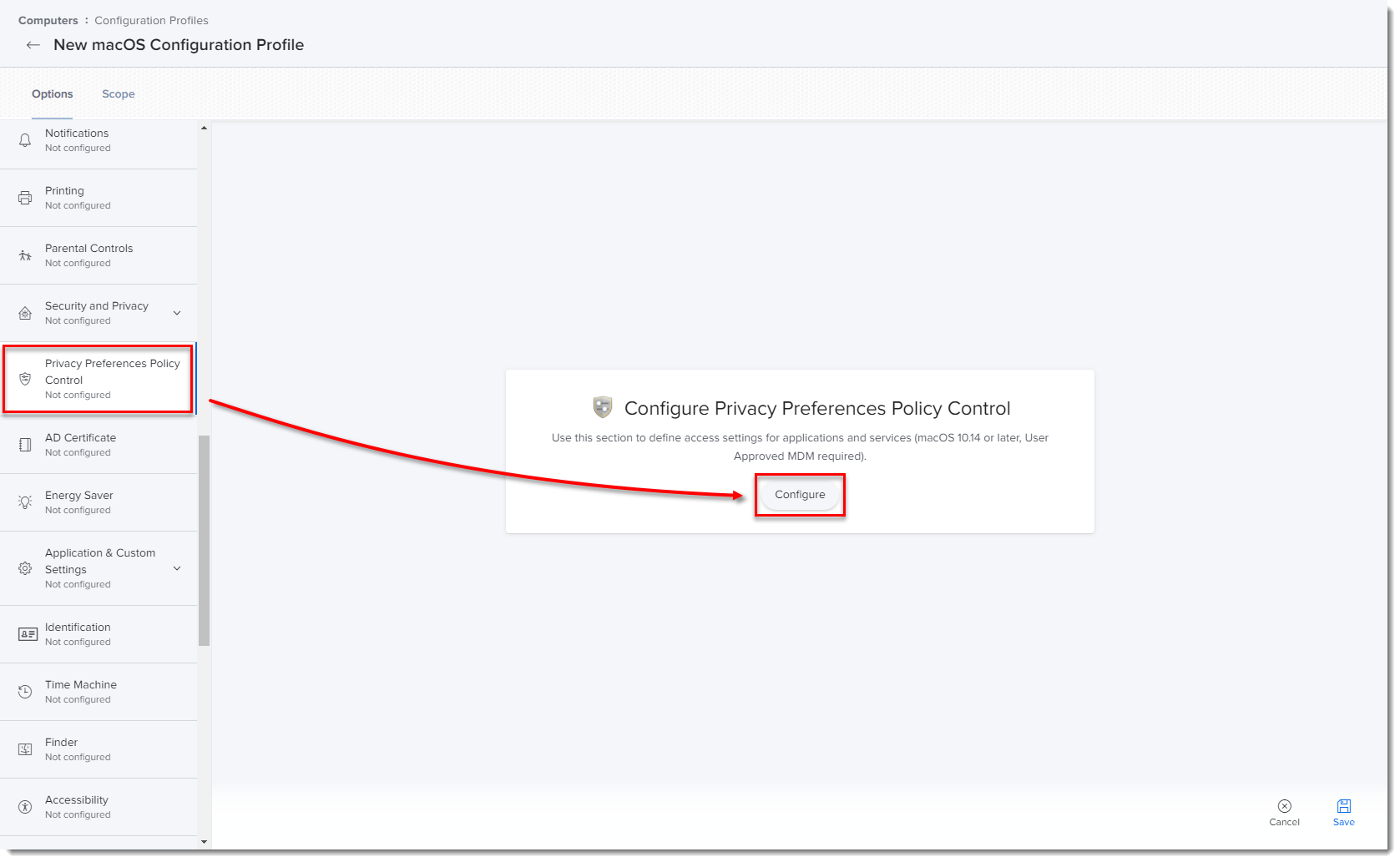

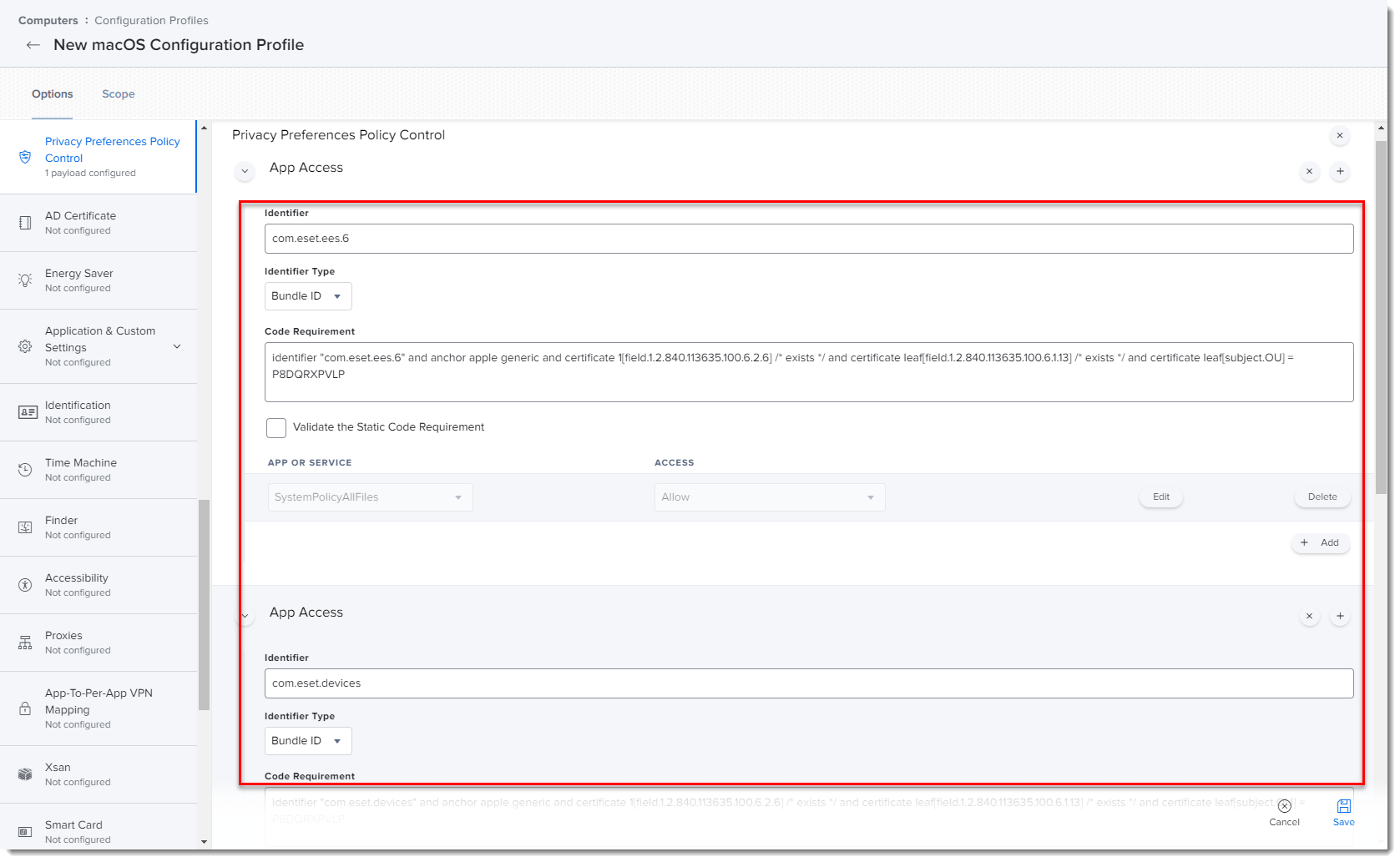

Options (オプション)]タブで、[Privacy Preferences Policy Control (プライバシー設定ポリシー制御) ] → [Configure (構成)] をクリックします。

図 1-5

クリックすると新しいウィンドウで拡大表示されます。 -

該当する ESET 製品の以下の情報を追加します:

ESET エンドポイントアンチウイルス

主な製品識別子 EEA:

- 識別子:com.eset.eea.6

- 識別子の種類バンドル ID

- コード要件:

識別子「com.eset.eea.6」、アンカー apple generic、証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */、証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */、証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

デバイス識別子:

- 識別子:com.eset.devices

- 識別子の種類バンドル ID

- コード要件:

識別子 "com.eset.devices "およびアンカー apple generic および証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */ および証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */ および証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

リアルタイム識別子:

- 識別子: com.eset.endpoint

- 識別子の種類バンドル ID

- コード要件:

識別子 "com.eset.endpoint "およびアンカー apple generic および証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */ および証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */ および証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス: 許可

ESET エンドポイントセキュリティ

主な製品識別子 EES

- 識別子:com.eset.ees.6

- 識別子の種類バンドル ID

- コード要件:

識別子「com.eset.ees.6」、アンカー apple generic、証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */、証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */、証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

デバイス識別子

- 識別子:com.eset.devices

- 識別子の種類バンドル ID

- コード要件:

識別子 "com.eset.devices "およびアンカー apple generic および証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */ および証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */ および証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

リアルタイム識別子

- 識別子:com.eset.endpoint

- 識別子の種類バンドル ID

- コード要件:

識別子 "com.eset.endpoint "およびアンカー apple generic および証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */ および証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */ および証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

クリックすると新しいウィンドウで拡大表示されます。

-

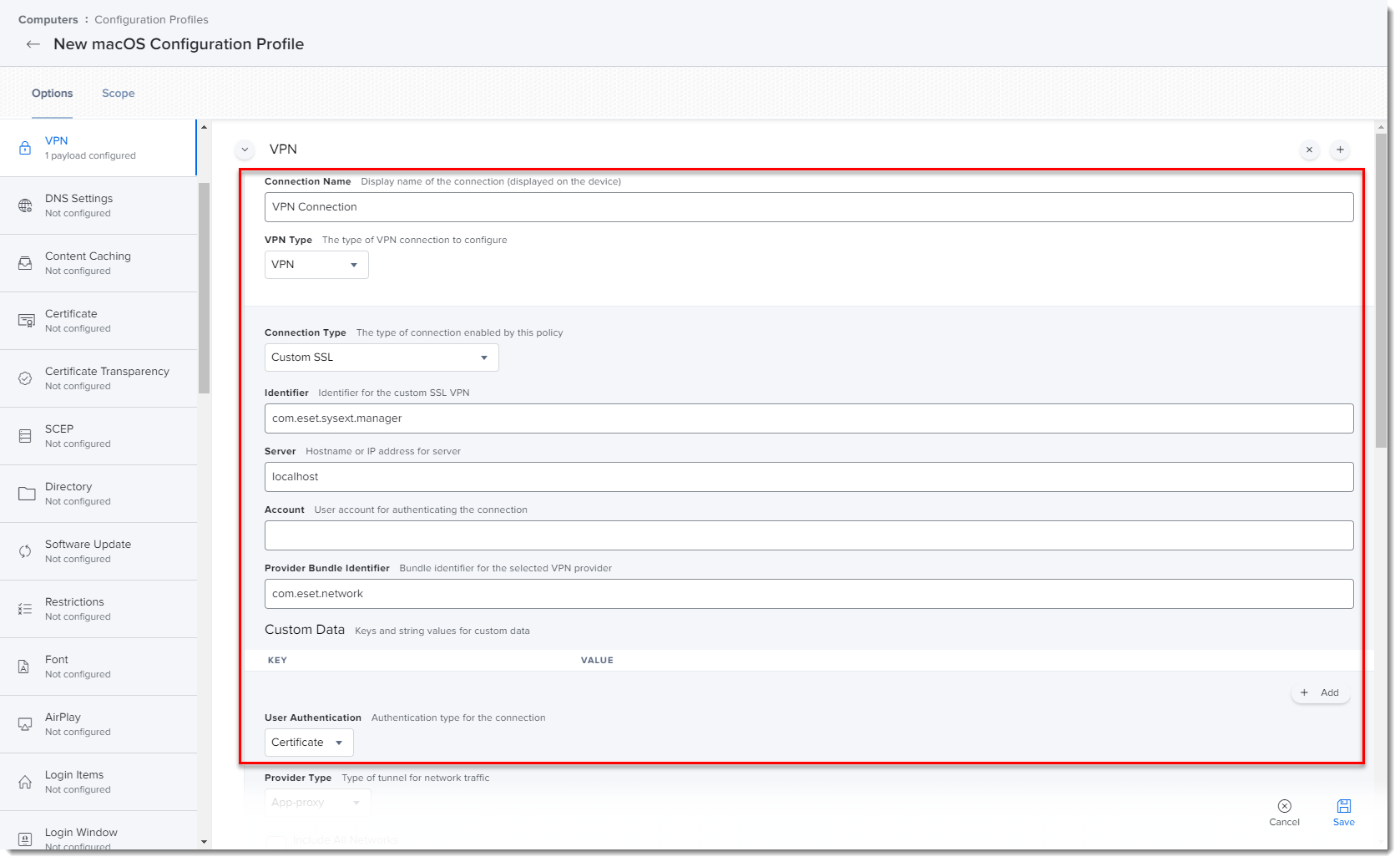

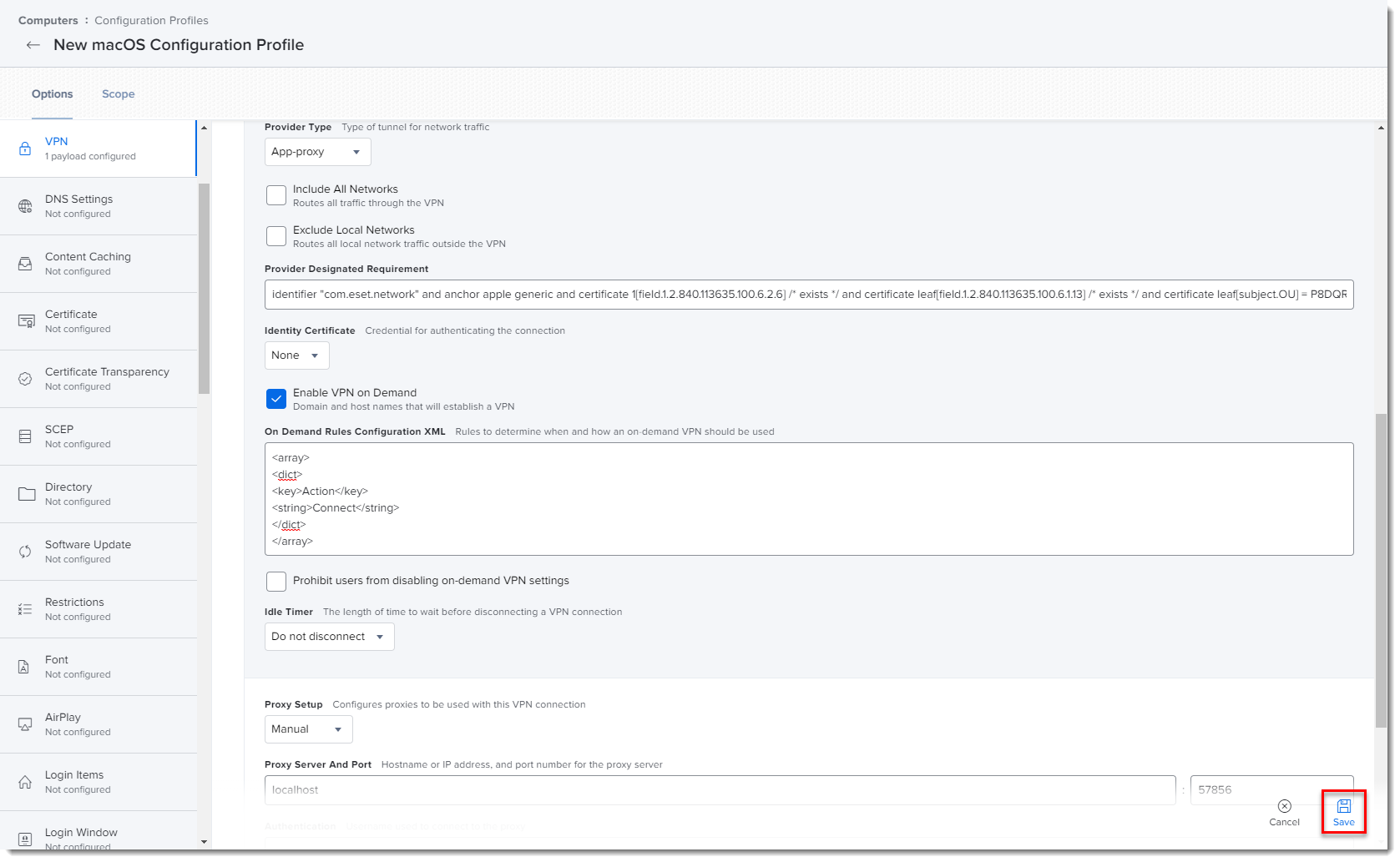

Options(オプション)」タブで、「VPN →Configure(構成)」をクリックします。

-

以下の設定で Web アクセス保護用の構成プロファイルを作成する:

- VPN タイプ:VPN タイプ:VPN

- 接続タイプ:カスタムSSL

- 識別子:com.eset.sysext.manager

- サーバー:localhost

- プロバイダーバンドル識別子:com.eset.network

- ユーザー認証:証明書

- プロバイダのタイプアプリプロキシ

- プロバイダ指定要件:

識別子「com.eset.network」、アンカー apple generic、証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */、証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */、証明書リーフ[subject.OU] = P8DQRXPVLP オンデマンド VPN を有効にする]の横にあるチェックボックスを選択します。- オンデマンドルールの構成XML

<配列<dict><キー>アクション</キー<文字列>接続</文字列</dict</array> - アイドルタイマー:切断しない

- プロキシの設定手動

- プロキシサーバーとポート:localhost : 57856

図 1-7

クリックすると新しいウィンドウで拡大表示されます。 -

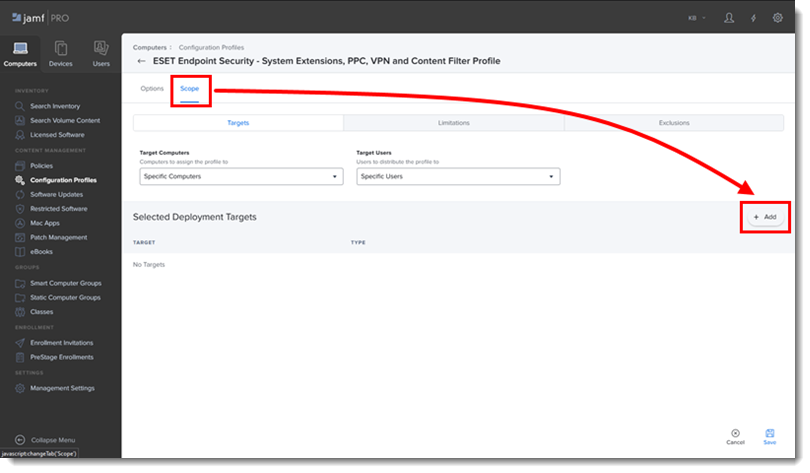

Scope」タブをクリックし、「Add」をクリックする。

図 1-8

-

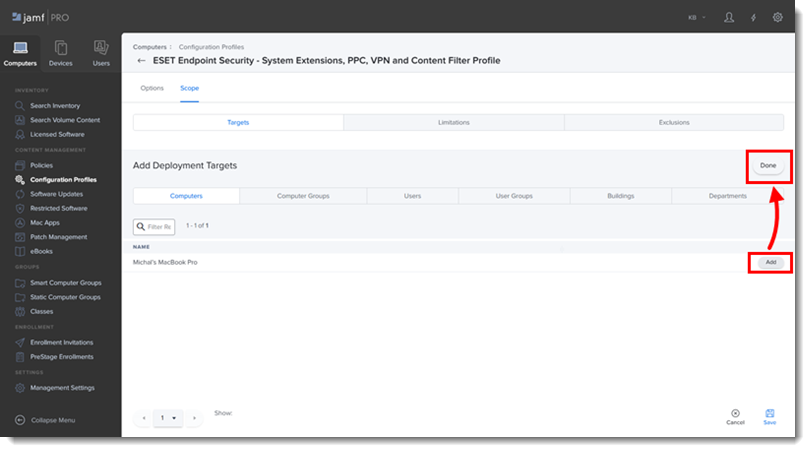

展開対象の追加]セクションで、[追加]をクリックしてポリシーを適用するコンピュータ(またはコンピュータグループ)を選択し、[完了]をクリックする。

図 1-9 -

Save]をクリックして変更を適用します。

図 1-10

クリックすると新しいウィンドウで拡大表示されます。

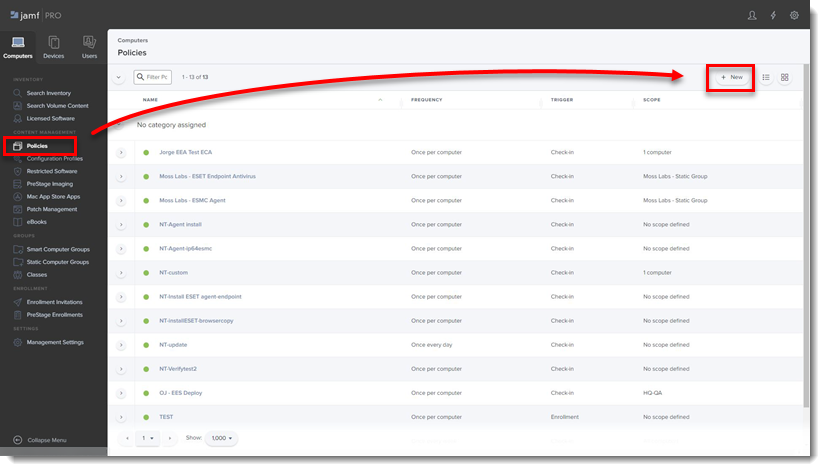

II.ポリシーの作成

-

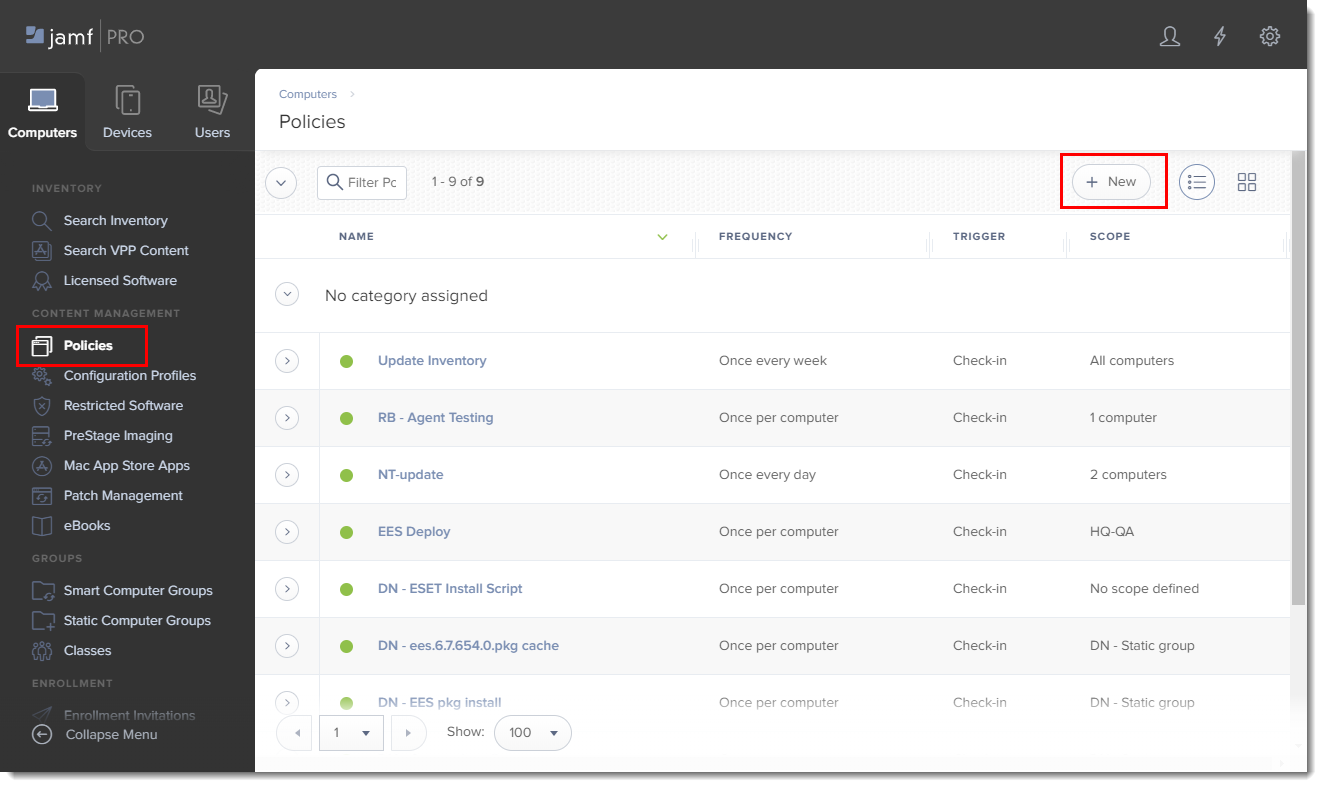

左メニューの「Policies」をクリックし、「New」をクリックする。

図 2-1 -

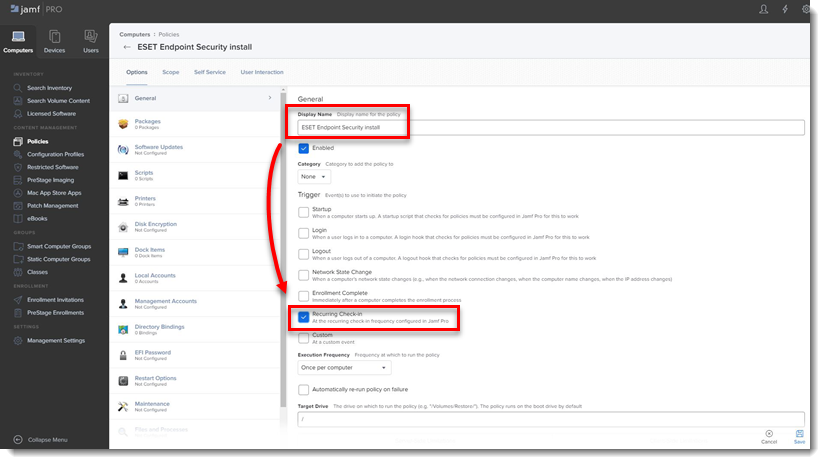

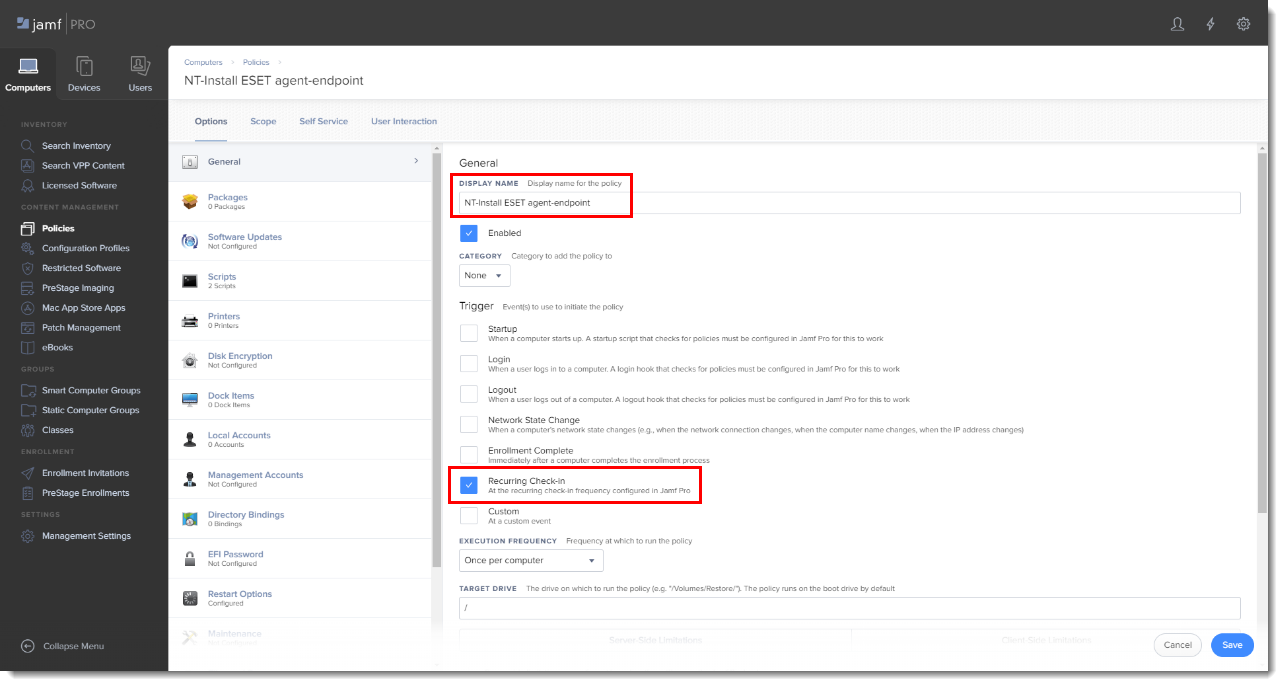

ポリシーの表示名を入力し、「Trigger」セクションで「Recurring Check-in」 チェックボックスを選択します。

図 2-2 -

以下の ESET Security 製品と ESET Management Agent のインストール スクリプトをダウンロードします:

- ESET Security 製品のインストール スクリプトESETavJamf.sh(右クリックして[名前を付けてリンク先を保存] を選択

- ESET Management Agent インストールスクリプト#ESET PROTECT または ESET PROTECT On-Prem から PROTECTAgentinstaller.sh ファイルをダウンロードします。

-

スクリプトをダウンロードしたら、Jamf Pro管理者ガイドの手順に従って、スクリプトをJamfに追加します。

-

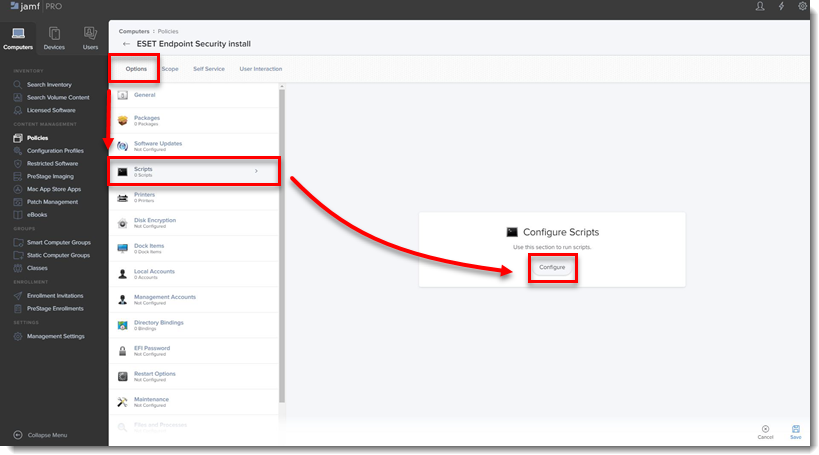

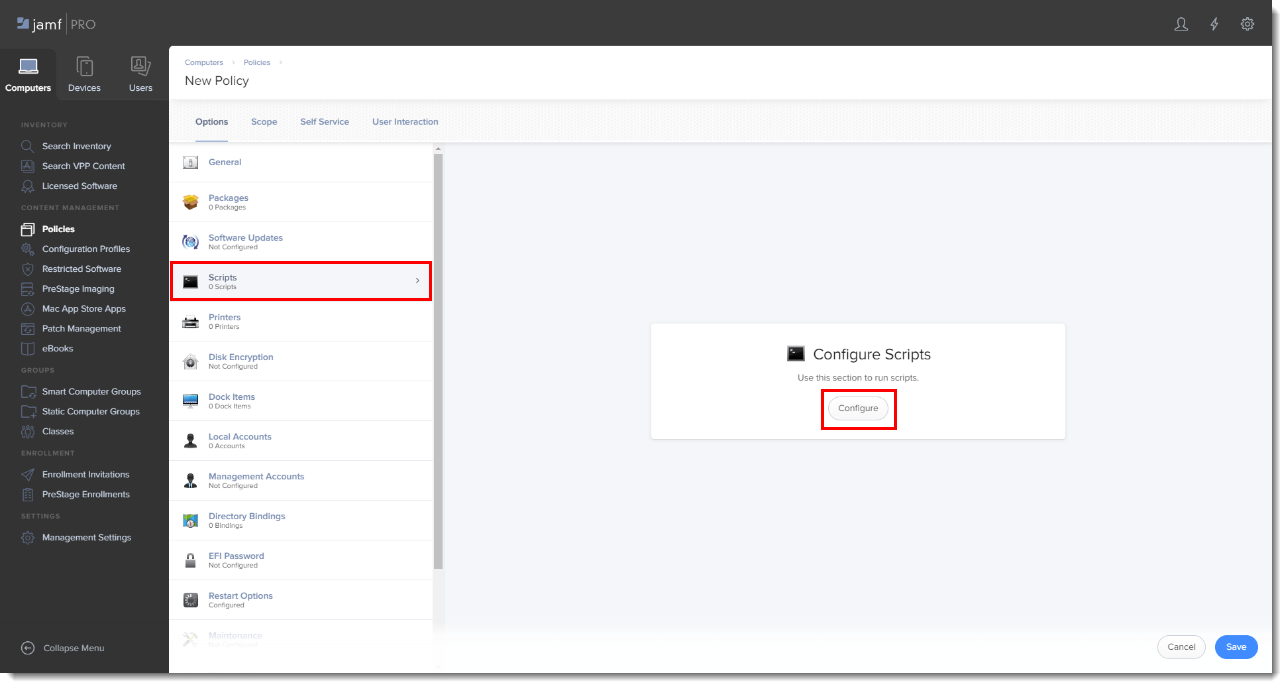

オプション] タブで [スクリプト] をクリックし、[設定] をクリックします。

図2-3 -

追加]をクリックして、ポリシーに追加するスクリプトを選択します。

-

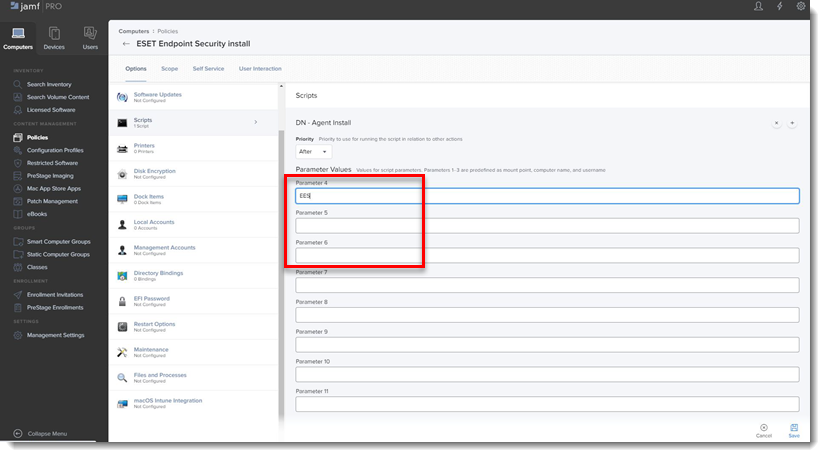

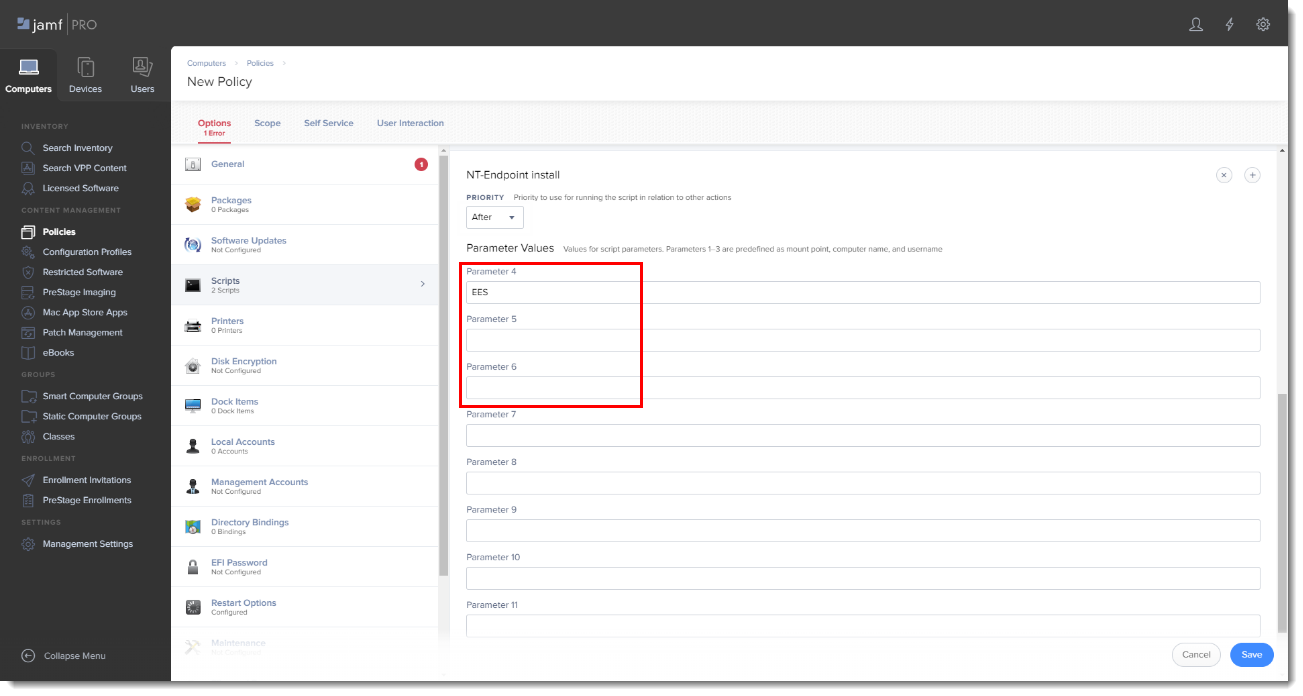

エンドポイント スクリプトに次のパラメータ値を追加します:

- パラメータ 4(必須):

EES」(ESET Endpoint Securityを使用する場合)または「EEA」(ESET Endpoint Antivirusを使用する場合)と入力します。 - パラメータ 5 (オプション):PID:SecurityAdmin:Password形式のライセンスキーまたはセキュリティ管理者、例

- 123-ABC-456:user=security.admin@email.com:pass=SecurityAdminPass - パラメータ 6 (オプション):HTTP プロキシを

http://10.0.0.100:3128の形式で指定します。

図 2-4 - パラメータ 4(必須):

-

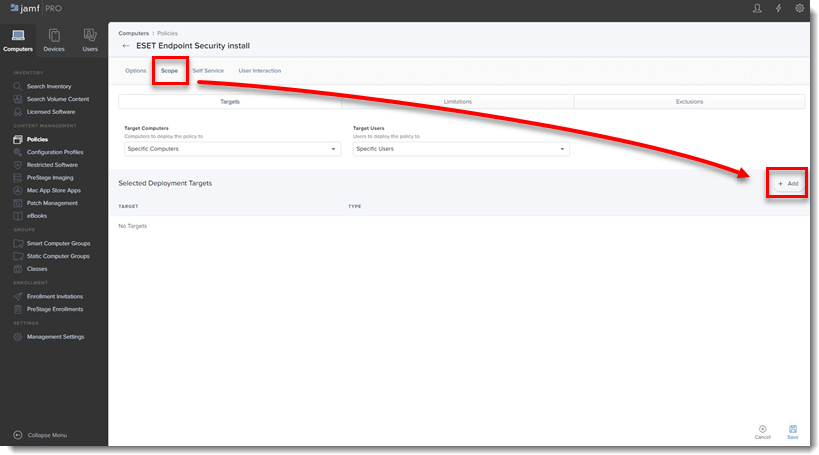

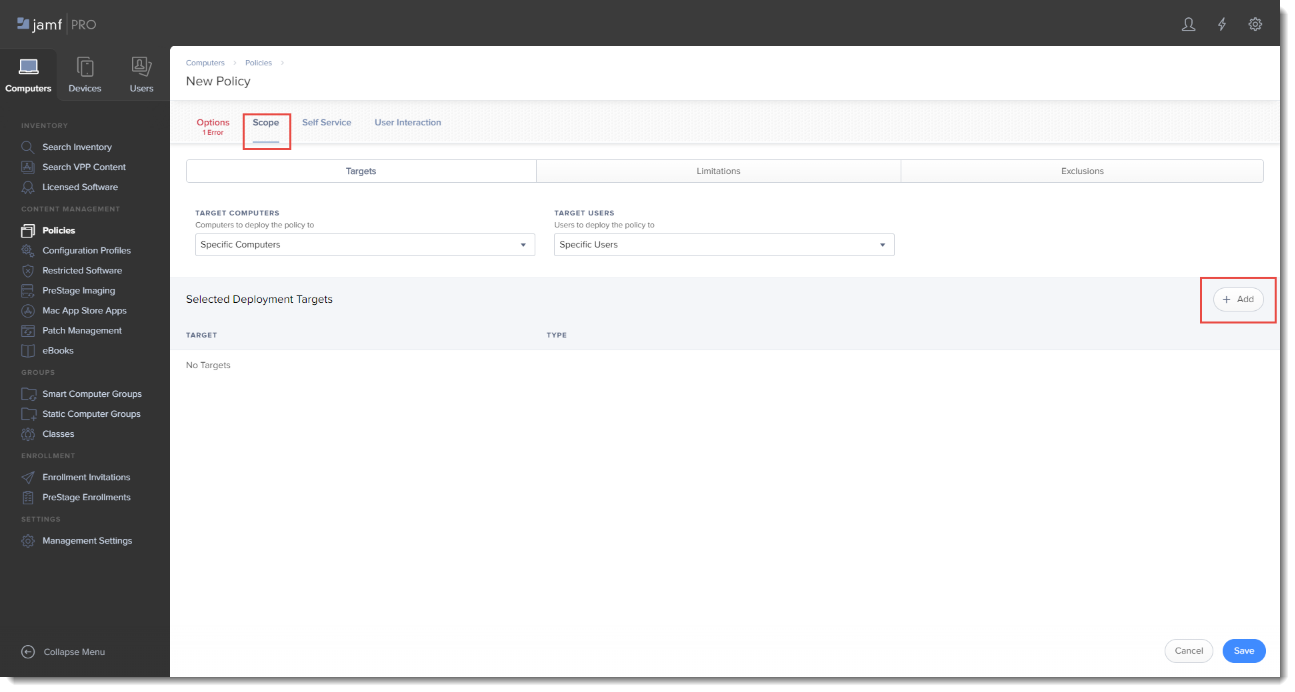

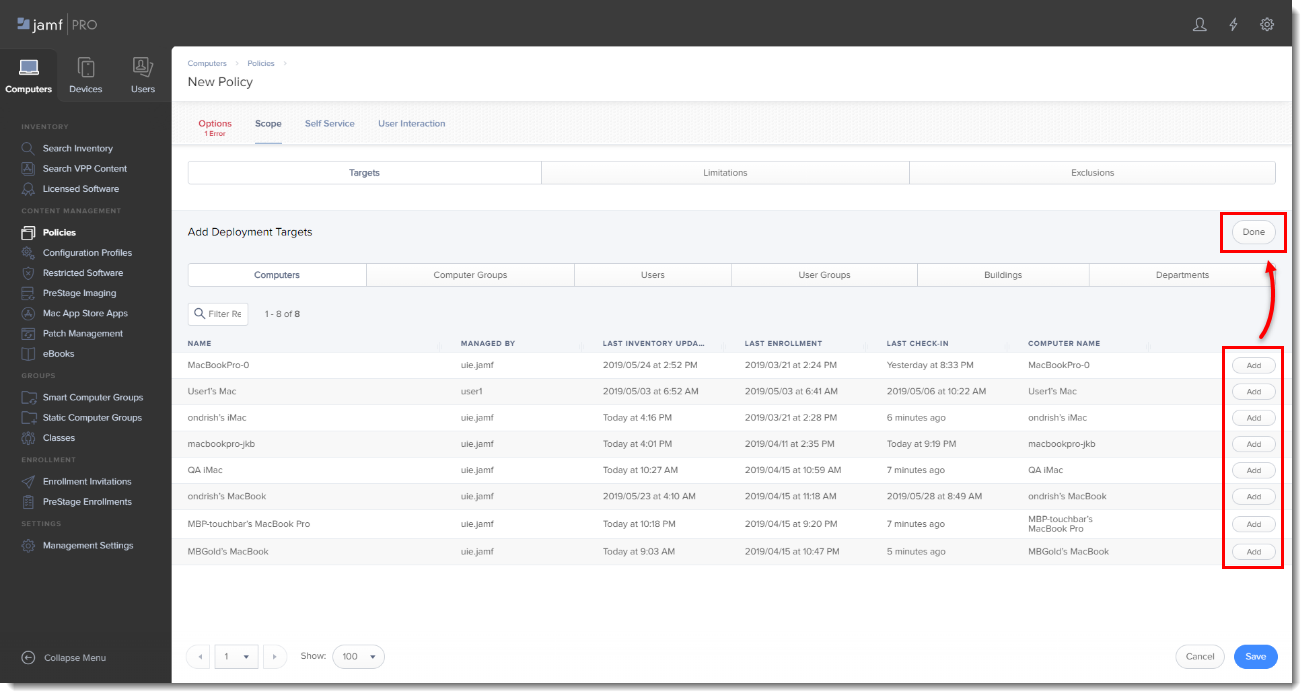

Scope」タブをクリックし、「Add」をクリックする。

図 2-5

-

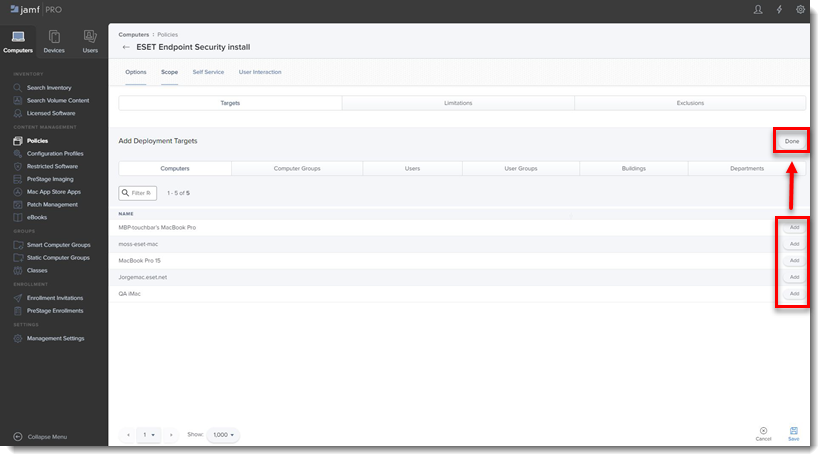

Add Deployment Targets]セクションで、[Add] をクリックしてポリシーを適用するコンピュータ (またはコンピュータ グループ) を選択し、[Done] をクリックします。

図 2-6

-

Saveをクリックして変更を適用します。

III.追加オプション

- ESET PROTECT または ESET PROTECT On-Prem を使用して ESET エンドポイントを管理できることを確認します:ESET PROTECT または ESET PROTECT On-Prem Web Console を開き、[コンピュータ]をクリックして、Jamf エンドポイントが [すべてのグループ] に表示されていることを確認します。

- インストールスクリプト中にライセンスキーまたはセキュリティ管理者を入力しなかった場合は、ESET製品をESET PROTECTでアクティベートする.

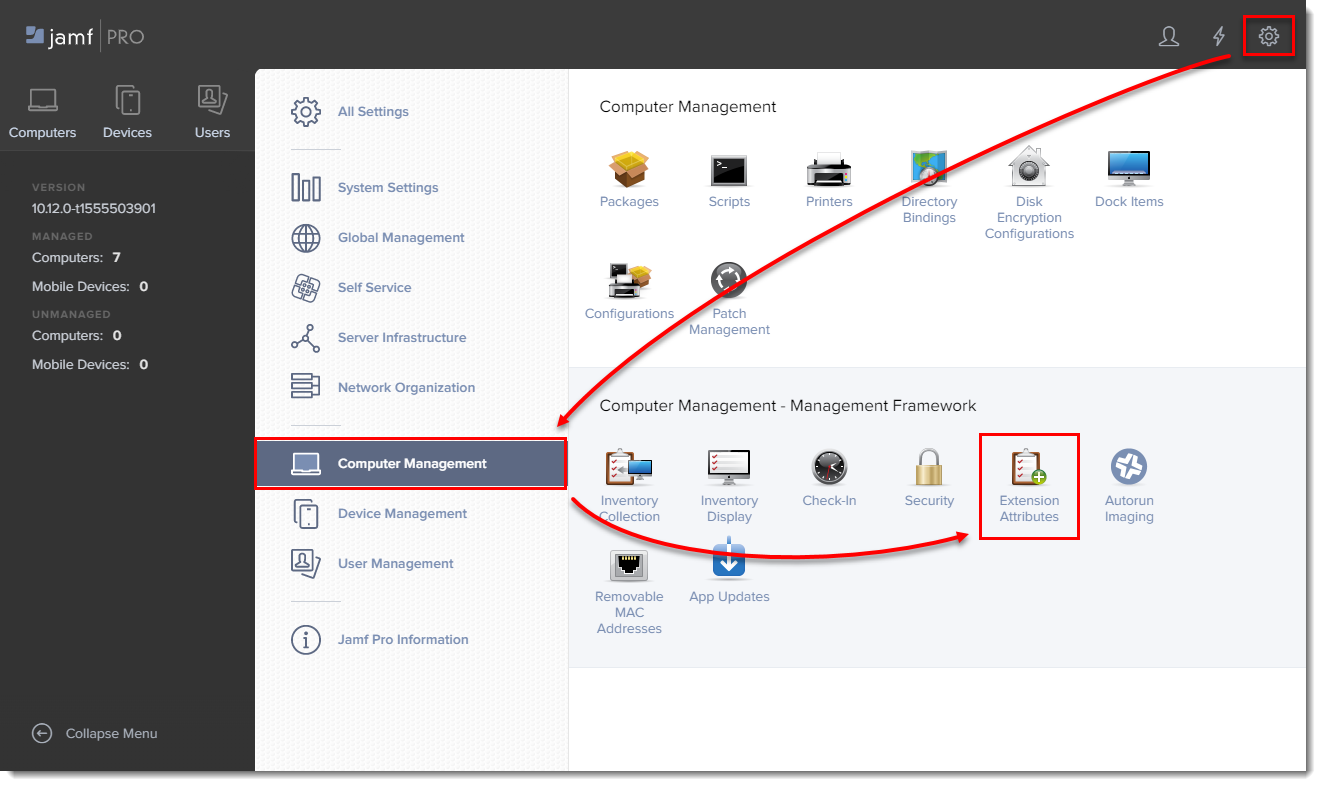

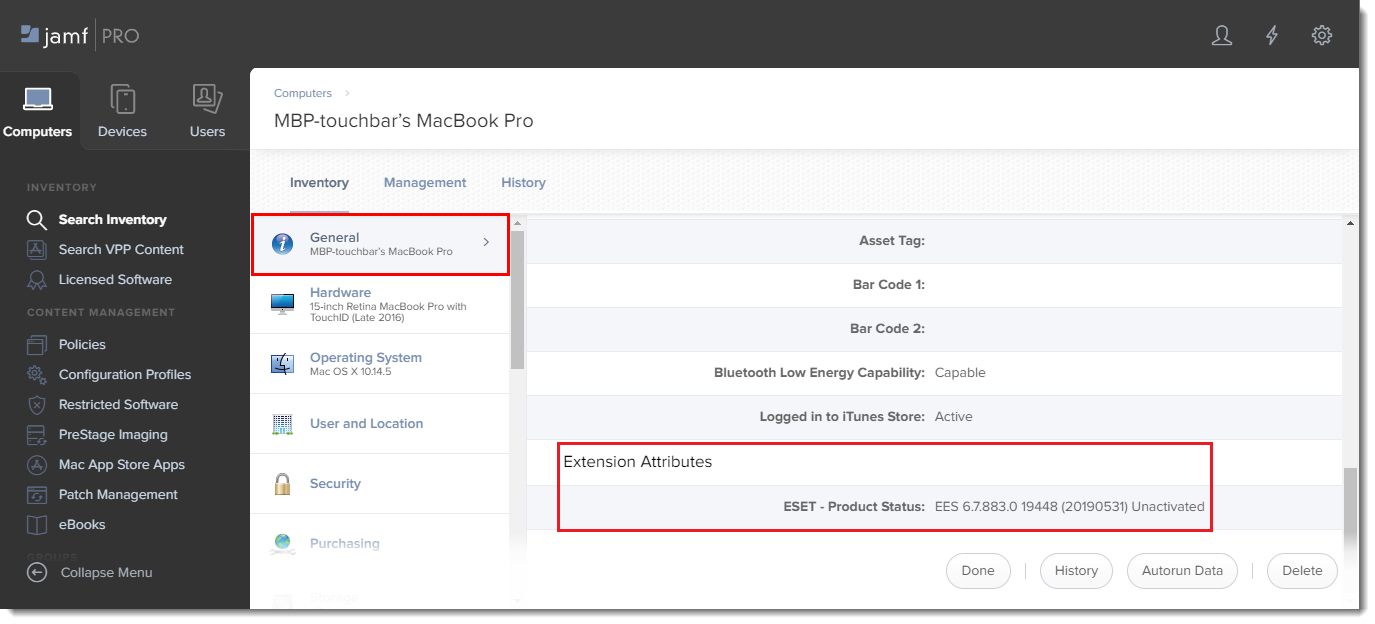

- 拡張属性拡張属性は、「コンピュータの詳細」→「インベントリの検索」→「全般」セクションのESET製品に関する情報を表示します。

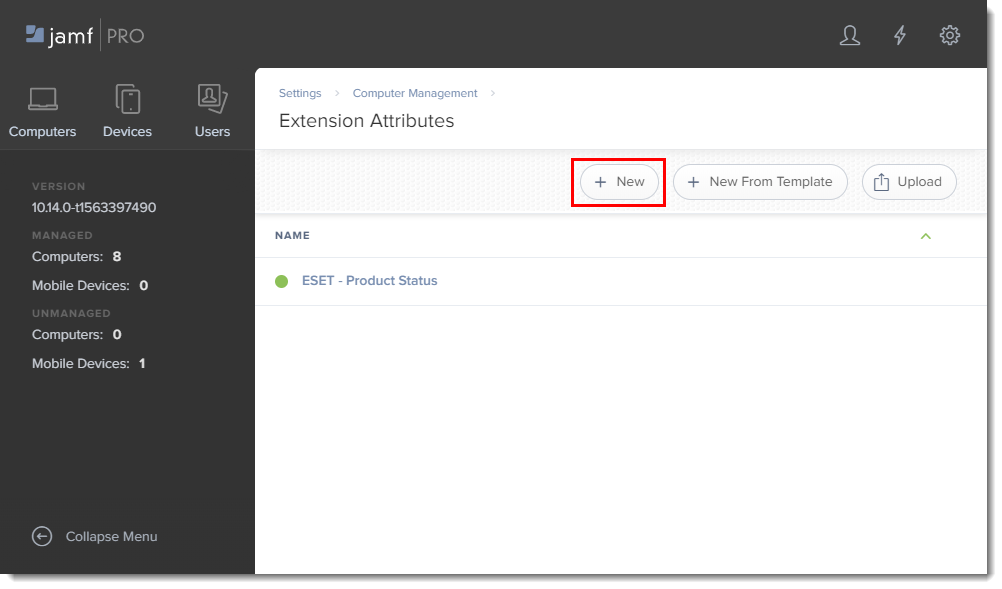

以下の手順に従って、拡張属性を追加してください:

-

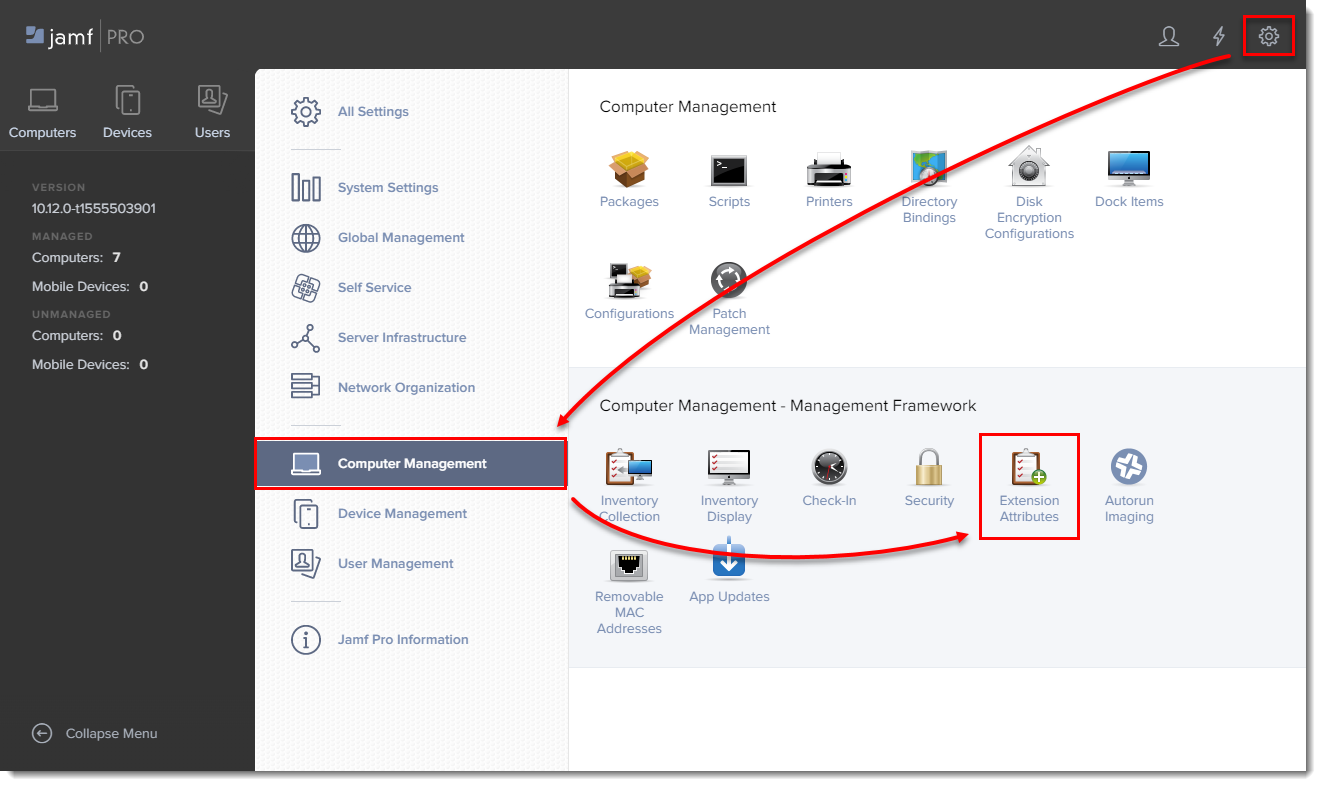

Jamf pro を開き、[すべての設定]ギアアイコン → [コンピュータの管理] → [拡張属性]をクリックする。

図3-1

-

新規]をクリックして、新しい拡張属性を作成します。

図3-2

-

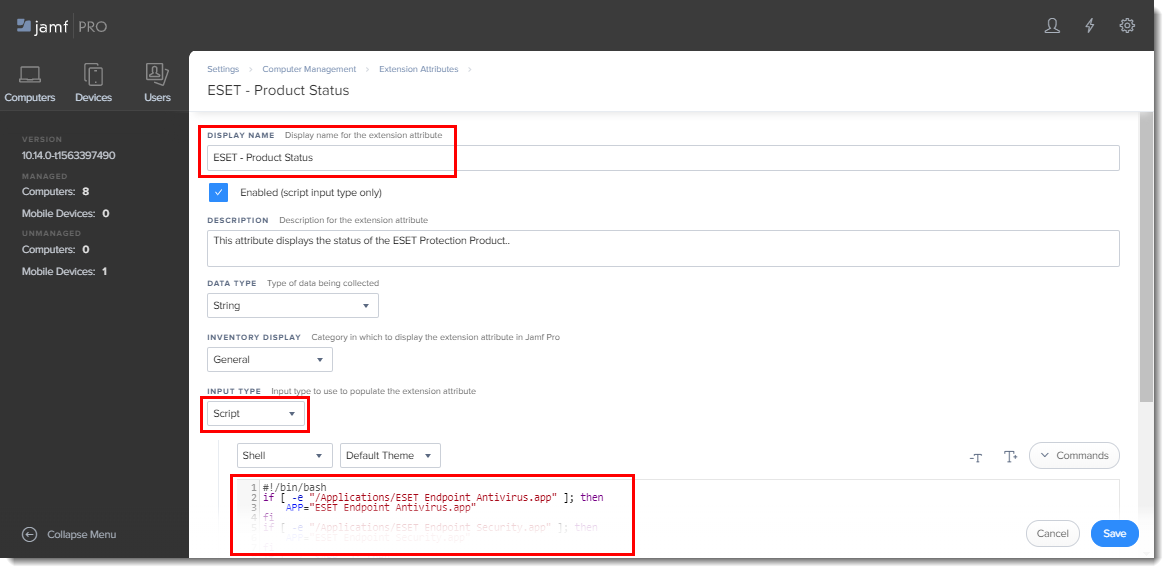

表示名]に拡張属性の名前を入力し、[入力タイプ]ドロップダウンメニューで[スクリプト]を選択し、[シェル]フィールドにESETstatusEA.sh(右クリックし、[名前を付けてリンク先を保存]を選択)スクリプトを貼り付け、[保存]をクリックします。

図 3-3

-

すべてのコンピュータ グループに拡張属性が自動的に設定されます。コンピュータをクリックすると、[General]セクションに拡張属性が表示されます。

図 3-4

ESET Endpoint for macOS (以前のバージョン) 用の Jamf Pro の展開

以下の手順に従って、Jamf Pro を使用して ESET Endpoint for macOS 製品を展開し、ESET PROTECT または ESET PROTECT On-Prem を使用して管理します。

I.KEXT および PPPC プロファイルの設定

-

構成プロファイル(Configuration Profiles)」をクリックしてKEXTとPPPCの承認を設定し、「新規(New)」をクリックして新しい構成プロファイルを追加します(1つの構成プロファイルにKEXTとPPPCの両方の設定を含めることができます)。

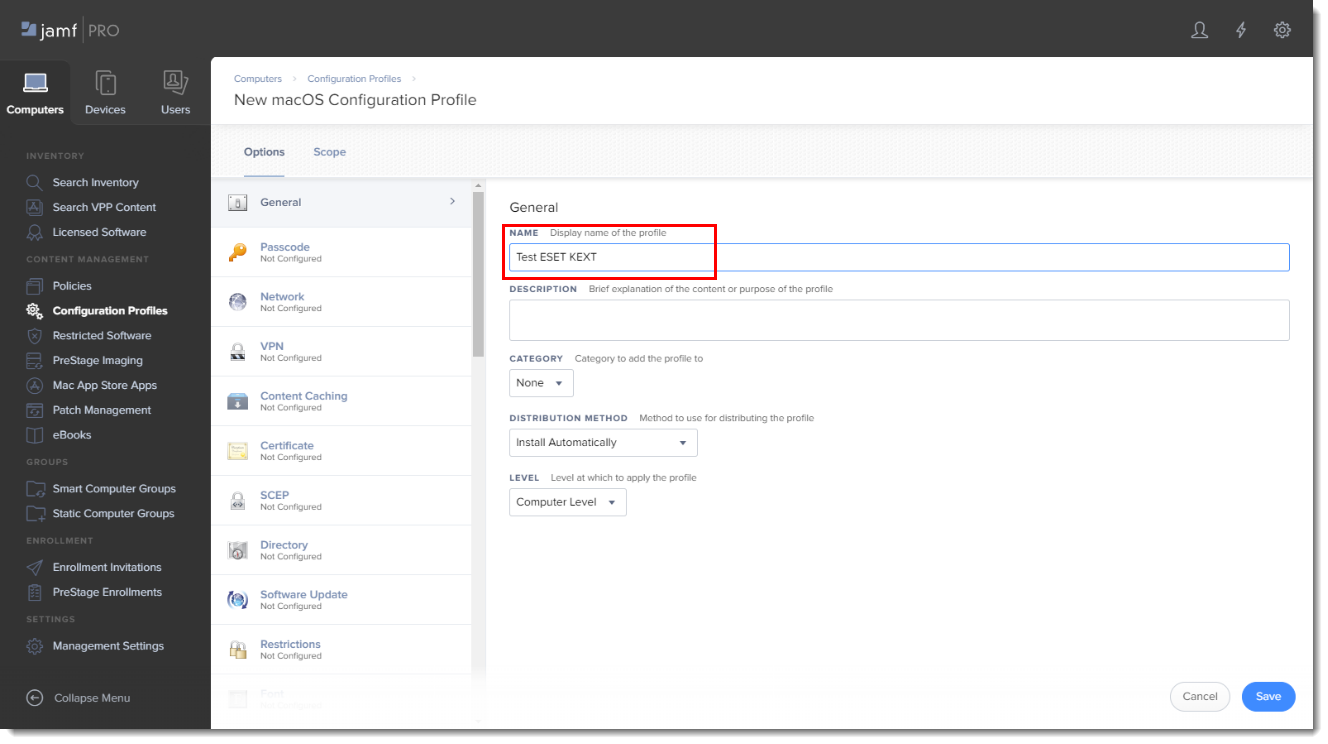

図4-1 -

プロファイルの 名前を入力する。

図 4-2 -

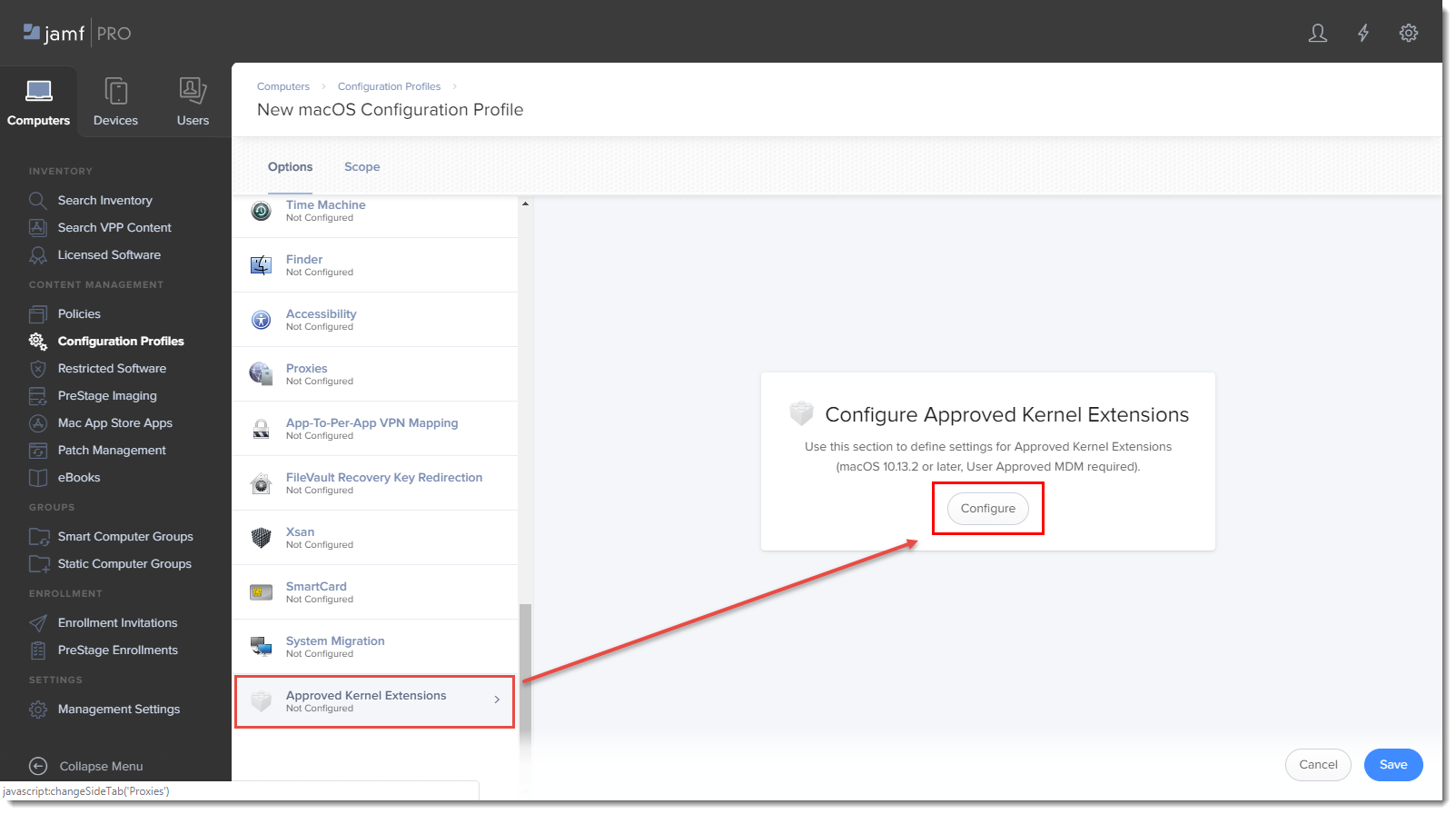

Options]タブで下にスクロールし、[Approved Kernel Extensions]→ [Configure]をクリックします。

図 4-3 -

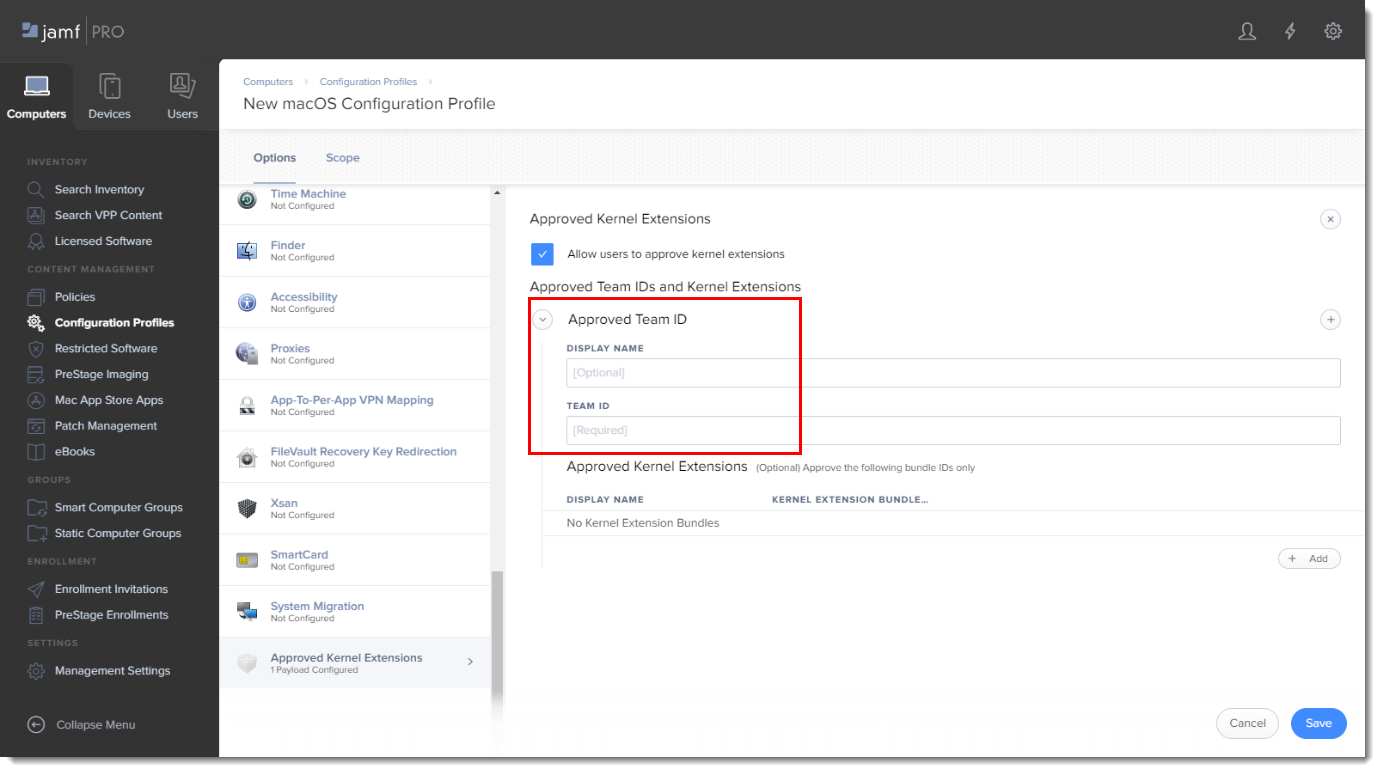

Approved TEAM ID」セクションに、以下の情報を入力する:

- 表示名表示名:ESET KEXT [任意の名前を選択できます。]

- チーム ID:P8DQRXPVLP

図 4-4 -

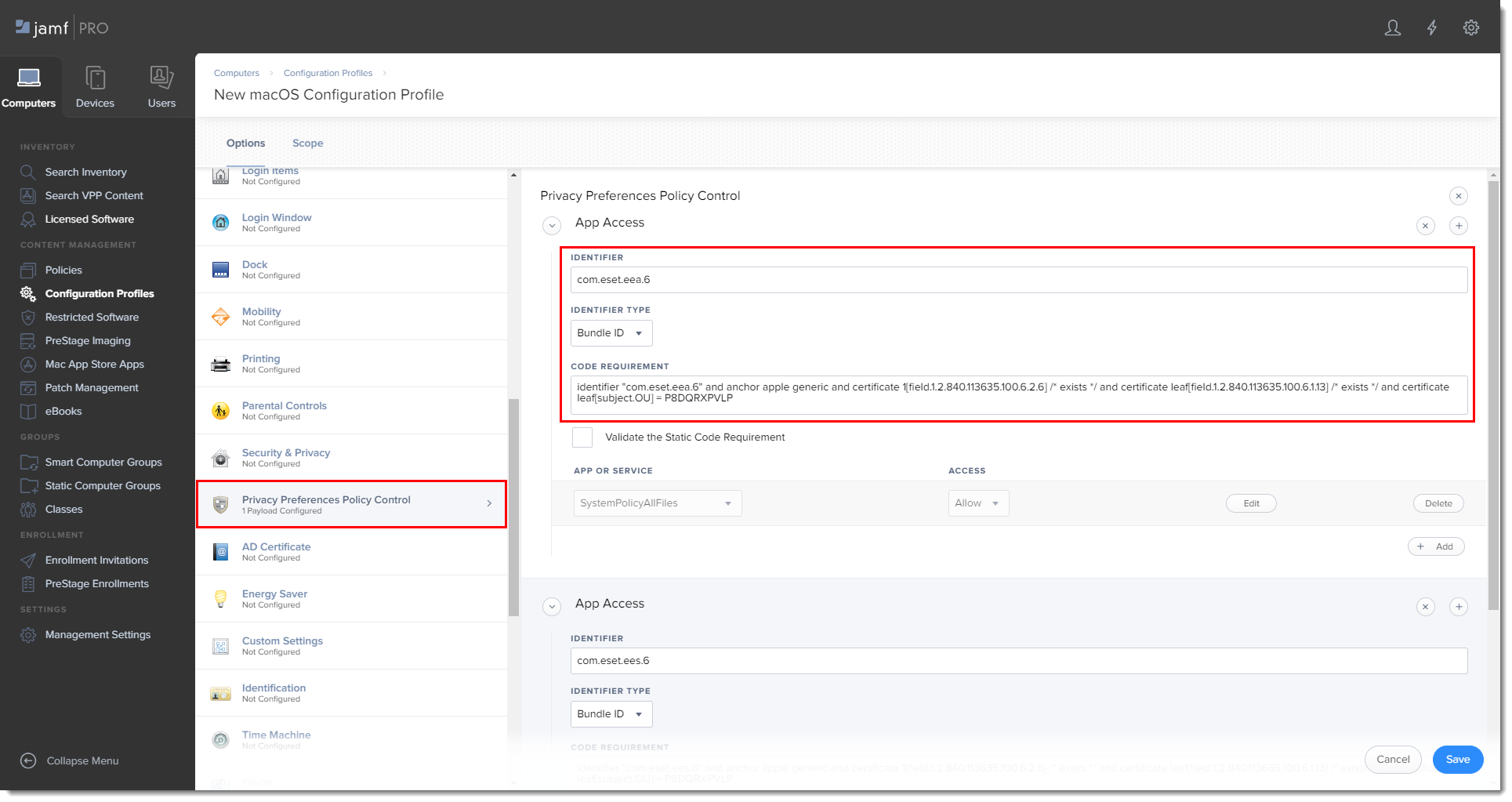

Options]タブで、[Privacy Preferences Policy Control] にスクロールし、該当する ESET 製品の以下の情報を追加します:

ESET エンドポイントアンチウイルス

- 識別子: com.eset.eea.6

- 識別子の種類バンドル ID

- コード要件:

識別子「com.eset.eea.6」、アンカー apple generic、証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */、証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */、証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

- 識別子: com.eset.devices

- 識別子の種類バンドル ID

- コード要件:

識別子 "com.eset.devices "およびアンカー apple generic および証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */ および証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */ および証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

- 識別子: com.eset.endpoint

- 識別子の種類バンドル ID

- コード要件:

識別子 "com.eset.endpoint "およびアンカー apple generic および証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */ および証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */ および証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス: 許可

ESET エンドポイントセキュリティ

- 識別子: com.eset.ees.6

- 識別子の種類バンドル ID

- コード要件:

識別子「com.eset.ees.6」、アンカー apple generic、証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */、証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */、証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

- 識別子: com.eset.devices

- 識別子の種類バンドル ID

- コード要件:

識別子 "com.eset.devices "およびアンカー apple generic および証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */ および証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */ および証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

- 識別子: com.eset.endpoint

- 識別子の種類バンドル ID

- コード要件:

識別子 "com.eset.endpoint "およびアンカー apple generic および証明書 1[field.1.2.840.113635.100.6.2.6] /* 存在 */ および証明書リーフ[field.1.2.840.113635.100.6.1.13] /* 存在 */ および証明書リーフ[subject.OU] = P8DQRXPVLP - アプリまたはサービスアプリケーションまたはサービス: SystemPolicyAllFiles

- アクセスアクセス:許可

-

Save] をクリックして変更を適用する。

II.ポリシーの作成

-

左メニューのPoliciesをクリックし、New をクリックします。

図 5-1 -

ポリシーの名前を入力し、TriggerセクションでRecurring Check-in を選択します。

図 5-2 -

以下の ESET Security 製品と ESET Management Agent のインストール スクリプトをダウンロードします:

- ESET Security 製品のインストール スクリプト:ESETavJamf.sh(右クリックし、[名前を付けてリンク先を保存] を選択)

- ESET Management Agent インストールスクリプトエージェントライブインストーラの作成からPROTECTAgentinstaller.shファイルをESET PROTECTまたはESET PROTECT On-Premからダウンロードします。

-

スクリプトをダウンロードしたら、スクリプトをJamfに追加します(このリンクからJamf Pro管理者ガイドを参照できます)。

-

Options]タブで[Scripts]をクリックし、[Configure]をクリックします。

図5-3 -

追加]をクリックして、ポリシーに追加するスクリプトを選択します。

-

エンドポイント スクリプトに次のパラメータ値を追加します:

- パラメータ 4(必須):EES」(ESET Endpoint Securityを使用する場合)または「EEA」(ESET Endpoint AntiVirusを使用する場合)

- パラメータ 5 (オプション):PID:SecurityAdmin:Password形式のライセンスキーまたはセキュリティ管理者、例

- 123-ABC-456:user=security.admin@email.com:pass=SecurityAdminPass - パラメータ 6 (オプション):HTTP プロキシを

http://10.0.0.100:3128の形式で指定します。

図 5-4 -

Scope」タブをクリックし、「Add」をクリックする。

図 5-5 -

Add Deployment Targets]セクションで、[Add] をクリックしてポリシーを適用するコンピュータ (またはコンピュータグループ) を選択します。

図 5-6 -

完了したら「Done」をクリックし、「Save」をクリックして変更を適用する。

III.追加オプション

- ESET PROTECT または ESET PROTECT On-Prem を使用して ESET エンドポイントを管理できることを確認します:ESET PROTECT または ESET PROTECT On-Prem Web コンソールを開き、[コンピュータ]をクリックして、[すべてのグループ] に Jamf エンドポイントが表示されていることを確認します。

- インストールスクリプト中にライセンスキーまたはセキュリティ管理者を入力しなかった場合は、ESET製品をESET PROTECTまたはESET PROTECT On-Premを使ってアクティベートする.

- 拡張属性拡張属性は、コンピュータの詳細→インベントリの検索→一般セクションの ESET 製品に関する情報を表示します。

以下の手順に従って、拡張属性を追加します:

-

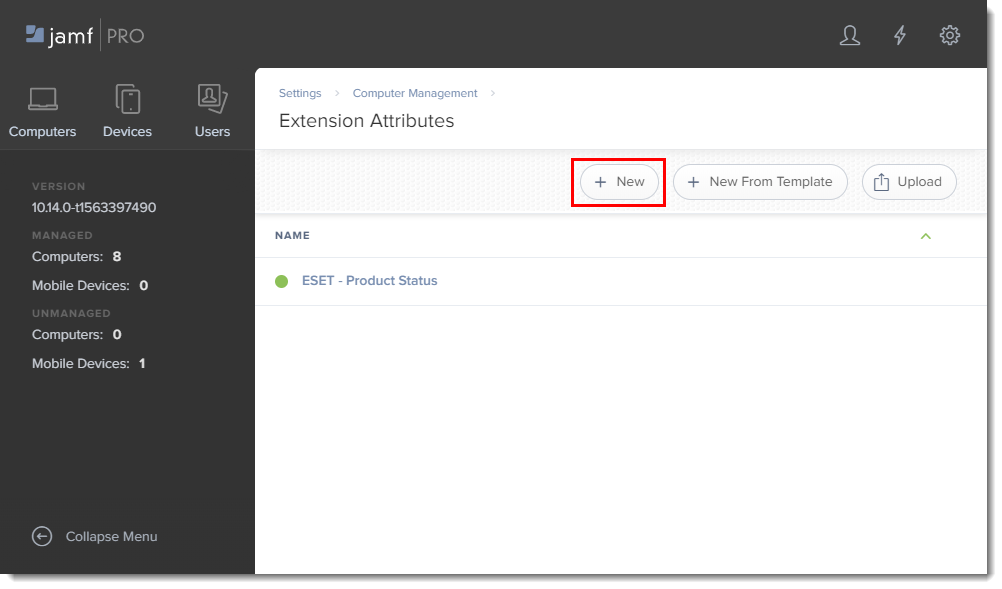

ウィンドウの右上にある「すべての設定」歯車アイコン → 「コンピュータの管理」→ 「拡張属性」をクリックします。

図6-1 -

新しい拡張属性を作成するには、「New」をクリックします。

図 6-2 -

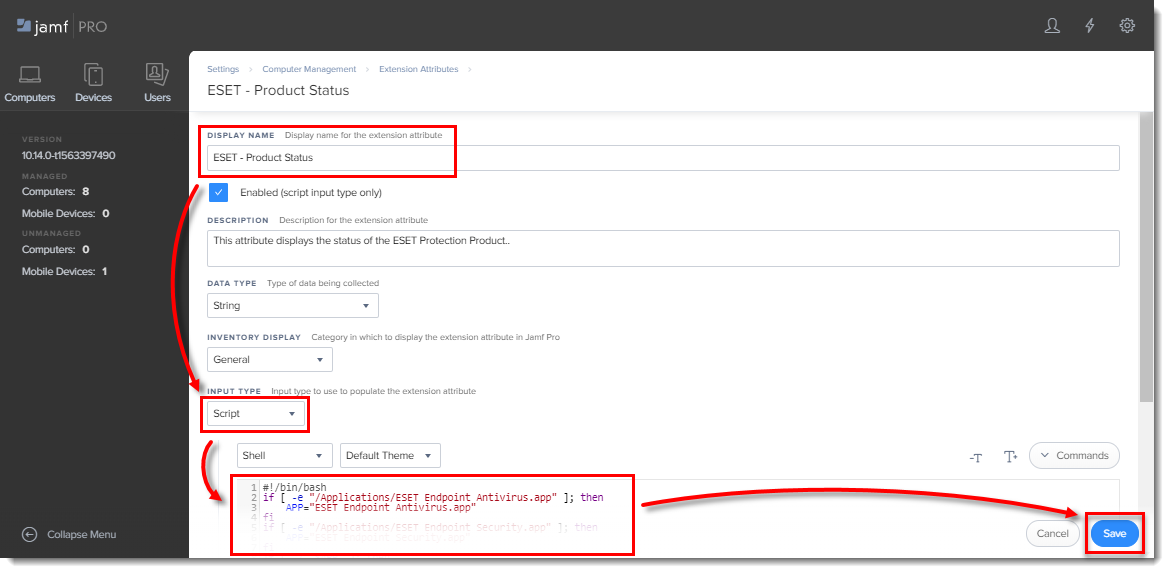

拡張属性の名前を入力し、入力タイプを「スクリプト」に変更してから、ESETstatusEA.sh(右クリックして「名前を付けてリンク先を保存」を選択)スクリプトを「シェル」フィールドに貼り付け、「保存」をクリックします。

図 6-3 -

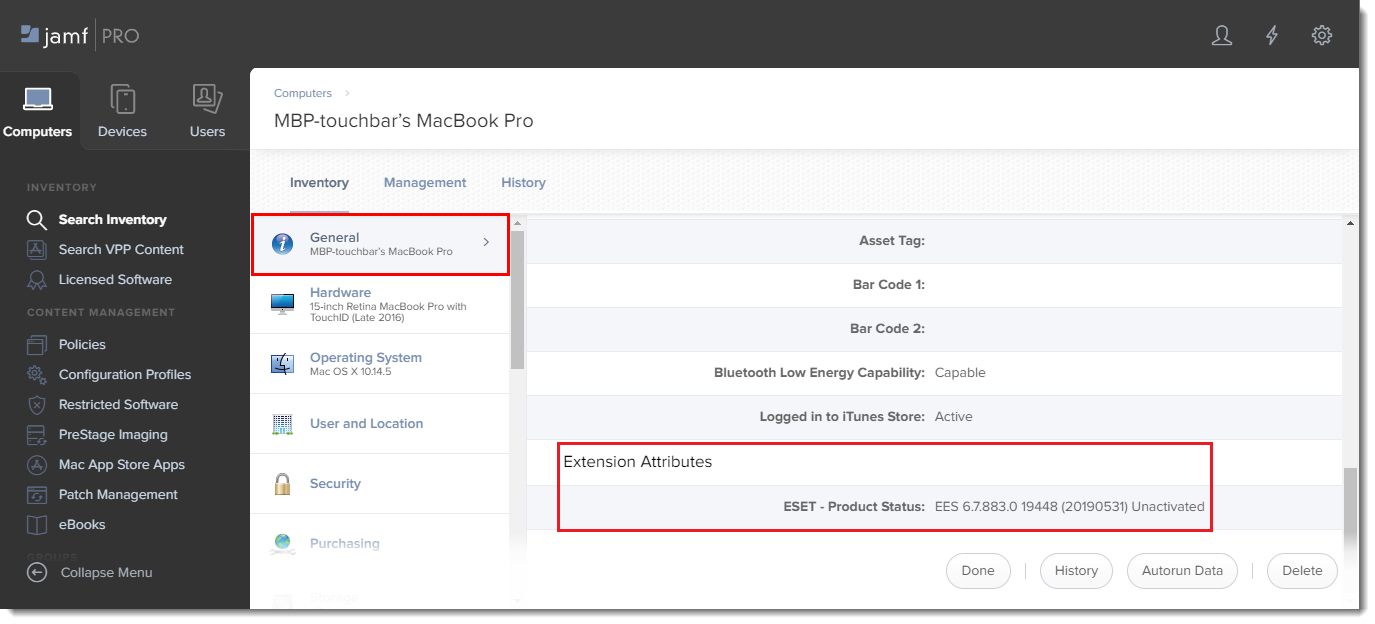

拡張属性はすべてのコンピュータグループに自動的に設定されます。コンピュータをクリックすると、[General]セクションに拡張属性が表示されます。

図 6-4