ソリューション

はじめに

この記事では、Cyberoam® UTMアプライアンスを構成して、ESAサーバーに対してユーザーを認証する方法について説明します。Cyberoam® SSL VPN、Captive Portal、およびIPsec VPNアプリケーションがサポートされています。先に進む前に、ESET Secure AuthenticationのRADIUS Serverコンポーネントをインストールし、外部システムがユーザーを認証するためのRADIUSサービスにアクセスできることを確認してください。

Cyberoam® デバイスが ESA Server を使用して RADIUS 経由でユーザーを認証する前に、ESA Server 上で RADIUS クライアントとしてセットアップする必要があります。次に、ESA RADIUSサービスを実行しているサーバーをCyberoam®デバイス上のRADIUSサーバーとして設定する必要があります。これらの設定が完了すると、ESAワンタイムパスワードを使用してCyberoam®デバイスにログインできるようになります。

ステップ I - RADIUSクライアントの設定

Cyberoam®デバイスがESAサーバーと通信できるようにするには、ESAサーバー上でデバイスをRADIUSクライアントとして設定する必要があります:

- ESA ウェブコンソールにログインします。

- Components > RADIUSに移動し、ESA RADIUSサービスを実行しているサーバーのホスト名を探します。

- ホスト名をクリックし、[Create New Radius Client]をクリックします。

- 基本設定]セクションで

- RADIUSクライアントに覚えやすい名前を付けます。

- クライアントのIPアドレスと 共有シークレットをVPNアプライアンスの設定に対応するように設定します。IP アドレスは、アプライアンスの内部 IP アドレスです。アプライアンスが IPv6 経由で通信する場合は、関連するスコープ ID(インターフェース ID)と共にその IP アドレスを使用します。

- 共有シークレットは、アプライアンスで構成する外部認証機能の RADIUS 共有シークレットです。

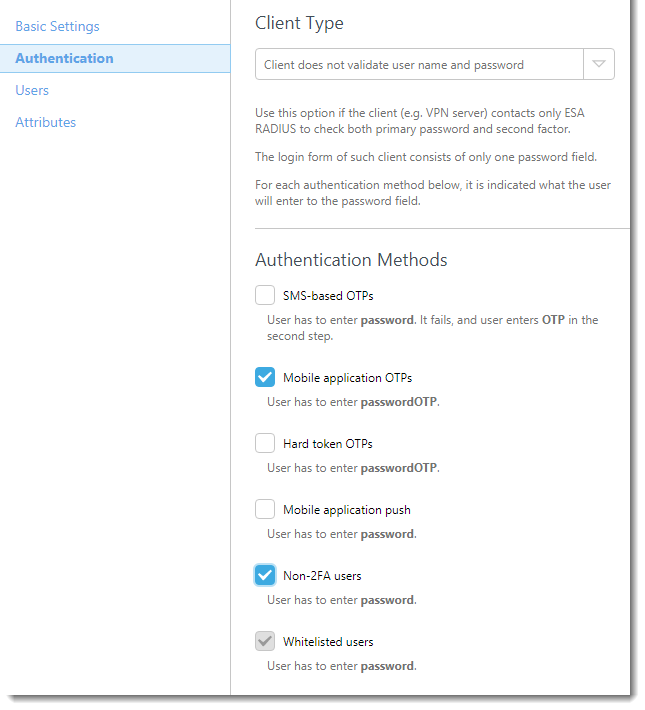

- 認証セクションで、以下の図 1-1 に示す設定を適用します。

図 1-1

これで ESA が Cyberoam®デバイスと 通信するように設定されました。 次に、 Cyberoam®デバイスが ESA サーバと通信するように 設定する必要があります。

ステップ II - Cyberoam® デバイスの RADIUS サーバー設定

以下の手順に従ってください:

- 管理者としてCyberoam® Web Admin Consoleにログインする。

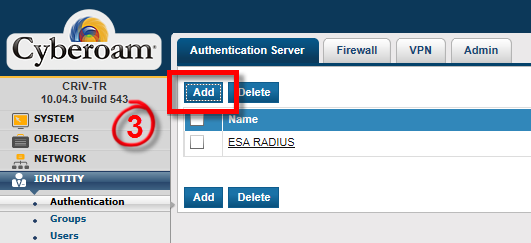

- Identity →Authentication → Authentication Server に移動する。

- Add をクリックする(図 2-1 を参照)。

図 2-1

- 以下を入力する:

- Server Type」ドロップダウンから「RADIUS Server」を選択する。

- Server Name(サーバー名):このサーバーの名前(たとえば、ESA-RADIUS)。

- Server IP(サーバIP):ESA RADIUSサーバのIPアドレス。

- 認証ポート:1812

- Shared Secret(共有シークレット):RADIUSサーバーの共有シークレット(図1-1を参照)。

- 統合タイプ:緩やかな統合

- Test Connection]をクリックします。テスト・ユーザーの認証情報を入力します。ESAを使用するモバイル・アプリケーション2FAが有効になっているユーザを使用していることを確認します。パスワードの入力を求められたら、ESAモバイル・アプリケーションが生成したOTPをADパスワードに追加します。たとえば、ユーザーのADパスワードがEsa123でOTPが999111の場合、Esa123999111と入力します。

- Test Connection]をクリックします。左下に成功ステータス・メッセージが表示されるはずである(図 2-2 を参照)。接続テストが成功するまで、ステップ III に進まないでください。

![]()

図 2-2

ステップ III - ESA 認証の有効化

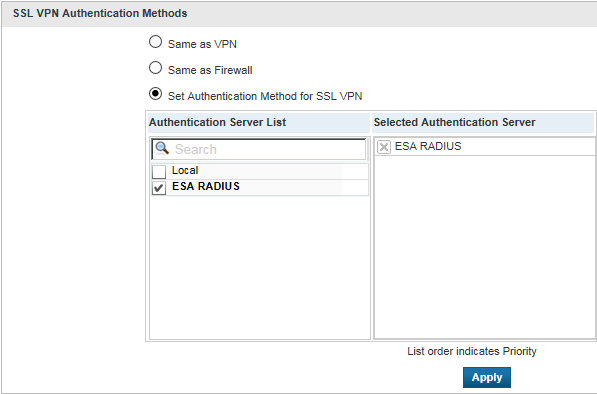

- 左側のパネルで、「Identity→Authentication →VPN」に移動する。

- 関連する VPN 認証方法を構成する。例えば、SSL VPN認証の場合、図3-1のように、認証方法として「ESA RADIUS」を選択する。

- Apply」をクリックし、「 OK」をクリックする。

図 3-1

ステップ IV - 接続のテスト

新しく設定した接続をテストするには

- サインインページに移動します。

- テストアカウントを使用して、以下の認証情報を入力します:

- ユーザー名(Username)フィールドにADユーザー名を入力します。

- パスワード」フィールドに、ESAモバイル・アプリケーションからのOTPを結合したADパスワードを入力します。

トラブルシューティング

ESA RADIUSサーバで認証できない場合は、以下の手順を実行していることを確認します:

- ESA RADIUS機能の検証」に従って、RADIUSサーバに対してスモーク・テストを実行します。

- 障害が修正されず、まだ接続できない場合は、2FAを使用しない既存のサインイン構成に戻し、接続できることを確認する。

- 古い設定を使用して接続できる場合は、新しい設定を復元し、VPNデバイスとRADIUSサーバー間のUDP 1812をブロックしているファイアウォールがないことを確認してください。

- それでも接続できない場合は、ESETのテクニカルサポートにお問い合わせください。