Megoldás

Bevezetés

Ez a cikk bemutatja, hogy hogyan konfiguráljuk a Cyberoam® UTM eszközt, hogy a felhasználókat az ESA Serverrel hitelesítse. Cyberoam® SSL VPN, Captive Portal és IPsec VPN alkalmazások támogatottak. A megkezdés előtt ellenőrizze, hogy telepítve van-e az ESET Secure Authentication alkalmazás RADIUS szerver komponense és az el is érhető, így külső rendszerek képesek lesznek a felhasználók autentikálására.

Mielőtt a Cyberoam® eszközön tudná az ESA Server a felhasználókat autentikálni RADIUS segítségével, azt RADIUS client módba kell állítani az ESA szerveren. Ezt követően az ESA RADIUS szolgáltatást futtató szervert RADIUS szervernek kell megadni a Cyberoam® eszközön. Ezen beállítások megadása után, megkezdheti a bejelentkezést a Cyberoam® eszközre ESA OTP használatával.

I. Lépés - RADIUS kliens beállítása

Ahhoz, hogy a Cyberoam® eszköz kommunikáljon az ESA szerverrel, fel kell venni RADIUS kliensként az ESA szerveren.

- Indítsa el az ESA Management Console-t (Felügyeleti eszközökön belül).

- A RADIUS Servers részen válassza ki a szerver hosztnevét, amin az ESA RADIUS szolgáltatás fut.

- Jobb gombbal kattintson a hosztnévre és válassza az Add Client opciót a menüből.

- Állítsa be a RADIUS klienst.

- Nyomja meg az OK gombot – egy figyelmeztetést fog kapni, miszerint indítsa újra a RADIUS szolgáltatást a Szolgáltatások részen.

Így az ESA már készen áll a Cyberoam® eszközzel való kommunikációra. Most még a Cyberoam® eszközt kell beállítani az ESA szerverrel való kommunikációra.

II. Lépés - A Cyberoam® eszköz RADIUS szerver beállításinak konfigurálása

Hajtsa végre az alábbi lépéseket:

- Adminisztrátorként jelentkezzen be a Cyberoam® Web Admin Console-ba.

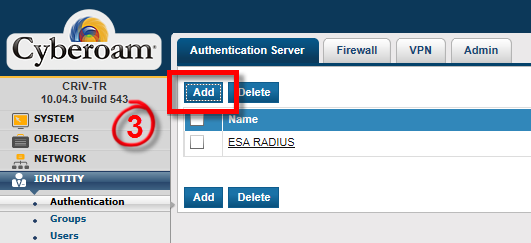

- Keresse ki az Identity → Authentication → Authentication Server részt.

-

Kattintson az Add gombra

-

Állítsa be a következőket:

- Válassza ki a RADIUS Server opciót a Server Type legördülő menüből.

- Server Name: A szerver neve (például, ESA-RADIUS).

- Server IP: Az ESA RADIUS Server IP címe.

- Authentication Port: 1812

- Shared Secret: Shared secret a RADIUS szerver beállításaiból.

- Integration Type: Loose Integration

- Nyomjon a Test Connection gombra. Adja meg a teszt felhasználójának hitelesítési adatait. Győződjön meg arról, hogy egy olyan felhasználót használ, aki számára az ESA engedélyezve van Mobil alkalmazás (2FA) használatával. A jelszó bekérésekor az AD felhasználó jelszava után folytonosan írja be a mobil alkalmazás által generált OTP számsort. Például, ha a felhasználó AD jelszava Esa123 és az OTP jelszava 999111, akkor az Esa123999111 jelszót kell megadni.

- Kattintson a Test Connection gombra. A bal alsó sarokban egy sikerességet megerősítő feliratnak kell megjelennie. Csak a teszt sikeres lefutás után lépjen tovább (III. Lépés).

![]()

III. Lépés - ESA Authentication engedélyezése

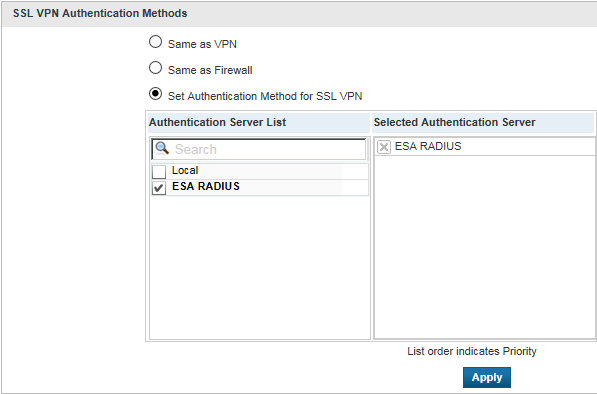

- A bal oldali menüben keresse ki az Identity → Authentication → VPN részt.

- Konfigurálja az ide tartozó VPN Authentication Methods beállításokat. Például jelölje be az SSL VPN Authentication részen az "ESA RADIUS"-t mint hitelesítési módot, ahogy az képen is látható.

- Kattintson az Apply, majd az OK gombra.

IV. Lépés – Kapcsolódás tesztelése

Az újonnan beállított kapcsolat teszteléséhez:

- Nyissa meg a kérdéses bejelentkező lapot.

-

Adja meg a következő hitelesítési adatokat a teszt felhasználónál:

- AD felhasználónevet a Username mezőbe.

- AD jelszavához fűzze hozzá az ESA mobil alkalmazás által kiírt OTP jelszavát és adja meg a Password mezőben.

Hibakeresés

Amennyiben az ESA RADIUS szerveren keresztül nem tud autentikálni:

- Ellenőrizze a RADIUS szerver funkcióinak működőképességét a “Verifying ESA RADIUS Functionality” dokumentumban leírtak szerint.

- Ha egy hiba sem lett kijavítva és továbbra sem tud csatlakozni, akkor egy olyan korábbi állapotra kell visszaállítani a szervert, amikor még a 2FA nem volt bekapcsolva és még képes volt a csatlakozásra.

- Ha a régi beállításokkal tud csatlakozni, érvényesítse az új beállításokat és ellenőrizze, hogy az 1812-es UDP portot nem blokkolja-e a tűzfal a VPN eszköz és a RADIUS szerver között?

- Ha ezek után továbbra sem tud csatlakozni, kérem, vegye fel a kapcsolatot a terméktámogatással és segítségére leszünk.