Problema

- Su producto ESET detecta la amenaza Win32/Rovnix o Win32/Rovnix.A

Detalles

Win32/Rovnix es un troyano que roba información sensible. Intenta enviar la información recolectada a un equipo remoto, utilizando técnicas comunes entre los rootkits.

Solución

I. Descargue la herramienta ESET RovnixRemover

- Descargue la herramienta ESET RovnixRemover.

- Guarde el archivo en su Escritorio y continúe con la parte II (en algunos casos, la herramienta será guardada automáticamente a su carpeta de Descargas).

II. Ejecute la herramienta ESET RovnixRemover

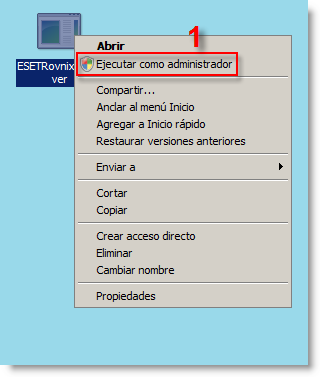

- Diríjase al Escritorio, haga clic derecho en el archivo ESETRovnixRemover, el cual descargó en la parte I, y seleccione Ejecutar como administrador en el menú contextual (esta herramienta debe ejecutarse con privilegios de administrador para funcionar de manera correcta.)

Figura 2-1

- Haga clic en Sí cuando le sea solicitado por el Control de cuantas de usuario.

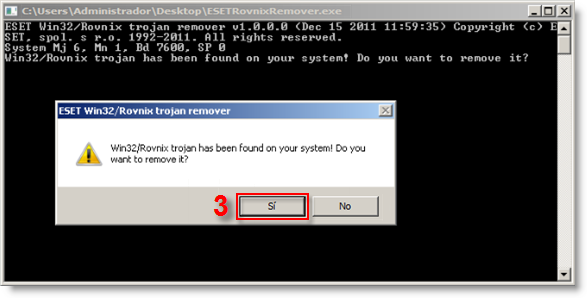

- La herramienta explorará su sistema y se cerrará automáticamente con el mensaje "Win32/Rovnix was not found on your system." si no hay presencia de amenazas. Si se encontró una amenaza, haga clic en Sí y siga las instrucciones que aparezcan en pantalla para cerrar su sistema (ver Figura 2-2).

Figura 2-2

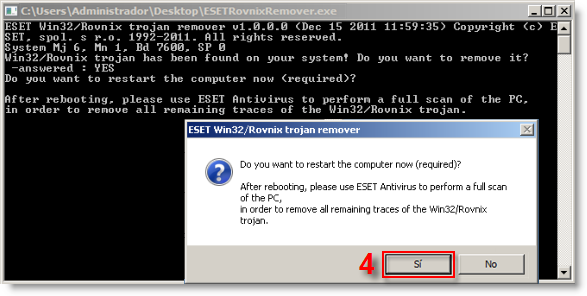

- Será requerido el reinicio de su equipo cuando la herramienta finalice su ejecución. Haga clic en Sí. El sistema deberá reiniciarse para eliminar los archivos vinculados a la amenaza Win32/Rovnix. Cuando finalice, prosiga con la parte III.

Figura 2-3

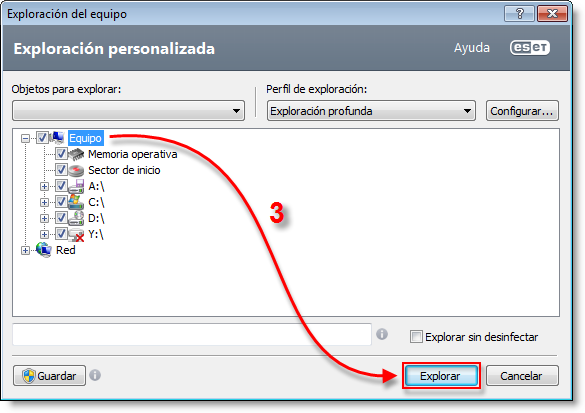

III. Realice una Exploración profunda del equipo

- Abra ESET Smart Security o ESET NOD32 Antivirus. ¿Cómo abro mi producto ESET?

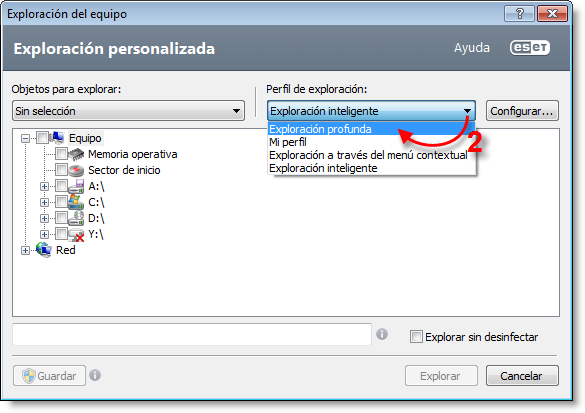

- Haga clic en Exploración del equipo

Exploración personalizada y luego en Exploración profunda desde el menú desplegable Perfil de exploración.

Exploración personalizada y luego en Exploración profunda desde el menú desplegable Perfil de exploración.

Figura 3-1

- Seleccione el casillero correspondiente a Equipo y haga clic en Explorar (Usuarios de Windows XP: Seleccione el casillero próximo a Mi PC y haga clic en Explorar). La exploración quitará cualquier remanente del código malicioso que permanezca en su sistema.

Figura 3-2