Problem

- ESET Secure Authentication Web Console i Active Directory-integrationstilstand viser godkendelsesserveren som offline

- To-faktor-godkendelse mislykkes, fordi ESET Secure Authentication-komponenter ikke kan oprette forbindelse til godkendelsesserveren

- Windows-hændelsesfremviser

- ESET Secure Authentication-logfiler

Detaljer i loggen

Klik for at udvide

- ESET Secure Authentication Web Console i Active Directory Integration-tilstand viser Authentication Server som Offline efter anvendelse af november 2022-opdateringen af Windows Server

- Brugerdefineret netværkshærdning kan få AS-statussen til at vise "Offline"

Løsning

November 2022-opdateringen af Windows Server omfatter en vis hærdning af Netlogon og Kerberos, hvilket betyder, at Authentication Server (AS), der er installeret i Active Directory Integration-tilstand, vises som offline i ESET Secure Authentication Web Console. Derfor kan ESET Secure Authentication-komponenter ikke oprette forbindelse til AS'en.

Antag, at serveradministratorer skærper netværkssikkerheden ved at deaktivere NTLM-godkendelse og kun aktivere stærke cifre til Kerberos-godkendelse. I så fald vil ESET Secure Authentication-komponenter ikke kunne bestå netværksgodkendelse, hvis der bruges en svag kryptering (f.eks. RC4).

Brug enten Windows Event Viewer eller ESET Secure Authentication-logfiler for at se, om hærdningen er på plads.

Windows Hændelsesoversigt

-

Tryk på Windows-tasten + R-tasten.

-

Skriv eventvwr, og tryk på Enter-tasten.

-

Dobbeltklik på Windows Logs, og klik på Sikkerhed.

-

Klik på Filtrer aktuel log i ruden Handlinger.

-

Vælg Information for Hændelsesniveau.

-

Vælg Revisionsfejl under Nøgleord, og klik på OK.

-

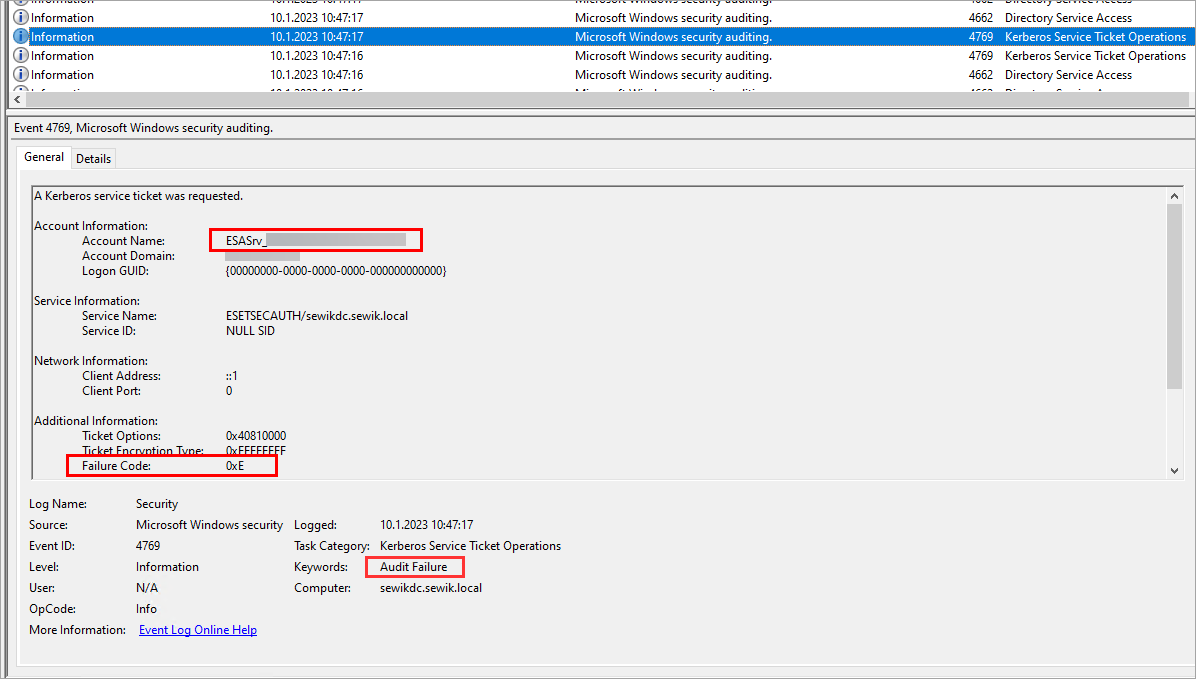

I de resulterende logfiler skal du slå Kerberos Service Ticket Operations op i Task Category.

-

Vælg den matchende log for at se flere oplysninger.

Se et eksempel på en log nedenfor. Se flere oplysninger om den fejl (0xE), der er afbildet nedenfor.

ESET Secure Authentication-logfiler

Hvis du bruger ESET Secure Authentication logs til at se, om hærdningen er på plads i EsaCore. log-filen, skal du kigge efter logposter, der ligner dem nedenfor:

TRACE EIP.Services.Connector.EipServiceFinder Serverfejlmeddelelse: SOAP-sikkerhedsforhandling med 'net.tcp://esa.mydomain.local:8000/ApiService_Public' for målet 'net.tcp://esa.mydomain.local:8000/ApiService_Public' mislykkedes.

Se indre undtagelse for flere detaljer.

System.ServiceModel.Security.SecurityNegotiationException: SOAP-sikkerhedsforhandling med 'net.tcp://esa.mydodmain.local:8000/ApiService_Public' for målet 'net.tcp://esa.mydodmain.local:8000/ApiService_Public' mislykkedes.

Se den indre undtagelse for flere detaljer. ---> System.ComponentModel.Win32Exception: Enten var klientens legitimationsoplysninger ugyldige, eller også opstod der en fejl i SSPI's indsamling af klientens legitimationsoplysninger.

Hvor esa.mydomain.local er erstattet af adressen på din ESA-installation.

Ovennævnte problem kan opstå, hvis ESET Secure Authentication er konfigureret til at bruge svage cifre via attributten msDS-SupportedEncryptionTypes.

Figur 2-1 viser en sådan indstilling, der findes i administrationsværktøjet Active Directory Users and Computers (ADUC):

-

I ADUC skal du navigere til <dit_aktive_katalogdomæne> → ESET Secure Authentication.

-

Find ESET Secure Authentication Core Service-brugeren - dens navn består af ESASrv_ og computernavnet. For eksempel ESASrv_PH2012R2NODC.

-

Dobbeltklik på brugeren, og vælg Attribute Editor.

-

Find

msDS-SupportedEncryptionTypes.

Figur 2-1

For at afhjælpe problemet skal du indstille attributten msDS-SupportedEncryptionTypes, der bruges til ESET Secure Authentication, til 0x3F. Den værdi dækker AES-chiffer (D, E).

Alternativt kan du aktivere Kerberos AES 128bit eller Kerberos AES 256bit-krypteringsunderstøttelse for ESET Secure Authentication på fanen Konto, hvilket svarer til at aktivere D- og E-chiffer.