Solución

Introducción

Este artículo describe cómo configurar un dispositivo Cisco® ASA IPSec para autenticar usuarios frente a un ESA Server. Antes de proceder, verifique que haya sido instalado el componente de RADIUS Server de ESET Secure Authentication y que pueda acceder al servicio de RADIUS que permite a los sistemas externos autenticar usuarios.

Antes de que su dispositivo Cisco® ASA IPSec pueda usar ESA Server para autenticar usuarios vía RADIUS, debe configurarse un cliente de RADIUS sobre ESA Server. A continuación, el servidor que ejecuta el servicio ESA RADIUS debe configurarse como RADIUS Server sobre el dispositivo Cisco® ASA IPSec. Una vez que estas configuraciones hayan sido especificadas, podrá iniciar sesión en su Cisco® ASA IPSec mediante las OTP de ESA.

Paso I - Configuración del cliente de RADIUS

Para permitir al dispositivo Citrix® Access Gateway comunicarse con su ESA Server, deberá configurar Citrix® Access Gateway como un cliente de RADIUS sobre su ESA Server:

- Inicie ESA Management Console (se encuentra dentro de las Herramientas administrativas).

- Diríjase hacia RADIUS Servers y localice el hostname del servidor que ejecuta el servicio de ESA RADIUS.

- Haga clic derecho y seleccione Agregar cliente dentro del menú contextual.

- Configure un cliente de RADIUS (ver Figura 1-1)

Figura 1-1

ESA ya ha sido configurado para comunicarse con el dispositivo Citrix® Access Gateway. Ahora debe configurar el dispositivo Citrix® Access Gateway para comunicarse con ESA Server.

Paso II - Configurando su dispositivo Cisco® ASA

Siga los pasos descriptos a continuación:

- Inicie sesión en su Adaptime Services Device Manager.

- Diríjase a Configuration → Remote Access VPN.

- Haga clic en Network (client) Access, → IPSec (IKEv1) Connection Profiles.

- Cree un nuevo perfil de conexión:

- Acceda a la pestaña Basic de la ventana IPSec Remote Access Connection Profile.

- En IKE Peer Authentication, ingrese la clave pre compartida que será ingresada dentro de cada usuario VPN de los equipos. Debería ser una contraseña fuerte.

- Haga clic en Manage dentro de la sección Authentication.

- Haga clic en Add dentro AAA Service Groups.

- Ingrese un nombre para su grupo (por ejemplo, ESA-RADIUS), asegúrese de que el protocolo se encuentre en RADIUS y haga clic en OK.

- Seleccione su Server Group y haga clic en Add dentro del panel Servers in selected group.

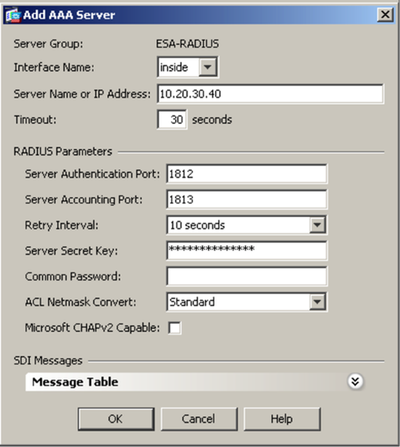

- Ajuste los siguientes parámetros en los valores indicados debajo (ver Figura 2-1):

- Interface Name: La interfaz ASA a la cual debería alcanzar su servidor ESA RADIUS

- Server Name or IP Address: El hostname/IP de su servidor ESA RADIUS

- Timeout: 30 segundos

- Server Authentication Port: 1812

- Server Account Port: no disponible, debido a que ESA no soporta cuentas de RADIUS, pero ajustado a 1813

- Retry Interval: 10 segundos

- Server Secret Key: El shared secret de su servidor RADIUS (ver Figura 1-1)

- Microsoft CHAPv2 Capable: No seleccionado

- Interface Name: La interfaz ASA a la cual debería alcanzar su servidor ESA RADIUS

- Haga clic en OK.

- Haga clic en OK.

- Haga clic en PPP en el panel de la izquierda y asegúrese de que solo PAP se encuentre seleccionado.

- Haga clic en Client Address Assignment:

- Seleccione o cree el pool DHCP que desee usar.

- Haga clic en OK.

- Seleccione o cree el pool DHCP que desee usar.

- Haga clic en la sección Default Group Policy :

- Seleccione la política que desee utilizar.

- Verifique que Enable IPSec Protocol y Enable L2TP IPSec Protocol se encuentren seleccionados.

- Seleccione la política que desee utilizar.

- Haga clic OK.

- Acceda a la pestaña Basic de la ventana IPSec Remote Access Connection Profile.

Figura 2-1

Paso III - Verificando la conexión

Para verificar la conexión recientemente configurada:

- Localice la URL que utiliza normalmente para los inicios de sesión SSL en la VPN con su appliance Cisco® ASA IPSec.

- Ingrese las credenciales de su usuario de su usuario de prueba. Asegúrese de encontrarse usando una cuenta la aplicación móvil de doble factor de autenticación utilizando ESA habilitado. Cuando se le solicite una contraseña, anexe la OTP generada por la aplicación móvil a su contraseña de AD. Por ejemplo, si el usuario posee una contraseña de AD como Esa123 y una OTP de 999111, usted deberá ingresar Esa123999111.

Resolución de problemas

Si se encuentra imposibilitado de autenticar a través del servidor de ESA RADIUS, asegúrese de haber realizado estos pasos:

- Ejecute una prueba preliminar contra su servidor RADIUS, de acuerdo al documento “Verifying ESA RADIUS Functionality”.

- Si ninguna falla fue arreglada y aún se ve imposibilitado para conectarse, regrese a una configuración de inicio de sesión existente (aquella que no use doble factor de autenticación) y verifique si logra conectar.

- Si aún no logra conectarse utilizando la configuración antigua, restaure los nuevos ajustes y compruebe que no exista ningún firewall bloqueando el puerto UDP 1812 entre su dispositivo VPN y su servidor RADIUS.

- Si no puede conectarse, contacte al Equipo de soporte de ESET.