Detaljer

Du kan tilføje en anden faktor til din Microsoft® TMG-server til offentliggjorte webressourcer eller VPN-forbindelser ved hjælp af ESET Secure Authentication.

Løsning

Indledning

Denne artikel beskriver, hvordan man konfigurerer en Microsoft® Forefront Threat Management Gateway-server til at godkende brugere mod en ESA-server. Før du fortsætter, skal du kontrollere, at du har installeret RADIUS Server-komponenten i ESET Secure Authentication og kan få adgang til RADIUS-tjenesten, der gør det muligt for eksterne systemer at godkende brugere.

Før din TMG-server kan bruge ESA-serveren til at godkende brugere via RADIUS, skal den konfigureres som en RADIUS-klient på ESA-serveren. Dernæst skal din server, der kører ESA RADIUS-tjenesten, konfigureres som en RADIUS-server på TMG-serveren Når disse konfigurationer er angivet, kan du begynde at logge ind på din TMG VPN eller webressource ved hjælp af ESA OTP'er.

Trin I - Konfiguration af RADIUS-klient

RADIUS-protokollen kræver, at adgangsanmodninger til RADIUS-servere inkluderer IP-adressen for RADIUS-klienten (f.eks. din Microsoft® TMG Sever).

For at Microsoft® TMG-serveren kan kommunikere med din ESA-server, skal du konfigurere TMG-serveren som en RADIUS-klient på din ESA-RADIUS-server:

- Log ind på ESA Web Console.

- Naviger til Components > RADIUS, og find værtsnavnet på den server, der kører ESA RADIUS-tjenesten.

- Klik på værtsnavnet, og klik derefter på Create New Radius Client.

- I afsnittet Grundlæggende indstillinger

- Giv RADIUS-klienten et mindeværdigt navn, så den er nem at finde.

- Konfigurer IP-adressen og den delte hemmelighed for klienten, så de svarer til konfigurationen af dit VPN-apparat. IP-adressen er den interne IP-adresse på dit apparat. Hvis dit apparat kommunikerer via IPv6, skal du bruge den IP-adresse sammen med det tilhørende scope-id (interface-id).

- Den delte hemmelighed er den delte RADIUS-hemmelighed for den eksterne autentificering, som du vil konfigurere på dit apparat.

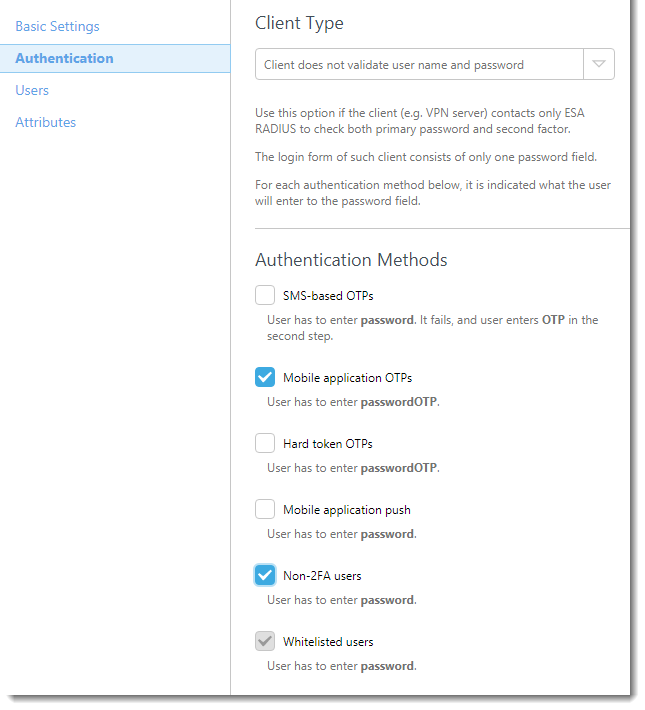

- I sektionen Authentication skal du anvende de indstillinger, der er vist i Figur 1-1 nedenfor.

Figur 1-1

ESA er nu blevet konfigureret til at kommunikere med Microsoft® Forefront TMG Server. Du skal nu enten konfigurere en Microsoft® TMG Server Web Listener til at kommunikere med ESA-serveren, eller du skal konfigurere Microsoft® TMG Server VPN Client Access til at kommunikere med ESA-serveren.

For instruktioner om konfiguration af en web-lytter, se Trin II nedenfor.

For instruktioner om konfiguration af VPN-klientadgang, se trin III nedenfor.

Trin II - Konfigurer en web-lytter

Følg nedenstående trin for at konfigurere din weblytter:

- Start Forefront TMG Manager.

- Udvid Forefront TMG, og naviger til Firewall Policy.

- Højreklik på den relevante firewallregel (den regel, der er knyttet til denne weblytter), og vælg Egenskaber i genvejsmenuen.

- Naviger til fanen Listener, vælg denne Web Listener i rullemenuen, og klik på Properties.

- Gå til fanen Authentication, og vælg HTML Form Authentication i rullemenuen i afsnittet Client Authentication Method.

- Vælg RADIUS-radioknappen i afsnittet Godkendelsesvalideringsmetode, og klik derefter på"Konfigurer valideringsservere ..."

- Klik på Tilføj for at konfigurere din ESA-RADIUS-server i henhold til følgende:

Servernavn: vær tsnavnet eller IP-adressen på din ESA-RADIUS-server

Serverbeskrivelse : et venligt navn til din server

Shared secret: den delte hemmelighed, som du konfigurerede i trin I

Autentificeringsport: 1812

Time-out: 30 sekunder - Klik på OK , og klik derefter på OK igen for at gemme dine ændringer.

- Klik på Anvend for at opdatere din serverkonfiguration (se Figur 2-1)

Figur 2-1

Naviger til den URL, du bruger til at logge ind, og indtast dine testoplysninger for at bekræfte, at listen er blevet konfigureret:

- Sørg for, at du bruger en bruger, der er blevet aktiveret til Mobile Application 2FA ved hjælp af ESA.

- I adgangskodefeltet skal du tilføje den OTP, der genereres af mobilapplikationen, til din AD-adgangskode. Hvis brugeren f.eks. har en AD-adgangskode på "ABCD" og en OTP på 111999, skal du skrive ABCD111999.

Trin III - Konfigurer din VPN-klientadgang

Følg nedenstående trin for at konfigurere din VPN-klientadgang:

- Start Forefront TMG Manager

- Udvid Forefront TMG, og naviger til Remote Access Policy (VPN)

- Klik på Select Authentication Methods i ruden længst til højre

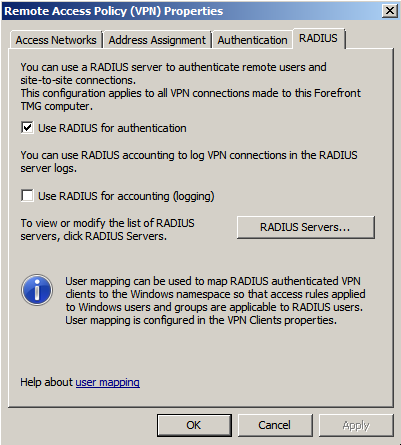

- Naviger til fanen Authentication. Vælg enten PAP eller MS-CHAPv2, som vist i Figur 3-1.

- Naviger til fanen RADIUS, og sørg for, at afkrydsningsfeltet Use RADIUS for authentication er aktiveret, som vist i Figur 3-2

Figur 3-1

- Klik på RADIUS Servers... og vælg din tidligere konfigurerede ESA-RADIUS-server, eller klik på Add... for at konfigurere din ESA-RADIUS-server i henhold til følgende:

Servernavn: vær tsnavnet eller IP-adressen på din ESA-RADIUS-server

Serverbeskrivelse : et venligt navn til din server

Delt hemmelighed: den delte hemmelighed, som du konfigurerede i trin I

Autentificeringsport: 1812

Time-out: 30 sekunder - Klik på OK, og klik på OK igen.

Når alle ændringer er gemt, skal du klikke på Apply igen for at opdatere serverens konfiguration (se Figur 3-3)

Figur 3-2

Test opsætningen ved at starte den VPN-klient, som du normalt bruger til at oprette forbindelse til TMG. Indtast legitimationsoplysningerne for din testbruger:

- Sørg for, at du bruger en bruger, som er blevet aktiveret til Mobile Application 2FA ved hjælp af ESA.

- I adgangskodefeltet skal du tilføje den OTP, der genereres af mobilapplikationen, til din AD-adgangskode. Hvis brugeren f.eks. har en AD-adgangskode på "ABCD" og en OTP på 111999, skal du skrive ABCD111999.

Fejlfinding

Hvis du ikke kan godkende via ESA RADIUS-serveren, skal du sikre dig, at du har udført følgende trin:

- Kør en røgprøve mod din RADIUS-server, som beskrevet i Verificering af ESA RADIUS-funktionalitet.

- Hvis ingen fejl blev rettet, og du stadig ikke kan oprette forbindelse, skal du vende tilbage til en eksisterende login-konfiguration (som ikke bruger 2FA) og kontrollere, at du kan oprette forbindelse

- Hvis du stadig kan oprette forbindelse med de gamle indstillinger, skal du gendanne de nye indstillinger og kontrollere, at der ikke er nogen firewall, der blokerer UDP 1812 mellem din VPN-enhed og din RADIUS-server

- Hvis du stadig ikke kan oprette forbindelse, skal du kontakte ESET's tekniske support.